Политики, управляемые корпорацией Майкрософт

Как упоминалось в Отчет о цифровой защите Microsoft в октябре 2023 г.

... угрозы цифрового мира снизили доверие к технологии и подчеркнули срочное необходимость улучшения киберзащиты на всех уровнях...

... в Корпорации Майкрософт более 10 000 экспертов по безопасности анализируют более 65 трлн сигналов каждый день... вождения некоторые из самых влиятельных аналитических сведений в кибербезопасности. Вместе мы можем построить киберустойчивость с помощью инновационных действий и коллективной обороны.

В рамках этой работы мы делаем политики, управляемые Корпорацией Майкрософт, доступными в клиентах Microsoft Entra по всему миру. Эти упрощенные политики условного доступа принимают меры, чтобы требовать многофакторную проверку подлинности, которая находит в недавнем исследовании , может снизить риск компрометации на более чем 99 %.

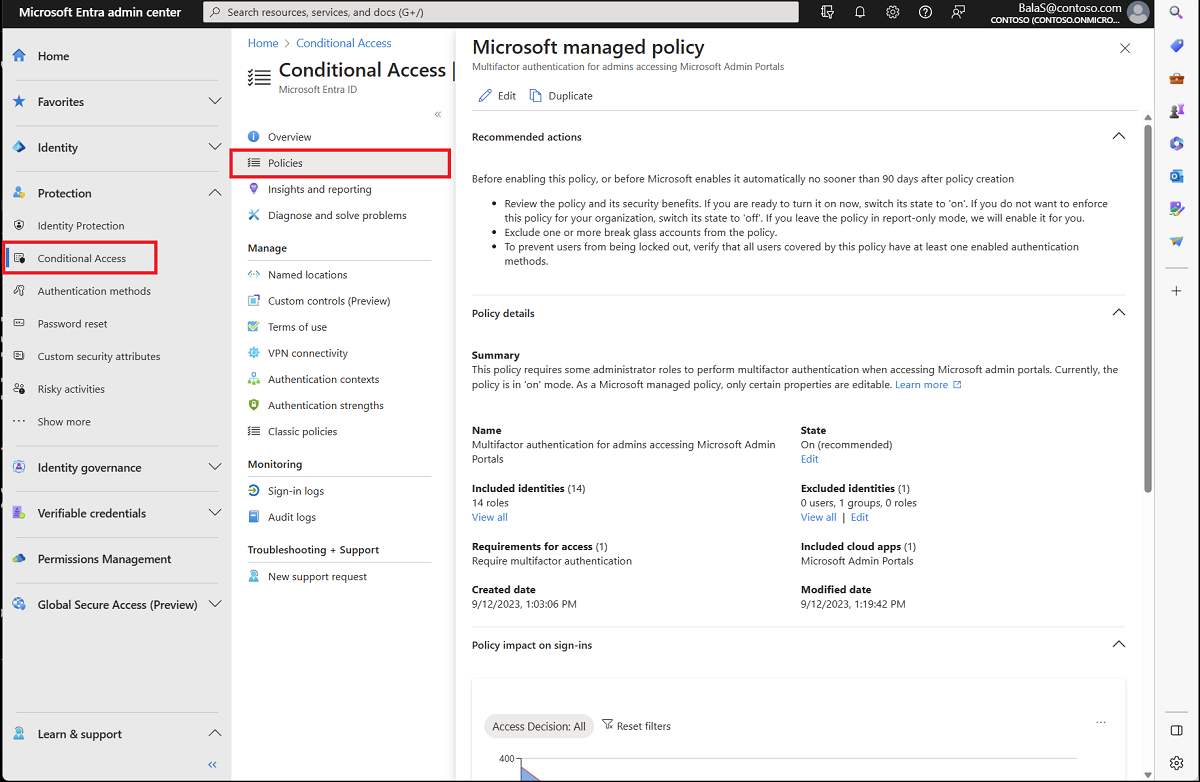

Администраторы, которым назначена роль администратора условного доступа, находят эти политики в Центре администрирования Microsoft Entra в> разделе "Политики условного доступа".>

Администраторы имеют возможность изменятьсостояние (только для включения, отключения или отчета) и исключенных удостоверений (пользователей, групп и ролей) в политике. Организации должны исключить свои учетные записи аварийного доступа или аварийного доступа из этих политик так же, как и в других политиках условного доступа. Организации могут дублировать эти политики, если они хотят внести больше изменений, чем базовые, разрешенные в версиях, управляемых Корпорацией Майкрософт.

Корпорация Майкрософт будет включать эти политики не менее чем через 90 дней после их внедрения в клиенте, если они остаются в состоянии только для отчета. Администраторы могут раньше включить эти политики или отказаться, задав состояние политики "Отключить". Клиенты получают уведомления через сообщения электронной почты и сообщения центра сообщений 28 дней до включения политик.

Примечание.

В некоторых случаях политики могут быть включены быстрее 90 дней. Если это применимо к вашему клиенту, оно будет отмечено в сообщениях электронной почты и сообщениях центра сообщений M365, которые вы получаете о политиках, управляемых Корпорацией Майкрософт. Он также будет упомянут в сведениях о политике в Центре администрирования Майкрософт.

Политики

Эти политики, управляемые корпорацией Майкрософт, позволяют администраторам вносить простые изменения, такие как исключение пользователей или включение и отключение режима только для отчетов. Организации не могут переименовать или удалить какие-либо политики, управляемые корпорацией Майкрософт. Так как администраторы более комфортно используют политику условного доступа, они могут дублировать политику, чтобы сделать пользовательские версии.

По мере развития угроз корпорация Майкрософт может изменить эти политики в будущем, чтобы воспользоваться новыми функциями, функциями или улучшить свою функцию.

Многофакторная проверка подлинности для администраторов, обращаюющихся к порталам администрирования Майкрософт

Эта политика охватывает 14 ролей администратора, которые мы считаем высоко привилегированными, которые обращаются к группе порталов администрирования Майкрософт и требуют от них многофакторной проверки подлинности.

Эта политика предназначена для клиентов Microsoft Entra ID P1 и P2, где значения безопасности по умолчанию не включены.

Совет

Управляемые корпорацией Майкрософт политики, требующие многофакторной проверки подлинности, отличаются от объявления о обязательной многофакторной проверке подлинности для входа Azure, сделанной в 2024 году, которая начала постепенное развертывание в октябре 2024 года. Дополнительные сведения об этом принудительном применении см. в статье " Планирование обязательной многофакторной проверки подлинности для Azure" и других порталов администрирования.

Многофакторная проверка подлинности для пользователей многофакторной проверки подлинности для пользователей многофакторной проверки подлинности

Эта политика охватывает пользователей MFA на пользователя, конфигурацию, которую корпорация Майкрософт больше не рекомендует. Условный доступ предлагает лучший интерфейс администратора с множеством дополнительных функций. Консолидация всех политик MFA в условном доступе может помочь вам быть более целевым в том, чтобы требовать многофакторной проверки подлинности, уменьшая трение конечных пользователей при сохранении состояния безопасности.

Эта политика предназначена для выполнения указанных ниже задач.

- Организации с пользователями, имеющими лицензии Microsoft Entra ID P1 и P2

- Организации, в которых параметры безопасности по умолчанию не включены

- Организации, где для менее чем 500 пользователей включена или принудительно используется многофакторная аутентификация на пользователя.

Чтобы применить эту политику к нескольким пользователям, дублируйте ее и измените назначения.

Совет

Использование карандаша "Изменить" вверху для изменения политики многофакторной проверки подлинности, управляемой корпорацией Майкрософт, может привести к ошибке обновления. Чтобы обойти эту проблему, выберите "Изменить " в разделе " Исключенные удостоверения" политики.

Многофакторная проверка подлинности и повторная проверка подлинности для рискованных входов

Эта политика охватывает всех пользователей и требует многофакторной проверки подлинности и повторной проверки подлинности при обнаружении входов с высоким риском. Высокий риск в этом случае означает, что что-то о том, как пользователь вошел в систему, не является обычным. Эти операции входа с высоким риском могут включать в себя поездки, которые являются очень ненормальными, атаками с распыления паролем или атаками воспроизведения маркеров. Дополнительные сведения об этих определениях рисков см. в статье "Что такое обнаружение рисков".

Эта политика предназначена для клиентов Microsoft Entra ID P2, где параметры безопасности по умолчанию не включены.

- Если лицензии P2 равны или превышают общее число зарегистрированных пользователей MFA, политика охватывает всех пользователей.

- Если зарегистрированные MFA пользователи превышают лицензии P2, мы создадим и назначим политику группе безопасности с ограничением на основе доступных лицензий P2. Вы можете изменить членство в группе безопасности политики.

Чтобы запретить злоумышленникам принимать учетные записи, корпорация Майкрософт не разрешает пользователям, рискованным пользователям, регистрироваться для MFA.

Политики безопасности по умолчанию

Следующие политики доступны при обновлении по умолчанию безопасности.

Блокировать устаревших методов проверки подлинности

Эта политика блокирует устаревшие протоколы проверки подлинности из доступа к приложениям. Устаревшая проверка подлинности ссылается на запрос проверки подлинности, сделанный следующими способами:

- Клиенты, не использующие современную проверку подлинности (например, клиент Office 2010)

- Любой клиент, использующий старые протоколы почты, такие как IMAP, SMTP или POP3

- Любая попытка входа с использованием устаревшей проверки подлинности заблокирована.

Большинство наблюдаемых попыток входа поступают из устаревшей проверки подлинности. Так как устаревшая проверка подлинности не поддерживает многофакторную проверку подлинности, злоумышленник может обойти требования MFA с помощью старого протокола.

Требовать многофакторную проверку подлинности для управления Azure

Эта политика охватывает всех пользователей при попытке доступа к различным службам Azure, управляемым через API Azure Resource Manager, включая:

- Портал Azure

- Центр администрирования Microsoft Entra

- Azure PowerShell

- Azure CLI

При попытке получить доступ к любому из этих ресурсов пользователю необходимо выполнить многофакторную проверку подлинности, прежде чем получить доступ.

Требовать многофакторную проверку подлинности для администраторов

Эта политика охватывает любого пользователя с одной из 14 ролей администратора, которые мы считаем высоко привилегированными . Из-за того, что эти учетные записи с высоким уровнем привилегий имеют, они необходимы для MFA всякий раз, когда они вошли в любое приложение.

Требовать многофакторную проверку подлинности для всех пользователей

Эта политика охватывает всех пользователей в организации и требует от них многофакторной проверки подлинности при входе. В большинстве случаев сеанс сохраняется на устройстве, и пользователям не нужно выполнять многофакторную проверку подлинности при взаимодействии с другим приложением.

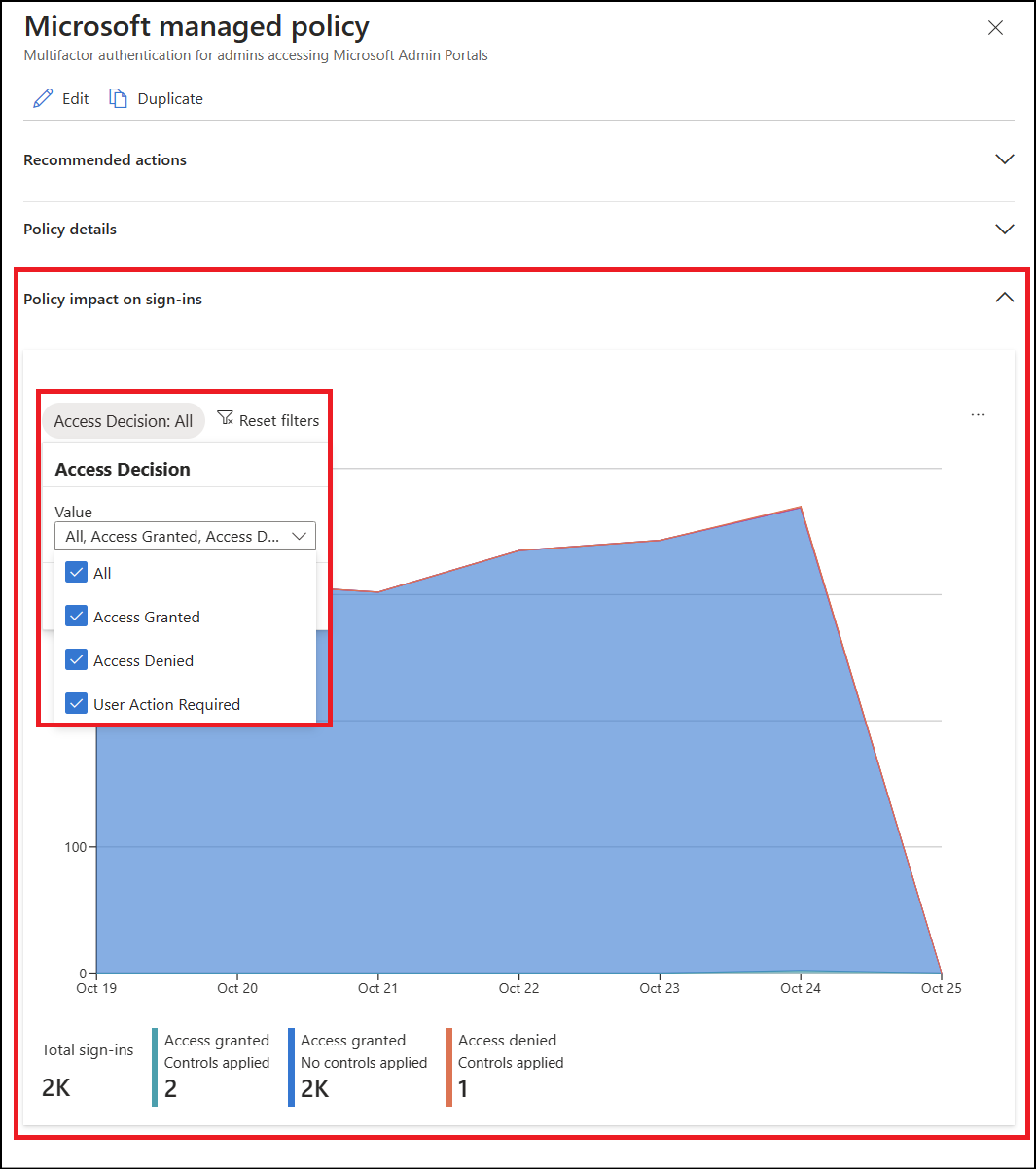

Разделы справки увидеть последствия этих политик?

Администраторы могут просмотреть сведения о влиянии политики на вход в систему, чтобы просмотреть краткие сведения о влиянии политики в их среде.

Администраторы могут более глубоко изучить журналы входа Microsoft Entra, чтобы увидеть эти политики в действии в своей организации.

- Войдите в Центр администрирования Microsoft Entra как минимум средство чтения отчетов.

- Перейдите к журналам мониторинга удостоверений и работоспособности>

- Найдите конкретный вход, который требуется проверить. Добавьте или удалите фильтры и столбцы, чтобы отфильтровать ненужные сведения.

- Чтобы сузить область, добавьте такие фильтры:

- Идентификатор корреляции, если у вас есть определенное событие для изучения.

- Условный доступ , чтобы увидеть сбой политики и успешность. Область фильтра для отображения только ошибок, чтобы ограничить результаты.

- Имя пользователя для просмотра сведений, связанных с конкретными пользователями.

- Дата в области, соответствующая рассматриваемому интервалу времени.

- Чтобы сузить область, добавьте такие фильтры:

- После обнаружения события входа, соответствующего входу пользователя, перейдите на вкладку условного доступа . На вкладке "Условный доступ" отображается определенная политика или политики, которые привели к прерыванию входа.

- Для дальнейшего изучения выполните детализацию конфигурации политик, выбрав имя политики. При нажатии имени политики отображается пользовательский интерфейс конфигурации политики для выбранной политики для проверки и редактирования.

- Сведения о пользователе и устройстве клиента, которые использовались для оценки политики условного доступа, также доступны на вкладках Основные сведения, Место, Сведения об устройстве, Сведения о проверке подлинности и Дополнительные сведения о событии входа.

Распространенные вопросы

Что такое условный доступ?

Условный доступ — это функция Microsoft Entra, которая позволяет организациям применять требования к безопасности при доступе к ресурсам. Условный доступ обычно используется для применения многофакторной проверки подлинности, конфигурации устройства или требований к сетевому расположению.

Эти политики можно рассматривать как логические, если тогда операторы.

Если назначения (пользователи, ресурсы и условия) имеют значение true, примените элементы управления доступом (предоставление и/или сеанс) в политике. Если вы являетесь администратором, который хочет получить доступ к одному из порталов администрирования Майкрософт, необходимо выполнить многофакторную проверку подлинности, чтобы доказать, что это действительно вы.

Что делать, если я хочу внести дополнительные изменения?

Администраторы могут внести дополнительные изменения в эти политики, дублируя их с помощью кнопки "Дублировать " в представлении списка политик. Эта новая политика может быть настроена так же, как и любая другая политика условного доступа, начиная с рекомендуемой позиции Майкрософт. Будьте осторожны, чтобы вы случайно не понизили уровень безопасности при внесении этих изменений.

Какие роли администратора охватываются этими политиками?

- глобальный администратор

- Администратор приложений

- Администратор проверки подлинности

- администратора выставления счетов;

- Администратор облачных приложений

- Администратор условного доступа

- Администратор Exchange

- Администратор службы технической поддержки

- Администратор паролей

- Привилегированный администратор проверки подлинности

- Администратор привилегированных ролей

- Администратор безопасности

- Администратор SharePoint

- Администратор пользователей

Что делать, если для многофакторной проверки подлинности используется другое решение?

Многофакторная проверка подлинности завершена с помощью внешних методов проверки подлинности удовлетворяет требованиям MFA для политик, управляемых Корпорацией Майкрософт.

Когда многофакторная аутентификация завершена через федеративного поставщика идентификаций (IdP), это может соответствовать требованиям многофакторной аутентификации (MFA) Microsoft Entra ID в зависимости от вашей конфигурации. Дополнительные сведения см. в разделе Соответствие контролям многофакторной проверки подлинности (MFA) Microsoft Entra ID с утверждениями MFA из федеративного поставщика удостоверений.

Что делать, если использовать проверку подлинности Certificate-Based?

В зависимости от конфигурации Certificate-Based аутентификации (CBA) клиент может функционировать как однофакторная или многофакторная.

- Если в вашей организации аутентификация с использованием сертификата (CBA) настроена как однофакторная, пользователям потребуется использовать второй метод аутентификации для удовлетворения требований MFA. Дополнительные сведения о разрешенных сочетаниях методов аутентификации, таких как многофакторная аутентификация с однофакторной аутентификацией на основе сертификатов (CBA), см. в разделе многофакторная аутентификация с однофакторной аутентификацией на основе сертификатов.

- Если в вашей организации CBA настроено как многофакторное, пользователи могут завершить многофакторную аутентификацию (MFA) с помощью метода проверки подлинности CBA.

Примечание.

CBA считается методом, поддерживающим MFA в Microsoft Entra ID, поэтому пользователям, для которых действует метод проверки подлинности CBA, потребуется использовать MFA для регистрации новых методов проверки подлинности. Чтобы зарегистрировать многофакторную аутентификацию (MFA) для однофакторных пользователей CBA, не имеющих других зарегистрированных методов аутентификации, см. варианты, чтобы получить возможность использования MFA с однофакторными сертификатами.

Что делать, если использовать пользовательские элементы управления?

Настраиваемые элементы управления не удовлетворяют требованиям к утверждению многофакторной аутентификации. Если в вашей организации используются пользовательские элементы управления, рекомендуется перейти на внешние методы проверки подлинности, которые заменяют пользовательские элементы управления. Внешний поставщик проверки подлинности должен поддерживать внешние методы проверки подлинности и предоставлять необходимые рекомендации по настройке для их интеграции.