Включение входа ключа безопасности FIDO2 на устройства Windows 10 и 11 с помощью идентификатора Microsoft Entra

В этом документе рассматривается включение проверки подлинности без пароля на основе ключа безопасности FIDO2 с устройствами Windows 10 и 11. Выполнив действия, описанные в этой статье, вы сможете войти как в идентификатор Microsoft Entra, так и на гибридные устройства Windows, присоединенные к Microsoft Entra, с учетной записью Microsoft Entra с помощью ключа безопасности FIDO2.

Требования

| Тип устройства | присоединены к Microsoft Entra; | имеют гибридное присоединение к Microsoft Entra; |

|---|---|---|

| Многофакторная проверка подлинности Microsoft Entra | X | X |

| Объединенная регистрация сведений о безопасности | X | X |

| Совместимые ключи безопасности FIDO2 | X | X |

| Для WebAuthN требуется ОС Windows 10 версии 1903 или более поздней | X | X |

| Устройства, присоединенные к Microsoft Entra, требуют Windows 10 версии 1909 или более поздней | X | |

| Для гибридных устройств , присоединенных к Microsoft Entra, требуется Windows 10 версии 2004 или более поздней | X | |

| Контроллеры домена Windows Server 2016/2019 с полным набором исправлений. | X | |

| Модуль управления гибридной проверкой подлинности Microsoft Entra | X | |

| Microsoft Intune (необязательно) | X | X |

| Пакет подготовки (необязательно) | X | X |

| Групповая политика (необязательно) | X |

Неподдерживаемые сценарии

Не поддерживаются следующие сценарии:

- Вход или разблокировка устройства Windows с помощью секретного ключа в Microsoft Authenticator.

- Развертывание служб Windows Server Active Directory Domain Services (AD DS) с присоединением к домену (только для локальных устройств).

- Сценарии, такие как RDP, VDI и Citrix, которые используют ключ безопасности, отличный от перенаправления веб-службы.

- использование протокола S/MIME с ключом безопасности;

- Запустите с помощью ключа безопасности.

- Войдите на сервер с помощью ключа безопасности.

- Если вы не используете ключ безопасности для входа на устройство в сети, его нельзя использовать для входа в систему или разблокировки в автономном режиме.

- Вход или разблокировка устройства Windows с помощью ключа безопасности, содержащего несколько учетных записей Microsoft Entra. В этом сценарии используется последняя учетная запись, добавленная в ключ безопасности. Стандарт WebAuthN позволяет пользователям выбрать учетную запись, которую нужно использовать.

- Разблокировка устройства под управлением Windows 10 версии 1809. Для оптимальной работы используйте ОС Windows 10 версии 1903 или более поздней.

Подготовка устройств

Устройства, присоединенные к Microsoft Entra, должны работать под управлением Windows 10 версии 1909 или более поздней.

Гибридные устройства, присоединенные к Microsoft Entra, должны работать под управлением Windows 10 версии 2004 или более поздней.

Включение использования ключей безопасности для входа в Windows

Организации могут использовать один или несколько следующих методов, чтобы включить использование ключей безопасности для входа в Windows в соответствии с требованиями организации:

- Включение с помощью Microsoft Intune

- Целевое развертывание Microsoft Intune

- Включение с помощью пакета подготовки

- Включение с помощью групповой политики (только гибридные устройства, присоединенные к Microsoft Entra)

Внимание

Организации с гибридными устройствами, присоединенными к Microsoft Entra, также должны выполнить действия, описанные в этой статье, чтобы включить проверку подлинности FIDO2 в локальные ресурсы до работы проверки подлинности ключа безопасности Windows 10 FIDO2.

Организации с устройствами, присоединенными к Microsoft Entra, должны сделать это, прежде чем их устройства смогут пройти проверку подлинности в локальных ресурсах с помощью ключей безопасности FIDO2.

Включение с помощью Microsoft Intune

Чтобы включить с помощью Intune использование ключей безопасности, выполните следующие действия.

- Войдите в Центр администрирования Microsoft Intune.

- Выберите Устройства>Регистрация устройств>Регистрация Windows>Windows Hello для бизнеса.

- Для параметра Использовать ключи безопасности для входа установите значение Включено.

Настройка ключей безопасности для входа не зависит от настройки Windows Hello для бизнеса.

Примечание.

Это не позволит включить ключи безопасности на уже подготовленных устройствах. В этом случае используйте следующий метод (целевое развертывание Intune)

Целевое развертывание Intune

Чтобы включить средство поставки учетных данных для конкретных групп устройств, задайте с помощью Intune следующие параметры настройки.

- Войдите в Центр администрирования Microsoft Intune.

- Выберите Устройство>Windows>Профили конфигурации>Создать профиль.

- Настройте новый профиль со следующими параметрами:

- Платформа: Windows 10 и более поздних версий

- Тип профиля: "Шаблоны" > "Настраиваемый"

- Имя. Ключи безопасности для входа в Windows

- Описание. Включение использования ключей безопасности FIDO при входе в Windows

- Нажмите кнопку "Далее>добавить" и в поле "Добавить строку", добавьте следующие настраиваемые параметры OMA-URI:

- Имя. Включить использование ключей безопасности FIDO для входа в Windows

- Описание: (Необязательно)

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Тип данных. Целое число

- Значение: 1

- Назначьте оставшуюся часть параметров политики, включая определенных пользователей, устройств или групп. Дополнительные сведения см. в статье Назначение профилей пользователей и устройств в Microsoft Intune.

Включение с помощью пакета подготовки

Для устройств, не управляемых Microsoft Intune, можно установить пакет подготовки для включения функциональных возможностей. Приложение "Конструктор конфигураций Windows" можно установить с помощью Microsoft Store. Чтобы создать пакет подготовки, выполните следующие действия.

- Запустите Конструктор конфигураций Windows.

- Выберите в меню: Файл>Создать проект.

- Присвойте проекту имя и запишите путь, по которому будет создан проект, а затем нажмите кнопку Далее.

- Оставьте выбранное значение Пакет подготовки для параметра Выбранный рабочий процесс проекта, а затем нажмите Далее.

- Выберите значение Все выпуски Windows Desktop для параметра Выбор параметров для просмотра и настройки, после чего нажмите кнопку Далее.

- Выберите Готово.

- В созданном проекте перейдите последовательно по пунктам: Параметры среды выполнения>Windows Hello для бизнеса>Ключи безопасности>Использовать ключи безопасности для входа.

- Задайте для параметра Использовать ключи безопасности для входа значение Включено.

- Выберите Экспорт>Пакет подготовки

- Оставьте значения по умолчанию в окне Сборка в разделе Описание пакета подготовки, а затем нажмите кнопку Далее.

- Оставьте значения по умолчанию в окне Сборка в разделе Выберите сведения о безопасности для пакета подготовки и нажмите кнопку Далее.

- Запишите или измените путь в окнах Сборка в разделе Выбор места сохранения пакета подготовки и нажмите кнопку Далее.

- Нажмите Сборка на странице Выполнение сборки пакета подготовки.

- Сохраните два созданных файла (с расширениями ppkg и cat) в расположении, где их можно будет применить к компьютерам позже.

- С информацией о том, как применить созданный пакет подготовки, можно ознакомиться в статье Применение пакета подготовки.

Примечание.

На устройствах, работающих под управлением Windows 10 версии 1903, нужно также включить режим общего компьютера (EnableSharedPCMode). Дополнительные сведения о включении этой функции см. в разделе Настройка общего или гостевого компьютера с ОС Windows 10.

Включение с помощью групповой политики

Для гибридных устройств, присоединенных к Microsoft Entra, организации могут настроить следующий параметр групповой политики, чтобы включить вход ключа безопасности FIDO. Этот параметр можно найти, перейдя последовательно по следующим пунктам: Конфигурация компьютера>Административные шаблоны> Система>Вход>Включить вход с помощью ключа безопасности:

- Задание для этой политики значения Включено позволяет пользователям входить в систему с помощью ключей безопасности.

- Если задать для этой политики значения Отключено или Не настроено, то пользователи не смогут входить в систему с помощью ключей безопасности.

Для этого параметра групповой политики нужна обновленная версия шаблона групповой политики CredentialProviders.admx. Этот новый шаблон доступен в следующей версии Windows Server и в версии Windows 10 20H1. Этот параметр можно управлять с помощью устройства под управлением одной из этих более новых версий Windows или централизованно, следуя приведенным ниже инструкциям. Создание центрального магазина для административных шаблонов групповой политики в Windows и управление ими.

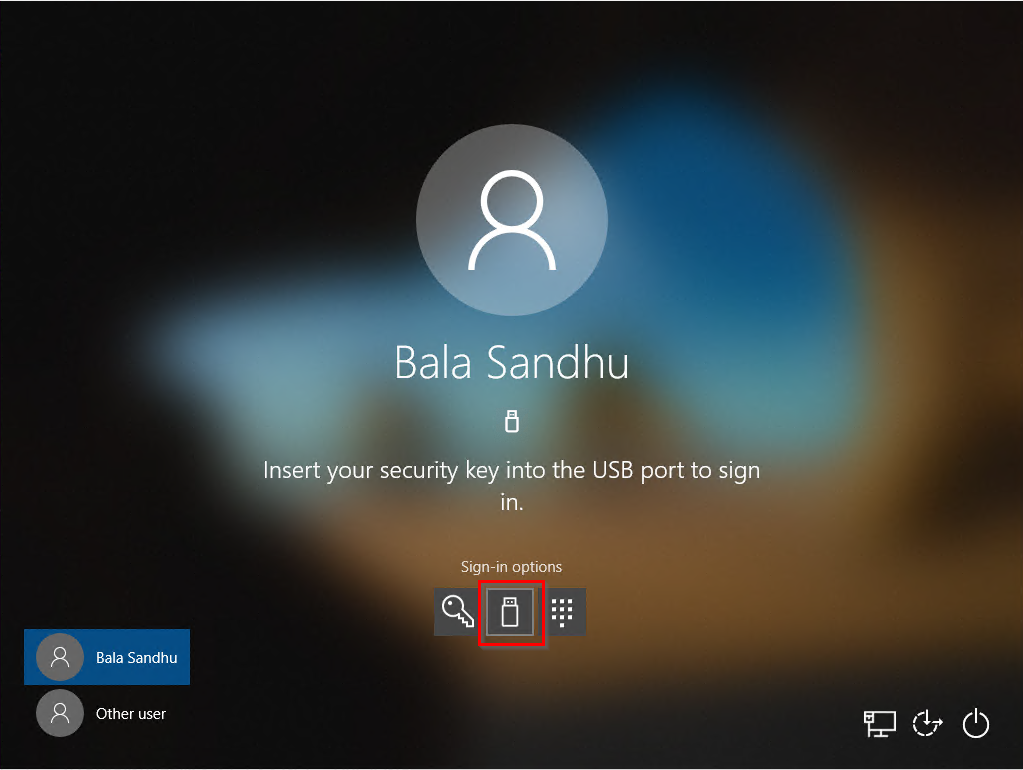

Вход с помощью ключа безопасности FIDO2

В этом примере пользователь с именем Bala Sandhu уже подготовил свой ключ безопасности FIDO2, выполнив действия, описанные в предыдущей статье, включение входа без пароля. Для гибридных устройств, присоединенных к Microsoft Entra, убедитесь, что вы также включили вход без пароля в локальные ресурсы. Бала может выбрать средство поставки учетных данных ключа безопасности на экране блокировки Windows 10 и присоединить необходимый носитель с ключом безопасности, чтобы выполнить вход в Windows.

Управление биометрическими данными, PIN-кодом или сбросом ключа безопасности

- Windows 10 версии 1903 или более поздней

- На устройстве пользователи могут перейти к параметрам>входа в учетные записи Windows Settings>Accounts>Security Key, а затем нажмите кнопку "Управление".

- Пользователи могут изменить свой PIN-код, обновить биометрические данные или сбросить ключ безопасности

Устранение неполадок и отзывов

Если вы хотите поделиться отзывом или сообщить о возникших проблемах, связанных с этой функцией, это можно сделать через приложение центра отзывов Windows, выполнив следующие действия:

- Запустите Центр отзывов и войдите в него.

- Отправьте отзыв в соответствии со следующими категориями:

- Категория: безопасность и конфиденциальность данных

- Подкатегория: FIDO

- Чтобы зафиксировать данные журналов событий, используйте функцию Воспроизвести мою проблему.

Следующие шаги

Дополнительные сведения о регистрации устройств

Дополнительные сведения о многофакторной проверке подлинности Microsoft Entra