Как работает надёжность аутентификации при условном доступе

В этом разделе объясняется, как сила проверки подлинности условного доступа может ограничить, какие методы проверки подлинности разрешены для доступа к ресурсу.

Как уровень надежности аутентификации работает в политике методов проверки подлинности

Существует две политики, определяющие, какие методы проверки подлинности можно использовать для доступа к ресурсам. Если пользователь включен для метода проверки подлинности в любой политике, он может войти с помощью этого метода.

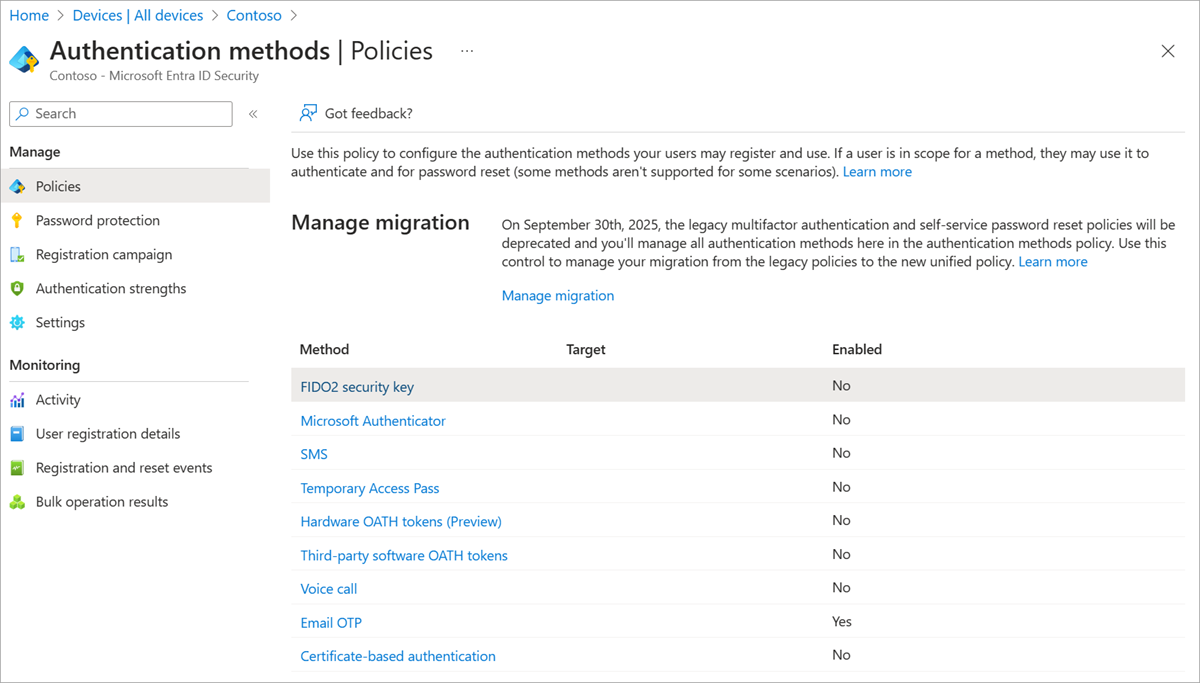

Безопасность>Методы проверки подлинности>Политики — это более современный способ управления методами проверки подлинности для определенных пользователей и групп. Вы можете указать пользователей и группы для различных методов. Можно также настроить параметры для управления способом использования метода.

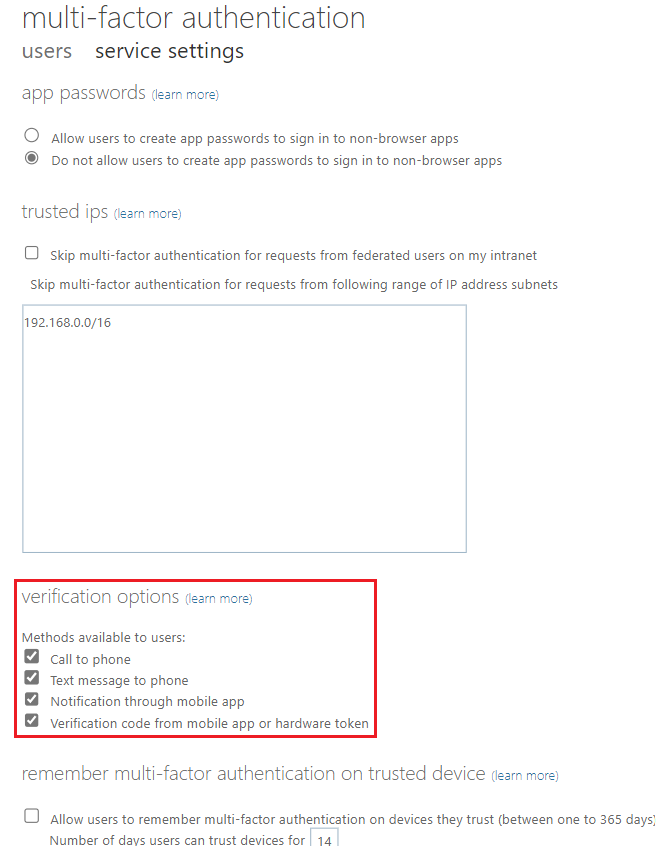

Безопасность>Многофакторная аутентификация>Дополнительные параметры облачной многофакторной аутентификации — это устаревший способ управления методами многофакторной аутентификации для всех пользователей в арендаторе.

Пользователи могут зарегистрировать методы проверки подлинности, для которые они включены. Администратор также может настроить устройство пользователя с помощью метода, например проверки подлинности на основе сертификатов.

Оценка степени политики проверки подлинности во время входа в систему

Политика условного доступа по уровню проверки подлинности определяет, какие методы можно использовать. Идентификатор Microsoft Entra проверяет политику во время входа, чтобы определить доступ пользователя к ресурсу. Например, администратор настраивает политику условного доступа с настраиваемой силой проверки подлинности, требующей ключа доступа (ключ безопасности FIDO2) или пароля + текстового сообщения. Пользователь обращается к ресурсу, защищенному этой политикой.

Во время входа все параметры проверяются, чтобы определить, какие методы разрешены, какие методы зарегистрированы и какие методы требуются политикой условного доступа. Чтобы выполнить вход, метод должен быть разрешен, зарегистрирован пользователем (либо до, либо как часть запроса на доступ) и соответствовать требуемой силе проверки подлинности.

Как оцениваются несколько политик проверки подлинности с учетом уровня надежности условного доступа

Как правило, если для входа применяется несколько политик условного доступа, все условия из всех политик должны выполняться. В том же отношении, когда к входу применяются несколько политик надежности проверки подлинности условного доступа, пользователь должен удовлетворять всем условиям надежности проверки подлинности. Например, если для выполнения обеих политик безопасности проверки подлинности требуется ключ доступа (FIDO2), пользователь может использовать ключ безопасности FIDO2 для удовлетворения обоих политик. Если две политики надежности проверки подлинности имеют разные наборы методов, пользователь должен использовать несколько методов для удовлетворения обеих политик.

Как оценивается сила нескольких политик условного доступа для регистрации сведений о безопасности

Для регистрации сведений о безопасности в режиме прерывания оценка силы проверки подлинности обрабатывается по-разному – уровни надежности проверки подлинности, связанные с действием пользователя по регистрации сведений о безопасности, предпочтительнее по сравнению с другими политиками надежности проверки подлинности, нацеленными на все ресурсы (ранее "Все облачные приложения"). Все остальные элементы управления предоставлением доступа (например, Пометить устройство как соответствующее) из других политик условного доступа в рамках входа будут применяться как обычно.

Например, предположим, что Компания Contoso хотела бы требовать, чтобы пользователи всегда входить с помощью метода многофакторной проверки подлинности и с соответствующего устройства. Компания Contoso также хочет разрешить новым сотрудникам регистрировать эти методы MFA с помощью временного кода доступа (TAP). Нельзя использовать TAP для любого другого ресурса. Чтобы достичь этой цели, администратор может выполнить следующие действия:

- Создайте настраиваемый уровень аутентификации с именем Bootstrap и восстановление, который включает сочетание проверки подлинности с помощью Временного прохода доступа, а также может включать любые методы MFA.

- Создайте настраиваемый уровень проверки подлинности с именем MFA для входа, включающий все разрешенные методы MFA, кроме Временного пропуска доступа.

- Создайте политику условного доступа, которая предназначена для всех ресурсов (ранее "Все облачные приложения") и требует многофакторной проверки подлинности для обеспечения надежности проверки подлинности входа и требования к соответствующим элементам управления предоставления устройств .

- Создайте политику условного доступа, нацеленную на действие пользователя по "Регистрации информации о безопасности", и требующую уровня аутентификации для "Начальной загрузки и восстановления".

В результате пользователи на совместимом устройстве смогут использовать временный проход доступа для регистрации любого метода MFA, а затем использовать только что зарегистрированный метод для проверки подлинности в других ресурсах, таких как Outlook.

Примечание.

Если несколько политик условного доступа нацелены на регистрацию сведений о безопасности, и каждая из них определяет уровень проверки подлинности, пользователь должен соответствовать всем указанным уровням проверки подлинности для входа в систему.

Некоторые методы аутентификации без пароля и устойчивые к фишингу не могут быть зарегистрированы в режиме прерывания. Дополнительные сведения см. в разделе "Регистрация методов проверки подлинности без пароля".

Взаимодействие с пользователем

Следующие факторы определяют, получает ли пользователь доступ к ресурсу:

- Какой метод проверки подлинности использовался ранее?

- Какие методы доступны для усиления проверки подлинности?

- Какие методы разрешены для входа пользователя в политику методов проверки подлинности?

- Зарегистрирован ли пользователь для любого доступного метода?

Когда пользователь обращается к ресурсу, защищенному политикой условного доступа с учетом силы проверки подлинности, Microsoft Entra ID определяет, соответствуют ли методы, которые ранее использовались, требуемой силе проверки подлинности. Если использовался удовлетворительный метод, идентификатор Microsoft Entra предоставляет доступ к ресурсу. Например, предположим, что пользователь входит с помощью пароля и текстового сообщения. Они получают доступ к ресурсу, защищенному силой проверки подлинности MFA. В этом случае пользователь может получить доступ к ресурсу без другого запроса проверки подлинности.

Предположим, что они получают доступ к ресурсу, защищенному аутентификацией MFA с защитой от фишинга. На этом этапе им будет предложено предоставить метод проверки подлинности, устойчивый к фишингу, например Windows Hello для бизнеса.

Если пользователь не зарегистрировался для каких-либо методов, удовлетворяющих силе проверки подлинности, он перенаправляется на объединенную регистрацию.

Пользователям требуется зарегистрировать только один метод проверки подлинности, который удовлетворяет требованиям к надежности проверки подлинности.

Если уровень надежности проверки подлинности не включает метод, который пользователь может зарегистрировать и использовать, то пользователю блокируется вход в ресурс.

Регистрация методов проверки подлинности без пароля

Следующие методы проверки подлинности не могут быть зарегистрированы в рамках объединенного режима прерывания регистрации. Убедитесь, что пользователи зарегистрированы для этих методов перед применением политики условного доступа, которая может требовать их использования для входа. Если пользователь не зарегистрирован для этих методов, он не сможет получить доступ к ресурсу до регистрации необходимого метода.

| Способ | Требования к регистрации |

|---|---|

| Microsoft Authenticator (вход по телефону) | Можно зарегистрировать из приложения Authenticator. |

| Passkey(FIDO2) | Можно зарегистрировать с помощью объединенного управляемого режима регистрации и задать с использованием ключевых элементов аутентификации при помощи объединенного мастера регистрации. |

| Аутентификация на основе сертификата | Требуется настройка администратора; невозможно зарегистрировать пользователем. |

| Windows Hello для бизнеса | Можно зарегистрировать в Windows Out of Box Experience (OOBE) или в меню параметров Windows. |

Федеративный интерфейс пользователя

Для федеративных доменов MFA может применяться с помощью Microsoft Entra Conditional Access или локальным провайдером федерации, настроив federatedIdpMfaBehavior. Если для параметра federatedIdpMfaBehavior задано значение enforceMfaByFederatedIdp, пользователь должен пройти проверку подлинности в федеративном поставщике удостоверений и может удовлетворить только федеративное многофакторное сочетание требования к силе проверки подлинности. Для получения дополнительной информации о параметрах федерации, см. раздел "План поддержки MFA".

Если у пользователя из федеративного домена есть настройки многофакторной аутентификации, применимые для поэтапного развертывания, этот пользователь может выполнять многофакторную аутентификацию в облаке и удовлетворить любое из комбинаций федеративная однофакторная + то, что у вас есть. Дополнительные сведения о поэтапном выпуске см. в разделе "Включение поэтапного развертывания".