Устранение рисков и разблокирование пользователей

После завершения исследования выполните действия по устранению рискованных пользователей или разблокировки их. Организации могут включить автоматическое исправление, настроив политики на основе рисков. Организации должны исследовать и исправлять всех рискованных пользователей в течение удобного периода времени. Корпорация Майкрософт рекомендует быстро действовать, так как время имеет значение при работе с рисками.

Исправление риска

Все активные обнаружения рисков способствуют вычислению уровня риска пользователя. Уровень риска пользователя — это индикатор (низкий, средний, высокий) вероятности компрометации учетной записи пользователя. После изучения рискованных пользователей и соответствующих рискованных входов и обнаружения следует исправить рискованных пользователей , чтобы они больше не были подвержены риску и заблокированы от доступа.

Защита идентификации Microsoft Entra помечает некоторые обнаружения рисков и соответствующие рискованные входы как отклоненные со статусом риска Отклонено и деталью риска Microsoft Entra ID Protection оценило вход как безопасный. Он принимает это действие, так как эти события больше не были определены как рискованные.

Администраторы могут исправить их с помощью следующих параметров:

- Настройте политики на основе рисков, чтобы позволить пользователям самостоятельно устранять свои риски.

- Сброс пароля вручную.

- Игнорировать риск пользователя.

- Исправление в Microsoft Defender для удостоверений.

Самоисправление на основе риск-ориентированной политики

Вы можете разрешить пользователям самостоятельно устранять риски входа и риски пользователей, настраивая политики на основе рисков. Если пользователи проходят необходимый контроль доступа, например, используют многофакторную аутентификацию или меняют пароль на более безопасный, их риски автоматически устраняются. Соответствующие обнаружения рисков, рискованные входы и рискованные пользователи сообщаются в состоянии риска Исправлено вместо В зоне риска.

Предварительные требования для пользователей перед применением политик на основе рисков, чтобы разрешить самостоятельное исправление рисков:

- Чтобы выполнить многофакторную аутентификацию для самостоятельного снижения риска входа:

- Пользователь должен быть зарегистрирован для многофакторной проверки подлинности Microsoft Entra.

- Чтобы выполнить безопасное изменение пароля для самостоятельного устранения риска пользователя:

- Пользователь должен быть зарегистрирован для многофакторной проверки подлинности Microsoft Entra.

- Для гибридных пользователей, которые синхронизируются из локальной среды в облако, необходимо включить обратную запись паролей.

Если политика на основе рисков применяется к пользователю во время входа перед выполнением предварительных требований, пользователь блокируется. Этот блок возникает, так как они не могут выполнять необходимый контроль доступа, а для разблокировки пользователя требуется вмешательство администратора.

Политики на основе рисков настраиваются на основе уровней риска и применяются только в том случае, если уровень риска входа или пользователя соответствует заданному уровню. Некоторые обнаружения могут не вызывать риск на уровне, в котором применяется политика, и администраторы должны обрабатывать этих рискованных пользователей вручную. Администраторы могут определить, что необходимы дополнительные меры, такие как блокировка доступа из расположений или снижение допустимого риска в их политиках.

Самостоятельное исправление с помощью самостоятельного сброса пароля

Если пользователь зарегистрирован для самостоятельного сброса пароля (SSPR), он может исправить собственный риск пользователя, выполнив самостоятельный сброс пароля.

Сброс пароля вручную

Если сброс пароля с использованием политики риска пользователя невозможен, или времени в обрез, администраторы могут устранить риск пользователя, требуя сброса пароля.

Администраторы могут выбрать следующие варианты:

Создание временного пароля

Создав временный пароль, вы можете немедленно вернуть удостоверение в безопасное состояние. Этот способ требует обращения к затронутым пользователям, так как им нужно знать временный пароль. Так как пароль является временным, при следующем входе пользователю предлагается сменить пароль на новый.

Они могут создавать пароли для облачных и гибридных пользователей в Центре администрирования Microsoft Entra.

Они могут создавать пароли для гибридных пользователей из локального каталога, когда включены синхронизация хэша паролей и настройка Разрешить изменение локального пароля для сброса риска пользователя.

Предупреждение

Не выбирайте параметр "Пользователь должен изменить пароль при следующем входе". Это не поддерживается.

Требовать сброса пароля пользователем

Требовать от пользователей сброса паролей позволяет самостоятельно восстановиться без обращения в службу технической поддержки или администратора.

- Облачные и гибридные пользователи могут завершить безопасное изменение пароля. Этот метод применяется только к пользователям, которые могут выполнять MFA уже. Для пользователей, которые не зарегистрированы, этот параметр недоступен.

- Гибридные пользователи могут изменить пароль на локальном или гибридном устройстве Windows, если включена синхронизация хэша паролей и параметр Разрешить изменение локального пароля для сброса риска пользователя.

Разрешить локальный сброс пароля для устранения рисков пользователей

Организации, которые обеспечивают синхронизацию хэшей паролей, могут разрешать изменения паролей на локальных серверах для устранения пользовательского риска.

Эта конфигурация предоставляет организациям две новые возможности:

- Рискованные гибридные пользователи могут самостоятельно исправиться без вмешательства администраторов. При изменении пароля в локальной среде риск пользователя теперь автоматически устраняется в Microsoft Entra ID Protection, сбрасывая текущее состояние риска пользователя.

- Организации могут заранее развертывать политики риска пользователей, требующие изменения пароля для надежной защиты гибридных пользователей. Этот вариант повышает уровень безопасности организации и упрощает управление безопасностью, обеспечивая оперативное устранение рисков пользователей даже в сложных гибридных средах.

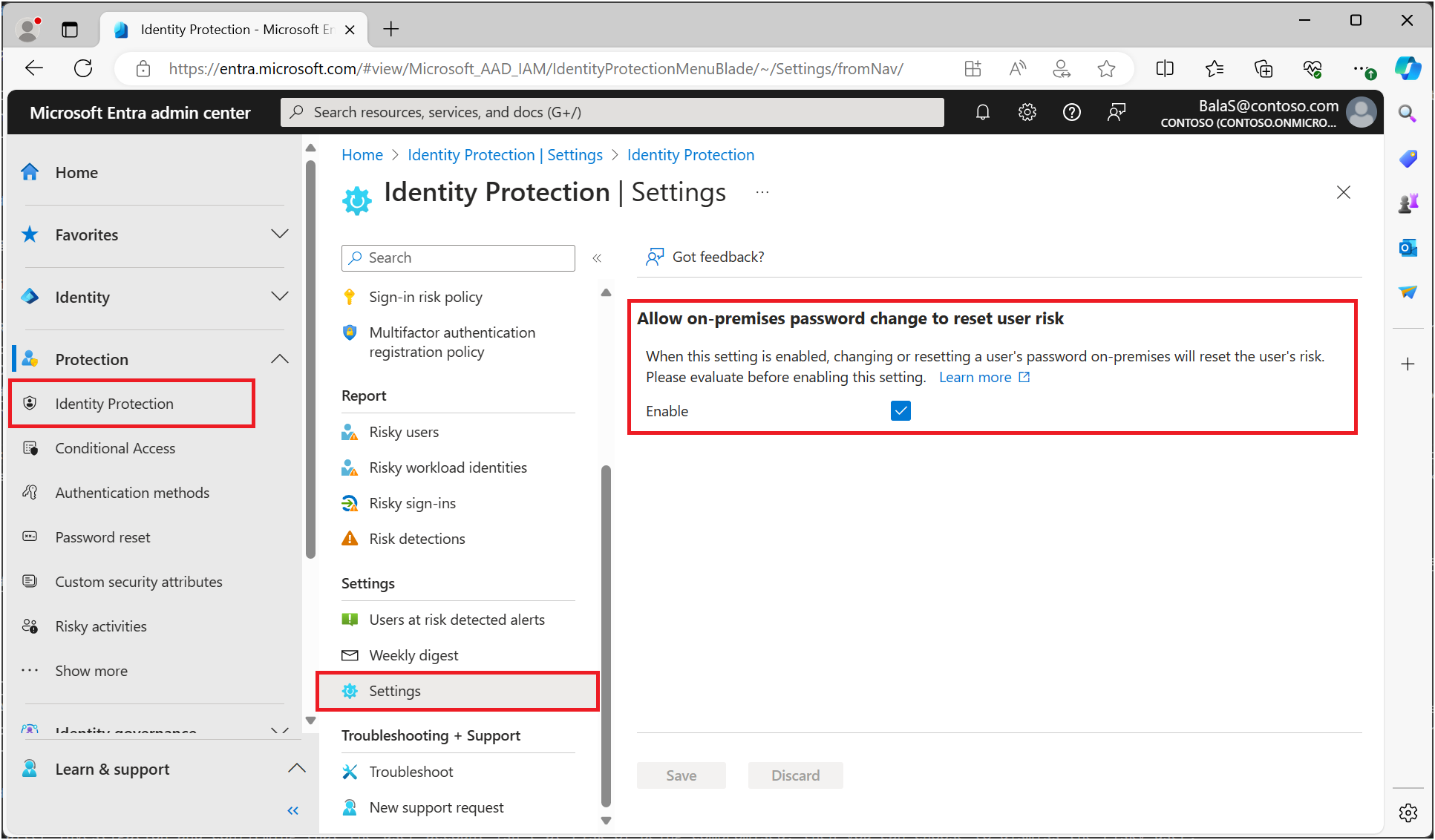

Настройка этого параметра

- Войдите в Административный центр Microsoft Entra как минимум Оператор безопасности.

- Перейдите к защите>идентификации>Настройки.

- Установите флажок Разрешить изменение локального пароля для сброса риска пользователя.

- Выберите Сохранить.

Примечание.

Разрешение на изменение пароля на локальных серверах для снижения уровня риска пользователя — функция, которую нужно включить вручную. Клиенты должны оценить эту функцию перед включением в рабочих средах. Мы рекомендуем клиентам защитить локальные потоки изменения или сброса паролей. Например, требуется многофакторная проверка подлинности, прежде чем разрешить пользователям изменять пароль локально с помощью средства, например портала самостоятельного сброса пароля Microsoft Identity Manager.

Устранить риск для пользователя

Если после расследования вы подтвердите, что учетная запись пользователя не подвержена риску компрометации, вы можете закрыть рискованных пользователей.

Чтобы снять риск пользователя(ей) как минимум оператор безопасности в Центре администрирования Microsoft Entra, перейдите к Защите>Защите идентификации>Рискованные пользователи, выберите затронутого пользователя и нажмите Снять риск пользователя(ей).

Если выбрать Отклонить риск пользователя, пользователь больше не подвержен риску, и все рискованные входы и соответствующие обнаружения рисков будут отклонены.

Так как этот метод не влияет на существующий пароль пользователя, он не возвращает удостоверение в безопасное состояние.

Состояние риска и подробности на основе устранения риска

- Рискованные пользователи:

- Состояние риска: "Риск" —> "Отклонено"

- Сведения о рисках (сведения об исправлении рисков): "-" —> "Администратор отклонил все риски для пользователя"

- Все рискованные входы этого пользователя и соответствующие обнаружения рисков:

- Состояние риска: "Риск" —> "Отклонено"

- Сведения о рисках (сведения об исправлении рисков): "-" —> "Администратор отклонил все риски для пользователя"

Подтверждение компрометации пользователя

Если после расследования подтверждено, что учетная запись скомпрометирована:

- Выберите событие или пользователя в отчетах о рискованных входах или пользователях, совершающих рискованные действия, затем щелкните "Подтверждение компрометации".

- Если политика на основе рисков не была активирована, и риск не был самостоятельно устранен, выполните одно или несколько следующих действий:

- Запросите сброс пароля.

- Заблокировать пользователя, если вы подозреваете, что злоумышленник может сбросить пароль или выполнить многофакторную проверку подлинности для пользователя.

- Аннулирование токенов обновления.

- Отключите все устройства , которые считаются скомпрометированы.

- Если используется непрерывная оценка доступа, отзовите все маркеры доступа.

Дополнительные сведения о том, что происходит при подтверждении компрометации, см. в разделе "Как предоставить обратную связь по рискам".

Удаленные пользователи

Администраторы не могут устранить риск для пользователей, удаленных из справочника. Чтобы убрать удаленных пользователей, откройте обращение в службу поддержки Майкрософт.

Разблокировка пользователей

Администратор может заблокировать вход на основе политики риска или расследований. Блокировка может происходить на основе риска при входе или риска пользователя.

Разблокировка на основании риска пользователя

Чтобы разблокировать учетную запись, заблокированную из-за риска, связанного с пользователем, администратор может использовать следующие средства.

- Смена пароля. Вы можете сбросить пароль пользователя. Если пользователь скомпрометирован или находится под угрозой компрометации, пароль пользователя следует сбросить, чтобы защитить свою учетную запись и вашу организацию.

- Управление риском пользователя - Политика риска блокирует пользователя при достижении заданного уровня риска пользователя для ограничения доступа. После расследования, если вы уверены, что пользователь не подвергается риску компрометации, и безопасно разрешить доступ, вы можете снизить уровень риска пользователя, отклонив его.

- Исключите пользователя из политики. Если вы считаете, что текущая конфигурация политики входа вызывает проблемы для конкретных пользователей, и это безопасно предоставить доступ к этим пользователям, не применяя к ним эту политику, то их можно исключить из этой политики. Дополнительные сведения см. в разделе "Исключения" в статье Настройка и включение политик риска.

- Отключение политики. Если вы считаете, что конфигурация политики является причиной проблем всех пользователей, то ее можно отключить. Дополнительные сведения см. в статье Настройка и включение политик риска.

Разблокировка на основании риска при входе

Чтобы разблокировать учетную запись, заблокированную на основании риска при входе, администраторы могут использовать следующие параметры.

- Вход из знакомого расположения или устройства. Распространенная причина блокировки подозрительного входа — попытки входа с незнакомого расположения или устройства. Пользователи могут быстро определить, является ли это причиной блокировки, выполнив попытку входа из знакомого расположения или устройства.

- Исключение пользователя из политики. Если вы считаете, что текущая конфигурация политики входа вызывает проблемы у конкретных пользователей, можно исключить из нее пользователей. Дополнительные сведения см. в разделе "Исключения" в статье Настройка и включение политик риска.

- Отключение политики. Если вы считаете, что конфигурация политики является причиной проблем всех пользователей, то ее можно отключить. Дополнительные сведения см. в статье Настройка и включение политик риска.

Автоматическая блокировка из-за риска высокой достоверности

Защита идентификаций Microsoft Entra автоматически блокирует входы в систему, которые имеют очень высокую вероятность риска. Этот блок чаще всего возникает при входе, выполняемом с помощью устаревших протоколов проверки подлинности, и обладает признаками вредоносной попытки.

Когда пользователь заблокирован с помощью этого механизма, он получит ошибку проверки подлинности 50053. Исследование журналов входа отображает следующую причину блокировки: "Вход был заблокирован встроенной защитой из-за высокой достоверности риска".

Чтобы разблокировать учетную запись на основе риска входа с высоким уровнем достоверности, администраторы имеют следующие параметры:

- Добавьте IP-адреса, используемые для входа, в настройки надежного местоположения. Если вход осуществляется из известного вашей компании местоположения, вы можете добавить IP-адрес в список доверенных. Для получения дополнительной информации см. раздел «Надежные расположения» в статье «Условный доступ: назначение сети».

- Используйте современный протокол проверки подлинности. Если вход выполняется с помощью устаревшего протокола, переключение на современный разблокирует попытку.

Обнаружения кражи токенов

При недавнем обновлении нашей архитектуры обнаружения, мы больше не автоматизируем устранение сеансов с утверждениями MFA, когда при входе срабатывают предупреждения о краже токенов или обнаружение IP-адресов государств на уровне Центра разведки угроз Microsoft (MSTIC).

Следующие обнаружения угроз для защиты идентификаторов, связанные с подозрительной активностью токенов, или обнаружение IP-адресов национальных государств по данным MSTIC больше не устраняются автоматически.

- Аналитика угроз Microsoft Entra

- Аномальный токен

- Злоумышленник в середине

- IP-адрес штата MSTIC

- Аномалия издателя токенов

Защита идентификаторов теперь отображает сведения о сеансе в панели сведений об обнаружении рисков для обнаружений, содержащих данные входа. Это изменение гарантирует, что мы не закрываем сеансы, содержащие обнаружения, связанные с риском MFA. Предоставление сведений о сеансе с подробными сведениями о рисках на уровне пользователя предоставляет ценные сведения, помогающие в расследовании. Эта информация включает:

- Тип издателя токена

- Время входа

- IP-адрес

- Местоположение для входа в систему

- Клиент для авторизации

- Идентификатор запроса входа

- Идентификатор корреляции входа

Если у вас настроены политики условного доступа на основе рисков, и одно из этих обнаружений, указывающее на подозрительную активность токенов, срабатывает для пользователя, конечный пользователь должен изменить пароль на безопасный и повторно пройти аутентификацию с помощью многофакторной аутентификации, чтобы снять риск.

Предварительная версия PowerShell

Используя модуль предварительной версии пакета SDK для Microsoft Graph PowerShell, организации могут управлять рисками с помощью PowerShell. Модули предварительного просмотра и пример кода можно найти в репозитории Microsoft Entra GitHub.

Скрипт, Invoke-AzureADIPDismissRiskyUser.ps1 включенный в репозиторий, позволяет организациям уволить всех рискованных пользователей в каталоге.