Универсальный условный доступ через глобальный безопасный доступ

Помимо отправки трафика в глобальный безопасный доступ, администраторы могут использовать политики условного доступа для защиты профилей трафика. Они могут смешивать и соответствовать элементам управления по мере необходимости, например требовать многофакторную проверку подлинности, требуя соответствующего устройства или определять допустимый риск входа. Применение этих элементов управления к сетевому трафику не только облачным приложениям позволяет вызывать универсальный условный доступ.

Условный доступ к профилям трафика предоставляет администраторам огромный контроль над их состоянием безопасности. Администраторы могут применять принципы нулевого доверия с помощью политики для управления доступом к сети. Использование профилей трафика позволяет согласованно применять политику. Например, приложения, которые не поддерживают современную проверку подлинности, теперь можно защитить за профилем трафика.

Эта функция позволяет администраторам последовательно применять политику условного доступа на основе профилей трафика, а не только приложений или действий. Администраторы могут использовать определенные профили трафика — профиль трафика Майкрософт, частные ресурсы и доступ к Интернету с помощью этих политик. Пользователи могут получить доступ к этим настроенным конечным точкам или профилям трафика только в том случае, если они удовлетворяют настроенным политикам условного доступа.

Необходимые компоненты

- Администраторы, взаимодействующие с функциями глобального безопасного доступа , должны иметь одно или несколько следующих назначений ролей в зависимости от выполняемых задач.

- Роль глобального администратора безопасного доступа для управления функциями глобального безопасного доступа.

- Администратор условного доступа для создания и взаимодействия с политиками условного доступа.

- Продукту требуется лицензирование. Дополнительные сведения см. в разделе лицензирования "Что такое глобальный безопасный доступ". При необходимости вы можете приобрести лицензии или получить пробные лицензии.

Известные ограничения авторизации туннеля

Профили пересылки доступа к Интернету и Майкрософт используют политики условного доступа Microsoft Entra ID для авторизации доступа к туннелям в клиенте глобального безопасного доступа. Это означает, что вы можете предоставить или заблокировать доступ к профилям пересылки трафика Майкрософт и доступа к Интернету в условном доступе. В некоторых случаях, когда авторизация на туннель не предоставляется, путь восстановления для восстановления доступа к ресурсам требует доступа к назначениям в профиле пересылки трафика Майкрософт или через Интернет, блокируя пользователя от доступа ко всему на своем компьютере.

Один из примеров заключается в том, что вы блокируете доступ к целевому ресурсу доступа к Интернету на несоответствуемых устройствах, Интернет-доступ Microsoft Entra пользователи не смогут вернуть свои устройства к соответствию требованиям. Способ устранения этой проблемы заключается в обходе конечных точек сети для Microsoft Intune и любых других назначений, к которые обращаются в скриптах обнаружения настраиваемых требований для Microsoft Intune. Эту операцию можно выполнить в рамках пользовательского обхода в профиле пересылки доступа к Интернету.

Прочие известные ограничения

Эта функция имеет одно или несколько известных ограничений. Дополнительные сведения об известных проблемах и ограничениях этой функции см. в разделе "Известные ограничения для глобального безопасного доступа".

Политики условного доступа

С помощью условного доступа можно включить элементы управления доступом и политики безопасности для сетевого трафика, полученного Интернет-доступ Microsoft Entra и Частный доступ Microsoft Entra.

- Создайте политику, предназначенную для всего трафика Майкрософт.

- Применение политик условного доступа к приложениям приватного доступа, таким как быстрый доступ.

- Включите сигнал глобального безопасного доступа в условном доступе , чтобы исходный IP-адрес отображалось в соответствующих журналах и отчетах.

Схема потока доступа к Интернету

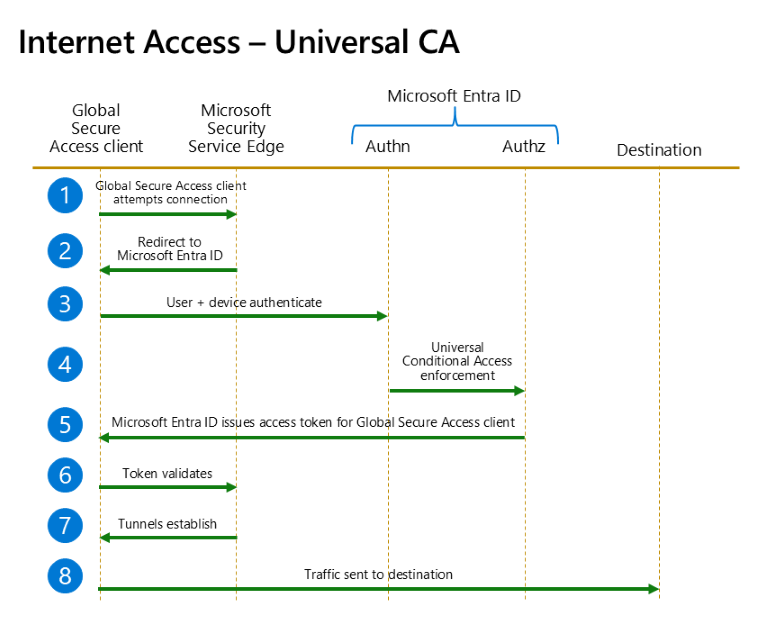

В следующем примере показано, как Интернет-доступ Microsoft Entra работает при применении политик универсального условного доступа к сетевому трафику.

Примечание.

Решение Microsoft Security Service Edge состоит из трех туннелей: трафика Майкрософт, доступа к Интернету и частного доступа. Универсальный условный доступ применяется к туннелям интернета и трафика Майкрософт. Не поддерживается назначение туннеля частного доступа. Необходимо отдельно использовать корпоративные приложения частного доступа.

На следующей схеме потока показан универсальный условный доступ, предназначенный для интернет-ресурсов и приложений Майкрософт с помощью глобального безопасного доступа.

| Этап | Описание: |

|---|---|

| 1 | Клиент Глобального безопасного доступа пытается подключиться к решению Microsoft Security Service Edge. |

| 2 | Клиент перенаправляется на идентификатор Microsoft Entra для проверки подлинности и авторизации. |

| 3 | Пользователь и устройство проходят проверку подлинности. Проверка подлинности выполняется легко, если у пользователя есть действительный первичный маркер обновления. |

| 4 | После проверки подлинности пользователя и устройства применяется политика универсального условного доступа. Политики универсального условного доступа предназначены для установленных туннелей Майкрософт и Интернета между клиентом глобального безопасного доступа и Microsoft Security Service Edge. |

| 5 | Идентификатор Microsoft Entra выдает маркер доступа для клиента Глобального безопасного доступа. |

| 6 | Клиент Global Secure Access представляет маркер доступа к Microsoft Security Service Edge. Маркер проверяет. |

| 7 | Туннели устанавливаются между клиентом глобального безопасного доступа и Microsoft Security Service Edge. |

| 8 | Трафик начинает приобретаться и туннелироваться в место назначения через туннели Microsoft и Internet Access. |

Примечание.

Целевые приложения Майкрософт с глобальным безопасным доступом для защиты подключения между Microsoft Security Service Edge и клиентом Глобального безопасного доступа. Чтобы убедиться, что пользователи не могут обойти службу Microsoft Security Service Edge, создайте политику условного доступа, требующую соответствующей сети для приложений Microsoft 365 корпоративный.

Взаимодействие с пользователем

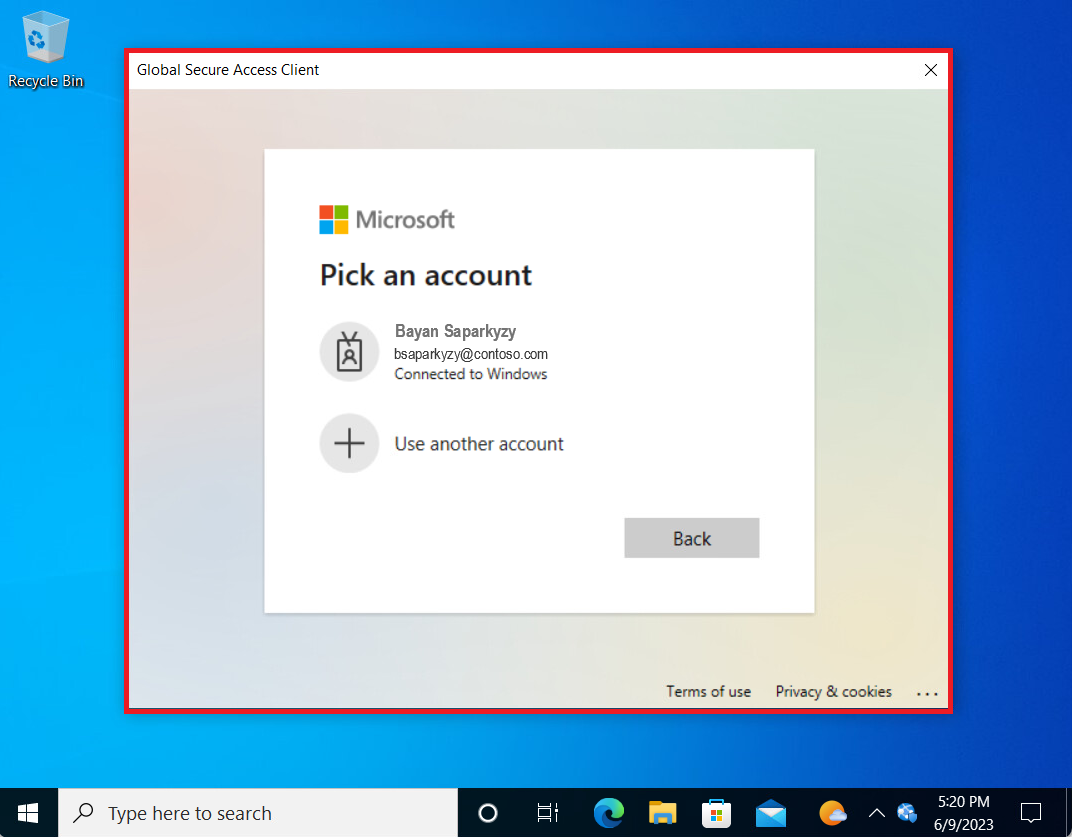

При входе пользователей на компьютер с установленным, настроенным и запущенным клиентом глобального безопасного доступа при первом входе. Когда пользователи пытаются получить доступ к ресурсу, защищенному политикой. Как и в предыдущем примере, политика применяется, и им будет предложено войти, если они еще не сделали этого. Глядя на значок области системы для клиента глобального безопасного доступа, вы увидите красный круг, указывающий, что он выполнен или не запущен.

Когда пользователь входит в клиент глобального безопасного доступа, имеет зеленый круг, в который вы вошли, и клиент запущен.