Применение политик условного доступа к приложениям приватного доступа

Применение политик условного доступа к приложениям Частный доступ Microsoft Entra — это эффективный способ принудительного применения политик безопасности для внутренних частных ресурсов. Политики условного доступа можно применять к приложениям быстрого доступа и закрытого доступа из глобального безопасного доступа.

В этой статье описывается применение политик условного доступа к приложениям быстрого доступа и закрытого доступа.

Предварительные условия

- Администраторы, взаимодействующие с функциями глобального безопасного доступа , должны иметь одно или несколько следующих назначений ролей в зависимости от выполняемых задач.

- Роль глобального администратора безопасного доступа для управления функциями глобального безопасного доступа.

- Администратор условного доступа для создания и взаимодействия с политиками условного доступа.

- Необходимо настроить быстрый доступ или частный доступ.

- Продукту требуется лицензирование. Дополнительные сведения см. в разделе лицензирования "Что такое глобальный безопасный доступ". При необходимости вы можете приобрести лицензии или получить пробные лицензии.

Известные ограничения

Эта функция имеет одно или несколько известных ограничений. Дополнительные сведения об известных проблемах и ограничениях этой функции см. в Известные ограничения для глобального безопасного доступа.

Условный доступ и глобальный безопасный доступ

Политику условного доступа можно создать для приложений быстрого доступа или приватного доступа из глобального безопасного доступа. Запуск процесса из Глобального безопасного доступа автоматически добавляет выбранное приложение в качестве целевого ресурса политики. Все, что необходимо сделать, — настроить параметры политики.

Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

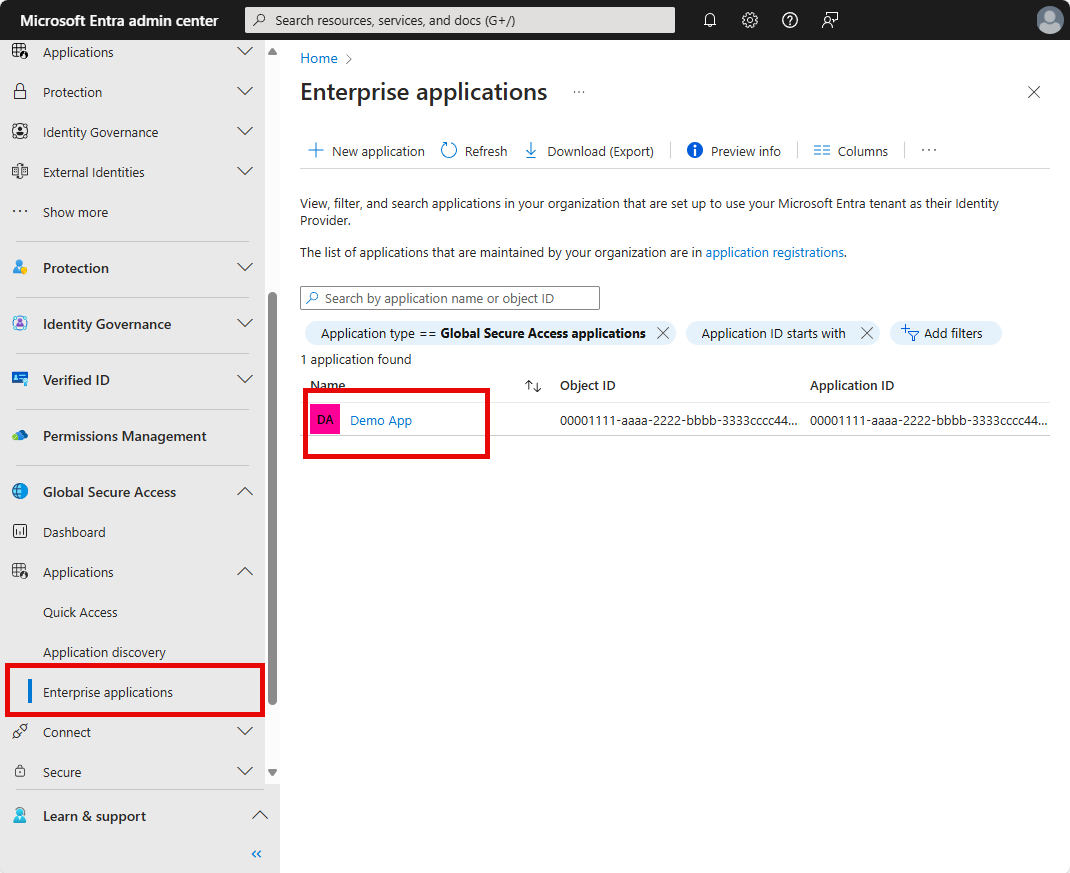

Перейдите к Global Secure Access>приложениям>корпоративным приложениям.

Выберите приложение из списка.

Выберите условный доступ в боковом меню. Все существующие политики условного доступа отображаются в списке.

Выберите Новая политика. Выбранное приложение отображается в сведениях о целевых ресурсах .

Настройте условия, элементы управления доступом и назначьте пользователей и группы по мере необходимости.

Политики условного доступа также можно применять к группе приложений на основе пользовательских атрибутов. Дополнительные сведения см. в разделе "Фильтр для приложений" в политике условного доступа.

Пример назначений и элементов управления доступом

Измените следующие сведения о политике, чтобы создать политику условного доступа, требующую многофакторной аутентификации, соответствия устройств или гибридного подключения Microsoft Entra для приложения быстрого доступа. Назначения пользователей гарантируют, что учетные записи аварийного доступа или экстренного доступа вашей организации исключены из политики.

- В разделе "Назначения" выберите "Пользователи":

- В разделе Включить выберите Все пользователи.

- В разделе Исключить выберите Пользователи и группы, а затем выберите учетные записи для аварийного доступа или для обхода стандартной системы контроля доступа, которые использует ваша организация.

- В разделе элементы управления доступом>Предоставить:

- Выберите "Требовать многофакторную проверку подлинности", "Требовать, чтобы устройство было помечено как соответствующее требованиям" и "Требовать гибридное присоединенное устройство Microsoft Entra"

- Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

После того как администраторы подтвердят параметры политики с помощью режима только для отчетов, администратор может переместить переключатель политики 'Включить' из положения Только для отчетов в положение Включить.

Пользовательские исключения

Политики условного доступа являются мощными средствами, мы рекомендуем исключить следующие учетные записи из политик:

-

Аварийный доступ или учетные записи для экстренных ситуаций, чтобы предотвратить блокировку из-за неправильной настройки политики. В маловероятном сценарии, когда все администраторы заблокированы, ваша учетная запись администратора для аварийного доступа может использоваться для входа и выполнения действий по восстановлению доступа.

- Дополнительные сведения см. в статье об управлении учетными записями аварийного доступа в идентификаторе Microsoft Entra.

-

Учетные записи служб и субъекты-службы, такие как учетная запись синхронизации Microsoft Entra Connect. Учетные записи служб представляют собой автономные учетные записи, которые не привязаны к какому-либо конкретному пользователю. Они обычно используются службами сервера для предоставления программного доступа к приложениям, но также могут применяться для входа в системы в целях администрирования. Вызовы, сделанные служебными участниками, не будут блокироваться политиками условного доступа, которые применяются к пользователям. Используйте условный доступ для удостоверений рабочей нагрузки, чтобы определить политики, нацеленные на субъекты-службы.

- Если в вашей организации эти учетные записи используются в сценариях или в коде, попробуйте заменить их управляемыми удостоверениями.