Предоставление пользователям Microsoft Entra B2B доступа к локальным приложениям

Область применения:  клиенты рабочей силы внешние

клиенты рабочей силы внешние клиенты (дополнительные сведения)

клиенты (дополнительные сведения)

Как организация, использующая возможности совместной работы Microsoft Entra B2B для приглашения гостевых пользователей из партнерских организаций, теперь вы можете предоставить этим пользователям B2B доступ к локальным приложениям. В таких локальных приложениях нужно использовать проверку подлинности на основе SAML или Встроенную проверку подлинности Windows (IWA) с ограниченным делегированием Kerberos (KCD).

Доступ к приложениям SAML

Если локальное приложение использует проверку подлинности на основе SAML, вы можете легко сделать эти приложения доступными для пользователей совместной работы Microsoft Entra B2B через Центр администрирования Microsoft Entra с помощью прокси приложения Microsoft Entra.

Необходимо выполнить следующие действия:

- Включите Application Proxy и установите соединитель. Инструкции см. в статье "Публикация приложений с помощью прокси приложения Microsoft Entra".

- Опубликуйте локальное приложение на основе SAML через прокси приложения Microsoft Entra, следуя инструкциям в едином входе SAML для локальных приложений с помощью Application Proxy.

- Назначьте пользователям Microsoft Entra B2B приложение SAML.

Когда вы завершите выполнение шагов выше, ваше приложение будет настроено и запущено. Чтобы проверить доступ Microsoft Entra B2B, выполните следующие действия.

- Введите в адресную строку браузера значение внешнего URL-адреса, которое вы создали при публикации приложения.

- Войдите с помощью учетной записи Microsoft Entra B2B, назначенной приложению. Вы должны иметь возможность открыть приложение и получить доступ к нему с помощью единого входа.

Доступ к приложениям IWA и KCD

Чтобы предоставить пользователям B2B доступ к локальным приложениям, защищенным с помощью Встроенной проверки подлинности Windows и ограниченного делегирования Kerberos, требуются следующие компоненты:

Проверка подлинности с помощью прокси приложения Microsoft Entra. Возможность аутентификации пользователей B2B в локальном приложении. Для этого необходимо опубликовать локальное приложение через прокси приложения Microsoft Entra. Дополнительные сведения см. в статье Добавление локального приложения для удаленного доступа через Application Proxy.

Авторизация через объект пользователя B2B в локальном каталоге. Приложение должно иметь возможность проверять права пользователей и правильно предоставлять им доступ к ресурсам. Встроенная проверка подлинности Windows и ограниченное делегирование Kerberos требуют наличия объекта пользователя в локальном каталоге Active Directory на Windows Server. Как описано в разделе Принцип работы единого входа с применением KCD, прокси приложения использует этот объект пользователя для олицетворения пользователя и получения маркера Kerberos для приложения.

Примечание.

При настройке прокси приложения Microsoft Entra убедитесь, что делегированное удостоверение входа имеет имя участника-пользователя (по умолчанию) в конфигурации единого входа для интегрированной проверка подлинности Windows (IWA).

При работе с пользователями B2B вы можете создать объекты гостевых пользователей, которым нужна авторизация в локальном каталоге, с помощью двух методов:

- Microsoft Identity Manager (MIM) и агент управления MIM для Microsoft Graph.

- Скрипт PowerShell, который является более упрощенным решением, которое не требует MIM.

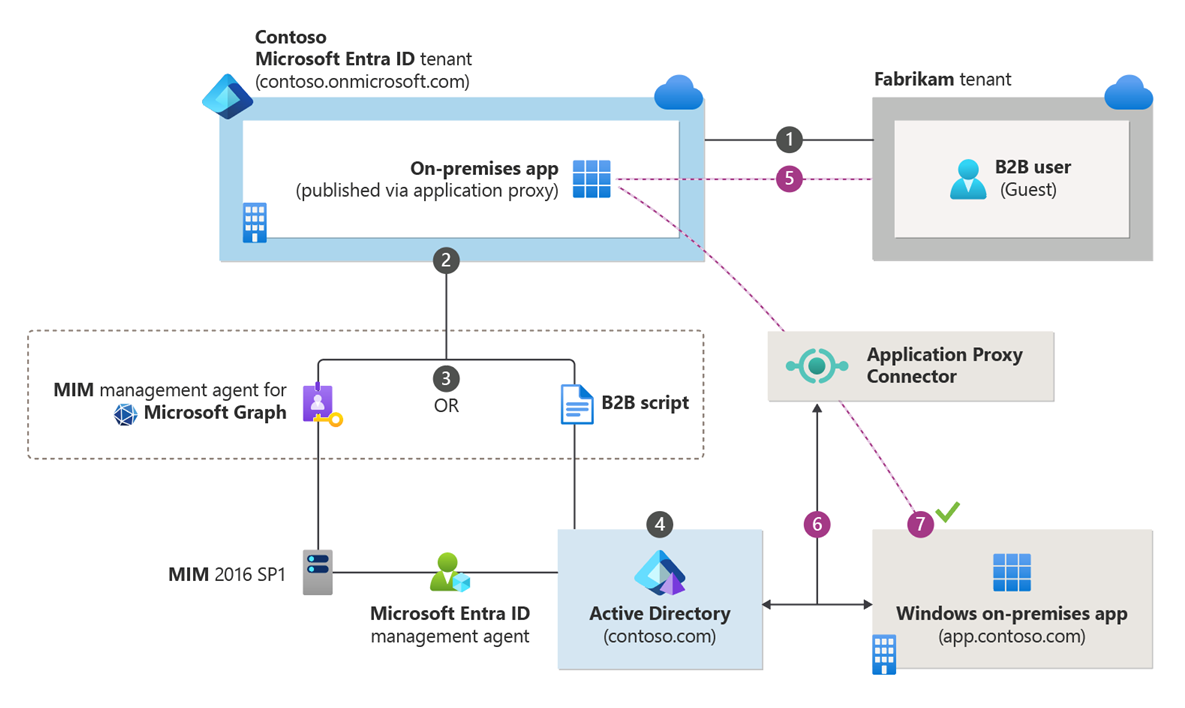

На следующей схеме представлен общий обзор того, как прокси приложения Microsoft Entra и создание объекта пользователя B2B в локальном каталоге совместно предоставляют пользователям B2B доступ к локальным приложениям IWA и KCD. Порядок шагов описан на схеме ниже.

- В клиент Contoso приглашается пользователь из партнерской организации (из клиента Fabrikam).

- В клиенте Contoso создается объект гостевого пользователя (например, объект пользователя с именем участника-пользователя guest_fabrikam.com#EXT#@contoso.onmicrosoft.com).

- Гость Fabrikam импортируется из Contoso через MIM или с помощью скрипта B2B PowerShell.

- В локальном каталоге Contoso.com с помощью MIM или скрипта B2B PowerShell создается представление объекта гостевого пользователя Fabrikam (Guest#EXT#).

- Гостевой пользователь обращается к локальному приложению app.contoso.com.

- Запрос на аутентификацию подтверждается через прокси приложения с применением ограниченного делегирования Kerberos.

- Так как гостевой пользователь существует в локальной среде, аутентификация происходит успешно.

Политики управления жизненным циклом

Вы можете управлять локальными объектами пользователей B2B с помощью политик управления жизненным циклом. Например:

- Политики многофакторной проверки подлинности (MFA) можно настроить для гостевого пользователя, чтобы MFA использовался во время проверки подлинности прокси приложения. Дополнительные сведения см. в статье Условный доступ пользователей в службе совместной работы B2B.

- Любые спонсорские средства, проверки доступа, проверки учетных записей и т. д. Которые выполняются в облаке B2B, применяются к локальным пользователям. Например, если пользователь облака удаляется с помощью политик управления жизненным циклом, локальный пользователь также удаляется с помощью службы "Синхронизация MIM" или с помощью скрипта Microsoft Entra B2B. Дополнительные сведения см. в статье "Управление гостевым доступом с помощью проверок доступа Microsoft Entra".

Создание объектов гостевых пользователей B2B с помощью скрипта Microsoft Entra B2B

Вы можете использовать пример скрипта Microsoft Entra B2B для создания теневых учетных записей Microsoft Entra, синхронизированных из учетных записей Microsoft Entra B2B. Затем можно использовать теневые учетные записи для локальных приложений, использующих ограниченное делегирование Kerberos.

Создание объектов гостевых пользователей B2B через MIM

Для создания объектов гостевых пользователей в локальном каталоге можно использовать MIM и соединитель MIM для Microsoft Graph. Дополнительные сведения см. в статье о совместной работе Microsoft Entra business-to-business (B2B) с Microsoft Identity Manager (MIM) 2016 с пакетом обновления 1 (SP1) с помощью прокси-сервера приложение Azure.

Рекомендации по лицензированию

Убедитесь, что у вас есть правильные лицензии на клиентский доступ (ЦС) или внешние соединители для внешних гостевых пользователей, обращающихся к локальным приложениям или удостоверениям которых управляются локально. Дополнительные сведения см. в разделе "Лицензии External Connector" статьи Клиентские лицензии и лицензии на управление. Конкретные требования к лицензированию вы можете обсудить с представителем Microsoft или локальным торговым посредником.