Microsoft Entra совместной работы между бизнесами (B2B) с помощью Microsoft Identity Manager(MIM) 2016 с пакетом обновления 1 (SP1) с приложение Azure прокси-сервером

Основной сценарий применения — управление жизненным циклом учетных записей Active Directory для внешних пользователей. В этом сценарии организация пригласила гостей в каталог Microsoft Entra и хочет предоставить им доступ к локальной Windows-Integrated аутентификации или приложениям на основе Kerberos через прокси приложения Microsoft Entra или другие механизмы шлюза. Прокси приложения Microsoft Entra требует, чтобы у каждого пользователя была собственная учетная запись AD DS для идентификации и делегирования.

Указания по сценарию

Несколько предположений, сделанных в конфигурации B2B с MIM и идентификатором Microsoft Entra Application Proxy:

Вы уже развернули локальную среду Active Directory и установили Microsoft Identity Manager. Вы также настроили базовые конфигурации службы MIM, портала MIM, агента управления Active Directory (ADMA) и агента управления FIM (FIM MA). Дополнительные сведения см. в статье Развертывание Microsoft Identity Manager 2016 с пакетом обновления 2 (SP2).

Вы уже выполнили инструкции в статье о скачивании и установке соединителя Graph.

Вы Microsoft Entra Connect настроены для синхронизации пользователей и групп с Microsoft Entra идентификатором.

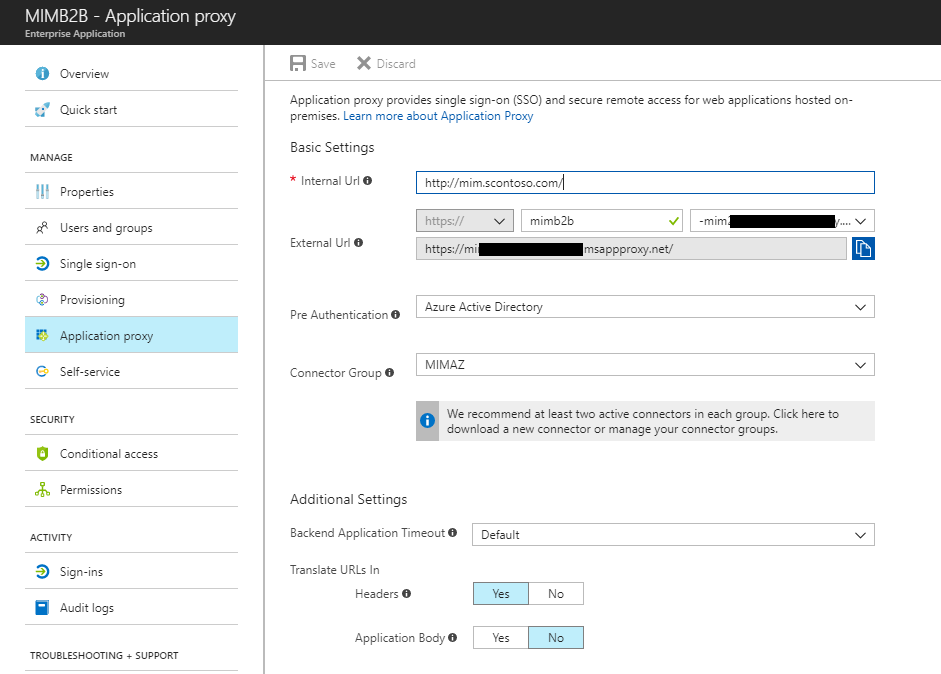

Вы уже настроили соединители и группы соединителей Application Proxy. Если нет, см. статью Руководство по добавлению локального приложения для удаленного доступа через Application Proxy в Microsoft Entra id для установки и настройки.

Вы уже опубликовали одно или несколько приложений, которые используют встроенную проверку подлинности Windows или отдельные учетные записи AD через Microsoft Entra прокси приложения.

Вы пригласили или пригласили одного или нескольких гостей, что привело к созданию одного или нескольких пользователей с Microsoft Entra идентификатором. Дополнительные сведения см. в статье Самообслуживание для регистрации Microsoft Entra совместной работы B2B.

Пример сценария комплексного развертывания B2B

Это руководство основано на описанном ниже сценарии.

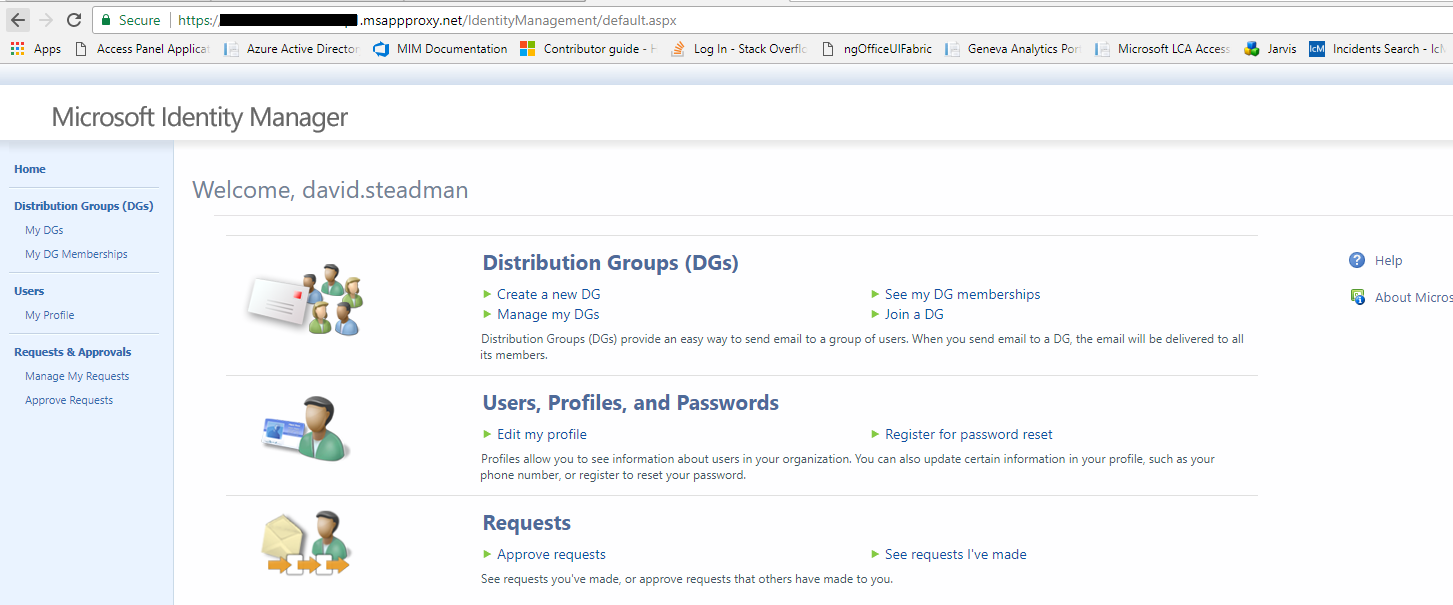

Компания Contoso Pharmaceuticals сотрудничает с Trey Research Inc. в области исследований и разработок. Сотрудникам компании Trey Research нужен доступ к приложению для создания отчетов по исследованиям, которое предоставляет Contoso Pharmaceuticals.

Компания Contoso Pharmaceuticals использует собственный клиент и настроила в нем личный домен.

Кто-то пригласил внешнего пользователя в клиент Contoso Pharmaceuticals. Этот пользователь принял приглашение и теперь может обращаться к совместно используемым ресурсам.

Компания Contoso Pharmaceuticals опубликовала приложение посредством App Proxy. В этом случае примером приложения является портал MIM. Это дает возможность пользователю-гостю принимать участие в процессах MIM, например в сценариях службы технической поддержки, или запрашивать доступ к группам в MIM.

Настройка AD и Microsoft Entra Connect для исключения пользователей, добавленных из идентификатора Microsoft Entra

По умолчанию Microsoft Entra Connect предполагает, что пользователи, не являющиеся администраторами в Active Directory, должны быть синхронизированы с Microsoft Entra id. Если Microsoft Entra Connect находит существующего пользователя с Microsoft Entra идентификатором, который соответствует пользователю из локальной службы AD, Microsoft Entra Connect будет соответствовать двум учетным записям и предполагает, что это более ранняя синхронизация пользователя, и сделает локальную службу AD заслуживающей доверия. Однако это поведение по умолчанию не подходит для потока B2B, где учетная запись пользователя берется с Microsoft Entra идентификатора.

Таким образом, пользователи, перенесенные в AD DS MIM из Microsoft Entra идентификатора, должны храниться таким образом, чтобы Microsoft Entra идентификатор не будет пытаться синхронизировать этих пользователей обратно с идентификатором Microsoft Entra. Один из способов сделать это — создать новое подразделение в AD DS и настроить Microsoft Entra Connect, чтобы исключить это подразделение.

Дополнительные сведения см. в разделе Microsoft Entra Connect Sync: configure filtering( Настройка фильтрации).

Создание приложения Microsoft Entra

Примечание. Прежде чем создавать агент управления для соединителя Graph через синхронизацию MIM, ознакомьтесь с руководством по развертыванию соединителя Graph и создайте приложение с секретом и идентификатором клиента.

Убедитесь в том, что приложению предоставлено по крайней мере одно из следующих разрешений: User.Read.All, User.ReadWrite.All, Directory.Read.All или Directory.ReadWrite.All.

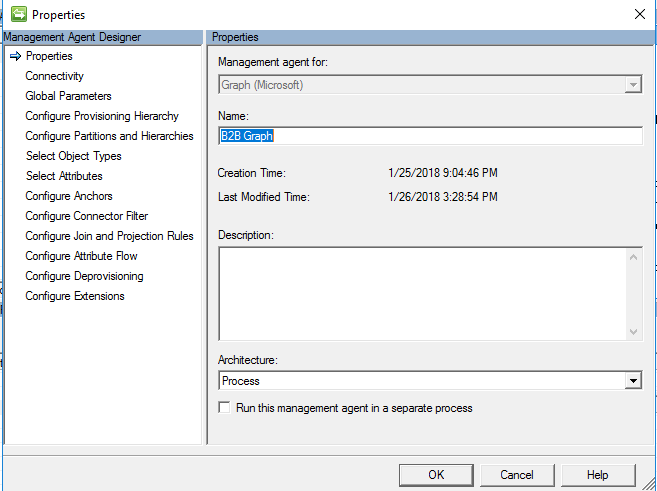

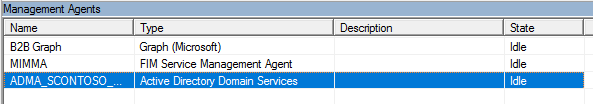

Создание агента управления

В пользовательском интерфейсе Synchronization Service Manager выберите Соединители и Создать. Выберите Graph (Microsoft) и присвойте описательное имя.

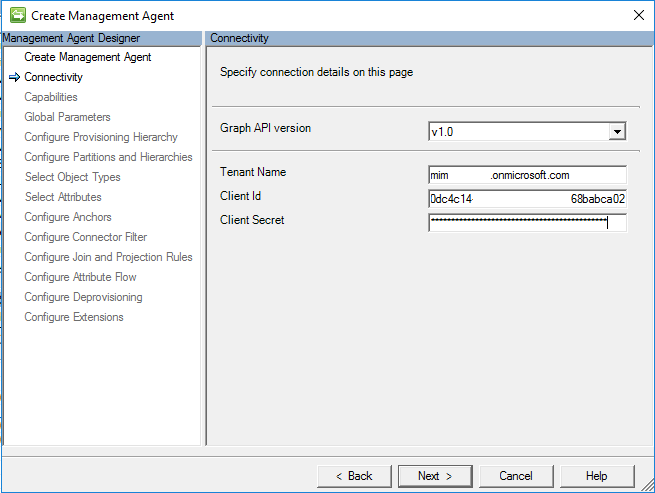

Подключение

На странице "Подключение" необходимо указать версию API Graph. Готовая к использованию в рабочей среде версия — 1.0; не предназначенная для рабочей среды версия — бета-версия.

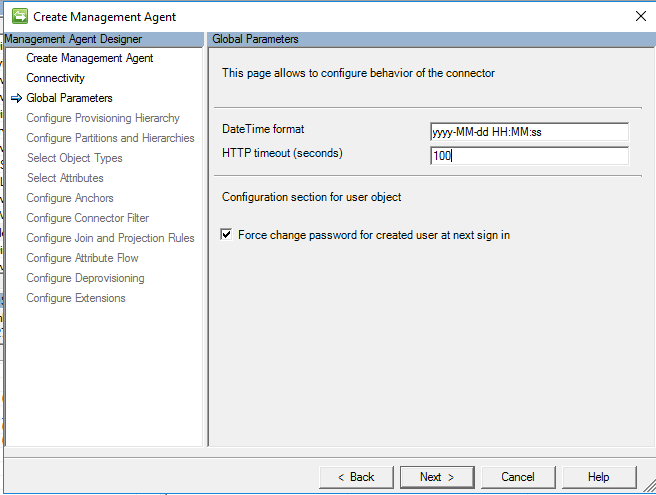

Глобальные параметры

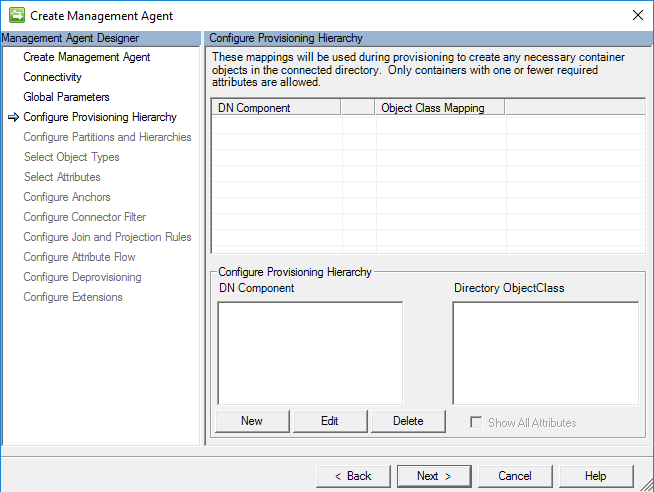

Настройка иерархии подготовки

Эта страница используется для сопоставления компонента DN, например подразделения, c типом подготавливаемого объекта, например organizationalUnit. В данном сценарии этого не требуется, поэтому оставьте значение по умолчанию и нажмите кнопку "Далее".

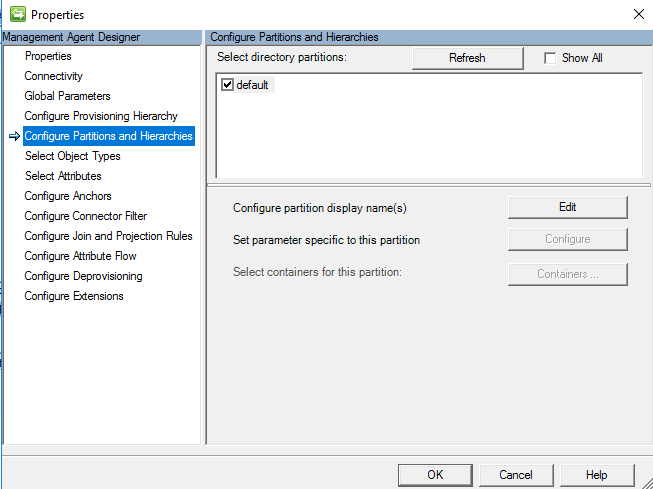

Настройка разделов и иерархий

На странице разделов и иерархий выберите все пространства имен, которые содержат объекты для импорта и экспорта.

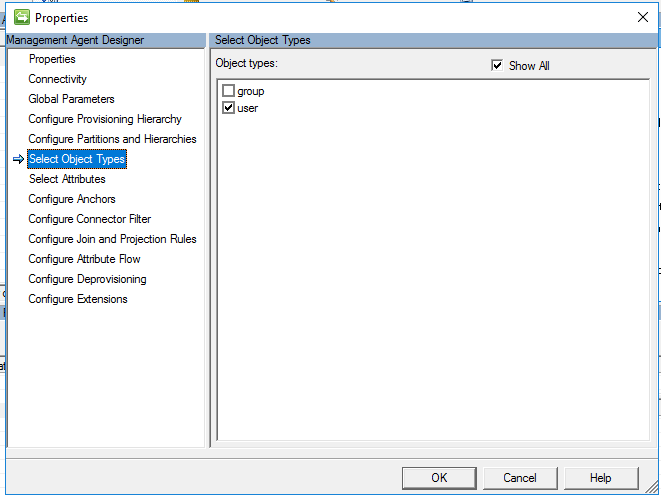

Выбор типов объектов

На странице "Типы объектов" выберите типы объектов для импорта. Необходимо выбрать по крайней мере тип "Пользователь".

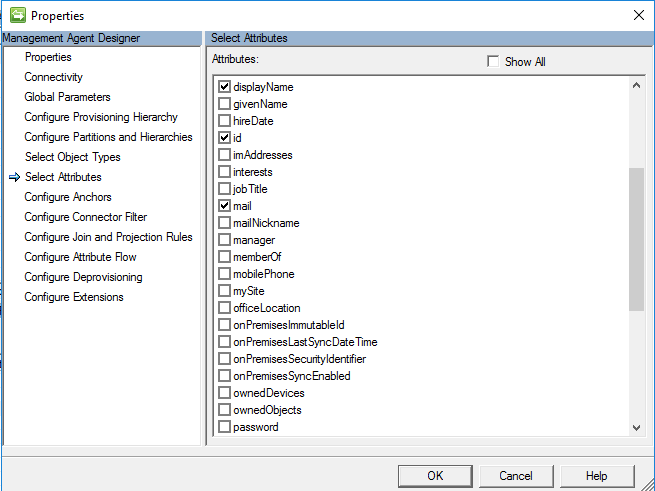

Выбор атрибутов

На экране Выбор атрибутов выберите атрибуты из Microsoft Entra которые потребуются для управления пользователями B2B в AD. Атрибут ID является обязательным. Атрибуты userPrincipalName и userType будут использоваться далее в этой конфигурации. Остальные атрибуты являются необязательными, включая

displayNamemailgivenNamesurnameuserPrincipalNameuserType

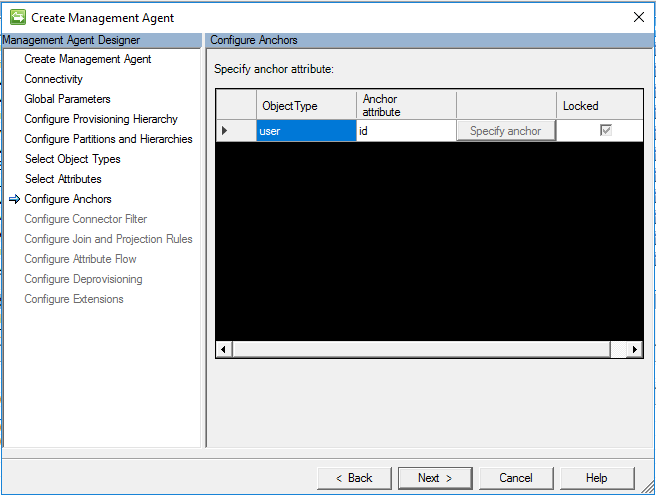

Настройка привязок

На странице "Настройка привязки" настройка атрибута привязки является обязательным шагом. По умолчанию для сопоставления пользователей используйте атрибут ID.

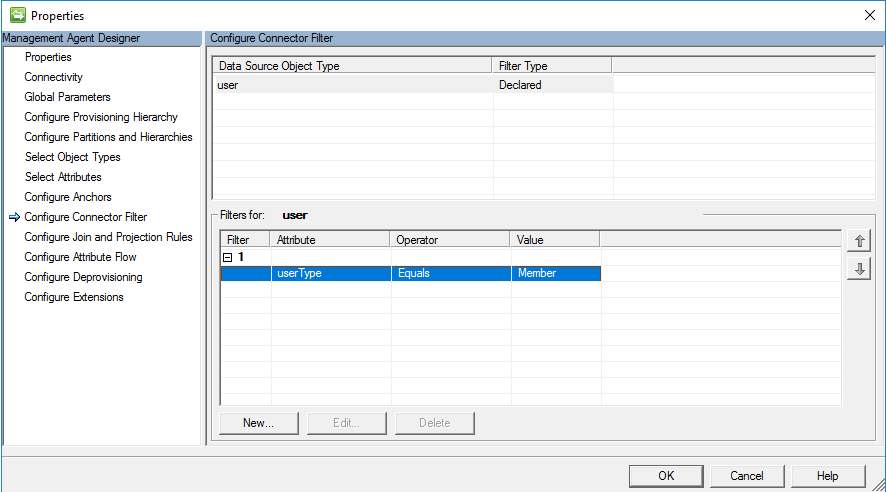

Настройка фильтра соединителя

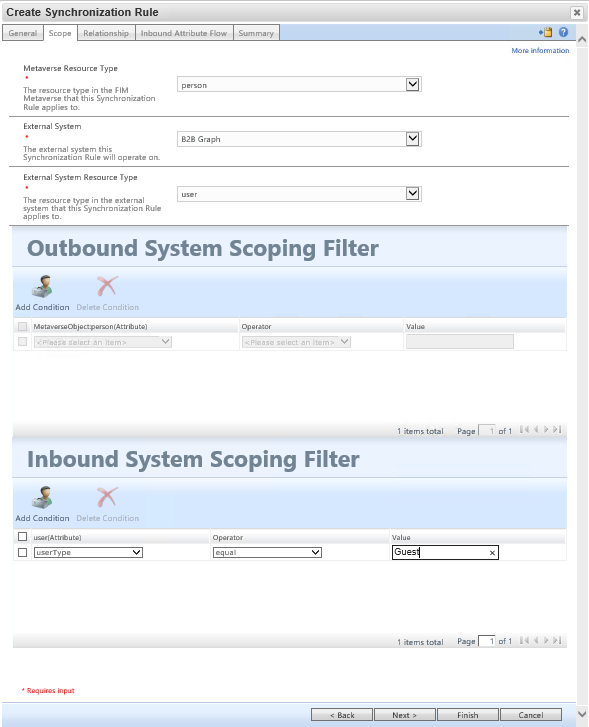

На странице настройки фильтра соединителя MIM позволяет отфильтровать объекты с помощью фильтра по атрибутам. В этом сценарии для B2B цель заключается в том, чтобы ввести только пользователей со значением userType атрибута , равное Guest, а не пользователей с userType, равным member.

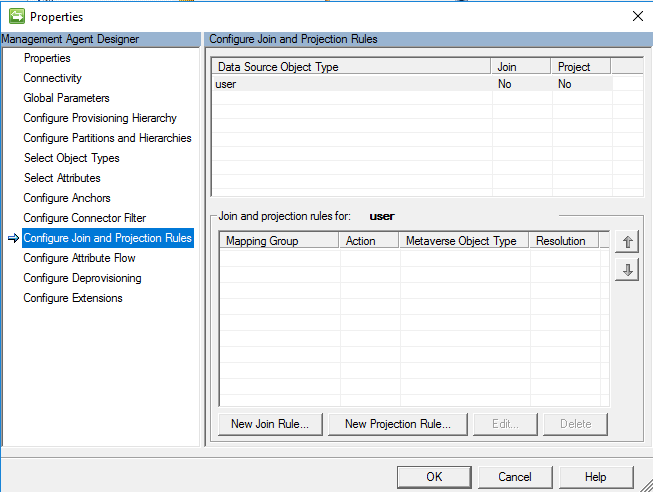

Настройка правил объединения и проекции

В этом руководстве предполагается, что вы создаете правило синхронизации. Настройка правил соединения и проекции выполняется правилом синхронизации, а значит, вам не нужно определять соединения и проекции для самого соединителя. Сохраните значения по умолчанию и щелкните "ОК".

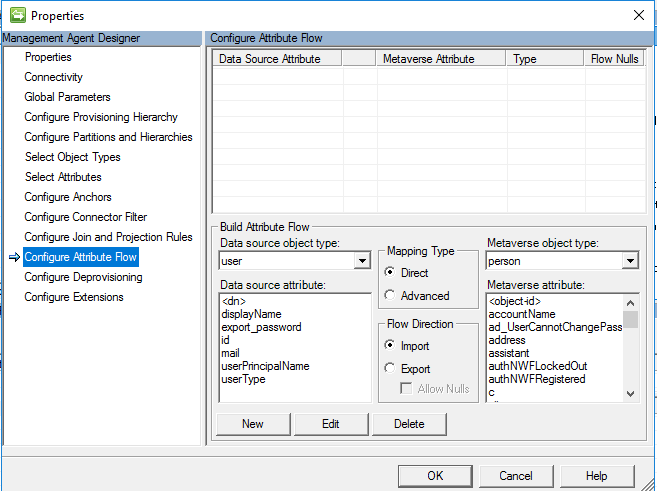

Настройка потока атрибута

В этом руководстве предполагается, что вы создаете правило синхронизации. Проекция не требуется для определения потока атрибутов, так как он обрабатывается правилом синхронизации, которое мы создадим позднее. Сохраните значения по умолчанию и щелкните "ОК".

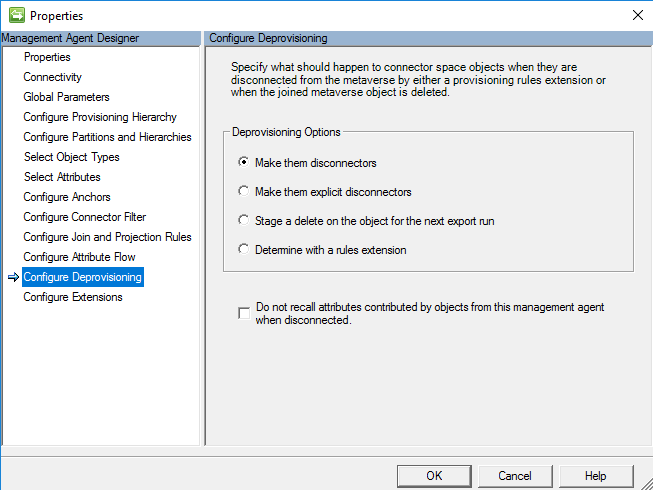

Настройка отзыва

Настройка отзыва позволяет настроить удаление объекта при синхронизации MIM, если удаляется объект метавселенной. В этом сценарии мы делаем их разъединителями, так как цель заключается в том, чтобы оставить их в Microsoft Entra идентификаторе. В этом сценарии мы не экспортируем ничего в Microsoft Entra идентификатор, и соединитель настроен только для импорта.

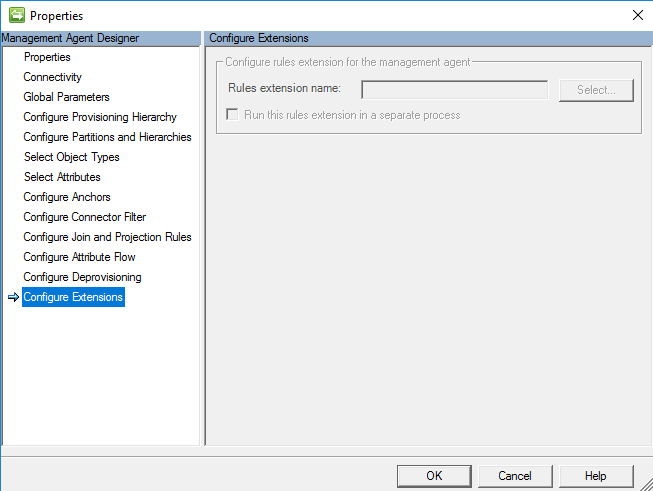

Настройка расширений

Настройка расширений для этого агента управления возможна, но не является обязательной, так как мы используем правило синхронизации. Если бы ранее в потоке атрибутов мы выбрали расширенное правило, у нас появилась бы возможность определить расширение правила.

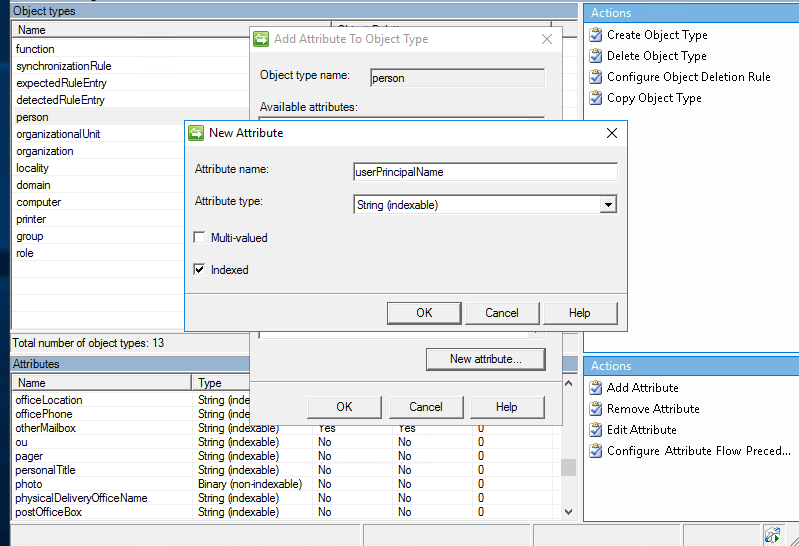

Расширение схемы метавселенной

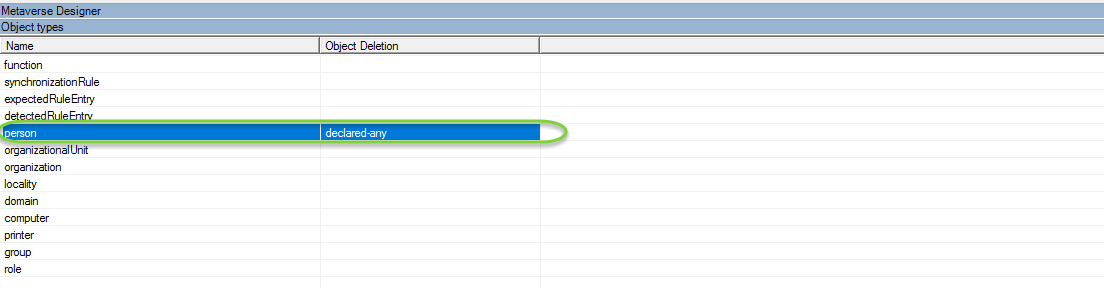

Прежде чем создавать правило синхронизации, нам нужно с помощью конструктора метавселенной создать атрибут userPrincipalName, связанный с объектом пользователя.

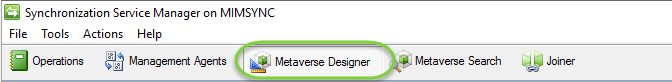

В клиенте синхронизации выберите конструктор метавселенной.

Теперь выберите тип объекта Person (Пользователь).

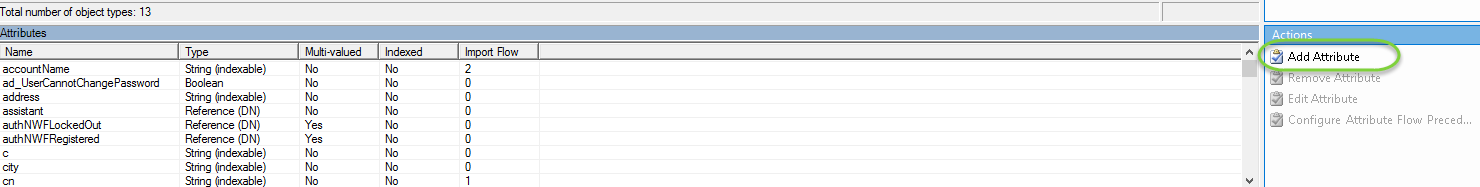

В разделе "Действия" щелкните "Добавить атрибут".

Затем укажите следующие данные.

Имя атрибута: userPrincipalName.

Тип атрибута: Строка (Индексируемый)

Indexed (Индексированный) = True (Да).

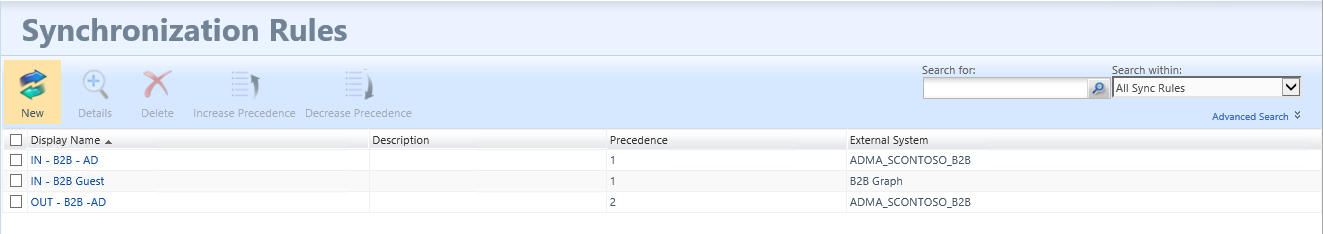

Создание правил синхронизации для службы MIM

На следующих шагах мы начнем сопоставление гостевой учетной записи B2B и потока атрибутов. Также здесь предполагается, что вы уже настроили агент управления Active Directory и передачу пользователей агентом FIM MA в службу и на портал MIM.

Для дальнейших действий потребуется добавить минимальную конфигурацию к FIM MA и AD MA.

Дополнительные сведения об этой настройке можно найти в статье https://technet.microsoft.com/library/ff686263(v=ws.10).aspx — How Do I Provision Users to AD DS (Как подготовить пользователей для AD DS).

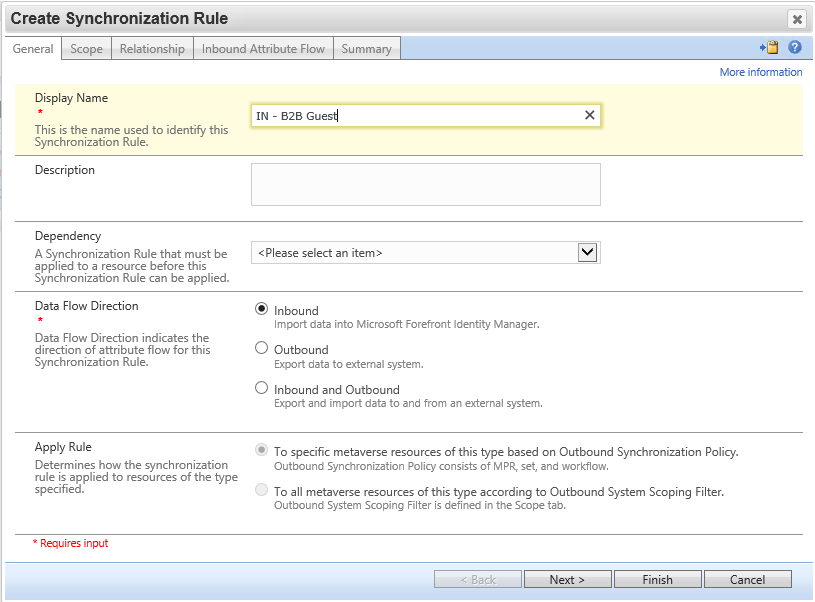

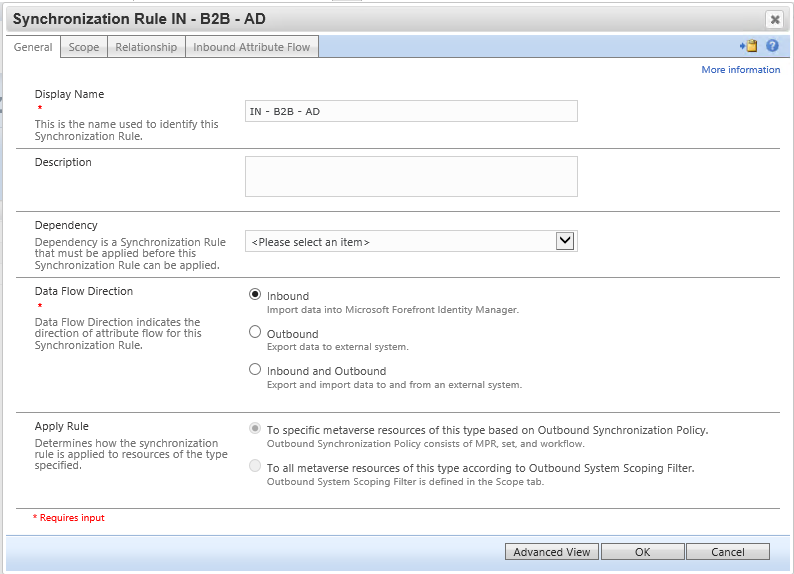

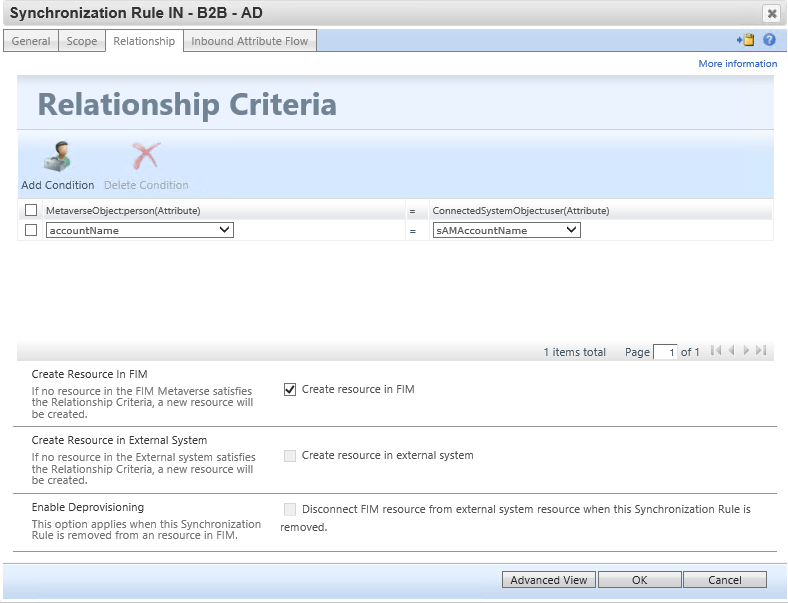

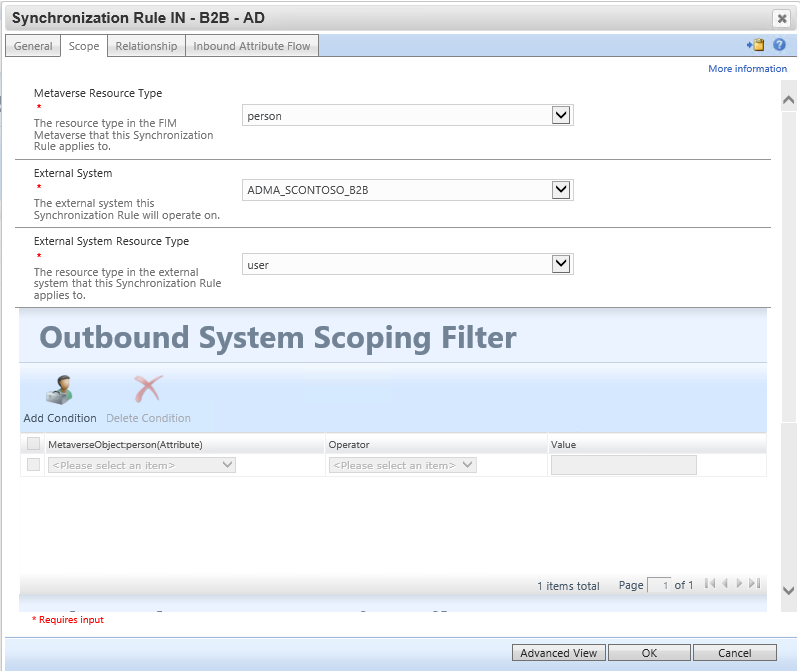

Правило синхронизации. Импорт гостевого пользователя в MV в метавселенную службы синхронизации из идентификатора Microsoft Entra

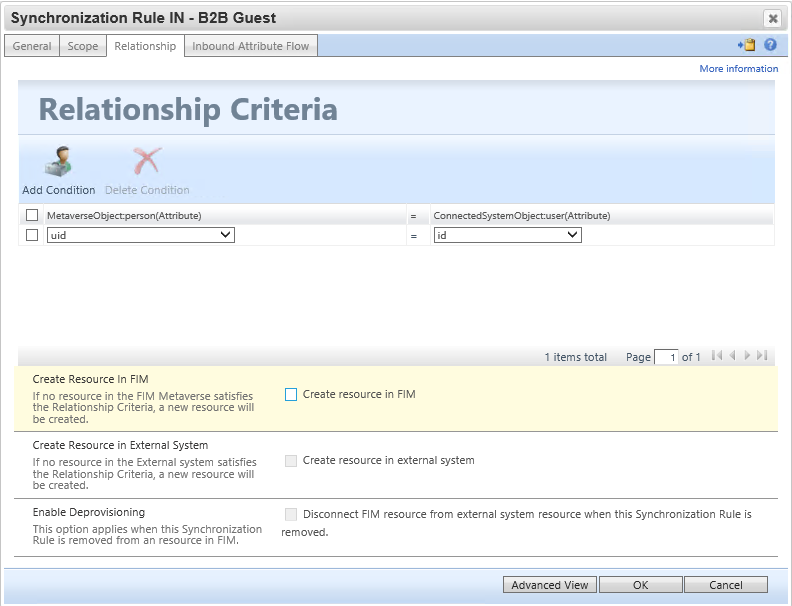

Перейдите на портал MIM, выберите "Правила синхронизации" и щелкните "Создать". Создайте правило синхронизации входящего трафика для потока B2B посредством соединителя Graph.

На этапе "Критерии связи" выберите "Создать ресурс в FIM".

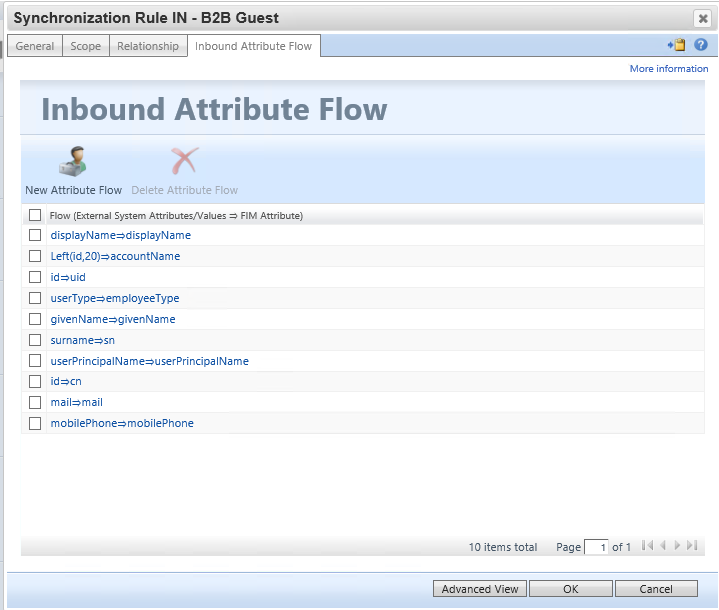

Настройте указанные ниже правила потока атрибутов для входящего трафика. Обязательно заполните accountNameатрибуты и , userPrincipalNameuid так как они будут использоваться позже в этом сценарии:

| Только исходный поток | Использовать как проверку существования | Поток (Исходное значение ⇒ Атрибут FIM) |

|---|---|---|

[displayName⇒displayName](javascript:void(0);) |

||

[Left(id,20)⇒accountName](javascript:void(0);) |

||

[id⇒uid](javascript:void(0);) |

||

[userType⇒employeeType](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[surname⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

[id⇒cn](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[mobilePhone⇒mobilePhone](javascript:void(0);) |

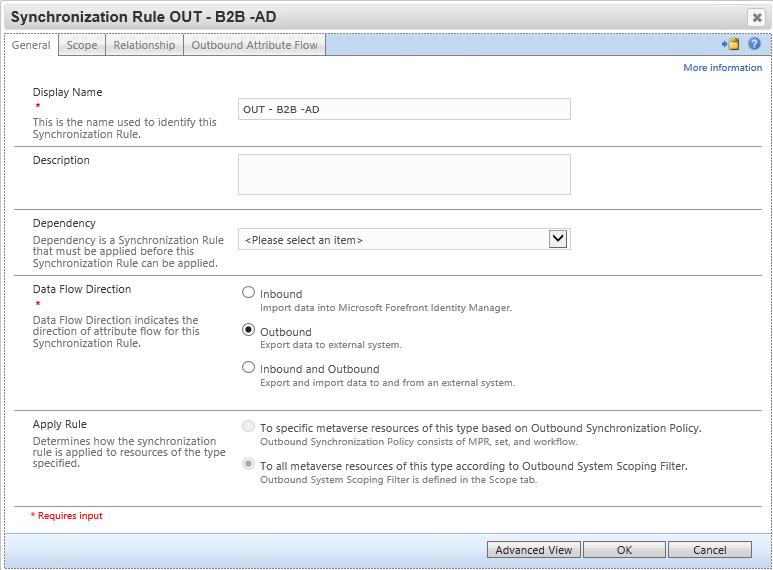

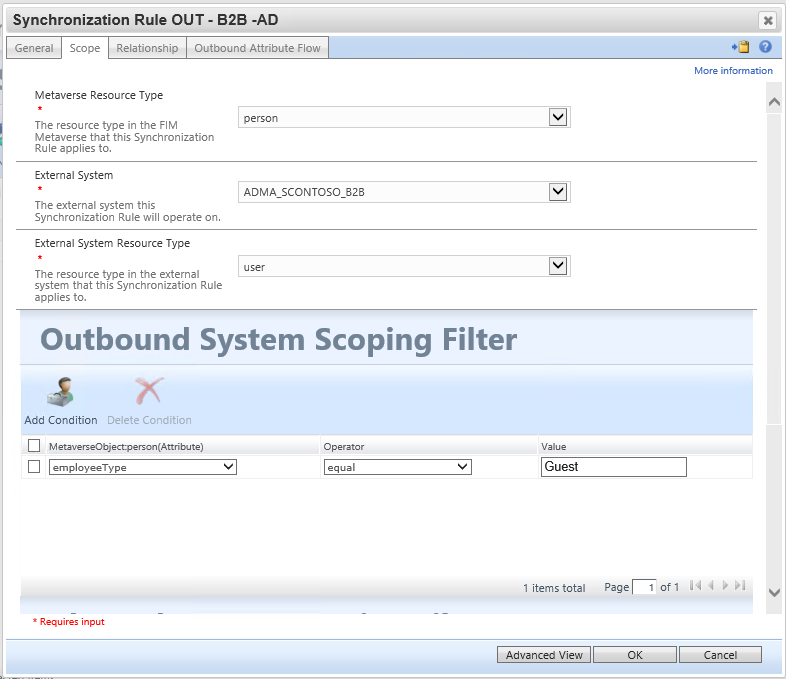

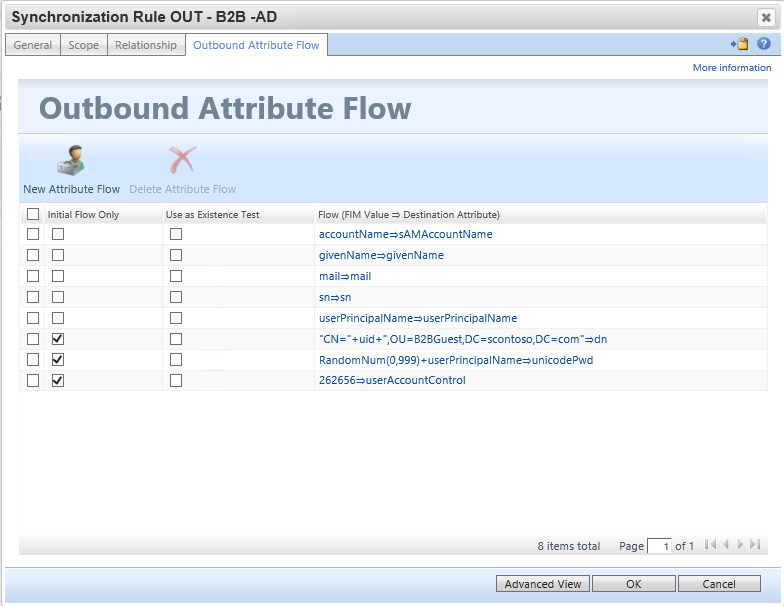

Правило синхронизации. Создание учетной записи гостевого пользователя в Active Directory

Это правило синхронизации создает пользователя в Active Directory. Убедитесь, что поток для dn должен поместить пользователя в подразделение, которое было исключено из Microsoft Entra Connect. Кроме того, измените поток для unicodePwd в соответствии с политикой паролей Active Directory — пользователю не потребуется знать пароль. Обратите внимание на то, что в значении 262656 для userAccountControl закодированы флаги SMARTCARD_REQUIRED и NORMAL_ACCOUNT.

Правила потока:

| Только исходный поток | Использовать как проверку существования | Поток (значение FIM ⇒ атрибут назначения) |

|---|---|---|

[accountName⇒sAMAccountName](javascript:void(0);) |

||

[givenName⇒givenName](javascript:void(0);) |

||

[mail⇒mail](javascript:void(0);) |

||

[sn⇒sn](javascript:void(0);) |

||

[userPrincipalName⇒userPrincipalName](javascript:void(0);) |

||

| да | ["CN="+uid+",OU=B2BGuest,DC=contoso,DC=com"⇒dn](javascript:void(0);) |

|

| да | [RandomNum(0,999)+userPrincipalName⇒unicodePwd](javascript:void(0);) |

|

| да | [262656⇒userAccountControl](javascript:void(0);) |

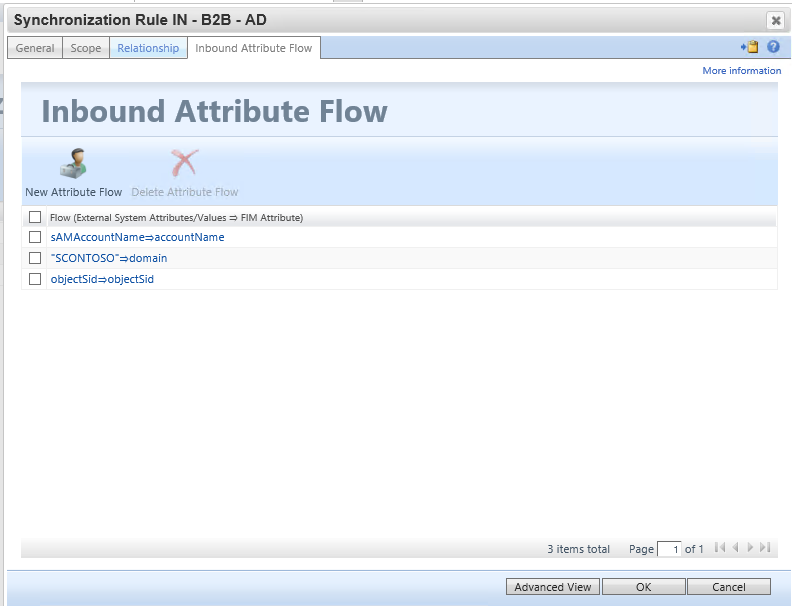

Необязательное правило синхронизации. Импорт идентификатора безопасности из объектов гостевых пользователей B2B для поддержки входа в MIM

Это правило синхронизации входящего трафика передает атрибут идентификатора безопасности пользователя из Active Directory обратно в MIM, чтобы пользователь мог получать доступ к порталу MIM. Портал MIM требует, чтобы в базе данных службы MIM были заполнены атрибуты пользователя samAccountName, domain и objectSid.

Настройте ADMA в качестве исходной внешней системы, так как Active Directory будет автоматически задавать атрибут objectSid при создании пользователя диспетчером MIM.

Обратите внимание на то, что, если вы настраиваете создание пользователей в службе MIM, они не должны входить в наборы, предназначенные для правил политики управления самостоятельным сбросом паролей сотрудниками. Вам может потребоваться изменить настроенные определения, исключив пользователей, созданных потоком B2B.

| Только исходный поток | Использовать как проверку существования | Поток (Исходное значение ⇒ Атрибут FIM) |

|---|---|---|

[sAMAccountName⇒accountName](javascript:void(0);) |

||

["CONTOSO"⇒domain](javascript:void(0);) |

||

[objectSid⇒objectSid](javascript:void(0);) |

Выполнение правил синхронизации

Далее нам нужно пригласить пользователя и выполнить правила синхронизации агента управления в следующем порядке:

полный импорт и синхронизация для агента управления

MIMMA; таким образом обеспечивается настройка актуальных правил синхронизации для синхронизации MIM;полный импорт и синхронизация для агента управления

ADMA; таким образом обеспечивается согласованность MIM и Active Directory; на этом этапе еще нет ожидающих выполнения операций экспорта для гостей;полный импорт и синхронизация для агента управления B2B Graph; в результате пользователи-гости передаются в метавселенную; на этом этапе ожидается экспорт одной или нескольких учетных записей для

ADMA; если ожидающих выполнения операций экспорта нет, проверьте, были ли пользователи-гости импортированы в пространство соединителя и были ли настроены правила для назначения им учетных записей в Active Directory;экспорт, разностный импорт и синхронизация для агента управления

ADMA; если операции экспорта выполнить не удалось, проверьте конфигурацию правил и определите, выполнены ли все требования к схеме;экспорт, разностный импорт и синхронизация для агента управления

MIMMA; по завершении этого этапа ожидающих выполнения операций экспорта оставаться не должно.

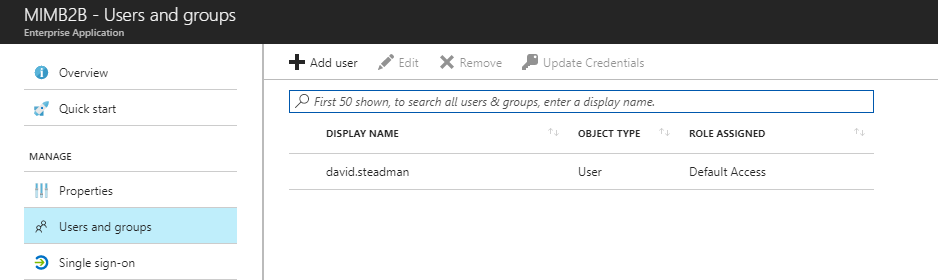

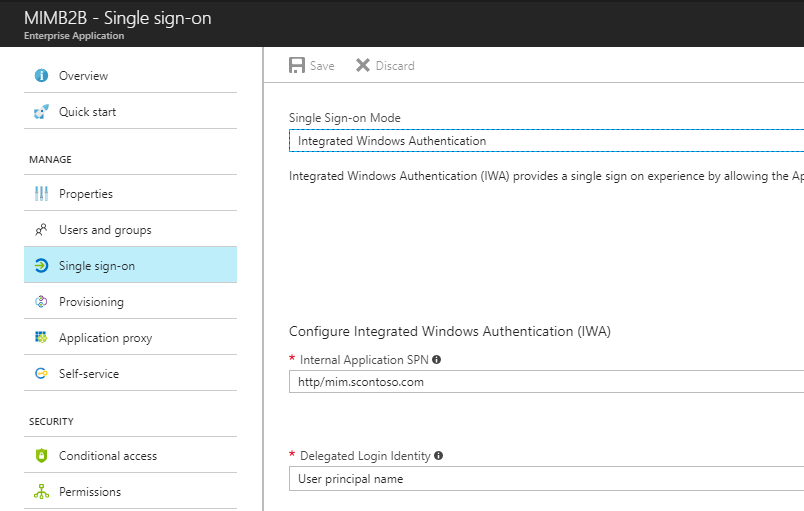

Необязательно: Настройка Application Proxy для входа гостей B2B на портал MIM

Итак, у нас готовы все правила синхронизации в MIM. Теперь определите в конфигурации Application Proxy принцип использования облака, чтобы разрешить KCD для Application Proxy. Также вам нужно вручную добавить пользователя для управления пользователями и группами. В MIM добавлена возможность не отображать пользователей до их создания, что позволяет добавлять гостевого пользователя в офисную группу сразу после его подготовки. Но этот вариант требует более сложной настройки и не рассматривается в этом документе.

Завершив настройку, попробуйте войти от имени пользователя B2B и обратиться к нужному приложению.

Дальнейшие шаги

Как подготовить пользователей в AD DS

Справочник по функциям для FIM 2010

Как обеспечить безопасный удаленный доступ к локальным приложениям

Страница для скачивания соединителя Microsoft Identity Manager для Microsoft Graph