Руководство по оповещениям Управление разрешениями Microsoft Entra

Оповещения необходимы для решения проблем с разрешениями. Оповещения позволяют организации использовать упреждающий подход к управлению удостоверениями и их доступом к ресурсам.

Используйте Управление разрешениями Microsoft Entra для настройки оповещений для непрерывного мониторинга среды для таких сценариев, как избыточные учетные записи и неактивные удостоверения. Он также может уведомить вас о потенциальных угрозах, сбоях служб и аномальных разрешениях.

Оповещения управления разрешениями отправляются в подписку пользователей по электронной почте и имеют сводные представления: активированное оповещение, система авторизации и количество удостоверений, задач и ресурсов, участвующих в оповещении. Дополнительные сведения об триггерах см. в разделе "Управление разрешениями".

Примечание.

Оповещения управления разрешениями не находятся в режиме реального времени; Они основаны на обновлениях журнала действий продукта, поэтому между действием и оповещением может возникнуть задержка.

В Управление разрешениями Microsoft Entra существует четыре типа оповещений:

Статистические оповещения об аномалиях

Статистические оповещения о аномалиях используют Управление разрешениями Microsoft Entra возможности искусственного интеллекта (ИИ) и машинного обучения.< На основе предыдущих сведений журнала действий управление разрешениями классифицирует и определяет типичное поведение для каждого удостоверения. Вы выбираете из предварительно настроенных оповещений для нетипичных или подозрительных действий в вашей среде. Например, вы можете получать уведомления, когда удостоверение выполняет большое количество задач или когда удостоверение выполняет задачи в необычное время дня.

Статистические оповещения о аномалиях полезны для обнаружения угроз, так как необычные действия в вашей среде могут быть признаком скомпрометированных учетных записей. Используйте эти оповещения для обнаружения потенциальных сбоев служб. Шесть предварительно настроенных статистических оповещений о аномалиях:

- Удостоверение выполнило большое количество задач: используйте это оповещение для обнаружения угроз. Удостоверения, выполняющие нетипично большое количество задач, могут быть признаком компрометации.

- Выполнение удостоверений с низким числом задач. Это оповещение полезно для обнаружения потенциальных сбоев служб, особенно из учетных записей компьютеров. Удостоверения, выполняющие необычно низкое количество задач, могут быть признаком внезапного сбоя или проблем с разрешениями.

- Выполнение удостоверений с несколькими необычными шаблонами: используйте это оповещение для обнаружения угроз. Удостоверения с несколькими необычными шаблонами задач могут быть признаком скомпрометированных учетных записей.

- Выполнение удостоверений с необычными результатами: это оповещение полезно для обнаружения потенциальных нарушений работы служб. Удостоверения, выполняющие задачи с необычными результатами, например задачи, которые завершаются сбоем, могут указывать на внезапные сбои или проблемы с разрешениями.

- Выполнение удостоверений с необычным временем: это оповещение предназначено для обнаружения угроз. Удостоверения, выполняющие задачи за пределами обычных часов, могут указывать на скомпрометированную учетную запись или пользователя, обращаюющегося к ресурсам из нетипичного расположения.

- Выполняемые удостоверениями задачи с необычными типами: это оповещение предназначено для обнаружения угроз. Удостоверения внезапно выполняют задачи, которые они обычно не выполняют, могут указывать на скомпрометированную учетную запись.

Дополнительные сведения об этих предварительно настроенных оповещениях см. в статье о создании и просмотре статистических оповещений об аномалиях и триггерах оповещений.

Реагирование на статистические оповещения об аномалиях

Статистическое оповещение об аномалиях может указывать на потенциальный инцидент безопасности или нарушение работы службы. Это не обязательно означает, что произошел инцидент. Существуют допустимые варианты использования, которые активируют эти оповещения. Например, сотрудник, выполняющий поездку вне страны, в новом часовом поясе, может активировать задачи по удостоверению с необычным оповещением о времени .

Как правило, мы рекомендуем исследовать удостоверение, чтобы определить, требуется ли действие. Используйте вкладку "Аудит" в разделе "Управление разрешениями" или анализируйте последние сведения о ведении журнала.

Оповещения аномалий на основе правил

Предварительно настроены оповещения аномалий на основе правил. Используйте их для уведомления о начальном действии в вашей среде. Например, создайте оповещения для начального доступа к ресурсам или когда пользователи выполняют задачи в первый раз.

Используйте оповещения аномалий на основе правил для высокочувствительных систем авторизации рабочей среды или удостоверений, которые вы хотите внимательно отслеживать.

Существует три предварительно настроенных оповещения аномалий на основе правил:

- Любой ресурс, доступный в первый раз: используйте этот триггер, чтобы получать уведомления о новых активных ресурсах в системе авторизации. Например, пользователь создает новый экземпляр Microsoft Хранилище BLOB-объектов Azure в подписке без знаний. Триггер оповещает вас при первом доступе к новому служба хранилища БОЛЬШОго двоичного объекта.

- Удостоверение выполняет определенную задачу в первый раз: используйте этот триггер для обнаружения область ползучего или увеличения разрешений от пользователей. Например, если пользователь впервые выполняет различные задачи, учетная запись может быть скомпрометирована или, возможно, у пользователя недавно были изменения разрешений, которые позволяют им выполнять новые задачи.

- Удостоверение выполняет задачу в первый раз: используйте этот триггер оповещения для новых активных пользователей в подписке или для обнаружения скомпрометированных неактивных учетных записей. Например, новый пользователь подготавливается в подписке Azure. Этот триггер оповещает вас, когда новый пользователь выполняет первую задачу.

Примечание.

Удостоверение выполняет определенную задачу в первый раз , когда пользователь выполняет уникальную задачу в первый раз. Удостоверение выполняет задачу в первый раз , когда удостоверение выполняет свою первую задачу в течение указанного интервала времени.

Дополнительные сведения см. в статье о создании и просмотре оповещений на основе правил и триггеров оповещений на основе правил.

Реагирование на оповещения аномалий на основе правил

Оповещения аномалий на основе правил могут создавать множество оповещений. Поэтому рекомендуется использовать их для высокочувствительных систем авторизации.

При получении оповещения аномалий на основе правил изучите удостоверение или ресурс, чтобы определить, требуется ли действие. Используйте вкладку "Аудит" в разделе "Управление разрешениями" или анализируйте последние сведения о ведении журнала.

Оповещения аналитики разрешений

Предварительно настроены оповещения аналитики разрешений; используйте их для ключевых результатов в вашей среде. Каждое оповещение привязано к категории в отчете "Аналитика разрешений". Например, вы можете получать уведомления о неактивности пользователя или когда пользователь становится переполненным.

Используйте оповещения аналитики разрешений, чтобы узнать о ключевых результатах, заранее. Например, создайте оповещение для новых, переопределенных пользователей в вашей среде.

Оповещения аналитики разрешений играют ключевую роль в рекомендуемом потоке Discover-Remediate-Monitor. В следующем примере поток используется для очистки неактивных пользователей в вашей среде:

- Обнаружение. Используйте отчет "Аналитика разрешений" для обнаружения неактивных пользователей в вашей среде.

- Исправление. Очистка неактивных пользователей вручную или средства исправления в Управление разрешениями Microsoft Entra.

- Мониторинг. Создайте оповещение аналитики разрешений для новых неактивных пользователей, обнаруженных в вашей среде, что позволяет упреждающий подход к очистке устаревших учетных записей.

Дополнительные сведения см. в статье, создании и просмотре триггера аналитики разрешений.

Следующий список рекомендуемых оповещений аналитики разрешений предназначен для поддерживаемых облачных сред. При необходимости добавьте дополнительные оповещения аналитики разрешений. Рекомендации по Microsoft Azure, Amazone Web Services (AWS) и Google Cloud Platform (GCP) не отражают определенную среду.

Azure: рекомендации по аналитике разрешений

- Избыточные активные пользователи

- Избыточные удостоверения активных систем

- Перепроектированные активные бессерверные функции

- Суперпользователей

- Супер системные удостоверения

- Суперсерверные функции

- Неактивные пользователи

- Неактивные группы

- Неактивные бессерверные функции

- Неактивные системные удостоверения

AWS: рекомендации по аналитике разрешений

- Избыточные активные пользователи

- Перепроектированные активные роли

- Избыточные активные ресурсы

- Перепроектированные активные бессерверные функции

- Пользователи с повышением привилегий

- Роли с эскалацией привилегий

- Учетные записи с повышением привилегий

- Суперпользователей

- Супер роли

- Супер ресурсы

- Суперсерверные функции

- Неактивные пользователи

- Неактивные роли

- Неактивные группы

- Неактивные ресурсы

- Неактивные бессерверные функции

- Пользователи без MFA (необязательно в зависимости от использования поставщика удостоверений для MFA)

GCP: рекомендации по аналитике разрешений

- Избыточные активные пользователи

- Избыточные учетные записи активных служб

- Перепроектированные активные бессерверные функции

- Пользователи с повышением привилегий

- Учетные записи служб с повышением привилегий

- Суперпользователей

- Учетные записи суперслужб

- Суперсерверные функции

- Неактивные пользователи

- Неактивные группы

- Неактивные бессерверные функции

- Неактивные бессерверные учетные записи

Реагирование на оповещения аналитики разрешений

Исправление зависит от каждого оповещения. Существуют допустимые варианты использования, которые активируют оповещения аналитики разрешений. Например, учетные записи администратора или учетные записи аварийного доступа могут активировать оповещения для избыточных активных пользователей. Если исправление не требуется, можно применить ck_exclude_from_pci и ck_exclude_from_reports теги к удостоверению.

- ck_exclude_from_pci удаляет удостоверение из оценки PCI системы авторизации

- ck_exclude_from_reports удаляет удостоверение из результатов отчета аналитики разрешений

Оповещения о действиях

Оповещения о действиях постоянно отслеживают критически важные удостоверения и ресурсы, чтобы помочь вам оставаться в курсе действий с высоким риском в вашей среде. Например, эти оповещения могут уведомлять вас о доступе к ресурсам в вашей среде или выполнять задачи. Оповещения о действиях настраиваются. Вы можете создать условия генерации оповещений с помощью простого интерфейса кода. Сведения о создании и просмотре оповещений о действиях и триггерах оповещений.

В следующих разделах приведены примеры оповещений о действиях, которые можно создать. Они организованы общими идеями, а затем сценариями для Azure, AWS и GCP.

Общие идеи генерации оповещений о действиях

Примените следующие оповещения о действиях в поддерживаемых облачных средах: Azure, AWS и GCP.

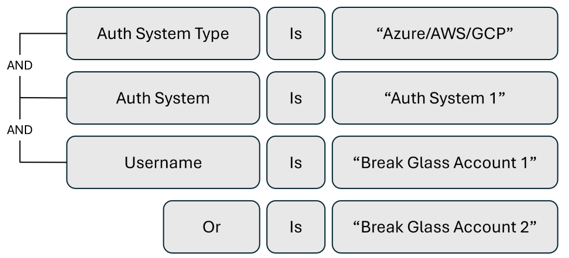

Триггер оповещения для мониторинга действий учетной записи аварийного доступа

Учетные записи аварийного доступа предназначены для сценариев, когда не удается использовать обычные административные учетные записи. Создайте оповещение для мониторинга действий этих учетных записей для обнаружения компрометации и потенциального неправильного использования.

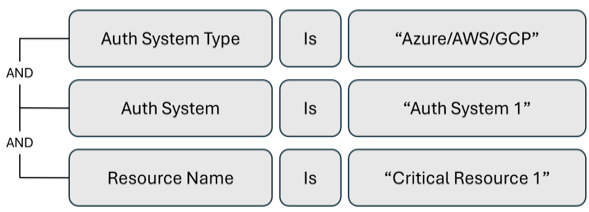

Триггер генерации оповещений для мониторинга действий, выполняемых в критически важных ресурсах

Для критически важных ресурсов в среде, которую вы хотите отслеживать, создайте оповещение, чтобы уведомить вас о действиях в определенном ресурсе, особенно для обнаружения угроз.

Идеи генерации оповещений о действиях Azure

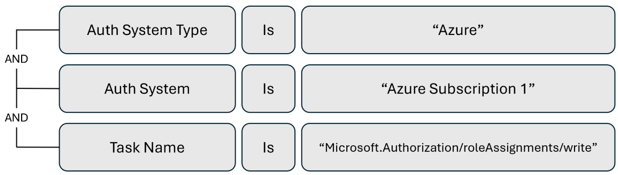

Триггер генерации оповещений для мониторинга назначения прямой роли

Если в вашей организации используется модель JIT-доступа, создайте триггер оповещения, чтобы уведомить вас о назначении прямой роли в подписке Azure.

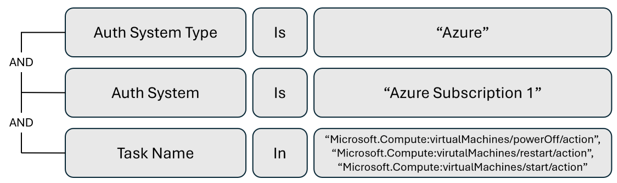

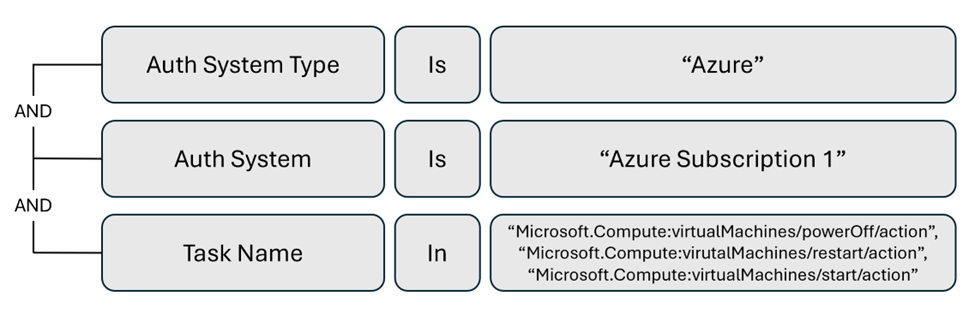

Триггер оповещения для мониторинга отключения и перезапуска виртуальной машины

Используйте оповещения о действиях для мониторинга типов ресурсов и обнаружения потенциальных сбоев служб. В следующем примере приведено оповещение об активности для отключения и перезапуска виртуальной машины в подписке Azure.

Триггер оповещения для мониторинга управляемых удостоверений

Чтобы отслеживать определенные типы удостоверений или ресурсов, создайте оповещение для действий, выполняемых определенным удостоверением или типом ресурса. В следующем примере представлено оповещение для мониторинга активности управляемых удостоверений в подписке Azure.

Идеи оповещений об активности AWS

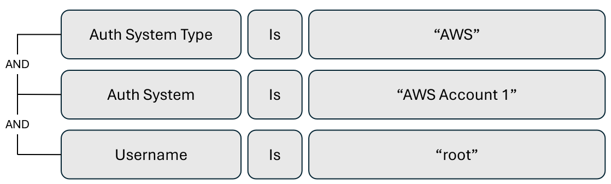

Триггер генерации оповещений для мониторинга действий корневого пользователя

Если вы хотите отслеживать высоко привилегированные учетные записи, создайте оповещения для действий, выполняемых этими учетными записями. В следующем примере приведено оповещение о действиях для мониторинга действий корневого пользователя.

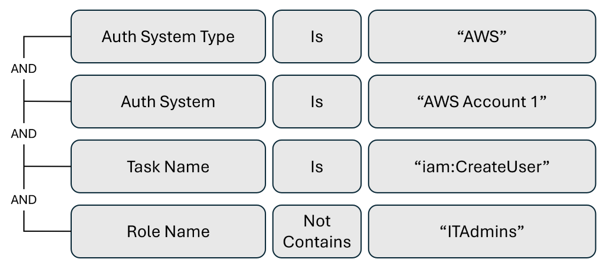

Триггер оповещения для мониторинга пользователей, созданных пользователем, не в роли ИТ Администратор

Для задач, выполняемых определенными людьми или ролями в вашей среде, создайте оповещения для задач, выполняемых другими пользователями, потенциально сигналив о плохом субъекте. В следующем примере представлено оповещение о действиях для пользователей, созданных кем-то, не в роли ИТ Администратор.

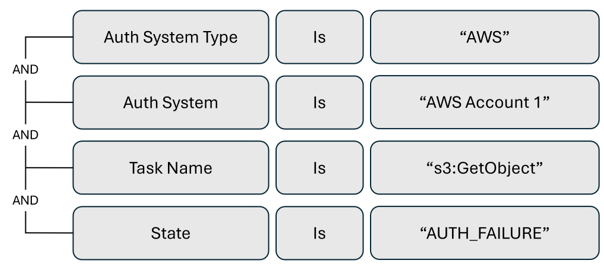

Триггер генерации оповещений для отслеживания скачиваемых несанкционированных объектов из контейнера S3

Это полезно для создания оповещений о неудачных действиях, обнаружении угроз и обнаружении нарушений службы. В следующем примере оповещений о действиях используется ошибка загрузки объекта контейнера Amazon Simple служба хранилища Service (S3), что может указывать на скомпрометированную учетную запись, пытающуюся получить доступ к несанкционированным ресурсам.

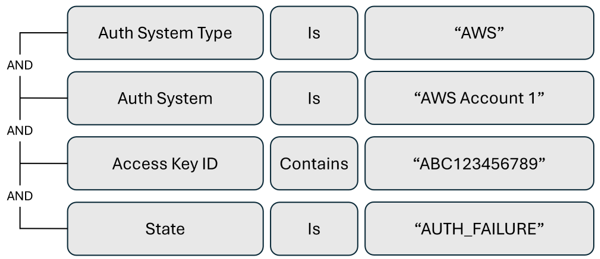

Триггер генерации оповещений для отслеживания действия авторизации для ключа доступа

Чтобы отслеживать определенные ключи доступа, создайте оповещения о действиях для сбоев авторизации.

Идеи генерации оповещений о действиях GCP

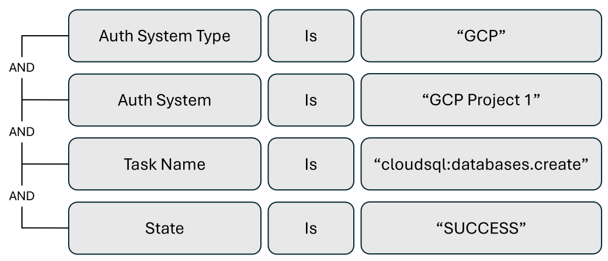

Триггер оповещения для мониторинга создания облачных База данных SQL

Чтобы отслеживать новые ресурсы, созданные в вашей среде, установите оповещения для создания определенного типа ресурсов. В следующем примере представлено оповещение о создании облачных База данных SQL.

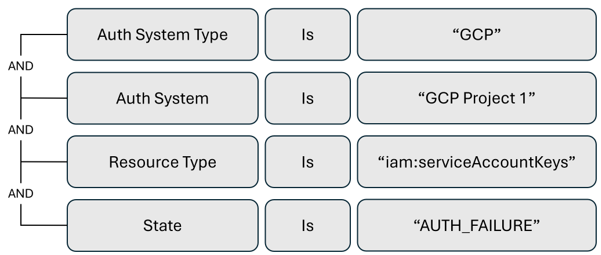

Триггер оповещения для мониторинга сбоев авторизации для ключей учетной записи службы

Чтобы отслеживать ключи службы для потенциальных нарушений, создайте оповещение о сбоях авторизации для ключа учетной записи службы в проекте GCP.

Реагирование на оповещения о действиях

Как правило, при получении оповещения о действии рекомендуется исследовать действие, чтобы определить, требуется ли действие. Используйте вкладку "Аудит" в разделе "Управление разрешениями" или анализируйте последние сведения о ведении журнала.

Примечание.

Так как оповещения о действиях настраиваются, ответы зависят от реализованных типов оповещений о действиях.

Следующие шаги

Настройка оповещений является важным операционным компонентом Управление разрешениями Microsoft Entra. Эти оповещения позволяют непрерывно отслеживать среду для таких сценариев, как избыточные учетные записи и неактивные удостоверения, а также уведомлять вас о потенциальных угрозах, нарушениях работы служб и аномальных разрешениях. Дополнительные рекомендации по операциям Управление разрешениями Microsoft Entra см. в следующих ресурсах: