Архитектуры развертывания внешнего ID Microsoft Entra с Microsoft Entra

Предприятия могут использовать Microsoft Entra для включения нескольких вариантов использования для сотрудников, партнеров и потребителей, потенциально в сочетании. В этой статье мы рекомендуем рекомендации по шаблонам безопасного развертывания и использования идентификатора Microsoft Entra и следующих архитектур развертывания внешних удостоверений с помощью Microsoft Entra. Мы включаем сведения о каждой архитектуре и ссылки на ресурсы.

- Архитектура, ориентированная на рабочую силу и совместную работу

- Изолированный доступ для бизнес-партнеров

- Архитектура, ориентированная на потребителей

- Сочетания архитектуры

Мы определяем следующую персону на основе их отношений с вашей организацией.

- Рабочая сила. Ваши сотрудники, сотрудники с неполным временем или подрядчики для вашей организации.

- Бизнес-партнеры. Организации, имеющие деловые отношения с вашей организацией. Эти организации могут включать поставщиков, поставщиков, консультантов и стратегических альянсов, которые сотрудничают с вашим предприятием для достижения взаимных целей.

- Потребители. Лица, такие как клиенты, с которыми у вас есть деловые отношения и которые обращаются к вашим приложениям для покупки или использования продуктов и услуг.

- Внешний пользователь. Пользователи, которые являются внешними для вашей организации, такими как бизнес-партнеры и потребители.

В этой статье рассматриваются следующие рекомендации по каждой архитектуре.

- Жизненный цикл учетной записи. Возможность определять бизнес-правила для подключения и отключения учетных записей пользователей в среде.

- Внешние поставщики удостоверений Возможность управлять внешними пользователями из организаций с собственным поставщиком удостоверений (например, другим клиентом Microsoft Entra, поставщиком федерации SAML) или социальными поставщиками удостоверений. Это также относится к возможности создавать учетные записи в вашей среде для пользователей, не имеющих поставщика удостоверений.

- управление учетными данными; Параметры управления учетными данными для пользователей, таких как пароли для пользователей, у которых нет поставщиков удостоверений, или дополнительные факторы проверки подлинности.

- Спонтанное сотрудничество. Элементы управления для разрешения или запрета пользователей в среде (пользователей рабочей силы или других внешних пользователей) с внешними пользователями в документах, отчетах и аналогичном содержимом, созданном пользователем.

- Назначение ресурсов на основе ролей. Возможность предоставлять внешним пользователям доступ к ресурсам, таким как назначения приложений, членство в группах или членство на сайте SharePoint на основе предопределенного набора разрешений, инкапсулированного в роли.

- управлять рисками; Оцените и управляйте рисками безопасности, эксплуатации и соответствия требованиям при включении доступа к внешним пользователям.

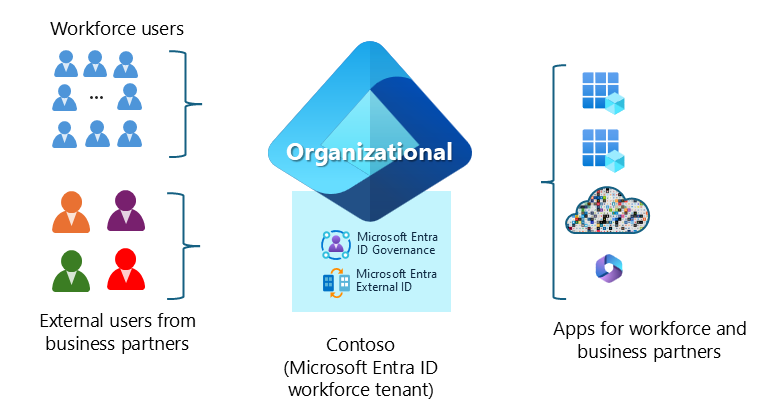

Архитектура, ориентированная на рабочую силу и совместную работу

Рабочая сила и архитектура, ориентированная на совместную работу, позволяет сотрудникам сотрудничать с бизнес-партнерами из внешних организаций. Он включает элементы управления для защиты от несанкционированного доступа к приложениям.

Типичные сценарии включают сотрудников, инициирующих совместную работу, приглашая деловых партнеров для совместного использования содержимого с помощью таких инструментов повышения продуктивности, как SharePoint, Power BI, Microsoft Teams или ваши бизнес-приложения. Гостевые пользователи могут поступать из внешних организаций, у которых есть собственный поставщик удостоверений. Например, другой клиент Microsoft Entra ID или поставщик федеративных удостоверений языка разметки утверждений безопасности (SAML).

В архитектуре, ориентированной на рабочие процессы и сотрудничество, клиент конфигурации рабочей силы Microsoft Entra ID использует Управление удостоверениями Microsoft Entra и Внешний идентификатор Microsoft Entra для определения политик предоставления доступа к корпоративным приложениям и ресурсам. Эти политики включают учетные записи и жизненный цикл доступа и элементы управления безопасностью.

Ресурсы реализации архитектуры, ориентированные на рабочую силу и совместную работу

- Планирование развертывания совместной работы Microsoft Entra B2B описывает методики управления для снижения рисков безопасности, достижения целей по соответствию требованиям и обеспечения правильного доступа.

- Управление жизненным циклом сотрудников с помощью Microsoft Entra ID Governance объясняет, как управление идентификацией может помочь организациям сбалансировать производительность и безопасность.

- Управление доступом для внешних пользователей в управлении правами описывает настройки для ограничения доступа внешних пользователей.

Рекомендации по архитектуре, ориентированной на рабочую силу и совместную работу

Жизненный цикл учетной записи

Пользователи могут приглашать бизнес-партнеров в клиент в нерегламентированных сценариях совместной работы. Определите пользовательские процессы для отслеживания и отключения приглашенных внешних пользователей. Управление гостевым доступом с помощью проверок доступа описывает, как убедиться, что гостевые пользователи имеют соответствующий доступ.

Бизнес-партнеры также могут быть подключены через пакеты доступа для управления правами с встроенными элементами управления, такими как рабочие процессы утверждения. Учетные записи пользователей, подключенные с помощью управления правами, имеют встроенный жизненный цикл отслеживания и отключения после того, как они теряют доступ к пакетам доступа.

Администраторы также могут включить потоки самостоятельного входа и регистрации для определенных приложений. Организациям необходимо определить пользовательские процессы для отслеживания и отключения внешних пользователей, подключенных таким образом, с помощью таких функций, как проверки доступа или вызовы Microsoft Graph.

Внешние поставщики удостоверений

Архитектура, ориентированная на рабочие процессы и совместную работу, поддерживает бизнес-партнеров в организациях, у которых есть Microsoft Entra, или поставщик удостоверений SAML, или WS-Federation.

Бизнес-партнеры, у которых есть организационные адреса электронной почты, но нет поставщиков удостоверений личности, могут получить доступ к вашему арендатору с помощью одноразового пароля по электронной почте.

При необходимости вы можете настроить арендодателя для подключения бизнес-партнеров с учетными записями Майкрософт, Google или Facebook через социальные сети.

Администраторы имеют гранулярный контроль над поставщиками удостоверений.

Управление учетными данными

Если вам требуется, чтобы пользователи бизнес-партнера выполняли многофакторную аутентификацию, вы можете принимать утверждение о методе многофакторной аутентификации от конкретной организации бизнес-партнера. В противном случае заставьте этих пользователей зарегистрировать дополнительные методы аутентификации для MFA в Microsoft Entra ID.

Корпорация Майкрософт рекомендует применять многофакторную проверку подлинности для внешних пользователей. Аутентификация и Условный Доступ для B2B-пользователей описывает, как создать политики условного доступа, предназначенные для гостей.

Нерегламентированная совместная работа

Эта архитектура оптимизирована для взаимодействия пользователей с бизнес-партнерами с помощью служб совместной работы Майкрософт, таких как Microsoft 365, Microsoft Teams и Power BI.

Назначение ресурсов на основе ролей

Предоставление доступа бизнес-партнерам с пакетами доступа "Управление доступом и правами", которые имеют встроенные механизмы управления, такие как назначение роли приложения на ограниченное время и разделение обязанностей для определенных внешних организаций.

Управление рисками

Определите, влияют ли бизнес-партнеры в клиенте организации на область соответствия применимым правилам. Реализуйте соответствующие средства профилактики и детективного технического контроля.

После подключения бизнес-партнеры могут получить доступ к приложениям и ресурсам в средах с широким набором разрешений. Чтобы уменьшить непреднамеренную подверженность, реализуйте превентивные и выявляющие меры контроля. Последовательно применяйте соответствующие разрешения ко всем ресурсам и приложениям среды.

Существует множество методов, которые можно использовать для снижения риска в зависимости от результата анализа рисков:

- Чтобы предотвратить вредоносные или случайные попытки перечисления и аналогичные методы рекогносцировки, ограничьте гостевой доступ к свойствам и членствам собственных объектов каталога.

- Ограничьте список тех, кто может приглашать гостей в учетной записи. Как минимум, не разрешайте гостям приглашать других гостей.

- Применяйте элементы управления для конкретного приложения, чтобы ограничить совместную работу, такие как Информационные барьеры Microsoft Purview.

- Реализуйте подход с использованием списка разрешенных организаций для внешней совместной работы с такими возможностями, как параметры доступа между арендаторами и список разрешенных доменов. Переход к управляемой совместной работе с Microsoft Entra B2B описывает, как защитить внешний доступ к вашим ресурсам.

Другие вопросы

Возможности, используемые внешними учетными записями, могут добавляться к ежемесячным расходам в зависимости от их действий. Модель выставления счетов для внешнего идентификатора Microsoft Entra на основе ежемесячных активных пользователей может повлиять на ваше решение о внедрении функций внешней идентификации.

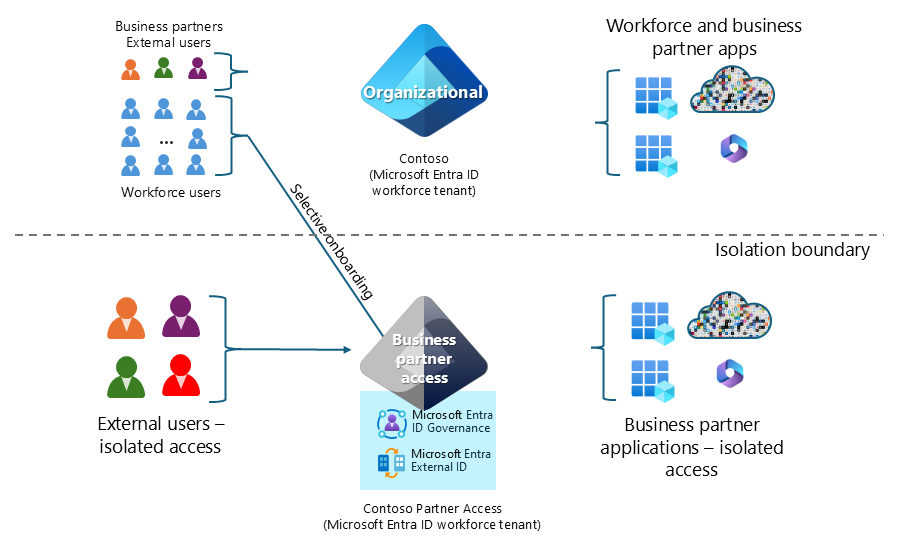

Изолированный доступ для бизнес-партнеров

Рабочая архитектура может быть расширена, если требуется, чтобы внешние пользователи были изолированы от вашего клиента организации, таким образом, существует четкая граница для доступа и видимости между ресурсами, предназначенными для внутренних или внешних пользователей. Это позволяет выборочно интегрировать учетные записи пользователей сотрудников из арендодателя сотрудников для совместного использования с внешними учетными записями пользователей, когда сотрудникам также нужно управлять или получать доступ к внешним приложениям.

В этой архитектуре вы создадите дополнительный клиент, настроенный для использования идентификатора Microsoft Entra ID, в качестве границы. В нем размещаются приложения и ресурсы, изолированные от клиента организации, доступные внешним пользователям для удовлетворения требований безопасности, соответствия и аналогичных требований. Вы можете настроить структурированное назначение доступа на основе предопределенных бизнес-ролей. Синхронизацию между клиентами можно использовать для подключения пользователей рабочей силы из корпоративного клиента к дополнительному клиенту.

На следующей схеме показан пример этой архитектуры. Компания Contoso запускает новое совместное предприятие, в рамках которого внешние пользователи и ограниченное число пользователей Contoso получают доступ к приложениям совместного предприятия.

Управление цепочками поставок является примером этой архитектуры, в которой вы предоставляете доступ внешним пользователям от различных поставщиков и выборочно подключенным пользователям из рабочей силы к приложениям и ресурсам цепочки поставок.

В обоих примерах дополнительный арендатор для доступа партнера обеспечивает изоляцию ресурсов, политики безопасности и роли управления.

Настройте Microsoft Entra Identity Governance и Microsoft Entra External ID в дополнительном клиенте с более строгими мерами контроля, такими как:

- Ограничение профилей гостевых пользователей

- Разрешенные организации и приложения для совместной работы

- Определение жизненного цикла гостевой учетной записи, назначение ресурсов с ограничением времени, планирование периодических проверок доступа

- Применение более строгих наборов аттестаций в рамках подключения внешних пользователей

Эту архитектуру можно расширить с помощью арендаторов для совместной работы, чтобы создать несколько границ изоляции на основе бизнес-требований (например, изоляцию по регионам, по каждому партнеру, для каждой юрисдикции соответствия требованиям).

Изолированный доступ к ресурсам внедрения для бизнес-партнеров

- План развертывания совместной работы с Microsoft Entra B2B описывает методики управления для уменьшения рисков безопасности, достижения целей соответствия требованиям и обеспечения правильного доступа.

- Что такое межарендаторная синхронизация в Microsoft Entra ID, описывает, как автоматически создавать, обновлять и удалять пользователей Microsoft Entra B2B совместной работы в разных арендаторах.

- Управление жизненным циклом сотрудников с помощью Microsoft Entra ID Governance объясняет, как управление удостоверениями может помочь организациям сбалансировать производительность и безопасность.

- Управление доступом для внешних пользователей в управлении разрешениями описывает настройки для контроля доступа внешних пользователей.

Вопросы изолированного доступа для бизнес-партнеров

Жизненный цикл учетной записи

Область подключения пользователей рабочей силы, которые подключены к дополнительным клиентам через синхронизацию между клиентами. Их можно синхронизировать, чтобы иметь тип пользователя-члена с сопоставлениями атрибутов, согласованными с их типом пользователя в клиенте организации.

Бизнес-партнеров можно подключать с помощью пакетов доступа "Управление правами", включающих такие элементы управления, как рабочие процессы утверждения. Учетные записи пользователей, подключенные с помощью управления доступами, имеют встроенные функции отслеживания и отключения после утраты доступа к ресурсам в соответствии с политиками пакетов доступа.

Хотя эта архитектура не оптимизирована для спонтанной совместной работы сотрудников в дополнительном клиенте, бизнес-партнеры могут быть приглашены участниками. Организациям необходимо определить пользовательские процессы для отслеживания и отключения внешних пользователей, подключенных таким образом, с помощью таких возможностей, как проверки доступа или вызовы Microsoft Graph.

Администраторы также могут включить потоки самостоятельного входа и регистрации для определенных приложений. Организациям необходимо определить пользовательские процессы для отслеживания и отключения внешних пользователей, подключенных таким образом, с помощью таких возможностей, как проверки доступа или вызовы Microsoft Graph.

Внешние поставщики удостоверений

Эта архитектура поддерживает бизнес-партнеров от организаций, имеющих Microsoft Entra или поставщика удостоверений SAML/WS-Federation.

Бизнес-партнеры, у которых есть организационные адреса электронной почты, но нет поставщиков удостоверения личности, могут получить доступ к вашему тенанту с помощью одноразового кода доступа, отправленного на электронную почту.

Деловые партнеры могут подключиться к учетным записям Майкрософт, Google или поставщикам социальных удостоверений Facebook.

Управление учетными данными

Если требуется, чтобы пользователи выполняли MFA, вы можете доверять утверждению метода проверки подлинности MFA, исходящему из конкретной бизнес-партнерской организации. Для пользователей, которые не настроены как доверенные учетные записи и не имеют поставщика удостоверений, есть возможность зарегистрировать другие методы многофакторной аутентификации (MFA).

Администраторы могут доверять методам проверки подлинности MFA и состояниям устройств для сотрудников, поступающих из корпоративного арендатора.

Администраторы могут выбрать, доверять ли методам многофакторной аутентификации (MFA) бизнес-партнеров от определенных организаций.

Создайте политики условного доступа, предназначенные для гостей, чтобы обеспечить многофакторную проверку подлинности для внешних пользователей. Проверка подлинности и условный доступ для пользователей B2B описывает поток проверки подлинности для внешних пользователей, обращающихся к ресурсам в вашей организации.

Нерегламентированная совместная работа

Нерегламентированная совместная работа, которую пользователи среди сотрудников могут инициировать в рамках этой архитектуры. Однако это не оптимизировано из-за затруднений в пользовательском опыте при переключении арендаторов. Вместо этого используйте назначение ресурсов на основе ролей для предоставления доступа к репозиториям контента, созданным пользователем (например, сайтам SharePoint) на основе бизнес-ролей.

Назначение ресурсов на основе ролей

Предоставление доступа к бизнес-партнерам с помощью пакетов управления правами, имеющих встроенные элементы управления. Примеры элементов управления включают назначение ресурсных ролей с ограничением по времени и разделение обязанностей в отношении конкретных внешних организаций.

Управление рисками

Эта архитектура снижает риск несанкционированного доступа бизнес-партнеров (намеренно или злонамеренно) к ресурсам в корпоративном клиенте из-за отдельной границы безопасности, предоставляемой дополнительными клиентами. Иметь отдельного арендатора, чтобы помочь ограничить сферу применения регулирования в корпоративном арендаторе.

Реализуйте подход с использованием белого списка для ограничения разрешенных организаций для внешней совместной работы с такими возможностями, как параметры доступа между клиентами и белый список доменов. Переход к управляемой совместной работе с Microsoft Entra B2B описывает, как защитить внешний доступ к вашим ресурсам.

Чтобы предотвратить вредоносные или случайные попытки перечисления и аналогичные методы рекогносцировки, ограничьте гостевой доступ к свойствам и членствам собственных объектов каталога.

После подключения бизнес-партнеры могут получить доступ к приложениям и ресурсам в среде с широким набором разрешений. Чтобы уменьшить непреднамеренное воздействие, реализуйте предупредительные и контрольные меры. Последовательно применяйте соответствующие разрешения ко всем ресурсам и приложениям среды.

Другие

Дополнительные клиенты в вашей среде повышают операционные издержки и общую сложность.

Старайтесь создавать как можно меньше клиентов, чтобы удовлетворить ваши бизнес-потребности. Планируйте мультитенантные организации в Microsoft 365, если у вас есть пользователи, являющиеся гостями в дополнительных арендаторах, которые отделены от организационного арендатора.

Возможности, используемые внешними идентичностями, могут привести к увеличению ваших ежемесячных расходов в зависимости от их использования. Модель выставления счетов для внешней идентификации Microsoft Entra содержит сведения.

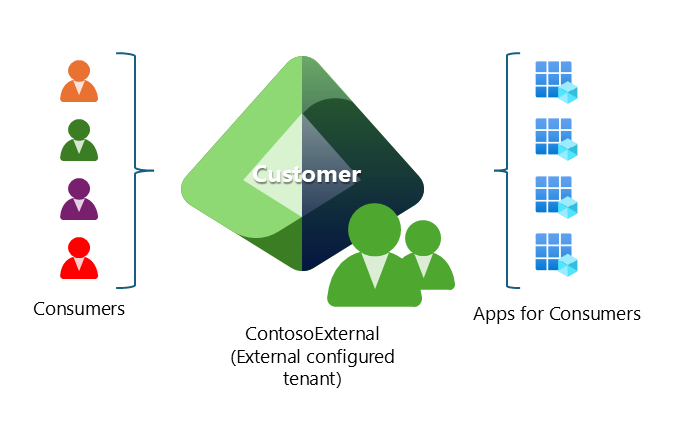

Архитектура, ориентированная на потребителей

Ориентированная на потребителей архитектура лучше всего подходит для обслуживания приложений отдельным потребителям, где могут потребоваться следующие компоненты:

- Строго настраиваемая фирменная символика на страницах проверки подлинности, включая проверку подлинности на основе API для собственных приложений и доменов пользовательской системы доменных имен (DNS).

- Базы пользователей, которые имеют огромный размер (потенциально более миллиона пользователей).

- Поддержка самостоятельной регистрации и входа с использованием собственной электронной почты и пароля или федерации с поставщиками социальных удостоверений, такими как учетная запись Microsoft, Facebook и Google.

В пользовательской архитектуре внешний настроенный клиент предоставляет службы удостоверений приложениям и ресурсам, которые используют потребители приложений.

На следующей схеме показан пример архитектуры, ориентированной на потребителей.

Ресурсы реализации архитектуры, ориентированные на потребителей

- Защита приложений с помощью внешнего идентификатора в внешнем клиенте описывает, как решение microsoft identity and access management (CIAM) помогает сделать приложения доступными для потребителей и бизнес-клиентов. Преимущества функций платформы включают повышенную безопасность, соответствие и масштабируемость.

- В этом проекте с руководством - создайте пример приложения для оценки Microsoft Entra External ID для простой и безопасной регистрации и входа потребителей вы узнаете, как Microsoft Entra External ID может обеспечить безопасный и простой вход для ваших потребителей и деловых клиентов. Ознакомьтесь с созданием клиента, регистрацией приложений, настройкой потока и безопасностью учетной записи.

Рекомендации по архитектуре, ориентированной на потребителей

Жизненный цикл учетной записи

Поддерживайте глубокую кастомизацию регистраций и входов потребителей, такие как специальные домены URL, нативная аутентификация для мобильных приложений и настраиваемая логика сбора атрибутов.

Используйте приглашения для подключения учетных записей потребителей.

Опыт и процессы увольнения требуют разработки пользовательских приложений.

Внешние поставщики удостоверений

Потребители самостоятельно регистрируют локальную учетную запись, используя локальную электронную почту и пароль.

Потребители, у которых есть допустимый адрес электронной почты, могут использовать одноразовый секретный код электронной почты.

Потребители проходят проверку подлинности с помощью учетных записей Google и Facebook.

Управление учетными данными

Потребители с локальными учетными записями могут использовать пароли.

Все учетные записи потребителей могут зарегистрировать дополнительные методы проверки подлинности, такие как проверка электронной почты для многофакторной проверки подлинности.

Нерегламентированная совместная работа

Ориентированная на потребителей архитектура не оптимизирована для совместной работы. Он не поддерживает Microsoft 365.

Приложениям нужна настраиваемая логика для предоставления возможностей для совместной работы, таких как поиск и выбор пользователей, а также рабочие процессы, ориентированные на содержимое, для предоставления общего доступа и управления ими.

Назначение ресурсов на основе ролей

Приложения могут поддерживать роли или группы приложений. Использование управления доступом на основе ролей для приложений описывает, как Внешняя идентификация Microsoft Entra позволяет определять роли приложений для приложения и назначать эти роли пользователям и группам.

Используйте пользовательскую логику или рабочие процессы, чтобы назначить пользователей ролям или группам.

Управление рисками

Пользователи могут просматривать только собственные профили пользователей и управлять ими.

Приложения должны разрабатывать пользовательскую логику, чтобы пользователи могли взаимодействовать друг с другом.

Другие

Для ресурсов Azure, поддерживающих инфраструктуру вашего приложения, таких как Azure Web Apps, размещайте их в подписке Azure, которую вы связываете с тенантом.

Сочетания архитектуры

Объединенный набор требований вашей организации может не соответствовать только одной архитектуре. Может потребоваться использовать несколько архитектур или развернуть несколько экземпляров архитектур, описанных в этой статье.

Например, крупная консалтинговая компания может развернуть следующие архитектуры:

- Рабочая сила и ориентированная на совместную работу архитектура для сотрудников и внешних сотрудников, таких как маркетинговые учреждения и консультанты.

- Изолированный доступ для деловых партнеров для таких проектов, как совместные предприятия, для которых требуется доступ только при необходимости и изоляция, причем каждое совместное предприятие должно иметь отдельную границу.

В другом примере крупный розничный магазин может развернуть следующие архитектуры:

- Рабочая сила и ориентированная на совместную работу архитектура для сотрудников и внешних сотрудников, таких как маркетинговые учреждения и консультанты.

- Ориентированная на потребителей архитектура для обеспечения программ лояльности, электронной коммерции и аналогичных возможностей, ориентированных на потребителей. Розничные торговцы с несколькими брендами или работой в различных регионах могут нуждаться в отдельных экземплярах архитектуры.

Следующие шаги

Дополнительные рекомендации см. в планах развертывания Microsoft Entra.