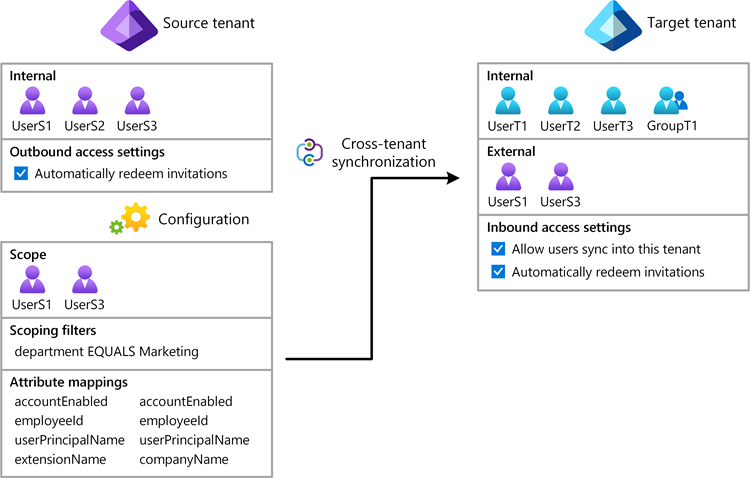

Настройка межарендаторной синхронизации

В этой статье описаны действия по настройке синхронизации между клиентами с помощью Центра администрирования Microsoft Entra. При настройке идентификатор Microsoft Entra ID автоматически создает и удаляет пользователей B2B в целевом арендаторе. Для получения важной информации о функциях, принципах работы этой службы и ответов на часто задаваемые вопросы см. статью Автоматизация предоставления и прекращения предоставления пользователей в SaaS-приложениях с помощью Microsoft Entra ID.

Цели обучения

К концу этой статьи вы сможете:

- Создайте пользователей B2B в целевом арендаторе

- Удалить пользователей B2B в вашем целевом клиенте

- Поддерживайте синхронизацию атрибутов пользователей между исходным и целевым клиентами

Предварительные требования

![]()

Исходный клиент

- Лицензия Microsoft Entra ID P1 или P2. Дополнительные сведения см. в статье Лицензионные требования.

- Роль администратора безопасности для настройки параметров доступа между клиентами.

- Роль администратора гибридной идентификации для настройки синхронизации между клиентами.

- Роль администратора облачных приложений или администратора приложений для назначения пользователям конфигурации и удаления конфигурации.

![]()

Целевой клиент

- Лицензия Microsoft Entra ID P1 или P2. Дополнительные сведения см. в статье Лицензионные требования.

- Роль администратора безопасности для настройки параметров доступа между клиентами.

Шаг 1. Планирование развертывания услуг

Определите, как вы хотите структурировать арендаторов в вашей организации.

Узнайте, как работает служба предоставления.

Определите, кто будет находиться в области настройки.

Определите, какие данные необходимо сопоставить между арендаторами.

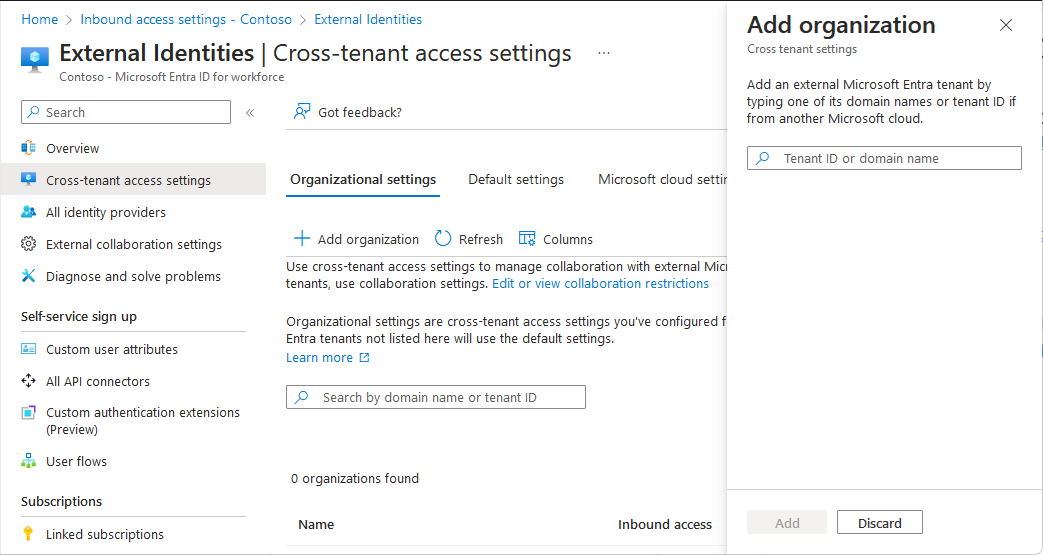

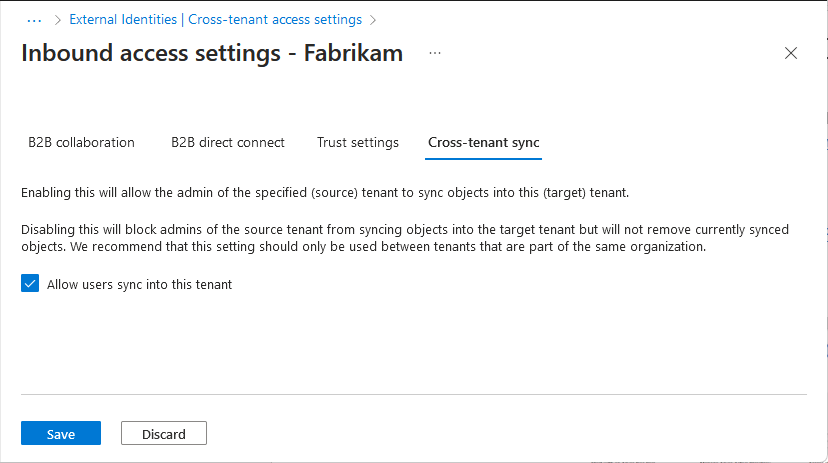

Шаг 2. Включение синхронизации пользователей в целевом клиенте

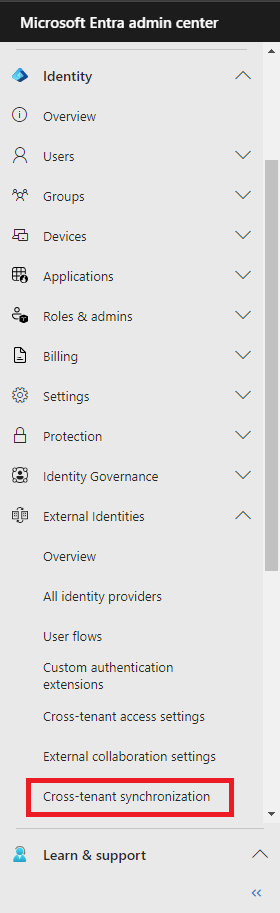

![]()

Целевой клиент

Войдите в Центр администрирования Microsoft Entra целевого арендатора.

Перейдите к Идентификация>Внешние идентичности>Параметры доступа между клиентами.

На вкладке "Параметры организации" выберите "Добавить организацию".

Добавьте исходный клиент, введя идентификатор клиента или доменное имя и нажав кнопку "Добавить".

В разделе Входящий доступ добавленной организации выберите Унаследованный по умолчанию.

Выберите вкладку Синхронизация между арендаторами.

Установите флажок "Разрешить пользователям синхронизироваться с этим клиентом".

Выберите Сохранить.

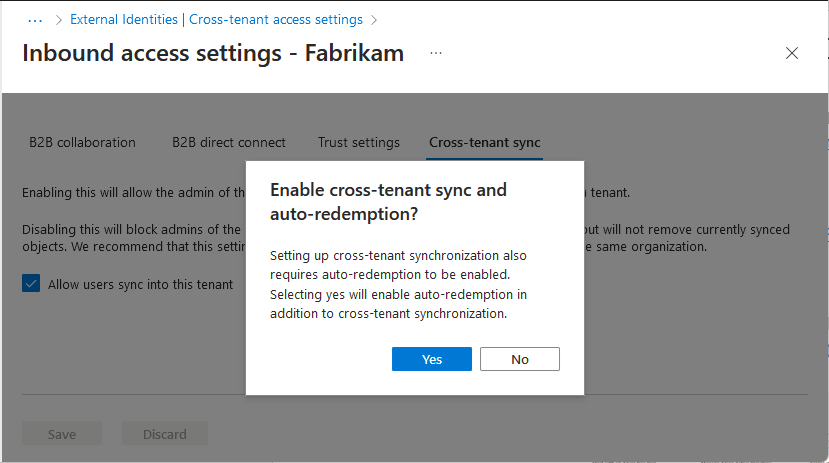

Если вы видите диалоговое окно «Включить синхронизацию между арендаторами и автоматическую активацию» с вопросом, хотите ли вы включить автоматическую активацию, выберите «Да».

При нажатии кнопки "Да" приглашения будут автоматически активироваться в целевом клиенте.

Шаг 3. Автоматическое погашение приглашений в целевом тенанте.

![]()

Целевой клиент

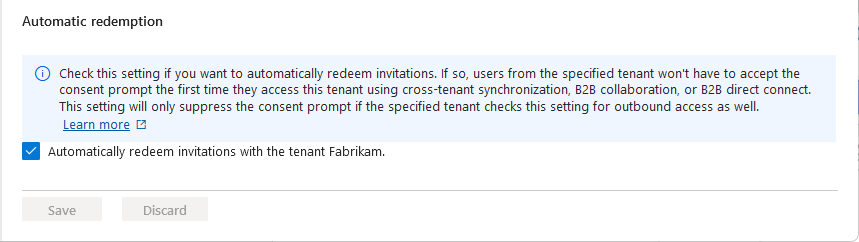

На этом шаге вы автоматически погашаете приглашения, чтобы пользователям из исходного клиента не нужно было принимать сообщение о согласии. Этот параметр должен быть установлен как в исходном арендаторе (исходящий), так и в целевом арендаторе (входящий). Для получения дополнительной информации см. "Параметры автоматического погашения".

На целевом клиенте на той же странице параметров входящего доступа выберите вкладку Параметры доверия.

Установите флажок Автоматически использовать приглашения с арендатором<.

Это поле может быть уже установлено, если вы ранее выбрали Да в диалоговом окне Включить синхронизацию между тенантами и автоматическое погашение.

Выберите Сохранить.

Шаг 4. Автоматическое погашение приглашений в исходном клиенте

![]()

Исходный клиент

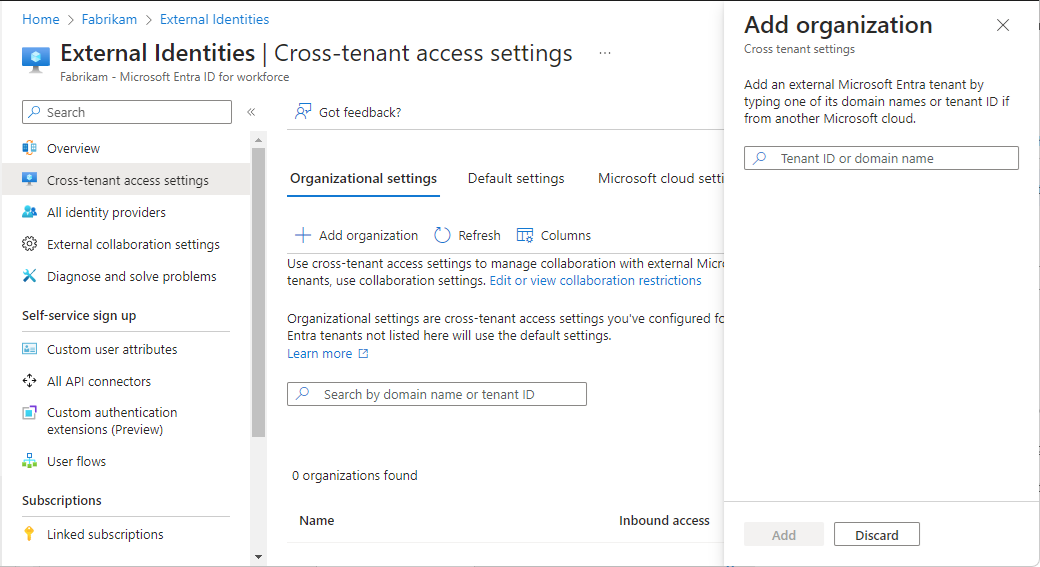

На этом шаге вы автоматически активируете приглашения в исходном клиенте.

Войдите в центр администрирования Microsoft Entra для исходного арендатора.

Перейдите к Идентификация>Внешние идентичности>Параметры доступа между клиентами.

На вкладке "Параметры организации" выберите "Добавить организацию".

Добавьте целевой клиент, введя идентификатор клиента или доменное имя и нажав кнопку "Добавить".

В разделе "Исходящий доступ " для целевой организации выберите "Унаследовано" по умолчанию.

Перейдите на вкладку Параметры доверия.

Установите флажок Автоматически использовать приглашения с арендатором<.

Выберите Сохранить.

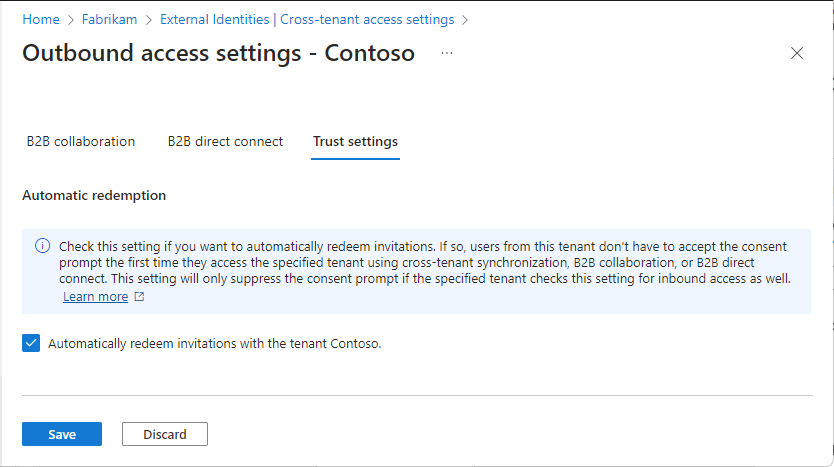

Шаг 5. Создание конфигурации в исходном тенанте

![]()

Исходный клиент

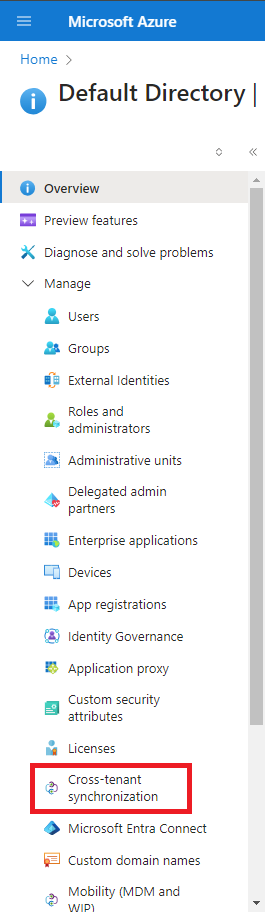

В исходном клиенте перейдите в раздел Удостоверения>Внешние удостоверения>Синхронизация между клиентами.

Если вы используете портал Azure, перейдите к Microsoft Entra ID>Управление>Кросс-тенантная синхронизация.

Выберите конфигурации.

В верхней части страницы выберите "Создать конфигурацию".

Укажите имя конфигурации и нажмите кнопку "Создать".

Конфигурации, которую вы только что создали, может потребоваться до 15 секунд, чтобы появиться в списке.

Шаг 6. Проверка подключения к целевому клиенту

![]()

Исходный клиент

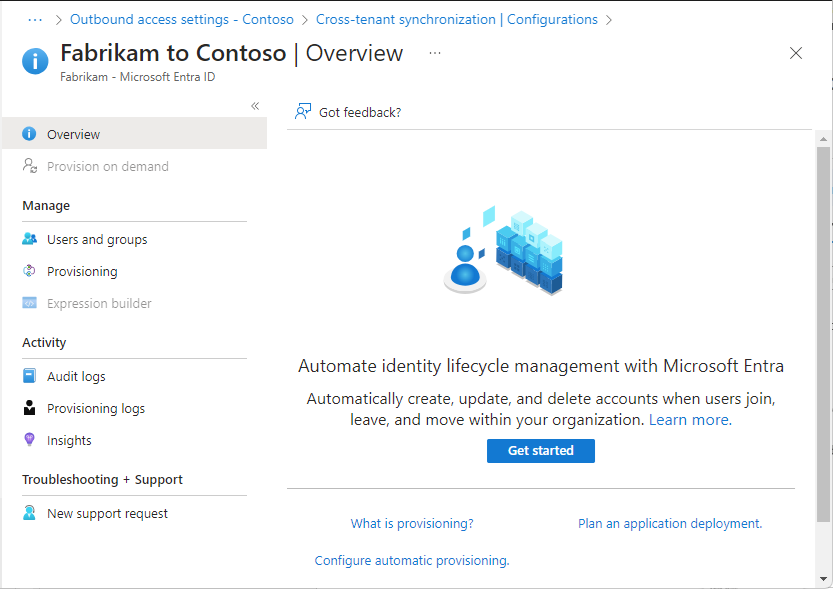

В исходном клиенте вы должны видеть вашу новую конфигурацию. В противном случае в списке конфигураций выберите вашу конфигурацию.

Выберите Начать.

Для параметра Режим подготовки к работе выберите значение Automatic (Автоматически).

В разделе "Учетные данные администратора" измените метод проверки подлинности на политику межтенантной синхронизации.

В поле идентификатора клиента введите идентификатор клиента целевого клиента.

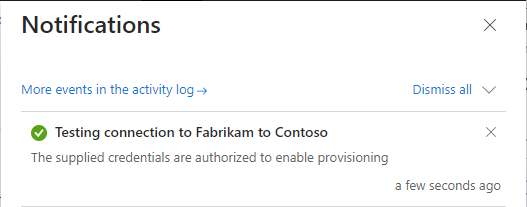

Выберите "Проверить подключение", чтобы проверить подключение.

Вы должны увидеть сообщение о том, что предоставленные учетные данные авторизованы для включения развертывания. Если тестовое подключение завершается сбоем, см . советы по устранению неполадок далее в этой статье.

Выберите Сохранить.

Отображаются разделы "Сопоставления" и "Параметры".

Закройте страницу настройки.

Шаг 7. Определение того, кто подпадает под обеспечение ресурсами

![]()

Исходный клиент

Служба подготовки Microsoft Entra позволяет определить, кто будет подготовлен одним из следующих способов:

- В зависимости от назначения в конфигурацию

- На основе атрибутов пользователя

Начните с малого. Протестируйте на небольшой группе пользователей, прежде чем выполнять внедрение для всех. Если область предоставления ресурсов установлена для назначенных пользователей и групп, ею можно управлять, назначив одного или двух пользователей к конфигурации. Вы можете дополнительно уточнить, кто попадает в рамки предоставления доступа, создав описанные на следующем шаге фильтры охвата на основе атрибутов.

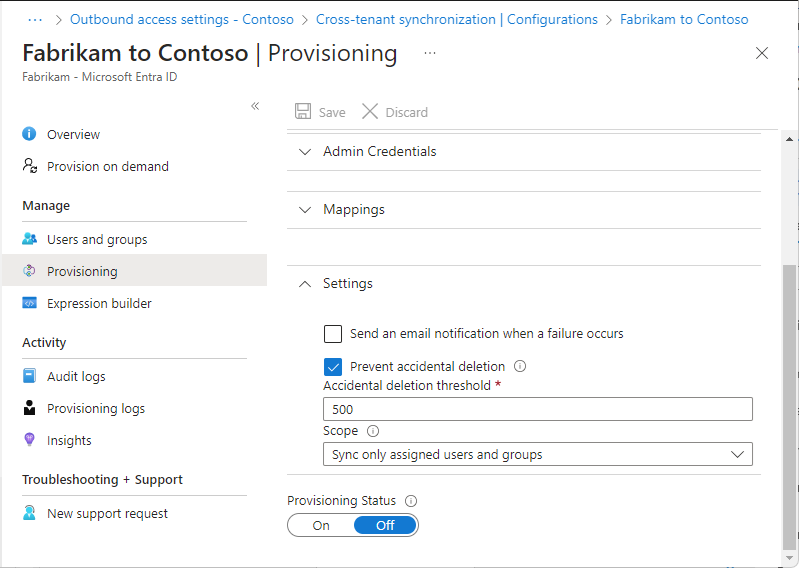

В исходном клиенте выберите "Настройка" и разверните раздел "Параметры".

В списке Scope выберите, синхронизировать ли всех пользователей в исходном клиенте или только тех, кто назначен на конфигурацию.

Рекомендуется выбрать синхронизацию только назначенных пользователей и групп вместо синхронизации всех пользователей и групп. Сокращение числа пользователей в области повышает производительность.

Если вы внесли какие-либо изменения, нажмите кнопку "Сохранить".

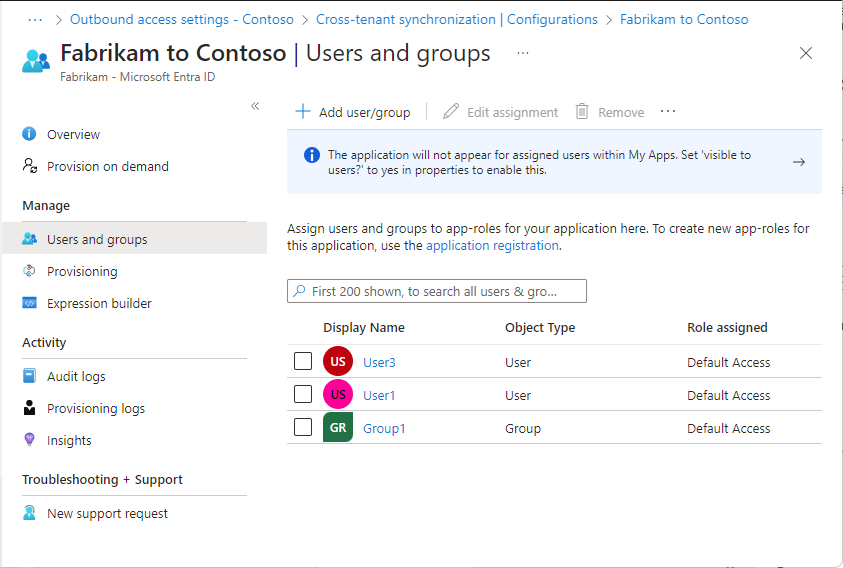

На странице конфигурации выберите "Пользователи и группы".

Чтобы синхронизация между клиентами работала, необходимо назначить по крайней мере одного внутреннего пользователя конфигурации.

Выберите Добавить пользователя или группу.

На странице "Добавление назначения" в разделе "Пользователи и группы" выберите "Нет выбран".

На панели "Пользователи и группы" найдите и выберите одного или нескольких внутренних пользователей или групп, которые вы хотите назначить конфигурации.

Если выбрать группу для назначения конфигурации, только пользователи, которые являются прямыми участниками этой группы, будут охвачены подготовкой. Вы можете выбрать статическую группу или динамическую группу. Назначение не применяется рекурсивно к вложенным группам.

Выберите Выберите.

Выберите Назначить.

Дополнительные сведения см. в разделе "Назначение пользователей и групп приложению".

Шаг 8: (Необязательно) Определите, кто подпадает под область обеспечения с помощью фильтров области

![]()

Исходный клиент

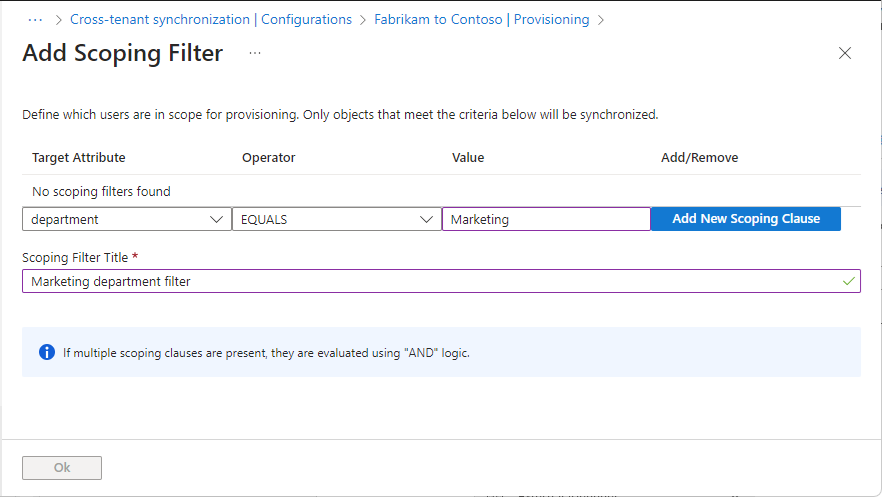

Независимо от значения, выбранного для Область охвата на предыдущем шаге, можно дополнительно ограничить, какие пользователи синхронизируются, создав фильтры на основе атрибутов.

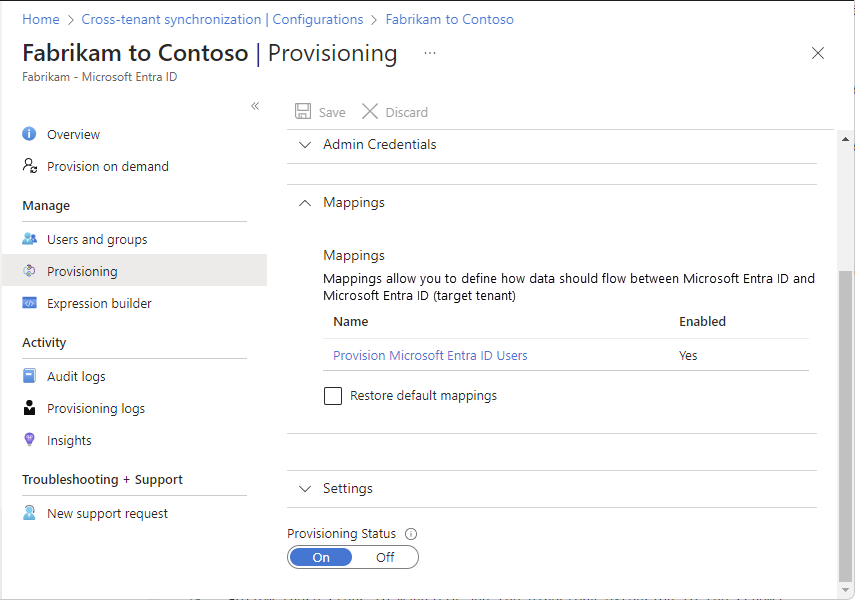

В исходном клиенте выберите "Настройка" и разверните раздел "Сопоставления".

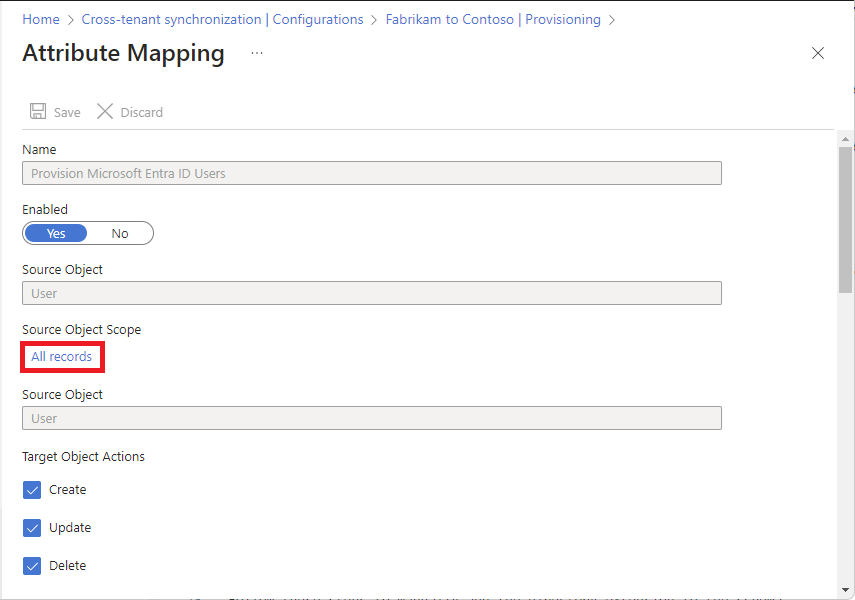

Выберите "Подготовка пользователей Microsoft Entra ID", чтобы открыть страницу сопоставление атрибутов.

В области исходного объекта выберите все записи.

На странице Область исходного объекта выберите Добавить фильтр области.

Добавьте любые фильтры области охвата, чтобы определить, какие пользователи подпадают под управление предоставлением.

Чтобы настроить фильтры области, следуйте инструкциям, приведенным в «Настройка пользователей или групп с фильтрами области».

Нажмите кнопку "ОК" и "Сохранить", чтобы сохранить изменения.

Если вы добавили фильтр, вы увидите сообщение о том, что сохранение изменений приведет к повторной синхронизации всех назначенных пользователей и групп. Это может занять много времени в зависимости от размера каталога.

Нажмите кнопку "Да" и закройте страницу сопоставления атрибутов.

Шаг 9. Просмотр сопоставлений атрибутов

![]()

Исходный клиент

Сопоставления атрибутов позволяют определить способ потока данных между исходным клиентом и целевым клиентом. Подробную информацию о настройке сопоставлений атрибутов по умолчанию смотрите в руководстве по настройке сопоставлений атрибутов подготовки пользователей для приложений SaaS в системе Microsoft Entra ID.

В исходном клиенте выберите "Настройка" и разверните раздел "Сопоставления".

Выберите Подключение пользователей Microsoft Entra ID.

На странице сопоставления атрибутов прокрутите вниз, чтобы просмотреть пользовательские атрибуты, синхронизированные между клиентами в разделе "Сопоставления атрибутов".

Первый атрибут, alternativeSecurityIdentifier, — это внутренний атрибут, используемый для уникальной идентификации пользователя между клиентами, для сопоставления пользователей в исходном клиенте с существующими пользователями в целевом клиенте, а также для обеспечения того, чтобы у каждого пользователя была только одна учетная запись. Не удается изменить соответствующий атрибут. Попытка изменить соответствующий атрибут или добавление дополнительных соответствующих атрибутов приведет к ошибке

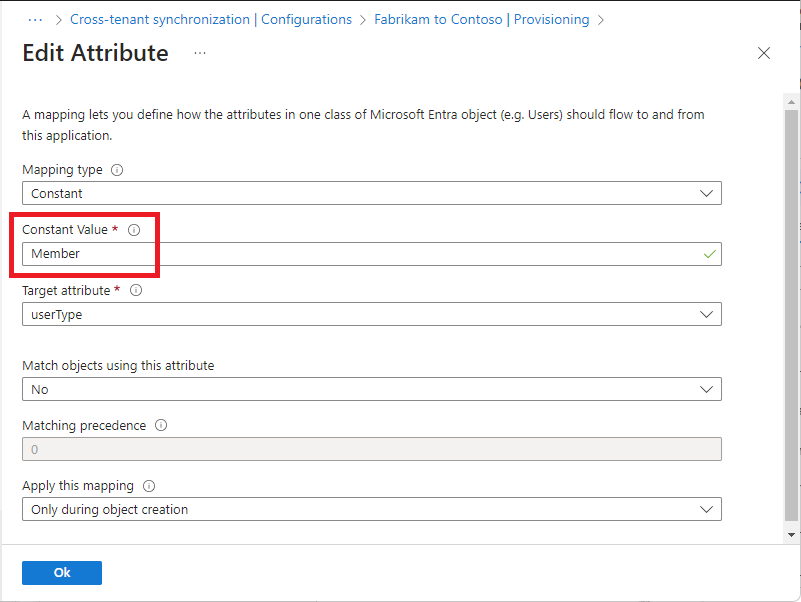

schemaInvalid.Выберите атрибут Member (userType), чтобы открыть страницу "Изменить атрибут".

Просмотрите параметр "Константное значение " для атрибута userType .

Этот параметр определяет тип пользователя, который будет создан в целевом клиенте и может быть одним из значений в следующей таблице. По умолчанию пользователи будут создаваться как внешний член (пользователи службы совместной работы B2B). Дополнительные сведения см. в разделе "Свойства пользователя совместной работы Microsoft Entra B2B".

Постоянное значение Описание Член По умолчанию. Пользователи будут созданы как внешние члены (пользователи службы совместной работы B2B) в целевом клиенте. Пользователи смогут выполнять функции любого внутреннего члена целевого арендатора. Гость Пользователи будут созданы как внешние гости (пользователи совместной работы B2B) в целевом клиенте. Примечание.

Если пользователь B2B уже существует в целевом клиенте, Пользователь (userType) не будет изменен на Member, если параметр Применение этого сопоставления не установлен на Always.

Тип пользователя, который вы выбрали, имеет следующие ограничения для приложений или служб (но не ограничивается):

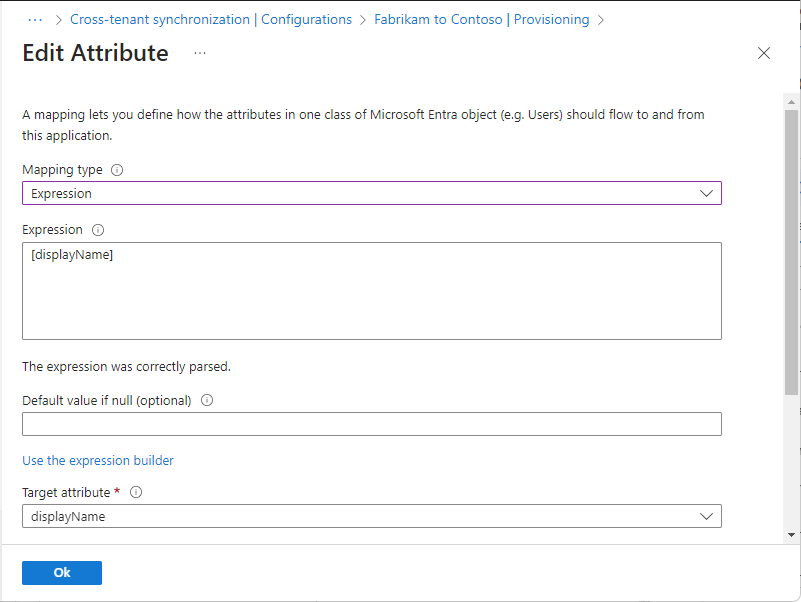

Приложение или служба Ограничения Power BI — Поддержка типа пользователя Member в Power BI находится в предварительной версии. Дополнительные сведения см. в статье Распространение содержимого Power BI внешним гостевым пользователям с помощью Microsoft Entra B2B. Виртуальный рабочий стол Azure — Внешний член и внешний гость не поддерживаются в Виртуальном рабочем столе Azure. Если вы хотите определить любые преобразования, на странице сопоставления атрибутов выберите атрибут, который требуется преобразовать, например displayName.

Установите тип сопоставления на Выражение.

В поле "Выражение" введите выражение преобразования. Например, с отображаемым именем можно сделать следующее:

- Переверните имя и фамилию и добавьте запятую между ними.

- Добавьте доменное имя в скобках в конце отображаемого имени.

Примеры см. в справочнике по написанию выражений для сопоставлений атрибутов в идентификаторе Microsoft Entra.

Совет

Расширения каталогов можно сопоставить, обновив схему синхронизации между клиентами. Для получения дополнительной информации см. Расширения каталогов при синхронизации между клиентами.

Шаг 10: Укажите дополнительные параметры предоставления

![]()

Исходный клиент

В исходном клиенте выберите "Настройка" и разверните раздел "Параметры".

Установите флажок "Отправить уведомление по электронной почте", когда происходит сбой.

В поле "Электронная почта уведомления" введите адрес электронной почты человека или группы, которым должны приходить уведомления об ошибках обеспечения.

Уведомления по электронной почте отправляются в течение 24 часов после ввода состояния карантина. Для настройки пользовательских оповещений см. Об интеграции предоставления с журналами Azure Monitor.

Чтобы предотвратить случайное удаление, выберите "Запрет случайного удаления " и укажите пороговое значение. По умолчанию пороговое значение равно 500.

Для получения дополнительных сведений см. раздел «Включение функции предотвращения случайных удалений» в службе подготовки Microsoft Entra.

Щелкните Сохранить, чтобы сохранить все изменения.

Шаг 11. Тестирование предоставления по запросу

![]()

Исходный клиент

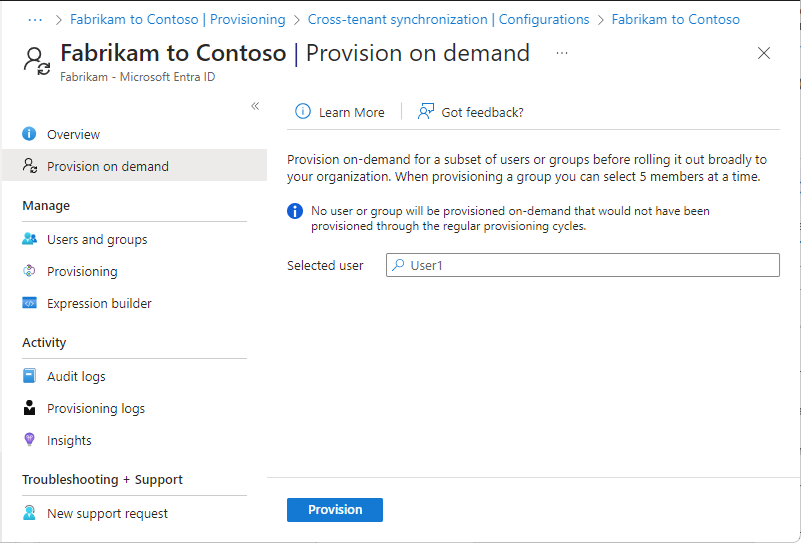

Теперь, когда у вас есть конфигурация, можно протестировать подготовку по запросу с одним из пользователей.

В исходном клиенте перейдите в раздел Удостоверения>Внешние удостоверения>Синхронизация между клиентами.

Выберите конфигурации и выберите конфигурацию.

Выберите Подготовка по требованию.

В поле "Выбор пользователя или группы" найдите и выберите одного из тестовых пользователей.

Выберите Обеспечение.

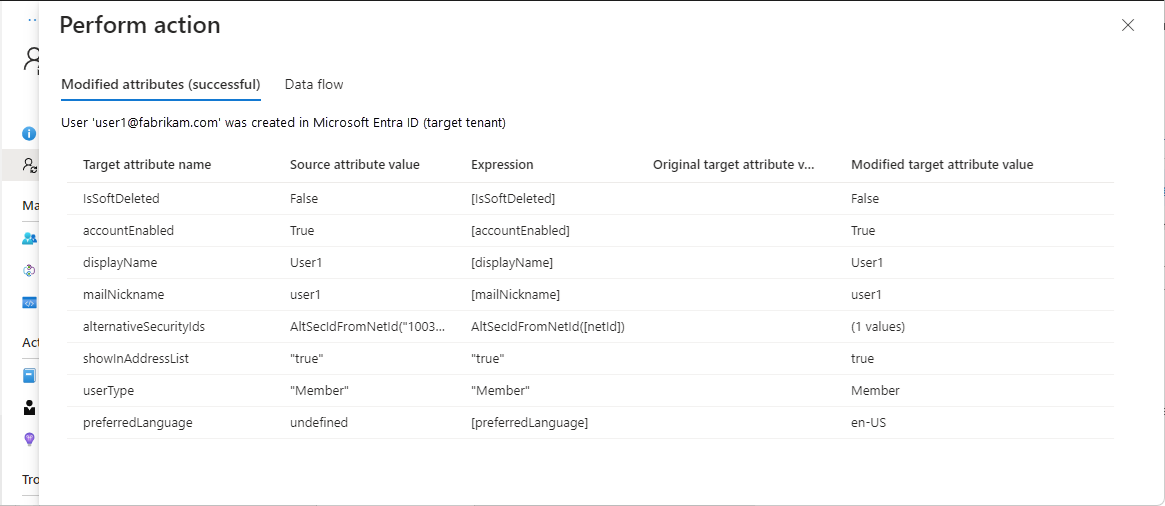

Через несколько мгновений появится страница 'Выполнение действия' со сведениями о предоставлении тестового пользователя в целевом тенанте.

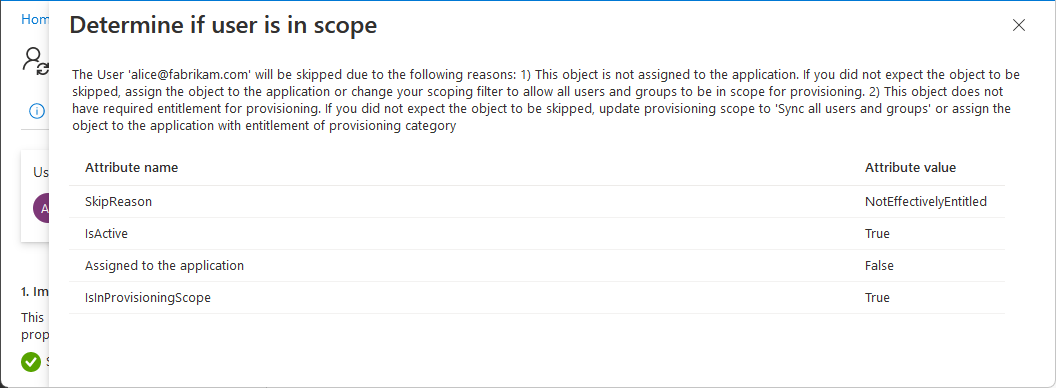

Если пользователь находится вне рамок охвата, вы увидите страницу с информацией о том, почему тестовый пользователь был пропущен.

На странице "Подготовка по запросу" можно просмотреть сведения о подготовке и повторить попытку.

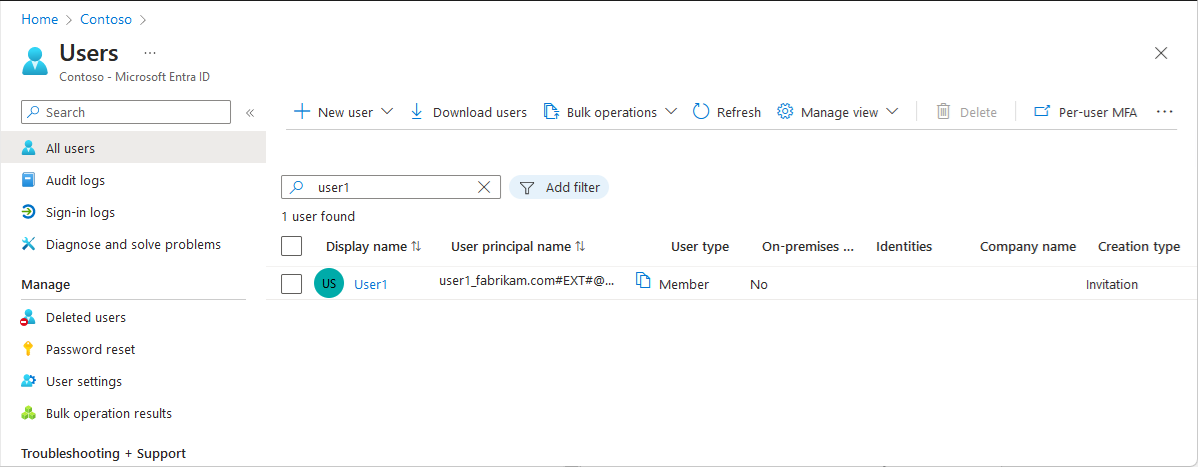

В целевом клиенте убедитесь, что тестовый пользователь был предоставлен.

Если все работает должным образом, назначьте дополнительных пользователей в конфигурации.

Дополнительные сведения см. в разделе "Подготовка по запросу в Microsoft Entra ID".

Шаг 12. Запуск задания обеспечения

![]()

Исходный клиент

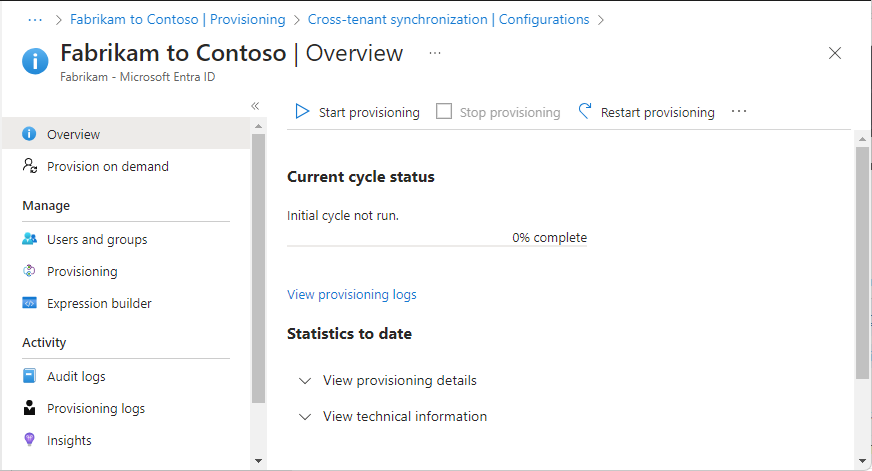

Задача обеспечения запускает начальный цикл синхронизации всех пользователей, определенных в областиразделе "Параметры". Начальный цикл занимает больше времени, чем последующие циклы, которые происходят примерно каждые 40 минут, пока работает служба подготовки Microsoft Entra.

В исходном клиенте перейдите в раздел Удостоверения>Внешние удостоверения>Синхронизация между клиентами.

Выберите конфигурации и выберите конфигурацию.

На странице Обзор просмотрите сведения о предоставлении.

Нажмите кнопку "Начать подготовку" , чтобы запустить задание подготовки.

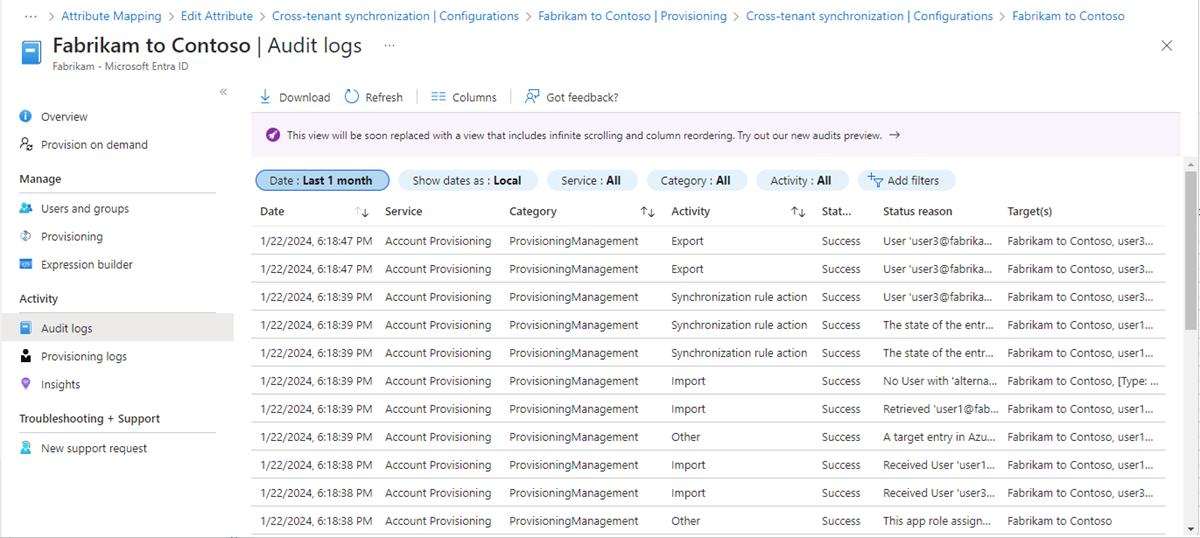

Шаг 13. Следите за предоставлением

![]()

![]()

Исходные и целевые клиенты

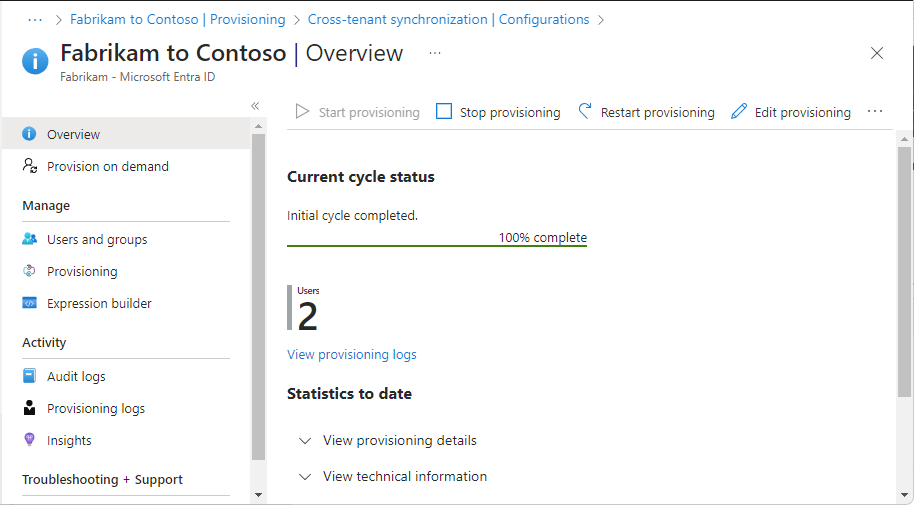

После того как вы начали задачу по подготовке, можно отслеживать её состояние.

В исходном клиенте на странице «Обзор» проверьте индикатор хода выполнения, чтобы увидеть состояние цикла предоставления и насколько он близок к завершению. Дополнительные сведения см. в статье Проверка состояния подготовки пользователей.

Если процесс снабжения находится в неблагоприятном состоянии, конфигурация перейдет в карантин. Для получения дополнительной информации см. Подготовка приложений в карантинном состоянии.

Выберите журналы настройки, чтобы определить, какие пользователи были успешно или неуспешно настроены. По умолчанию журналы фильтруются по идентификатору принципала службы конфигурации. Дополнительные сведения см. в разделе "Журналы подготовки к рабочей среде" в Microsoft Entra ID.

Выберите журналы аудита, чтобы просмотреть все зарегистрированные события в идентификаторе Microsoft Entra. Дополнительные сведения см. в журналах аудита Microsoft Entra ID.

Журналы аудита также можно просмотреть в целевом клиенте.

В целевом арендаторе выберите Пользователи> и Журналы аудита, чтобы просмотреть зарегистрированные события для управления пользователями. Межклиентская синхронизация в целевом клиенте будет зарегистрирована с указанием исполнителя как приложения Microsoft.Azure.SyncFabric.

Шаг 14. Настройка параметров отпуска

![]()

Целевой клиент

Несмотря на то, что пользователи создаются в целевом арендаторе, у них все еще есть возможность удалить свои учетные записи. Если пользователи удаляют себя и находятся в зоне охвата, они будут снова добавлены во время следующего цикла предоставления. Если вы хотите запретить пользователям удалять себя из организации, необходимо настроить параметры выхода внешнего пользователя.

В целевом клиенте перейдите к Удостоверения>Внешние удостоверения>Параметры внешней совместной работы.

В разделе параметры ухода внешних пользователей выберите, разрешать ли внешним пользователям самостоятельно покидать вашу организацию.

Этот параметр также применяется к совместной работе B2B и прямому подключению B2B, поэтому если вы установите параметры выхода внешнего пользователя на Нет, пользователи совместной работы B2B и прямого подключения B2B не смогут покинуть вашу организацию самостоятельно. Дополнительные сведения см. в разделе «Покинуть организацию как внешний пользователь».

Советы по устранению неполадок

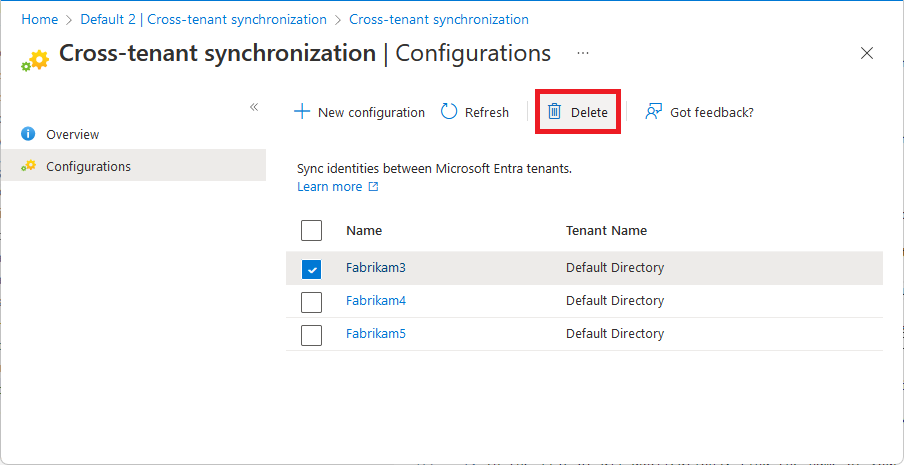

Удаление конфигурации

Выполните следующие действия, чтобы удалить конфигурацию на странице "Конфигурации ".

В исходном клиенте перейдите в раздел Удостоверения>Внешние удостоверения>Синхронизация между клиентами.

На странице "Конфигурации" добавьте флажок рядом с конфигурацией, которую вы хотите удалить.

Нажмите кнопку "Удалить " и " ОК ", чтобы удалить конфигурацию.

Распространенные сценарии и решения

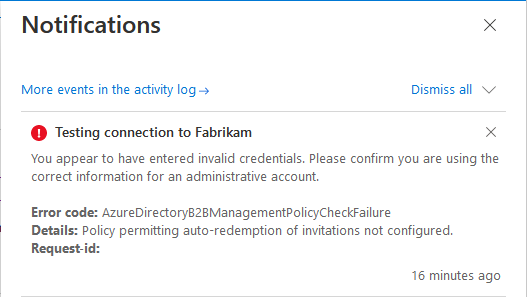

Симптом - проверка подключения не удается из-за AzureDirectoryB2BManagementPolicyCheckFailure

При настройке синхронизации между клиентами в исходном клиенте и тестировании подключения происходит сбой со следующим сообщением об ошибке:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureDirectoryB2BManagementPolicyCheckFailure

Details: Policy permitting auto-redemption of invitations not configured.

Причина

Эта ошибка указывает, что политика автоматического погашения приглашений в исходном и целевом арендаторах не была настроена.

Решение

Выполните действия, описанные на шаге 3. Автоматическое активация приглашений в целевом клиенте и шаге 4. Автоматическое активация приглашений в исходном клиенте.

Симптом — флажок автоматического выкупа отключен

При настройке синхронизации между клиентами флажок автоматического погашения отключен.

Причина

У вашего клиента нет лицензии Microsoft Entra ID P1 или P2.

Решение

Для настройки параметров доверия необходимо указать идентификатор Microsoft Entra ID P1 или P2.

Симптом. Недавно удаленный пользователь в целевом клиенте не восстанавливается

После мягкого удаления синхронизированного пользователя в целевом арендадателе пользователь не восстанавливается во время следующего цикла синхронизации. Если вы пытаетесь выполнить мягкое удаление пользователя с функцией предоставления по требованию, а затем восстановить пользователя, это может привести к дублированию пользователей.

Причина

Восстановление пользователя, ранее удаленного через мягкое удаление, в целевом арендаторе не поддерживается.

Решение

Вручную восстановите мягко удаленного пользователя в целевом тенанте. Дополнительные сведения см. в разделе "Восстановление" или удаление недавно удаленного пользователя с помощью идентификатора Microsoft Entra.

Симптомы - Пользователи пропущены, так как у пользователя включен вход по SMS.

Пользователи исключены из синхронизации. Шаг определения области включает следующий фильтр со значением false: «Filter external users.alternativeSecurityIds EQUALS 'None'»

Причина

Если для пользователя включен вход в систему по SMS, он будет обойден службой подготовки учетной записи.

Решение

Отключите вход по SMS для пользователей. В приведенном ниже сценарии показано, как отключить вход с помощью SMS с помощью PowerShell.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

##### End the script

Симптом. Пользователи не могут выполнить конфигурацию из-за ошибки AzureActiveDirectoryForbidden.

Пользователи в рассматриваемой области не могут активироваться. Сведения о журналах предоставления включают следующее сообщение об ошибке:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Причина

Эта ошибка указывает, что параметры приглашения гостей в целевом клиенте настроены с самым строгим параметром: "Никто в организации не может приглашать гостевых пользователей, включая администраторов (наиболее строгих)".

Решение

Измените параметры приглашения гостей в целевом клиенте на менее строгий параметр. Дополнительные сведения см. в статье Настройка параметров внешнего взаимодействия.

Симптом - UserPrincipalName не обновляется для существующих пользователей B2B в состоянии ожидания принятия

При первом приглашении пользователя с помощью приглашения B2B вручную приглашение отправляется на исходный почтовый адрес пользователя. В результате гостевой пользователь в целевом клиенте создается с префиксом UserPrincipalName (UPN), который формируется на основе свойства исходного значения электронной почты. Существуют среды, в которых свойства объекта пользователя, UPN и Mail, имеют разные значения, например, Mail == user.mail@domain.com и UPN == user.upn@otherdomain.com. В этом случае гостевой пользователь в целевом клиенте будет создан с UPN в виде user.mail_domain.com#EXT#@contoso.onmicrosoft.com.

Проблема возникает, когда исходный объект помещается в область действия для синхронизации между клиентами, и ожидается, что, помимо других свойств, обновится префикс UPN целевого гостевого пользователя, чтобы соответствовать UPN пользователя источника. Например, значение будет таким: user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com. Однако это не происходит во время добавочных циклов синхронизации, и изменение игнорируется.

Причина

Эта проблема возникает, когда пользователь B2B, который был вручную приглашён в целевой клиент, не принял или не воспользовался приглашением, поэтому его статус ожидает принятия. При приглашении пользователя по электронной почте создается объект с набором атрибутов, заполненных из электронной почты, одним из которых является UPN, указывающий на значение электронной почты исходного пользователя. Если позже вы решите добавить пользователя в область синхронизации между клиентами, система попытается объединить исходного пользователя с пользователем B2B в целевом клиенте на основе атрибута alternativeSecurityIdentifier, но ранее созданный пользователь не имеет свойства alternativeSecurityIdentifier, так как приглашение не было использовано. Таким образом, система не будет рассматривать это как новый объект пользователя и не обновит значение UPN. UserPrincipalName не обновляется в следующих сценариях:

- Имя учетной записи и почта пользователя отличаются, если он был приглашен вручную.

- Пользователь был приглашен до включения синхронизации между клиентами.

- Пользователь никогда не принял приглашение, поэтому они находятся в состоянии ожидания принятия.

- Пользователь попадает в область межклиентской синхронизации.

Решение

Чтобы устранить проблему, выполните применение по требованию для затронутых пользователей, чтобы обновить UPN. Вы также можете перезапустить процесс конфигурирования для обновления UPN всех затронутых пользователей. Обратите внимание, что это запускает начальный цикл, который может занять много времени для крупных арендаторов. Чтобы получить список приглашенных пользователей вручную в ожидании принятия, можно использовать скрипт, см. приведенный ниже пример.

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

Затем вы можете использовать provisionOnDemand с PowerShell для каждого пользователя. Ограничение скорости для этого API составляет 5 запросов в 10 секунд. Для получения дополнительной информации см. в разделе «Известные ограничения для предоставления по запросу».