Управление внешним доступом к ресурсам с помощью политик условного доступа

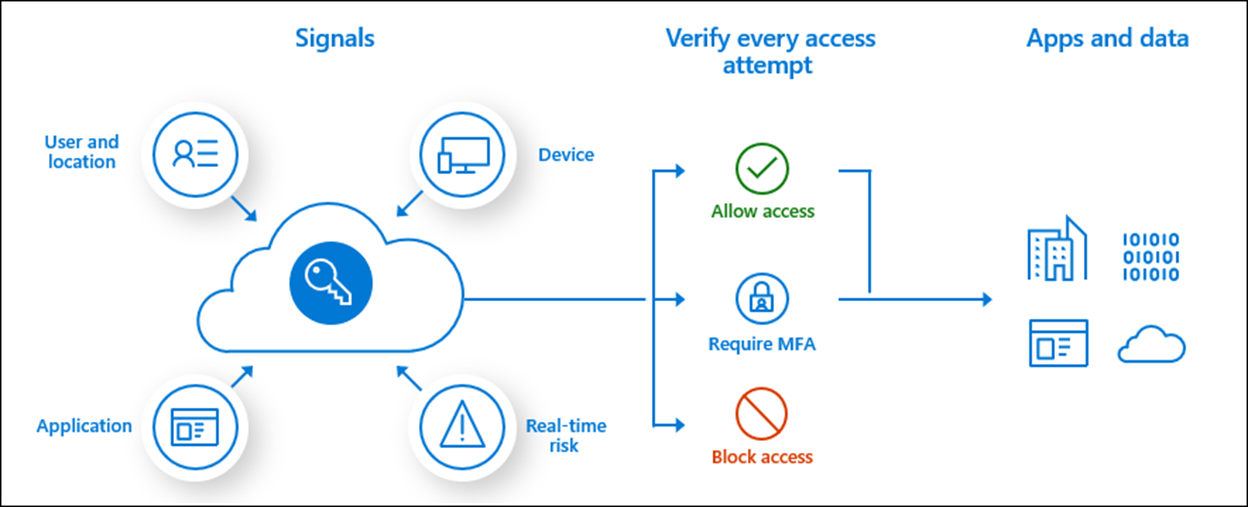

Условный доступ интерпретирует сигналы, применяет политики и определяет, предоставлен ли пользователю доступ к ресурсам. В этой статье описывается применение политик условного доступа к внешним пользователям. В статье предполагается, что у вас может не быть доступа к управлению правами, функция, которая может использоваться с условным доступом.

Подробнее:

- Что такое условный доступ?

- Планирование развертывания условного доступа

- Общие сведения об управлении правами

На следующей схеме показаны сигналы условного доступа, которые активируют процессы доступа.

Подготовка к работе

Эта статья является номером 7 в серии из 10 статей. Мы рекомендуем ознакомиться с статьями по порядку. Перейдите к разделу "Дальнейшие действия ", чтобы просмотреть всю серию.

Выравнивание плана безопасности с помощью политик условного доступа

В третьей статье в наборе 10 статей приведены рекомендации по созданию плана безопасности. Используйте этот план, чтобы создать политики условного доступа для внешнего доступа. Часть плана безопасности включает:

- Группированные приложения и ресурсы для упрощенного доступа

- Требования к входу для внешних пользователей

Внимание

Создайте внутренние и внешние тестовые учетные записи пользователей для тестирования политик перед применением.

См. статью 3. Создание плана безопасности для внешнего доступа к ресурсам

Политики условного доступа для внешнего доступа

Ниже приведены рекомендации по управлению внешним доступом с помощью политик условного доступа.

Управление правами или группы

Если вы не можете использовать подключенные организации в управлении правами, создайте группу безопасности Microsoft Entra или группу Microsoft 365 для партнерских организаций. Назначьте пользователей от этого партнера группе. Группы можно использовать в политиках условного доступа.

Подробнее:

- Общие сведения об управлении правами

- Управление группами Microsoft Entra и членством в группах

- Обзор Группы Microsoft 365 для администраторов

Создание политики условного доступа

Создайте как можно меньше политик условного доступа. Для приложений, имеющих одинаковые требования к доступу, добавьте их в ту же политику.

Политики условного доступа применяются не более чем к 250 приложениям. Если более 250 приложений имеют одинаковые требования к доступу, создайте повторяющиеся политики. Например, политика A применяется к приложениям 1-250, политика B применяется к приложениям 251-500 и т. д.

Соглашение об именовании

Используйте соглашение об именовании, определяющее назначение политики. Примеры внешнего доступа:

- ExternalAccess_actiontaken_AppGroup

- ExternalAccess_Block_FinanceApps

Разрешить внешний доступ определенным внешним пользователям

Существуют сценарии, когда необходимо разрешить доступ для небольшой определенной группы.

Перед началом работы рекомендуется создать группу безопасности, которая содержит внешних пользователей, обращающихся к ресурсам. См. краткое руководство. Создание группы с участниками и просмотр всех групп и членов в идентификаторе Microsoft Entra.

- Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

- Перейдите к условному доступу к защите>.

- Выберите команду Создать политику.

- Присвойте политике имя. Мы рекомендуем организациям присваивать политикам понятные имена.

- В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

- В разделе Включить выберите Все гости и внешние пользователи.

- В разделе "Исключить" выберите "Пользователи и группы " и выберите учетные записи аварийного доступа или разбиения вашей организации и группу безопасности внешних пользователей.

- В разделе "Целевые ресурсы">(ранее облачные приложения) выберите следующие параметры:

- В разделе "Включить" выберите все ресурсы (ранее "Все облачные приложения")

- В разделе "Исключить" выберите приложения, которые нужно исключить.

- В разделе Управление доступом>Предоставить разрешение выберите Блокировать доступ и нажмите Выбрать.

- Нажмите Создать, чтобы создать и включить политику.

Примечание.

После подтверждения параметров в режиме "только отчет" администратор может перевести переключатель Включить политику из положения Только отчет в положение Вкл.

Дополнительные сведения. Управление учетными записями аварийного доступа в идентификаторе Microsoft Entra

Доступ к поставщику услуг

Политики условного доступа для внешних пользователей могут препятствовать доступу к поставщику услуг, например детализированные делегированные права администратора.

Дополнительные сведения. Общие сведения о детализированных делегированных привилегиях администратора (GDAP)

Шаблоны условного доступа

Шаблоны условного доступа — это удобный способ развертывания новых политик, согласованных с рекомендациями Майкрософт. Эти шаблоны обеспечивают защиту, согласованную с часто используемыми политиками для различных типов клиентов и расположений.

Дополнительные сведения: шаблоны условного доступа (предварительная версия)

Следующие шаги

Используйте следующую серию статей, чтобы узнать о защите внешнего доступа к ресурсам. Рекомендуется следовать указанному заказу.

Определение состояния безопасности для внешнего доступа с помощью идентификатора Microsoft Entra

Обнаружение текущего состояния внешней совместной работы в организации

Безопасный внешний доступ с помощью групп в идентификаторе Microsoft Entra и Microsoft 365

Переход к управляемой совместной работе с Microsoft Entra B2B

Управление внешним доступом с помощью управления правами Microsoft Entra

Управление внешним доступом к ресурсам с помощью политик условного доступа (здесь)

Преобразование локальных гостевых учетных записей в гостевые учетные записи Microsoft Entra B2B