Массовое развертывание мобильного приложения с использованием проверки подлинности на основе службы

Примечание

Вместо Azure Active Directory теперь используется Microsoft Entra ID. Подробнее

Важно

Методы аутентификации на основе служб (такие как сертификаты и секреты клиента) теперь объявлены устаревшими. Мы настоятельно рекомендуем вместо этого выполнять аутентификацию с использованием аутентификации на основе пользователя (например, потока кода устройства). Подробные сведения о массовом развертывании мобильного приложения Warehouse Management для аутентификации на основе пользователей см. в разделе Массовое развертывание мобильного приложения с проверкой подлинности на основе пользователей.

Автоматическое развертывание и настройка Warehouse Management могут быть более эффективными, чем развертывание вручную, если вам нужно управлять большим количеством устройств. Один из способов добиться такой автоматизации — использовать решение для управления мобильными устройствами (MDM), такое как Microsoft Intune. Общие сведения об использовании Intune для добавления приложений см. в разделе Добавление приложений в Microsoft Intune.

В этой статье объясняется, как массово развернуть мобильное приложение Warehouse Management с проверкой подлинности на основе служб с помощью Microsoft Intune.

Необходимые условия

Чтобы использовать решение MDM для развертывания мобильного приложения Warehouse Management и соответствующих сертификатов аутентификации, вам необходимы следующие ресурсы:

- Мобильное приложение Warehouse Management версии 2.0.41.0 или более поздней (Этот номер версии применим ко всем мобильным платформам.)

- Действительная учетная запись магазина для каждой мобильной платформы, которую вы будете поддерживать (учетная запись Microsoft, учетная запись Google и/или Apple ID)

- Microsoft Entra ID (Microsoft Entra id лицензия на премию P2)

- Центр администрирования диспетчера конечных точек Microsoft конечных точек (веб-сайт диспетчера Intune конечных точек)

- Коннектор сертификатов для Microsoft Intune установлен на специальном КОМПЬЮТЕРЕ с ос Windows

- PowerShell

- Visual Studio 2022

У вас также должны быть следующие ресурсы, которые вы настроите, следуя инструкциям в этой статье:

- PFX-сертификат для проверки подлинности на основе сертификатов (CBA)

- Параметры подключения JavaScript файл "АДРЕСНАЯ нотация" (XML) для приложения "Управление складом"

- Средство PFXImport для центра администрирования диспетчера конечных точек Microsoft

Настройка исходных файлов для распространения

Каждое решение MDM предлагает несколько методов выбора источника приложений, которые они доставляют на конечные устройства. Например, решение может использовать локально хранящиеся двоичные файлы или получать двоичные файлы из магазина приложений. Предпочтительный метод — использовать магазины приложений, поскольку он прост и предлагает наиболее удобный способ получения обновлений.

В следующих подразделах приведены примеры, показывающие, как настроить Intune для получения приложений из разных магазинов приложений.

Настройка Intune для получения приложения из Google Play

Выполните следующие действия, чтобы настроить Intune для получения мобильного приложения Warehouse Management из Google Play.

- Выполните вход в Центр администрирования менеджера конечных точек Microsoft.

- Перейдите в пункт Приложения > Android.

- На странице Приложения Android на панели инструментов выберите Добавить.

- В диалоговом окне Выберите тип приложения в поле Тип приложения выберите Управляемое приложение Google Play. Затем выберите Выбрать.

- Если вы настраиваете Google Play в первый раз, на странице Управляемый Google Play вам будет предложено войти в Google Play. Войдите с учетной записью Google.

- В поле Поиск введите Warehouse Management. Затем выберите Найти.

- Найдя приложение Warehouse Management, выберите Утвердить.

- В диалоговом окне Утвердить настройки выберите параметр, чтобы указать, как следует обрабатывать обновления, когда новая версия приложения запрашивает больше разрешений, чем текущая версия. Мы рекомендуем выбрать параметр Оставлять одобренным, когда приложение запрашивает новые разрешения. Закончив, выберите Готово, чтобы продолжить.

- Выберите Синхронизация.

- Вы вернетесь на страницу Приложения Android. На панели инструментов выберите Обновить, чтобы обновить список приложений. Затем в списке выберите Warehouse Management.

- На странице Warehouse Management на вкладке Свойства выберите ссылку Изменить рядом с заголовком Назначения.

- На странице Редактировать приложение на вкладке Назначения добавьте группы пользователей и/или устройства, на которых приложение Warehouse Management должно быть доступно и/или необходимо. Сведения об использовании этих настроек см. в разделе Назначение приложений группам с помощью Microsoft Intune.

- Закончив, выберите Проверка + сохранение.

- На вкладке Проверка + сохранение проверьте свои настройки. Если они выглядят правильно, выберите Сохранить, чтобы сохранить их.

Настройка Intune для получения приложения из Microsoft Store

Выполните следующие действия, чтобы настроить Intune для получения мобильного приложения Warehouse Management из Microsoft Store.

- Выполните вход в Центр администрирования менеджера конечных точек Microsoft.

- Перейдите в пункт Приложения > Windows.

- На панели инструментов выберите Добавить.

- В диалоговом окне Выберите тип приложения в поле Тип приложения выберите Приложение Microsoft Store (новое). Затем выберите Выбрать.

- На странице Добавить приложение на вкладке Информация о приложении выберите ссылку Поиск приложения Microsoft Store (новое).

- В диалоговом окне Поиск приложения Microsoft Store (новое) в поле Найти введите Warehouse Management.

- Найдя приложение Warehouse Management, выберите его, затем выберите Выбрать.

- На вкладке Информация о приложении теперь отображается информация о приложении Warehouse Management. Выберите Далее для продолжения.

- На вкладке Назначения добавьте группы пользователей и/или устройства, на которых приложение Warehouse Management должно быть доступно и/или необходимо. Сведения об использовании этих настроек см. в разделе Назначение приложений группам с помощью Microsoft Intune.

- Закончив, выберите Далее, чтобы продолжить.

- На вкладке Проверка + сохранение проверьте свои настройки. Если они выглядят правильно, выберите Создать, чтобы сохранить их.

Настройка Intune для получения приложения из Apple App Store

Выполните следующие действия, чтобы настроить Intune для получения мобильного приложения Warehouse Management из Apple App Store.

- Выполните вход в Центр администрирования менеджера конечных точек Microsoft.

- Перейдите к пункту Устройства > iOS/iPadOS.

- На вкладке Регистрация iOS/iPad выберите плитку Push-сертификат Apple MDM.

- В диалоговом окне Настроить push-сертификат MDM следуйте инструкциям на экране, чтобы создать и отправить необходимый push-сертификат Apple MDM. Дополнительные сведения об этом шаге см. в разделе Получение push-сертификата Apple MDM.

- Перейдите в пункт Приложения > iOS/iPadOS.

- На панели инструментов выберите Добавить.

- В диалоговом окне Выберите тип приложения в поле Тип приложения выберите Приложение iOS store. Затем выберите Выбрать.

- На странице Добавить приложение на вкладке Информация о приложении выберите ссылку Поиск в App Store.

- В диалоговом окне Поиск в App Store в поле Поиск введите Warehouse Management. Затем в раскрывающемся списке рядом с полем Поиск выберите свою страну или регион.

- Найдя приложение Warehouse Management, выберите его, затем выберите Выбрать.

- На вкладке Информация о приложении теперь отображается информация о приложении Warehouse Management. Выберите Далее для продолжения.

- На вкладке Назначения добавьте группы пользователей и/или устройства, на которых приложение Warehouse Management должно быть доступно и/или необходимо. Сведения об использовании этих настроек см. в разделе Назначение приложений группам с помощью Microsoft Intune.

- Закончив, выберите Далее, чтобы продолжить.

- На вкладке Проверка + сохранение проверьте свои настройки. Если они выглядят правильно, выберите Создать, чтобы сохранить их.

Управление конфигурациями подключения

Мобильное приложение Warehouse Management (версия 2.0.41.0 и более поздняя) позволяет импортировать параметры подключения в виде управляемой конфигурации через решение MDM. Один и тот же ключ конфигурации ConnectionsJson используется на всех платформах.

В следующих подразделах приведены примеры, показывающие, как настроить Intune для предоставления управляемой конфигурации для каждой из поддерживаемых мобильных платформ. Дополнительные сведения см. в разделе Политики конфигурации приложений для Microsoft Intune.

Создание файла JSON подключения

В качестве предварительного условия для настройки управляемой конфигурации всех мобильных платформ необходимо создать JSON-файл подключения, как описано в разделе Создание файла настроек подключения или QR-кода. Этот файл позволяет мобильному приложению подключаться к вашей среде Dynamics 365 Supply Chain Management и проходить аутентификацию в ней.

Совет

Если ваш файл JSON содержит более одного подключения, одно из них должно быть установлено в качестве подключения по умолчанию (путем установки для параметра IsDefaultConnection значения true). Если подключение по умолчанию не установлено, приложение предложит пользователю вручную выбрать начальное подключение среди доступных вариантов.

Настройка Intune для поддержки управляемой конфигурации для устройств Android

Выполните следующие действия для настройки Intune для поддержки управляемой конфигурации для устройств Android.

- Выполните вход в Центр администрирования менеджера конечных точек Microsoft.

- Перейдите в раздел Приложения > Политики конфигурации приложений.

- На странице Политики конфигурации приложений на панели инструментов выберите Добавить > Управляемые устройства.

- На странице Создать политику конфигурации приложения на вкладке Основные задайте следующие поля:

- Имя — введите имя политики.

- Платформа – выберите Android предприятие.

- Тип профиля — выберите типы профиля оборудования, к которым применяется профиль конфигурации приложения.

- Целевое приложение – выберите ссылку " Выбор приложения ". В диалоговом окне Связанное приложение выберите приложение Warehouse Management в списке, затем выберите ОК, чтобы применить настройку, и закройте диалоговое окно.

- Выберите Далее для продолжения.

- На вкладке Настройки в разделе Разрешения выберите Добавить.

- В диалоговом окне Добавить разрешения установите флажки для пунктов Камера, Внешнее хранилище (чтение) и Внешнее хранилище (запись). Затем выберите ОК, чтобы закрыть диалоговое окно, и добавьте эти разрешения на вкладку Параметры.

- В поле Состояние разрешения для каждого только что добавленного разрешения выберите Автоматическое предоставление.

- В разделе Настройки конфигурации в поле Формат настроек конфигурации выберите Использовать конструктор конфигурации.

- В разделе Настройки конфигурации выберите Добавить.

- В диалоговом окне установите флажок для ConnectionsJson. Затем выберите OK, чтобы закрыть диалоговое окно.

- Новая строка добавляется в сетку в разделе Настройки конфигурации на вкладке Параметры. В поле Конфигурационный ключ установлено значение ConnectionsJason. В поле Тип значения выберите Строка. Затем в поле Значение конфигурации вставьте все содержимое файла JSON, созданного вами в разделе Создание JSON-файла подключения.

- Выберите Далее для продолжения.

- На вкладке Назначения добавьте группы пользователей и/или устройства, к которым должна применяться политика конфигурации. Сведения об использовании этих настроек см. в разделе Добавление политик конфигурации приложений для управляемых устройств Android Enterprise.

- Закончив, выберите Далее, чтобы продолжить.

- На вкладке Проверка + сохранение проверьте свои настройки. Если они выглядят правильно, выберите Создать, чтобы сохранить их.

Настройка Intune для поддержки управляемой конфигурации для устройств Windows

Выполните следующие действия для настройки Intune для поддержки управляемой конфигурации для устройств Windows.

- Выполните вход в Центр администрирования менеджера конечных точек Microsoft.

- Перейдите в пункт Устройства > Windows.

- На странице Устройства Windows на вкладке Профили конфигурации на панели инструментов выберите Создать профиль.

- В диалоговом окне Создание профиля установите следующие поля:

- Платформа – Выберите Windows 10 и более поздней версии.

- Тип профиля – выбор шаблонов.

- Имя шаблона – выберите пользовательское.

- Выберите Создать, чтобы применить настройки и закрыть диалоговое окно.

- На странице Пользовательский на вкладке Основные введите имя профиля конфигурации, а затем выберите Далее, чтобы продолжить.

- На вкладке Параметры конфигурации выберите Добавить.

- В диалоговом окне Добавить строку задайте следующие поля:

Имя — введите имя новой строки.

Описание – введите краткое описание новой строки.

OMA-URI — введите следующее значение:

./User/Vendor/MSFT/EnterpriseModernAppManagement/AppManagement/AppStore/Microsoft.WarehouseManagement\_8wekyb3d8bbwe/AppSettingPolicy/ConnectionsJsonТип данных – выберите строку.

Значение конфигурации – Вставьте все содержимое файла "ФОРМУ", созданную в разделе " Создание файла ПОДКЛЮЧЕНИЯ".

- Выберите Сохранить, чтобы применить настройки и закрыть диалоговое окно.

- Выберите Далее для продолжения.

- На вкладке Назначения добавьте группы пользователей и/или устройства, к которым должен применяться профиль конфигурации.

- Закончив, выберите Далее, чтобы продолжить.

- На вкладке Правила применения вы можете ограничить набор устройств, к которым применяется профиль конфигурации. Чтобы применить профиль ко всем подходящим устройствам Windows, оставьте поля пустыми. Дополнительные сведения об использовании этих параметров см. в разделе Создание профиля устройства в Microsoft Intune.

- Закончив, выберите Далее, чтобы продолжить.

- На вкладке Проверка + сохранение проверьте свои настройки. Если они выглядят правильно, выберите Создать, чтобы сохранить их.

Настройка Intune для поддержки управляемой конфигурации для устройств iOS

Выполните следующие действия для настройки Intune для поддержки управляемой конфигурации для устройств iOS.

- Выполните вход в Центр администрирования менеджера конечных точек Microsoft.

- Перейдите в раздел Приложения > Политики конфигурации приложений.

- На странице Политики конфигурации приложений на панели инструментов выберите Добавить > Управляемые устройства.

- На странице Создать политику конфигурации приложения на вкладке Основные задайте следующие поля:

- Имя — введите имя профиля конфигурации приложения.

- Платформа – Select iOS/iPadOS.

- Тип профиля — выберите типы профиля оборудования, к которым применяется профиль.

- Целевое приложение – выберите ссылку " Выбор приложения ". В диалоговом окне Связанное приложение выберите приложение Warehouse Management в списке, затем выберите ОК, чтобы применить настройку, и закройте диалоговое окно.

- Выберите Далее для продолжения.

- На вкладке Параметры в поле Формат настроек конфигурации выберите Использовать конструктор конфигурации.

- В сетке внизу страницы установите следующие поля для первой строки:

- Конфигурационный ключ — введите ConnectionsJson.

- Тип значения – выберите строку.

- Значение конфигурации – Вставьте все содержимое файла "ФОРМУ", созданную в разделе " Создание файла ПОДКЛЮЧЕНИЯ".

- Выберите Далее для продолжения.

- На вкладке Назначения добавьте группы пользователей и/или устройства, к которым должна применяться политика конфигурации. Сведения об использовании этих настроек см. в разделе Добавление политик конфигурации приложений для управляемых устройств iOS/iPadOS.

- Закончив, выберите Далее, чтобы продолжить.

- На вкладке Проверка + сохранение проверьте свои настройки. Если они выглядят правильно, выберите Создать, чтобы сохранить их.

Настройка аутентификации на основе сертификатов

CBA широко используется для безопасной и эффективной аутентификации. В сценариях массового развертывания это выгодно из-за предоставляемого безопасного доступа и простоты развертывания сертификатов на конечных устройствах. Таким образом, это помогает снизить риск нарушений безопасности, что может стать серьезной проблемой при крупномасштабном развертывании.

Чтобы использовать мобильное приложение Warehouse Management, сертификат необходимо сохранить на каждом устройстве. Если используется Intune для управления вашими устройствами, инструкции и дополнительные сведения см. в разделе Использование сертификатов для проверки подлинности в Microsoft Intune.

Цель — передать на каждое целевое устройство сертификат обмена личной информацией (PFX), отпечаток которого указан в файле ConnectionsJson. Для достижения этой цели решение использует импортированный профиль конфигурации сертификата стандартов шифрования с открытым ключом (PKCS), который позволяет доставлять один и тот же сертификат между устройствами.

Создание и импорт сертификата

В следующих подразделах описан процесс создания необходимого сертификата, настройки необходимых инструментов и импорта сертификата в соединитель сертификатов для Microsoft Intune.

Создание самозаверяющего сертификата PFX

Получите самозаверяющий сертификат PFX (файл .pfx) либо через Центр сертификации Windows Server (см. Установка центра сертификации), либо с помощью PowerShell ( см. New-SelfSignedCertificate). Независимо от источника, при экспорте сертификата обязательно включите закрытый ключ и защитите его паролем.

Создание регистрации приложения для PFXImport PowerShell с Microsoft Entra ID

Выполните следующие действия, чтобы создать регистрацию приложения для PFXImport PowerShell с Microsoft Entra ID.

- Войдите в Azure.

- На странице Главная перейдите к пункту Управление Microsoft Entra ID.

- В области переходов выберите Регистрации приложений.

- На панели инструментов выберите Создать регистрацию.

- На странице Зарегистрировать приложение задайте следующие поля:

- Имя — введите имя.

- Поддерживаемые типы счетов – укажите, кто может использовать новое приложение.

- Перенаправление URI – пока не заполняйте это поле.

- Выберите Регистр.

- Новая регистрация приложения открыта. На вкладке Сертификаты и секреты на вкладке Секреты клиента выберите Создать секрет клиента.

- В диалоговом окне Добавить секрет клиента выберите дату истечения срока действия, соответствующую вашим потребностям, затем выберите Добавить.

- На вкладке Сертификаты и секреты теперь отображаются сведения о новом секрете клиента. Эти данные будут показаны только один раз и будут скрыты при перезагрузке страницы. Поэтому вы должны скопировать их сейчас. Скопируйте значение Значение и вставьте его в текстовый файл. Это значение понадобится вам позже, когда вы будете настраивать компьютер с соединителем сертификатов.

- На вкладке Проверка подлинности выберите Добавить платформу.

- В диалоговом окне Настройка платформ выберите плитку Мобильные и настольные приложения.

- В диалоговом окне Настроить рабочий стол + устройства установите флажок для каждого URL-адреса перенаправления, который вы хотите использовать. (Вероятно, вы выберите их все.) Затем выберите Настроить.

- На вкладке Обзор скопируйте значения ИД приложения (клиента) и ИД каталога (клиента) и вставьте их в текстовый файл, куда вы ранее вставили значение секрета клиента. Все эти три значения понадобятся вам позже, когда вы будете настраивать компьютер с соединителем сертификатов.

Загрузка и сборка проекта PFXImport

Проект PFXImport состоит из командлетов PowerShell, которые помогут вам импортировать сертификаты PFX в Intune. Вы можете изменить и адаптировать эти командлеты в соответствии со своим рабочим процессом. Дополнительные сведения см. в разделе Обзор S/MIME для подписи и шифрования электронной почты в Intune.

Выполните следующие действия, чтобы загрузить и собрать проект PFXImport.

Перейдите к проекту PFXImport PowerShell на GitHub и загрузите проект.

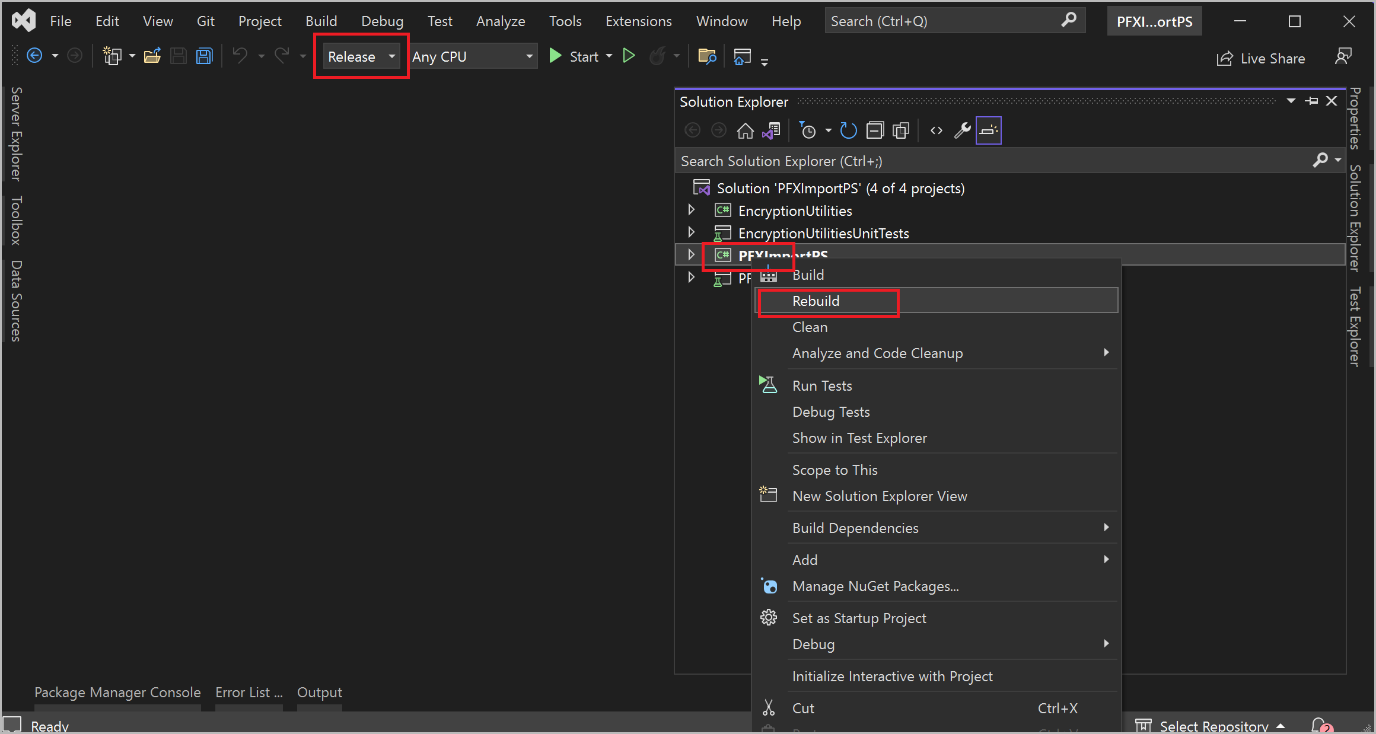

Откройте Visual Studio 2022 и откройте файл PFXImportPS.sln, который вы скачали с GitHub. Переключитесь в режим Выпуск и соберите (или пересоберите) проект. Дополнительные сведения см. в разделе Настройка и использование импортированных сертификатов PKCS с Intune.

Настройка выделенного компьютера для соединителя сертификатов

Выполните следующие действия, чтобы настроить выделенный компьютер для соединителя сертификатов.

Войдите на компьютер, который вы назначили для запуска соединителя сертификатов для Microsoft Intune.

Скопируйте самозаверяющий сертификат PFX, созданный в разделе Создание самозаверяющего сертификата PFX, на компьютер с соединителем сертификатов.

Скопируйте двоичные файлы проекта PFXImport, которые вы создали в разделе Загрузка и сборка проекта PFXImport на компьютер с соединителем сертификатов и сохраните их в следующей папке:

~\Intune-Ресурс-Доступ-разработка\PFXImportPowershell\PFXImportPS\bin\Release

В папке Release откройте файл IntunePfxImport.psd1 и отредактируйте значения следующих переменных:

- ClientId – задайте значение для кода клиента из регистрации приложения Azure.

- ClientSecret – задайте значение секрета клиента от регистрации в приложении Azure.

- TenantId – задайте значение для кода арендатора из регистрации приложения Azure. Эта переменная необходима, если вы используете секрет клиента.

Выполните вход в Центр администрирования менеджера конечных точек Microsoft.

Идти в раздел Администрирование арендатора > Соединители и токены.

На вкладке Соединители сертификатов на панели инструментов выберите Добавить.

В диалоговом окне Установить соединитель сертификата выберите ссылку соединителя сертификата, чтобы загрузить файл IntuneCertificateConnector.exe. Этот файл представляет собой установщик соединителя сертификатов.

Перенесите файл IntuneCertificateConnector.exe на назначенный компьютер соединителя сертификатов. Затем выполните файл и следуйте инструкциям на экране. В процессе установки обязательно установите флажок Импортированные сертификаты PKCS.

Войдите в свою учетную запись Microsoft Entra ID как администратор. Если соединитель сертификатов был успешно установлен, на странице Диспетчер конечных точек появится зеленая галочка. Дополнительные сведения см. в разделе Установка соединителя сертификатов для Microsoft Intune.

Импорт сертификата PFX в соединитель сертификатов

Выполните следующие действия, чтобы импортировать сертификат PFX на компьютер соединителя сертификатов, чтобы сертификаты можно было распространить среди пользователей.

Войдите на компьютер, который вы назначили для запуска соединителя сертификатов для Microsoft Intune.

Запустите терминал PowerShell от имени администратора.

В терминале перейдите к папке выпуска PFXImportPowershell, которая должна находиться по следующему пути:

~\Intune-Ресурс-Доступ-разработка\PFXImportPowershell\PFXImportPS\bin\Release

Выполните следующие команды в указанном порядке.

Import-Module .\\IntunePfxImport.psd1Set-IntuneAuthenticationToken -AdminUserName "<AdminUserName>"Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"$SecureFilePassword = ConvertTo-SecureString -String "<PFXCertificatePassword>" -AsPlainText -Force$UserPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<PFXCertificatePathAndFile>" $SecureFilePassword "<EndUserName>" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Import-IntuneUserPfxCertificate -CertificateList $UserPFXObject

Здесь приведено объяснение заполнителей в командах:

- <AdminUserName> — имя пользователя администратора (обычно это адрес электронной почты).

- <PFXCertificatePassword> – пароль PFX-файла.

- <PFXCertificatePathAndFile> – полный путь к папке (включая букву диска) и имя файла PFX.

- <EndUserName> – имя пользователя, которому система будет доставлять сертификат (обычно это адрес электронной почты).

Чтобы доставить сертификат большему количеству пользователей, повторите пятую и шестую команды для каждого дополнительного пользователя и включите данные для входа пользователя.

Выполните следующую команду, чтобы проверить результат.

Get-IntuneUserPfxCertificate -UserList "<EndUserName>"

Для получения дополнительной информации перейдите к проекту PFXImport PowerShell на GitHub.

Чтобы устранить неполадки этой настройки, выполните следующие действия, чтобы использовать средство просмотра событий Windows для просмотра журналов CertificateConnectors.

- Откройте меню Windows Пуск, введите Просмотр событий в форме поиска и выберите приложение Просмотр событий в списке результатов.

- Выберите следующий элемент на панели навигации средства просмотра событий: Журналы приложений и служб > Microsoft > Intune > CertificateConnectors > Работает.

- Просмотрите показанные события. Выберите событие, чтобы просмотреть дополнительную информацию о нем.

Создание профилей конфигурации для отправки сертификатов на конечные устройства

Профили конфигурации позволяют диспетчеру конечных точек Microsoft передавать сертификаты и другие параметры на устройства в вашей организации. (Дополнительную информацию см. в разделе Создание профиля устройства в Microsoft Intune.)

Важно

К сожалению, мобильное приложение Warehouse Management для iOS в настоящее время не может принимать сертификаты, доставляемые через Intune. Поэтому необходимо вручную передавать сертификаты на устройства iOS (например, через iCloud), а затем импортировать их с помощью приложения Warehouse Management. Если вы поддерживаете только устройства iOS, вы можете пропустить следующую процедуру.

Выполните следующие действия, чтобы создать профиль конфигурации для каждой мобильной платформы, которую вы будете поддерживать. (Процесс практически одинаков на всех платформах.)

- Выполните вход в Центр администрирования менеджера конечных точек Microsoft.

- В навигации выберите Устройства, затем выберите платформу для настройки (Windows, iOS/iPadOS или Android).

- На вкладке Профили конфигурации на панели инструментов выберите Создать профиль.

- В диалоговом окне Создать профиль необходимые настройки зависят от выбранной вами платформы.

- Windows – установите для поля "Платформа" значение Windows 10 и более поздние, установите для поля тип профиля значение Шаблоны, а затем выберите шаблон, который называется PKCS импортированный сертификат.

- iOS/iPadOS – задайте в поле типа профиля значение "Шаблоны", а затем выберите шаблон, который называется импортированный сертификат PKCS.

- Android — установка поля "Платформа - Android предприятие" и установка поля типа профиля для PKCS импортированного сертификата.

- Выберите Создать, чтобы создать профиль и закрыть диалоговое окно.

- На странице Импортированный сертификат PKCS на вкладке Основные введите имя и описание сертификата.

- Выберите Далее для продолжения.

- На вкладке Параметры конфигурации заполните следующие поля:

- По прямому назначению – выберите код шифрования по S/MIME.

- Поставщик хранения ключей (KSP) – При создании профиля для платформы Windows выберите "Регистрация в программе KSP". Этот параметр недоступен для других платформ.

- Выберите Далее для продолжения.

- На вкладке Назначения выберите группы пользователей и/или устройства, к которым должен применяться текущий профиль конфигурации.

- Закончив, выберите Далее, чтобы продолжить.

- На вкладке Проверка + сохранение проверьте свои настройки. Если они выглядят правильно, выберите Создать, чтобы создать сертификат.

Убедитесь, что сертификаты были распространены

После того как ваша система сертификатов полностью настроена и вы создали необходимые профили конфигурации, вы можете просмотреть, как работают ваши профили, и убедиться, что сертификаты распространяются должным образом. Выполните следующие действия, чтобы отслеживать производительность ваших профилей конфигурации в центре администрирования диспетчера конечных точек Microsoft.

- Выполните вход в Центр администрирования менеджера конечных точек Microsoft.

- Перейдите в раздел Устройства > Профили конфигурации.

- На странице Профили конфигурации выберите профиль для проверки.

- Откроются сведения о выбранном вами профиле. Отсюда вы можете получить обзор того, сколько устройств уже получили сертификаты, произошли ли какие-либо ошибки и другие подробности.

Еще один способ проверить правильность распространения сертификатов — проверить конечные устройства. Вы можете проверить сертификаты, выполнив один из следующих шагов, в зависимости от типа устройства:

- Для Android устройств: можно установить приложение, например Мои сертификаты , для просмотра установленных сертификатов. Чтобы получить доступ к сертификатам, распространяемым из Intune, само приложение Мои сертификаты также должно быть установлено Intune и должно использовать тот же рабочий профиль.

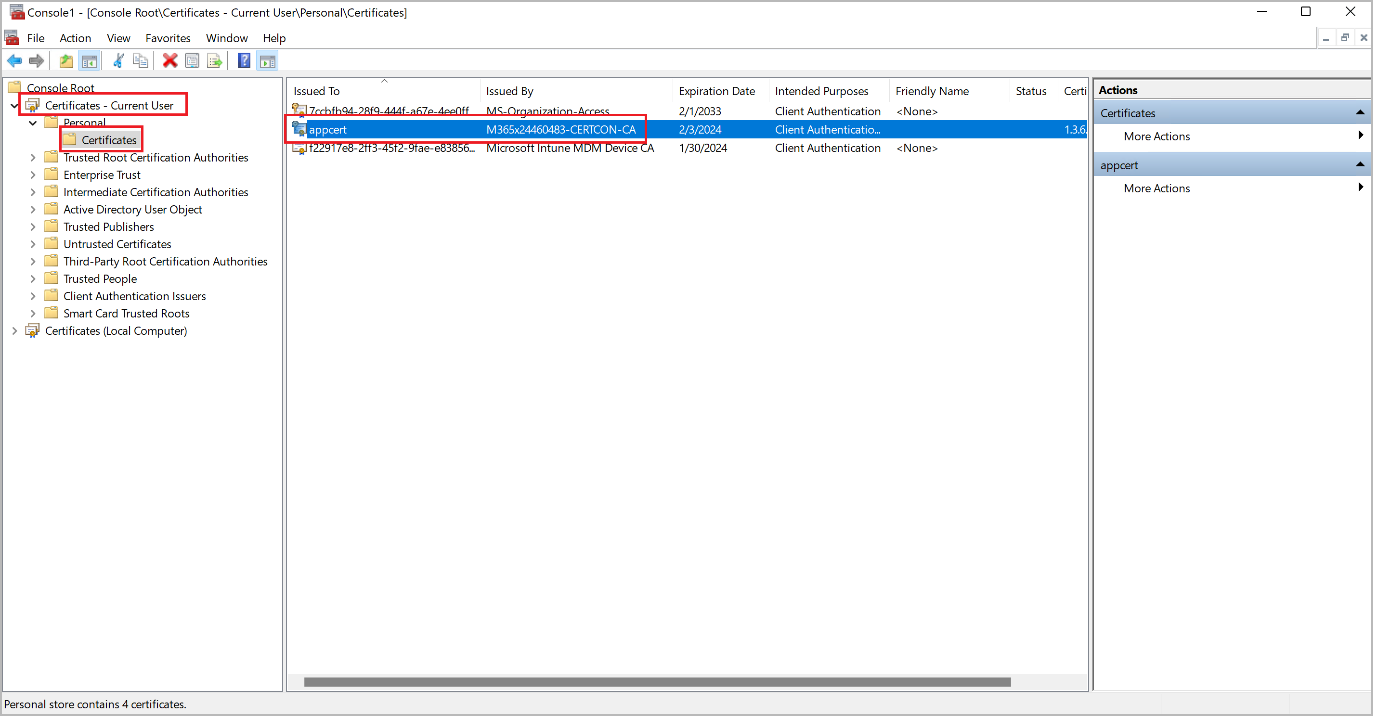

- Для устройств Windows: откройте меню "Пуск " , введите "Управление сертификатами пользователя" в форме поиска и выберите "Управление сертификатами пользователей" в списке результатов, чтобы открыть диспетчер сертификатов . В диспетчере сертификатов разверните Сертификаты — Текущий пользователь > Личное > Сертификаты на панели навигации, чтобы просмотреть свои сертификаты и подтвердить, прибыл ли ожидаемый сертификат.

Регистрация устройств с помощью Intune

Каждое устройство, которым вы хотите управлять с помощью Intune, должно быть зарегистрировано в системе. Регистрация включает регистрацию в Intune и применение политик безопасности организации. Приложение "Корпоративный портал" доступно на нескольких устройствах и может использоваться для регистрации устройств в зависимости от типа устройства и платформы. Программы регистрации предоставляют доступ к рабочим или школьным ресурсам.

Устройства Android и iOS

Чтобы зарегистрировать устройство Android или iOS, установите на него приложение корпоративного портала Intune. Затем локальный пользователь должен войти в приложение корпоративного портала, используя свою учетную запись компании.

Устройства Windows

Существует несколько способов регистрации устройства Windows. Например, вы можете установить на него приложение корпоративного портала Intune. Сведения о том, как настроить приложение «Корпоративный портал» и как использовать другие доступные параметры, см. в разделе Регистрация устройств Windows 10/11 в Intune.