Настройка и использование импортированных сертификатов PKCS в Intune

В Microsoft Intune можно использовать импортированные сертификаты с парой открытых ключей (PKCS), которые обычно используются для шифрования S/MIME с профилями электронной почты. Некоторые профили электронной почты в Intune позволяют включать S/MIME, чтобы определить сертификат для подписи S/MIME и сертификат шифрования S/MIME.

Важно!

Как было объявлено в этом Microsoft Tech Community блоге, поддержка библиотеки проверки подлинности Azure Active Directory (ADAL) заканчивается в декабре 2022 г. Чтобы скрипты PowerShell или пользовательский код продолжали работать для импорта пользовательских PFX-сертификатов в Intune, их необходимо обновить, чтобы использовать библиотеку проверки подлинности Майкрософт (MSAL). Кроме того, глобальный идентификатор приложения Intune должен быть обновлен уникальным идентификатором приложения (клиента), назначенным приложению после его регистрации в Microsoft Entra ID, чтобы предотвратить проблемы с проверкой подлинности в будущем.

В GitHub пример скрипта PowerShell для упрощения импорта сертификатов PFX был обновлен для ссылки на MSAL и идентификатор приложения (клиента) Microsoft Entra. Примеры скриптов, приведенные в этой статье, также обновляются, если это применимо.

Дополнительные сведения см. в файле сведений проекта PowerShell PFXImport на сайте GitHub и скачайте обновленный пример скрипта.

Шифрование S/MIME — это сложная задача, так как электронная почта шифруется с помощью определенного сертификата:

- Необходимо иметь закрытый ключ сертификата, с помощью которого было зашифровано электронное письмо на целевом устройстве, чтобы это письмо можно было расшифровать.

- Перед истечением срока действия сертификата на устройстве следует импортировать новый сертификат, чтобы устройства могли продолжить расшифровку новых сообщений электронной почты. Продление этих сертификатов не поддерживается.

- Сертификаты шифрования продлеваются регулярно. Это означает, что вам может потребоваться сохранить предыдущие сертификаты на устройствах, чтобы гарантировать возможность расшифровки старых писем.

Так как один и тот же сертификат нужно использовать на разных устройствах, для этого нельзя использовать профили сертификатов SCEP или PKCS, так как соответствующие механизмы доставки сертификатов передают уникальный сертификат на каждое устройство.

См. сведения об использовании S/MIME с Intune в статье Использование S/MIME для шифрования электронной почты.

Поддерживаемые платформы

Intune поддерживает импорт сертификатов PFX для следующих платформ:

- Администратор устройств Android

- Android Enterprise:

- Полностью управляемая платформа

- Корпоративный рабочий профиль

- Личный рабочий профиль

- iOS/iPadOS

- macOS

- Windows 10/11

Важно!

Управление администраторами устройств Android устарело и больше не доступно для устройств с доступом к Google Mobile Services (GMS). Если в настоящее время вы используете управление администраторами устройств, рекомендуется перейти на другой вариант управления Android. Документация по поддержке и справке по-прежнему доступна для некоторых устройств без GMS под управлением Android 15 и более ранних версий. Дополнительные сведения см. в разделе Прекращение поддержки администратора устройств Android на устройствах GMS.

Требования

Чтобы использовать импортированные сертификаты PKCS с Intune, необходима следующая инфраструктура:

Соединитель сертификатов для Microsoft Intune

Соединитель сертификатов обрабатывает запросы к PFX-файлам, импортированным в Intune для шифрования электронной почты S/MIME для конкретного пользователя. Убедитесь, что каждый устанавливаемый соединитель имеет доступ к закрытому ключу, используемому для шифрования паролей отправленных PFX-файлов.

Дополнительные сведения о соединителе сертификатов см. в следующих статьях.

Windows Server:

Соединитель сертификатов устанавливается на сервере Windows Server, соответствующем предварительным требованиям к соединителям.

Visual Studio 2015 или последующие версии (необязательно):

С помощью Visual Studio можно создать вспомогательный модуль PowerShell с командлетами для импорта сертификатов PFX в Microsoft Intune. Командлеты вспомогательного модуля PowerShell доступны в этом репозитории GitHub.

Как это работает

Когда вы используете Intune для развертывания импортированного сертификата PFX для пользователя, кроме самого устройства задействовано еще два компонента:

Служба Intune. В ней хранятся сертификаты PFX в зашифрованном состоянии и выполняется развертывание сертификата на устройстве пользователя. Пароли, защищающие закрытые ключи сертификатов, шифруются перед их передачей с помощью аппаратного модуля безопасности (HSM) или шифрования Windows. Это гарантирует, что Intune не сможет получить доступ к закрытому ключу в любое время.

Соединитель сертификатов для Microsoft Intune. Когда устройство запрашивает сертификат PFX, импортированный в Intune, зашифрованный пароль, сертификат и открытый ключ устройства передаются в соединитель. Соединитель расшифровывает пароль с помощью локального закрытого ключа, а затем повторно шифрует пароль (и все профили plist при использовании iOS) с помощью ключа устройства перед отправкой сертификата обратно в Intune. Затем Intune доставляет сертификат на устройство, после чего устройство расшифровывает его с помощью закрытого ключа устройства и устанавливает сертификат.

Импорт сертификатов PFX в Intune

Для импорта в Intune пользовательских сертификатов PFX используется Microsoft Graph. Вспомогательный модуль, доступный для скачивания в этом репозитории GitHub, предоставляет командлеты, упрощающие эту задачу.

Если вы предпочитаете использовать c Graph собственное пользовательское решение, используйте тип ресурса userPFXCertificate.

Сборка командлетов PFXImport PowerShell Project

Чтобы использовать командлеты PowerShell, вам нужно самостоятельно выполнить сборку проекта с помощью Visual Studio. Этот простой процесс можно запустить на сервере, но мы рекомендуем выполнять его на локальном компьютере.

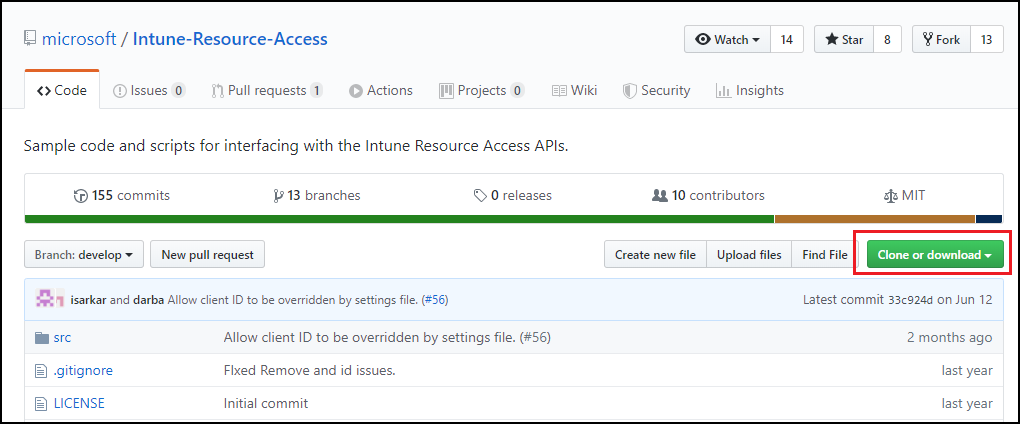

Перейдите в корневой каталог репозитория Intune-Resource-Access на сайте GitHub, а затем скачайте или клонируйте репозиторий с помощью Git на свой компьютер.

Перейдите в

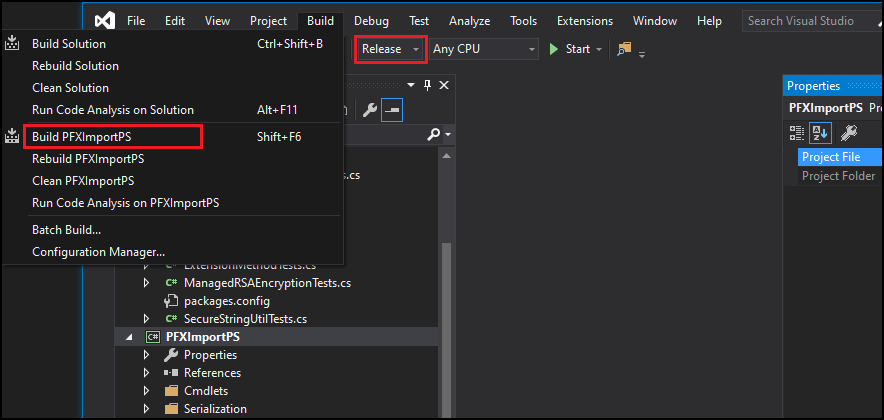

.\Intune-Resource-Access-develop\src\PFXImportPowershell\и откройте проект с помощью Visual Studio, используя файл PFXImportPS.sln.Вверху перейдите из режима Отладка в режим Выпуск.

Перейдите в меню Сборка и выберите Собрать PFXImportPS. Через несколько секунд вы увидите подтверждение Успешно сборки в нижней левой части Visual Studio.

В ходе сборки в

.\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\Releaseсоздается папка с модулем PowerShell.Эта папка Release будет использоваться на следующих шагах.

Создание открытого ключа шифрования

Сертификаты PFX и их закрытые ключи импортируются в Intune. Пароль, защищающий закрытый ключ, шифруется с помощью открытого ключа, хранящегося локально. Для создания и хранения пар открытого и закрытого ключей можно использовать шифрование Windows, аппаратный модуль безопасности или другой тип шифрования. В зависимости от типа используемого шифрования пара открытого и закрытого ключей может быть экспортирована в виде файла для резервного копирования.

Модуль PowerShell предоставляет методы для создания ключа с помощью шифрования Windows. Для создания ключа также можно использовать другие средства.

Создание ключа шифрования с помощью шифрования Windows

Скопируйте созданную в Visual Studio папку Release на сервер, на котором установлен соединитель сертификатов для Microsoft Intune. В этой папке находится модуль PowerShell.

На сервере откройте PowerShell с правами администратора и перейдите в папку Release, содержащую модуль PowerShell.

Чтобы импортировать модуль, выполните команду

Import-Module .\IntunePfxImport.psd1.Затем выполните команду

Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey".Совет

Используемый поставщик необходимо выбрать еще раз при импорте сертификатов PFX. Вы можете использовать поставщик хранилища ключей Microsoft Software Key Storage Provider или другой поставщик. Ключу можно задать произвольное имя.

Если вы планируете импортировать сертификат с рабочей станции, вы можете экспортировать этот ключ в файл с помощью следующей команды:

Export-IntunePublicKey -ProviderName "<ProviderName>" -KeyName "<KeyName>" -FilePath "<File path\Filename.PFX>"Закрытый ключ нужно импортировать на сервер, на котором размещается соединитель сертификатов для Microsoft Intune, для обработки импортированных сертификатов PFX.

Использование аппаратного модуля безопасности (HSM)

Для создания и хранения пары открытого и закрытого ключей можно использовать аппаратный модуль безопасности (HSM). Дополнительные сведения см. в документации поставщика HSM.

Импорт сертификатов PFX

В следующем примере сертификаты PFX импортируются с помощью командлетов PowerShell. Выбор параметров определяется вашими задачами.

Варианты:

Предполагаемое назначение (группирование сертификатов по тегам):

- unassigned

- smimeEncryption

- smimeSigning

Схема заполнения:

- oaepSha256

- oaepSha384

- oaepSha512

Выберите поставщик хранилища ключей, соответствующий поставщику, используемому для создания ключа.

Импорт сертификата PFX

Экспортируйте сертификаты из любого центра сертификации (ЦС), следуя инструкциям из документации поставщика. Для служб сертификатов Microsoft Active Directory можно использовать этот пример скрипта.

На сервере откройте PowerShell с правами администратора и перейдите к папке Release, содержащей модуль PowerShell IntunePfxImport.psd1.

Примечание.

Для клиентов GCC High и DoD перед запуском модуля IntunePfxImport.psd1 необходимо внести изменения, описанные ниже.

С помощью текстового редактора или интегрированной среды сценариев PowerShell измените файл, чтобы обновить конечные точки службы для среды GCC High. Обратите внимание, что эти обновления изменяют коды URI с суффикса .com на .us. В общем в IntunePfxImport.psd1 есть два обновления: одно для AuthURI, а другое — для GraphURI.

PrivateData = @{ AuthURI = "login.microsoftonline.us" GraphURI = "https://graph.microsoft.us" SchemaVersion = "beta" ClientId = "00000000-0000-0000-0000-000000000000" # Client Id from Azure app registration ClientSecret = "" # client secret from app registration when using application permissions to authenticate TenantId = "00000000-0000-0000-0000-000000000000" # TenantId is required when using client secret }Сохранив изменения, перезапустите PowerShell.

Чтобы импортировать модуль, выполните команду

Import-Module .\IntunePfxImport.psd1Чтобы выполнить аутентификацию для входа в Intune Graph, выполните команду

Set-IntuneAuthenticationToken -AdminUserName "<Admin-UPN>".Примечание.

При выполнении аутентификации для входа в Graph необходимо предоставить разрешения для AppID. Если вы впервые используете эту служебную программу, вам понадобятся права глобального администратора. Командлеты PowerShell используют тот же идентификатор AppID, что и в примерах PowerShell для Intune.

Преобразуйте пароль для каждого импортируемого файла PFX в защищенную строку, выполнив команду

$SecureFilePassword = ConvertTo-SecureString -String "<PFXPassword>" -AsPlainText -Force.Чтобы создать объект UserPFXCertificate, выполните команду

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathPFXToCert>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>"Пример:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "C:\temp\userA.pfx" $SecureFilePassword "userA@contoso.com" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Примечание.

При импорте сертификата из другой системы (не сервера, на котором установлен соединитель), выполните следующую команду, которая добавляет путь к файлу ключа:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathToPFX>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>" "<PaddingScheme>" "<File path to public key file>"VPN не поддерживается в качестве IntendedPurpose.

Импортируйте объект UserPFXCertificate в Intune, выполнив команду

Import-IntuneUserPfxCertificate -CertificateList $userPFXObjectЧтобы проверить, был ли сертификат импортирован, выполните команду

Get-IntuneUserPfxCertificate -UserList "<UserUPN>"Чтобы очистить кэш маркеров Microsoft Entra, не дожидаясь истечения срока его действия, выполните команду.

Remove-IntuneAuthenticationToken

Сведения о других доступных командах см. файле сведений в этом репозитории на сайте GitHub.

Создание профиля импортированного сертификата PKCS

После импорта сертификатов в Intune создайте профиль импортированного сертификата PKCS и назначьте его Microsoft Entra группам.

Примечание.

После создания профиля сертификата, импортированного PKCS, значения Назначение и Поставщик хранилища ключей в профиле будут доступными только для чтения без возможности изменения. Если для любого из этих параметров требуется другое значение, создайте и разверните новый профиль.

Войдите в Центр администрирования Microsoft Intune.

Выберите и перейдитев раздел Управление >устройствами>. Настройка>создать.

Укажите следующие свойства:

- Платформа: выберите платформу устройств.

- Профиль: выберите элемент Импортированный сертификат PKCS. Либо выберите элементы Шаблоны>Импортированный сертификат PKCS.

Нажмите Создать.

В разделе Основные укажите следующие свойства.

- Имя. Введите описательное имя для профиля. Назначьте имена профилям, чтобы позже их можно было легко найти. Например, хорошее имя профиля — Профиль импортированного сертификата PKCS для компании.

- Описание: введите описание профиля. Этот необязательный параметр, но мы рекомендуем его использовать.

Нажмите кнопку Далее.

В разделе Параметры конфигурации укажите следующие свойства:

Предполагаемое назначение: указывает предполагаемое назначение сертификатов, импортированных для этого профиля. Администраторы могут импортировать сертификаты с разными назначениями (например, для подписывания или шифрования S/MIME). Предполагаемое назначение, выбранное в профиле сертификата, соответствует профилю сертификата с соответствующими импортированными сертификатами. Предполагаемое назначение обозначается тегом для группирования импортированных сертификатов. При этом нет гарантии, что импортированные сертификаты с определенным тегом будут соответствовать предполагаемому назначению. При импорте нескольких сертификатов для одного пользователя Intune выбирает импортированный сертификат с самой последней датой и временем начала сертификата, если имеется несколько сертификатов с одинаковым целевым назначением.

Поставщик хранилища ключей (KSP) — для Windows выберите место для хранения ключей на устройстве.

Этот шаг применяется только к профилям устройств Android Enterprise для полностью управляемого, выделенного и Corporate-Owned рабочего профиля.

В разделе Приложения настройте доступ к сертификатам , чтобы управлять предоставлением доступа к сертификатам приложениям. Варианты:

- Требовать утверждения пользователем для приложений(по умолчанию) — пользователи должны утвердить использование сертификата всеми приложениями.

- Предоставление автоматического предоставления для определенных приложений (требуется утверждение пользователем для других приложений) — с помощью этого параметра выберите Добавить приложения, а затем выберите одно или несколько приложений, которые будут автоматически использовать сертификат без вмешательства пользователя.

Нажмите кнопку Далее.

В разделе Назначения выберите пользователей или группы, которые будут принимать ваш профиль. Дополнительные сведения о назначении профилей см. в статье Назначение профилей пользователей и устройств.

Нажмите кнопку Далее.

(Применимо только к Windows 10/11.) В разделе Правила применимости укажите правила применимости, чтобы уточнить назначение этого профиля. Вы можете как назначить, так и не назначать профиль на основе выпуска ОС или версии устройства.

Сведения о правилах применимости см. в руководстве по созданию профиля устройства в Microsoft Intune.

Нажмите кнопку Далее.

В окне Проверка и создание проверьте параметры. При выборе "Создать" внесенные изменения сохраняются и назначается профиль. Политика также отображается в списке профилей.

Поддержка сторонних партнеров

Следующие партнеры предоставляют поддерживаемые методы или средства, которые можно использовать для импорта сертификатов PFX в Intune.

DigiCert

При использовании службы платформы PKI DigiCert можно использовать средство импорта сертификатов Intune/MIME DigiCert для импорта сертификатов PFX в Intune. Если используется это средство, следовать инструкциям, указанным в разделе Импорт сертификатов PFX в Intune этой статьи, не требуется.

Дополнительные сведения о средстве импорта DigiCert и о том, как получить это средство, см. в статье https://knowledge.digicert.com/tutorials/microsoft-intune.html базы знаний DigiCert.

EverTrust

Если вы используете EverTrust в качестве решения PKI, автономного или объединенного с существующей инфраструктурой PKI, вы можете настроить EverTrust Horizon для импорта сертификатов PFX в Intune. По завершении интеграции вам не нужно будет выполнять инструкции из раздела Импорт сертификатов PFX в Intune этой статьи.

Дополнительные сведения об интеграции EverTrust с Intune см. на странице https://evertrust.fr/horizon-and-intune-integration/.

KeyTalk

Если вы используете службу KeyTalk, то можете настроить ее для импорта сертификатов PFX в Intune. По завершении интеграции вам не нужно будет выполнять инструкции из раздела Импорт сертификатов PFX в Intune этой статьи.

Дополнительные сведения об интеграции KeyTalk с Intune см. на странице https://keytalk.com/support.

Дальнейшие действия

Использование SCEP для сертификатов

Пользовательский интерфейс Intune отображает Windows Server устройствах в отличие от клиентов Windows для сценария управления безопасностью для Microsoft Defender для конечной точки

Для поддержки сценария управления безопасностью для Microsoft Defender для конечной точки (MDE конфигурации безопасности) Intune скоро различит устройства Windows в Microsoft Entra ID как Windows Server для устройства под управлением Windows Server или в качестве Windows для устройств с Windows 10 или Windows 11.

Благодаря этому изменению вы сможете улучшить таргетинг политик для Microsoft Defender для конечной точки конфигурации безопасности. Например, вы сможете использовать динамические группы, состоящие только из Windows Server устройств или только клиентских устройств Windows (Windows 10/11).