Руководство по сбору аналитики уязвимостей

В этом руководстве описано, как выполнить несколько типов поиска индикаторов для сбора аналитики уязвимостей с помощью Аналитика угроз Microsoft Defender (Defender TI) на портале Microsoft Defender.

Предварительные условия

Учетная запись Microsoft Entra ID или личная учетная запись Майкрософт. Войдите или создайте учетную запись

Лицензия Defender TI Premium.

Примечание.

Пользователи без лицензии Defender TI Premium по-прежнему могут получить доступ к бесплатному предложению Defender TI.

Заявление об отказе от ответственности

Defender TI может включать в себя динамические наблюдения в режиме реального времени и индикаторы угроз, включая вредоносную инфраструктуру и инструменты для злоумышленников. Поиск по IP-адресу и домену в Defender TI безопасен. Корпорация Майкрософт предоставляет доступ к интернет-ресурсам (например, IP-адресам, доменным именам), которые считаются реальными угрозами, представляющими явную и реальную опасность. При выполнении следующего руководства мы просим вас использовать их наилучшее суждение и свести к минимуму ненужный риск при взаимодействии с вредоносными системами. Корпорация Майкрософт сводит к минимуму риски, дефангируя вредоносные IP-адреса, узлы и домены.

Подготовка к работе

Как указано ранее в заявлении об отказе, подозрительные и вредоносные индикаторы дефангируются для вашей безопасности. Удалите все скобки из IP-адресов, доменов и узлов при поиске в Defender TI. Не выполняйте поиск по этим индикаторам непосредственно в браузере.

Откройте Defender TI на портале Microsoft Defender

- Перейдите на портал Defender и пройдите процесс проверки подлинности Майкрософт. Подробнее о портале Defender

- Перейдите в раздел Аналитика> угрозIntel Explorer.

Сведения о функциях домашней страницы Intel Explorer

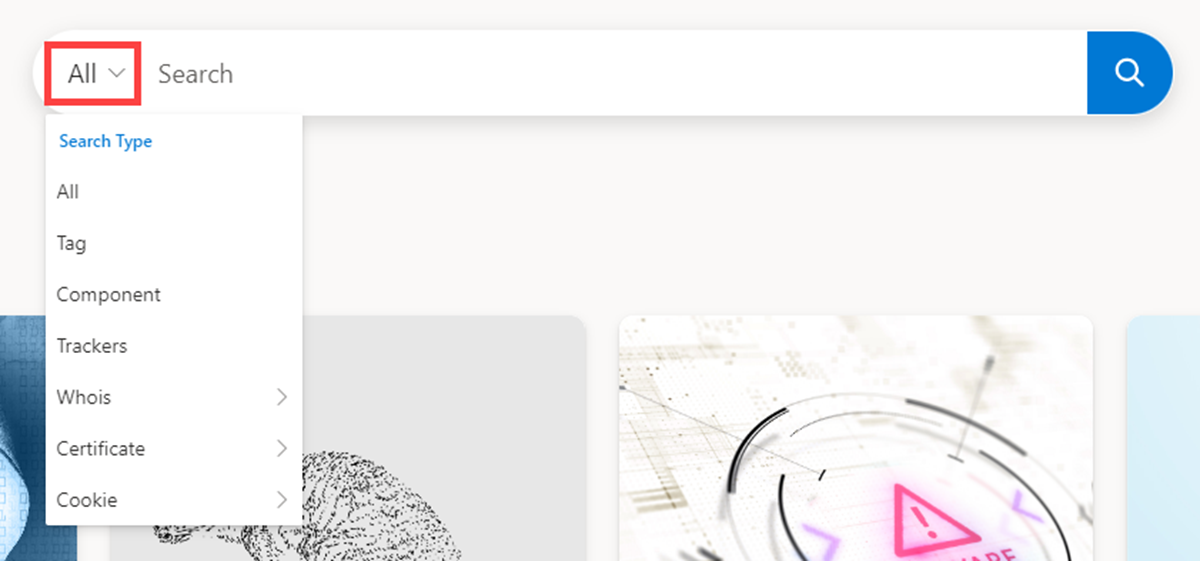

Просмотрите параметры панели поиска Intel Explorer, выбрав ее раскрывающееся меню.

Прокрутите вниз и просмотрите избранные и последние статьи в соответствующих разделах. Дополнительные сведения о статьях по TI Defender

Поиск по индикаторам и сбор сведений об уязвимостях

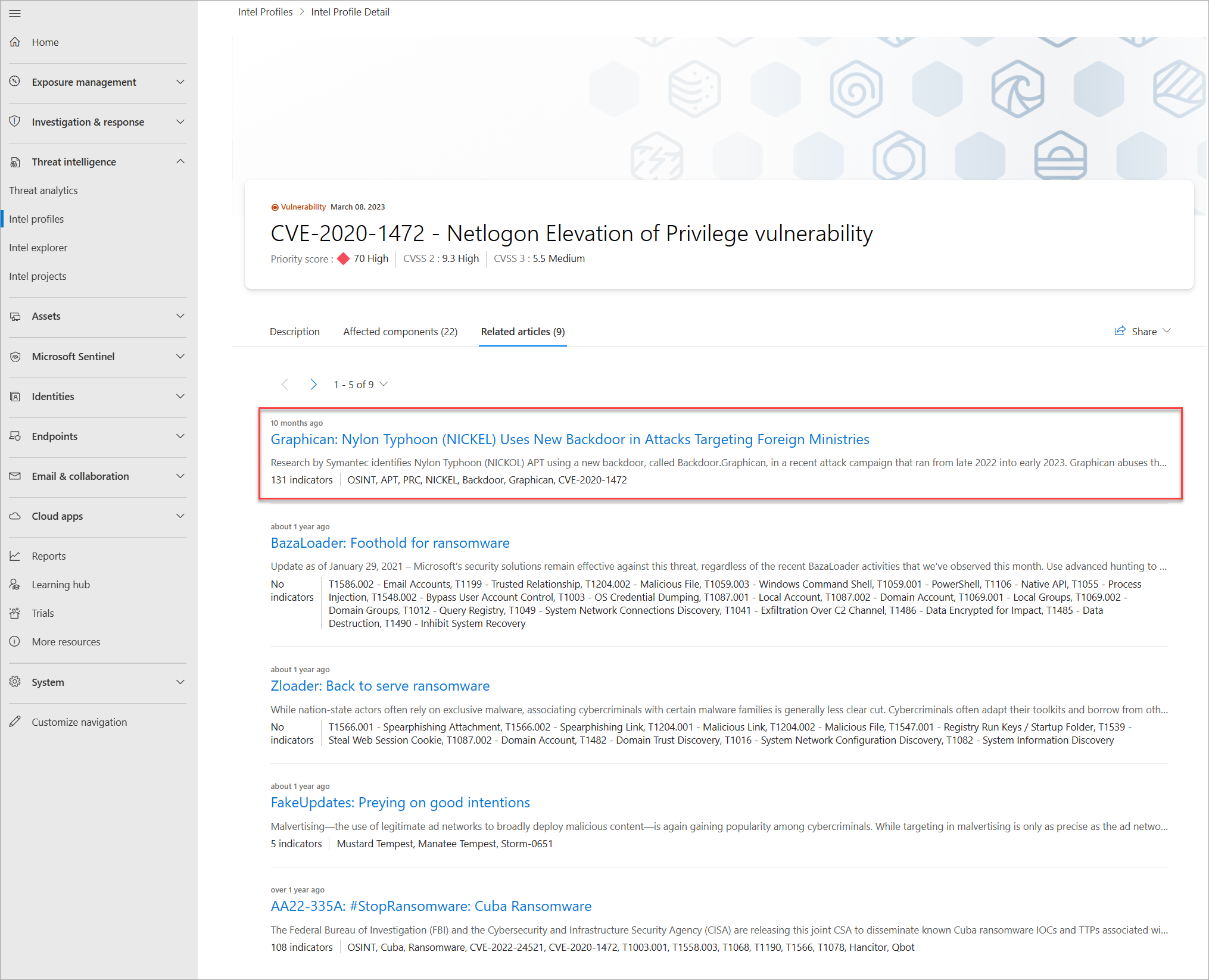

Выполните поиск CVE-2020-1472 в строке поиска Intel Explorer , выберите и просмотрите связанный профиль Intel CVE-2020-1472 — уязвимость netlogon с повышением привилегий.

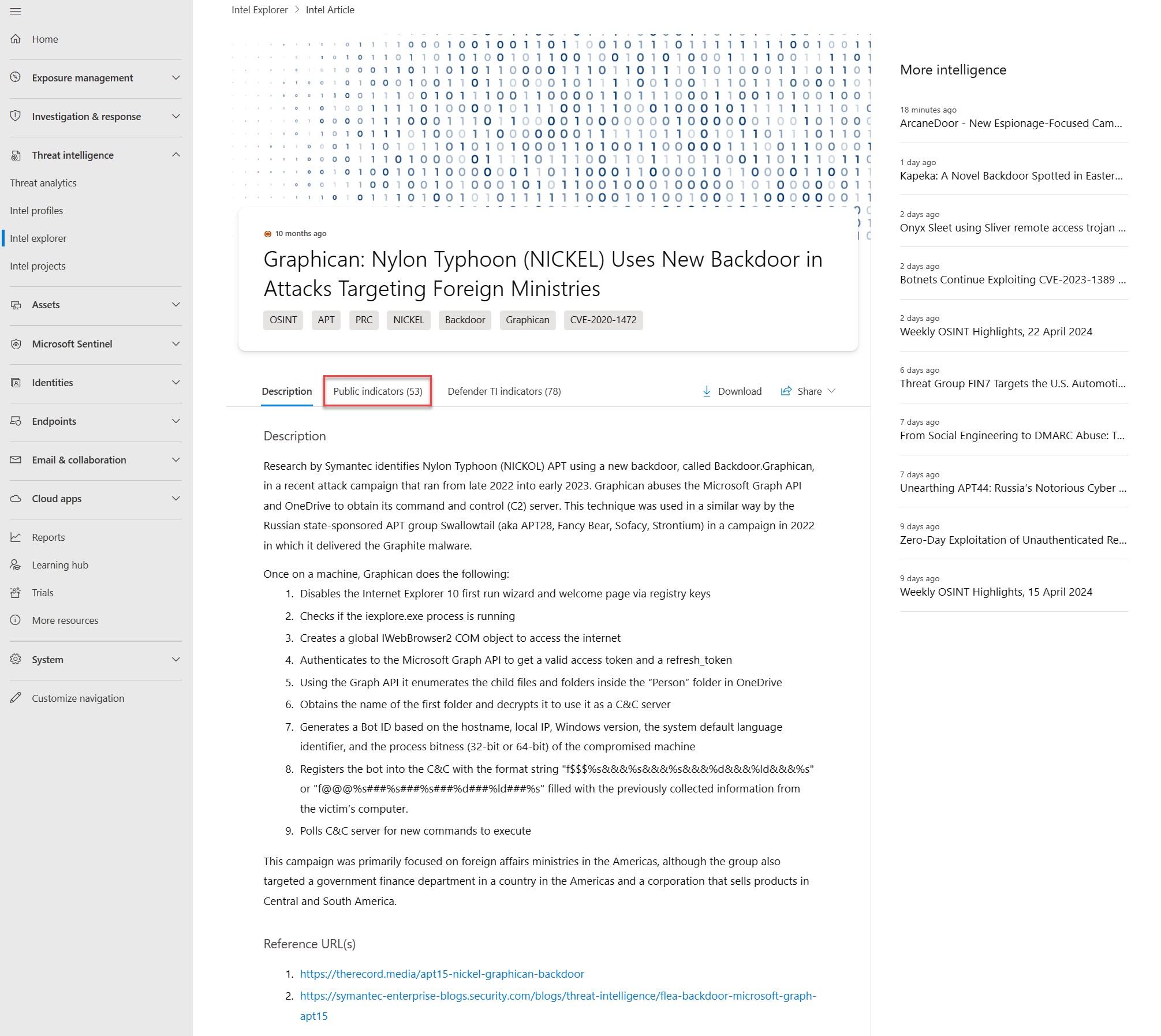

Перейдите на вкладку Связанные статьи профиля, а затем выберите статью Графический: нейлон тайфун (NICKEL) Использует новый backdoor в атаках, направленных на министерства иностранных дел.

Выберите общедоступные индикаторы этой недавно открывшейся статьи. Вы увидите IP-адрес 50.116.3[.]164 из перечисленных показателей.

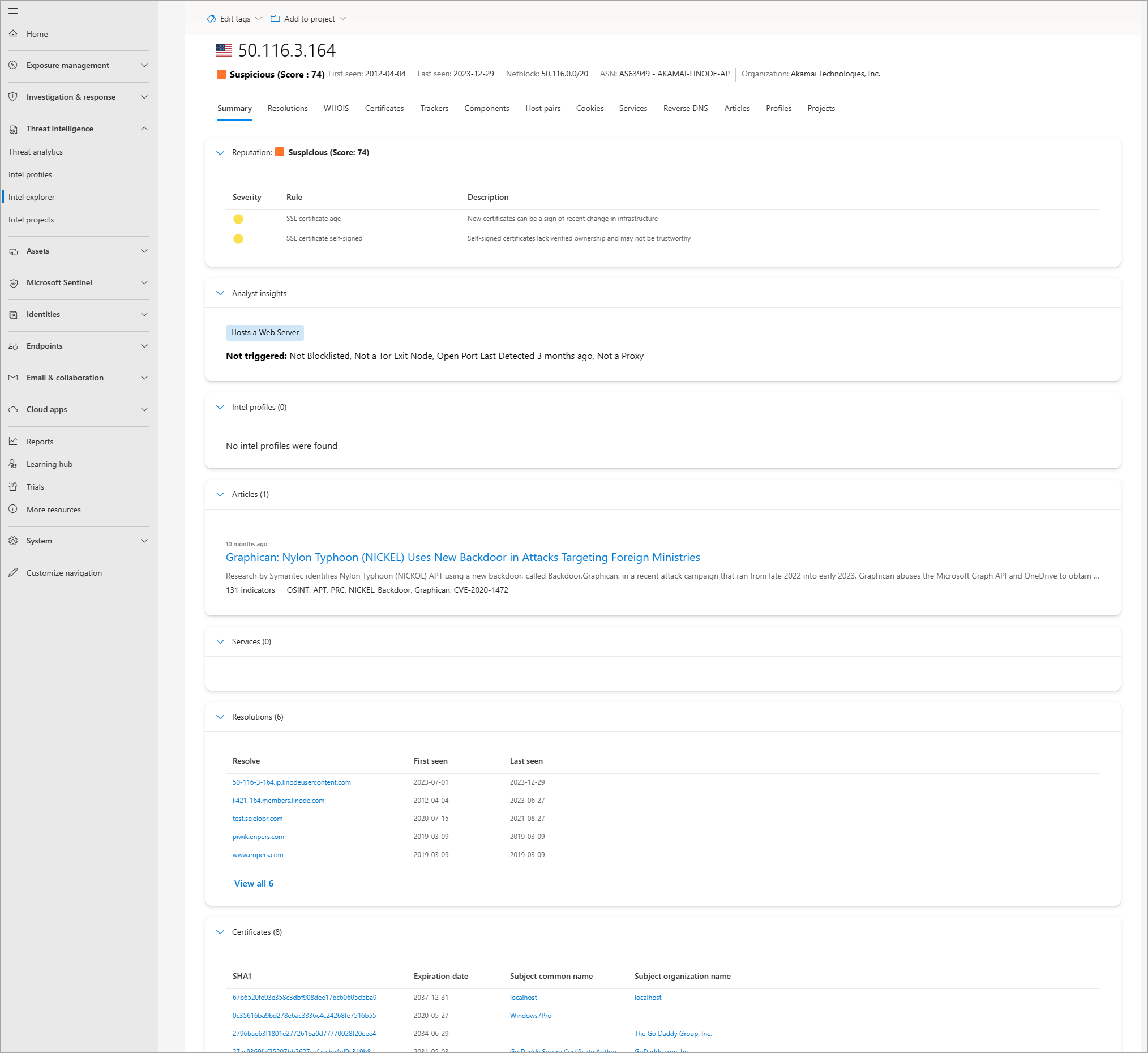

Вернитесь к панели поиска Intel Explorer и выполните поиск 50.116.3[.]164.

Просмотрите следующие результаты на вкладке Сводка :

- Репутация

- Аналитические сведения

- Статьи

- Службы

- Решения

- Сертификаты

- Projects

Вы также можете выбрать и просмотреть информацию на соответствующих вкладках.

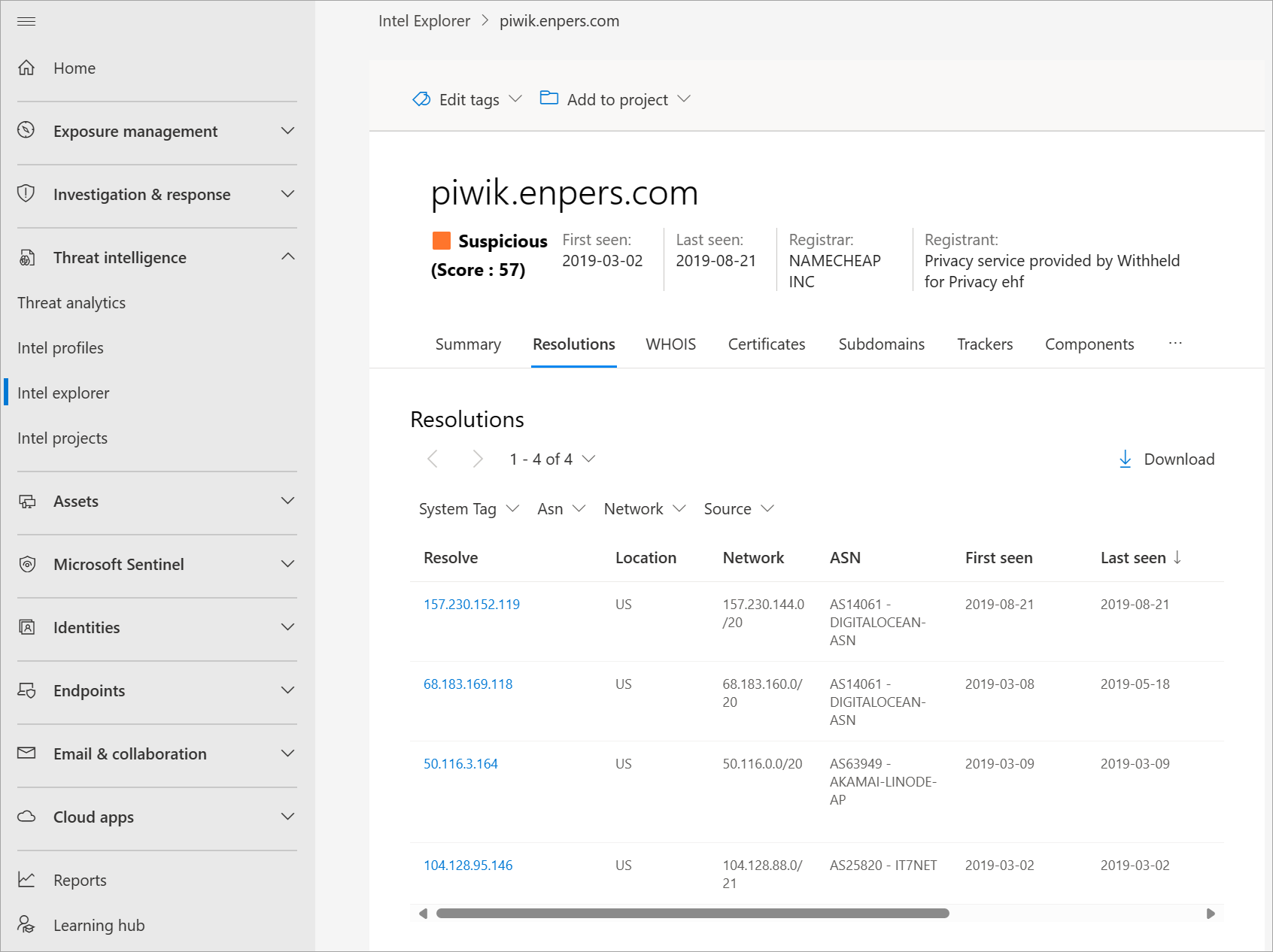

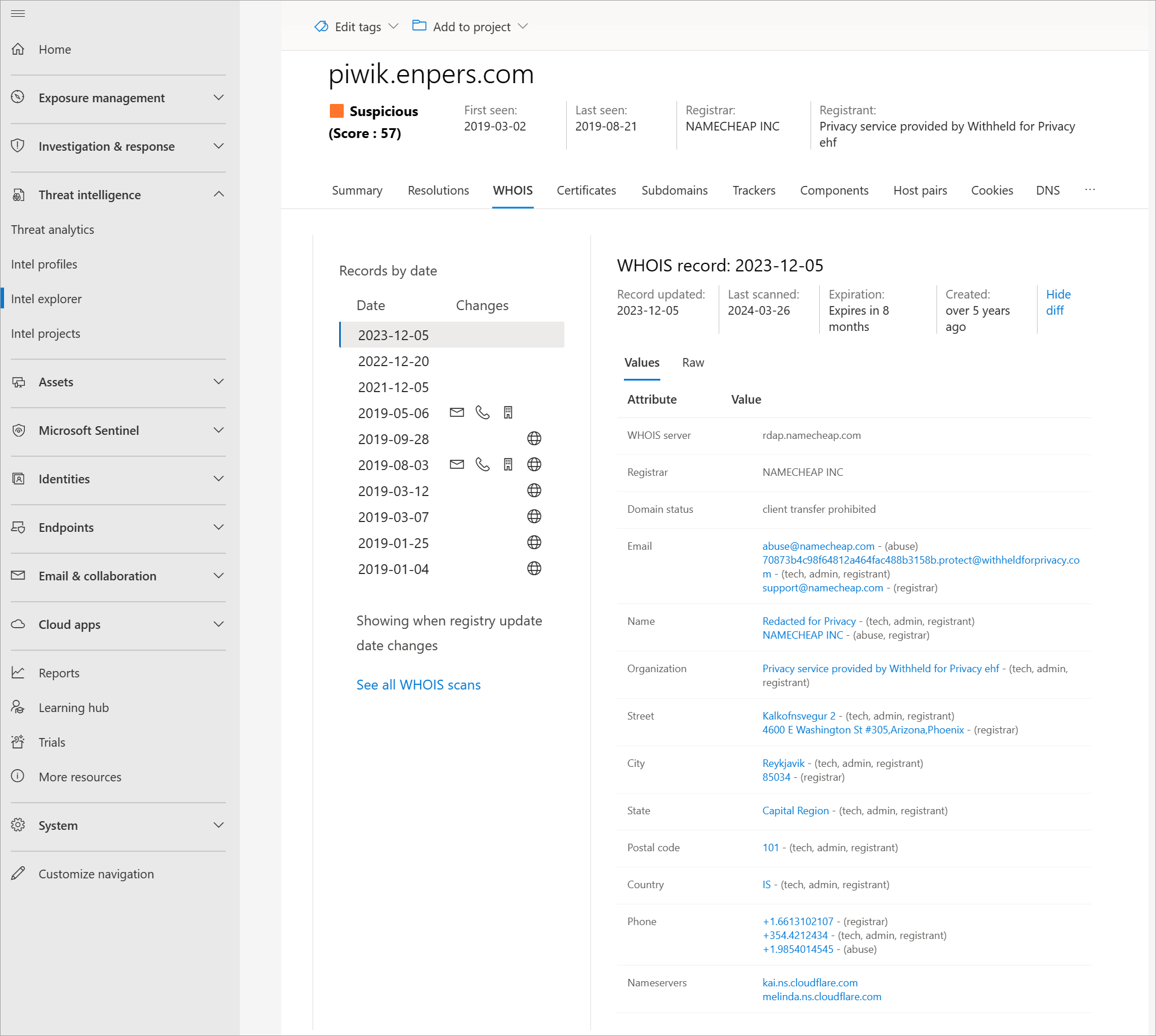

Перейдите на вкладку Разрешения и выберите piwik.enpers[.]com.

Просмотрите разрешения этого домена, WHOIS, сертификаты, поддомены, средства отслеживания, компоненты, файлы cookie, DNS и наборы данных обратного DNS.

Выполните поиск соответствующего артефакта из предыдущих шагов. Вы можете ссылаться на различные параметры поиска и использовать их в раскрывающемся меню панели поиска Intel Explorer .

Очистка ресурсов

В этом разделе нет ресурсов для очистки.