Руководство по сбору аналитики угроз и связывания инфраструктуры

В этом руководстве описано, как выполнять несколько типов поиска индикаторов и собирать сведения об угрозах и злоумышленниках с помощью Аналитика угроз Microsoft Defender (Defender TI) на портале Microsoft Defender.

Предварительные условия

Учетная запись Microsoft Entra ID или личная учетная запись Майкрософт. Войдите или создайте учетную запись

Лицензия Defender TI Premium.

Примечание.

Пользователи без лицензии Defender TI Premium по-прежнему могут получить доступ к бесплатному предложению Defender TI.

Заявление об отказе от ответственности

Defender TI может включать в себя динамические наблюдения в режиме реального времени и индикаторы угроз, включая вредоносную инфраструктуру и инструменты для злоумышленников. Поиск по IP-адресу и домену в Defender TI безопасен. Корпорация Майкрософт предоставляет доступ к интернет-ресурсам (например, IP-адресам, доменным именам), которые считаются реальными угрозами, представляющими явную и реальную опасность. При выполнении следующего руководства мы просим вас использовать их наилучшее суждение и свести к минимуму ненужный риск при взаимодействии с вредоносными системами. Корпорация Майкрософт сводит к минимуму риски, дефангируя вредоносные IP-адреса, узлы и домены.

Подготовка к работе

Как указано ранее в заявлении об отказе, подозрительные и вредоносные индикаторы дефангируются для вашей безопасности. Удалите все скобки из IP-адресов, доменов и узлов при поиске в Defender TI. Не выполняйте поиск по этим индикаторам непосредственно в браузере.

Выполнение поиска индикаторов и сбор информации об угрозах и злоумышленниках

В этом руководстве вы можете выполнить ряд действий по объединять в инфраструктуру индикаторы компрометации (IOCs), связанные с нарушением magecart, и собрать на этом пути аналитику угроз и злоумышленников.

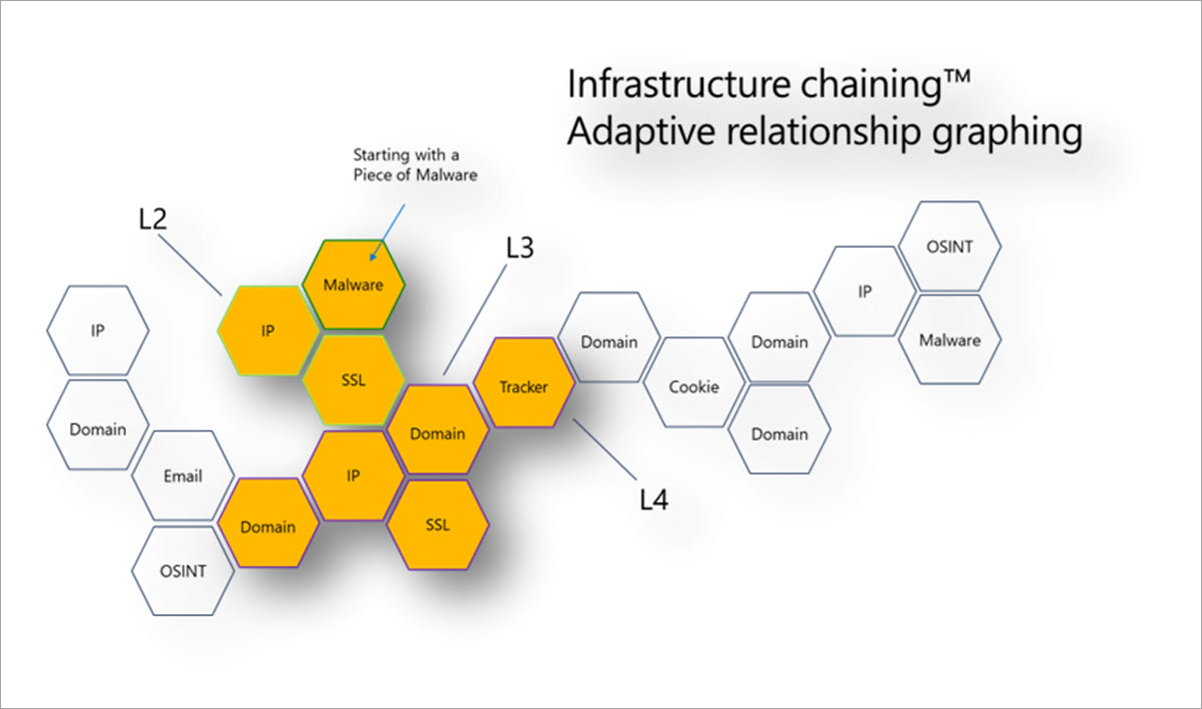

Цепочка инфраструктуры использует высоко связанный характер Интернета для расширения одного IOC во многие на основе перекрывающихся деталей или общих характеристик. Создание цепочки инфраструктуры позволяет охотникам за угрозами или реагированию на инциденты профилировать цифровое присутствие злоумышленника и быстро перемещаться по этим наборам данных, чтобы создать контекст вокруг инцидента или расследования. Цепочки инфраструктуры также позволяют более эффективно рассматривать инциденты, оповещать и действовать в организации.

Соответствующие персоны: Аналитик аналитики угроз, охотник за угрозами, реагирование на инциденты, аналитик операций безопасности

Общие сведения о нарушении Magecart

Корпорация Майкрософт профилирует и следит за деятельностью Magecart, синдиката киберпреступников, стоящему за сотнями нарушений онлайн-платформ розничной торговли. Magecart внедряет скрипты, которые крадут конфиденциальные данные потребителей в онлайн-формах оплаты, на веб-сайтах электронной коммерции напрямую или через своих скомпрометированных поставщиков.

Еще в октябре 2018 года Magecart проник в веб-сайт MyPillow, mypillow[.]com, чтобы украсть платежные сведения путем внедрения скрипта в свой веб-магазин. Скрипт был размещен в опечатаемом домене mypiltow[.]com.

Нарушение MyPillow было двухэтапной атакой, причем первый скиммер активен только в течение короткого времени, прежде чем был идентифицирован как незаконный и удален. Тем не менее, злоумышленники по-прежнему имели доступ к сети MyPillow, и 26 октября 2018 года корпорация Майкрософт заметила, что они зарегистрировали новый домен , livechatinc[.]org.

Субъекты magecart обычно регистрируют домен, который выглядит как можно более похожим на законный. Таким образом, если аналитик смотрит на код JavaScript, он может пропустить внедренный скрипт Magecart, который собирает сведения об оплате кредита карта и отправляет их в собственную инфраструктуру Magecart. Тем не менее, виртуальные пользователи Майкрософт записывают объектную модель документов (DOM) и находят все динамические ссылки и изменения, внесенные JavaScript, из обходов на серверной части. Мы можем обнаружить это действие и точно определить, что поддельный домен, на котором размещался внедренный скрипт в веб-хранилище MyPillow.

Сбор аналитики угроз взлома Magecart

Выполните следующие действия на странице Intel Explorer на портале Defender, чтобы выполнить связывание инфраструктуры в mypillow[.]com.

Перейдите на портал Defender и пройдите процесс проверки подлинности Майкрософт. Подробнее о портале Defender

Перейдите в раздел Аналитика> угрозIntel Explorer.

Поиск mypillow[.]com в строке поиска Intel Explorer . Вы должны увидеть статью Потребители могут потерять сон за эти два нарушения Magecart , связанные с этим доменом.

Выберите статью. Об этой связанной кампании должны быть доступны следующие сведения:

- Эта статья была опубликована 20 марта 2019 г.

- Он предоставляет аналитические сведения о том, как группа субъектов угроз Magecart нарушила MyPillow в октябре 2018 года.

Выберите вкладку Общедоступные индикаторы в статье. В нем должны быть перечислены следующие операции ввода-вывода:

- amerisleep.github[.]Ио

- cmytuok[.]Вверх

- livechatinc[.]организация

- mypiltow[.]com

Назад в строке поиска Intel Explorer, выберите Все в раскрывающемся списке и запросите mypillow[.]com снова.

Выберите вкладку Пары узлов в результатах поиска. Пары узлов показывают подключения между веб-сайтами, которые не будут отображаться в традиционных источниках данных, таких как пассивная система доменных имен (pDNS) и WHOIS. Они также позволяют увидеть, где используются ваши ресурсы, и наоборот.

Сортируйте пары узлов по первому просмотру и отфильтруйте по script.src в качестве причины. Перестраиваете страницы, пока не найдете отношения пар узлов, которые имели место в октябре 2018 года. Обратите внимание, что mypillow[.]com извлекает содержимое из домена typosquatted, mypiltow[.]com 3-5 октября 2018 года через скрипт.

Перейдите на вкладку Разрешения и сведите ip-адрес, который mypiltow[.]com разрешено в октябре 2018 г.

Повторите этот шаг для mypillow[.]com. Обратите внимание на следующие различия между IP-адресами двух доменов в октябре 2018 г.:

Перейдите на вкладку Сводка и прокрутите вниз до раздела Статьи . Вы должны увидеть следующие опубликованные статьи, связанные с mypiltow[.]com:

- RiskIQ: URL-адреса внедрения Magecart и домены C2, 3-14 июня 2022 г.

- RiskIQ: URL-адреса внедрения Magecart и домены C2, 20-27 мая 2022 г.

- Сырьевые скимминг & тенденции Magecart в первом квартале 2022 года

- RiskIQ: Деятельность Magecart Group 8 в начале 2022 г.

- Magecart Group 8 Недвижимость: Шаблоны размещения, связанные с группой Skimming

- Набор inter Skimming, используемый в атаках гомоглифов

- Magecart Group 8 смешивается в NutriBullet.com добавление в их растущий список жертв

Просмотрите каждую из этих статей и обратите внимание на дополнительную информацию, например целевые объекты; тактика, методы и процедуры (TTP); и другие операции ввода-вывода — вы можете найти сведения о группе субъектов угроз Magecart.

Перейдите на вкладку WHOIS и сравните данные WHOIS между mypillow[.]com и mypiltow[.]com. Обратите внимание на следующие сведения:

Запись WHOIS mypillow[.]com с октября 2011 года указывает, что My Pillow Inc. явно владеет доменом.

Запись WHOIS mypiltow[.]com с октября 2018 года указывает, что домен был зарегистрирован в САР Гонконг и является конфиденциальностью, защищенной CO службы Domain ID Shield.

Регистратор mypiltow[.]com is OnlineNIC, Inc.

Учитывая адресные записи и детали WHOIS, проанализированные до сих пор, аналитик должен найти странным, что китайская служба конфиденциальности в первую очередь защищает российский IP-адрес для американской компании.

Вернитесь к панели поиска Intel Explorer и выполните поиск livechatinc[.]org. Статья Magecart Group 8 смешивается с NutriBullet.com Добавление в их растущий список жертв теперь должна появиться в результатах поиска.

Выберите статью. Об этой связанной кампании должны быть доступны следующие сведения:

- Статья опубликована 18 марта 2020 г.

- В статье указывается, что Nutribullet, Amerisleep и ABS-CBN также стали жертвами группы субъектов угроз Magecart.

Перейдите на вкладку Общедоступные индикаторы . В нем должны быть перечислены следующие операции ввода-вывода:

- URL-адреса: hxxps://coffemokko[.]com/tr/, hxxps://freshdepor[.]com/tr/, hxxps://prodealscenter[.]c4m/tr/, hxxps://scriptoscript[.]com/tr/, hxxps://swappastore[.]com/tr/

- Домены: 3lift[.]org, abtasty[.]net, adaptivecss[.]org, adorebeauty[.]org, все-о-кроссовки[.]org, amerisleep.github[.]io, ar500arnor[.]com, authorizecdn[.]com, bannerbuzz[.]info, battery-force[.]org, batterynart[.]com, blackriverimaging[.]org, braincdn[.]org, btosports[.]net, cdnassels[.]com, cdnmage[.]com, птенцыaddlery[.]net, childsplayclothing[.]org, christohperward[.]org, citywlnery[.]org, closetlondon[.]org, cmytuok[.]top, coffemokko[.]com, coffetea[.]org, configsysrc[.]info, dahlie[.]org, davidsfootwear[.]org, dobell[.]su, elegrina[.]com, energycoffe[.]org, energytea[.]org, etradesupply[.]org, exrpesso[.]org, foodandcot[.]com, freshchat[.]info, freshdepor[.]com, greatfurnituretradingco[.]org, info-js[.]link, jewsondirect[.]com, js-cloud[.]com, kandypens[.]net, kikvape[.]org, labbe[.]biz, lamoodbighats[.]net, link js[.]link, livechatinc[.]org, londontea[.]net, mage-checkout[.]org, magejavascripts[.]com, magescripts[.]pw, magesecuritys[.]com, majsurplus[.]com, map-js[.]link, mcloudjs[.]com, mechat[.]info, melbounestorm[.]com, misshaus[.]org, mylrendyphone[.]com, mypiltow[.]com, nililotan[.]org, oakandfort[.]org, ottocap[.]организация, парки[.]su, paypaypay[.]org, pmtonline[.]su, prodealscenter[.]com, replacemyremote[.]org, sagecdn[.]org, scriptoscript[.]com, security-payment[.]su, shop-rnib[.]org, slickjs[.]org, slickmin[.]com, smart-js[.]link, swappastore[.]com, teacoffe[.]net, top5value[.]com, track-js[.]link, ukcoffe[.]com, verywellfitnesse[.]com, walletgear[.]org, webanalyzer[.]net, zapaljs[.]com, zoplm[.]com

Вернитесь к панели поиска Intel Explorer и выполните поиск mypillow[.]com. Затем перейдите на вкладку Пары узлов , отсортируйте пары узлов по первому просмотру и найдите связи пар узлов, возникшие в октябре 2018 г.

Обратите внимание на www.mypillow[.]com был впервые замечен обращение к secure.livechatinc[.] 26 октября 2018 г., так как запрос get скрипта был обнаружен с www.mypillow[.]com to secure.livechatinc[.]org. Эти отношения продолжались до 19 ноября 2018 года.

Кроме того, secure.livechatinc[.]организация обратилась к www.mypillow[.]com для доступа к серверу последнего (xmlhttprequest).

Просмотрите mypillow[.]далее связи пар узлов com. Обратите внимание, как mypillow[.]com имеет связи пар узлов со следующими доменами, которые похожи на доменное имя secure.livechatinc[.].org:

- cdn.livechatinc[.]com

- secure.livechatinc[.]com

- api.livechatinc[.]com

К причинам связи относятся:

- script.src

- iframe.src

- unknown

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat — это служба чата поддержки, которую онлайн-розничные торговцы могут добавлять на свои веб-сайты в качестве партнерского ресурса. Его используют несколько платформ электронной коммерции, включая MyPillow. Этот поддельный домен интересен тем, что официальный сайт Livechat на самом деле livechatinc[.]com. Таким образом, в этом случае субъект угрозы использовал опечатку верхнего уровня домена, чтобы скрыть тот факт, что он разместил второй скиммер на веб-сайте MyPillow.

Назад и найдите связь пары узлов с помощью secure.livechatinc[.]org и свернуть это имя узла. На вкладке Разрешения должно быть указано, что этот узел разрешен в 212.109.222[.]230 в октябре 2018 года.

Обратите внимание, что этот IP-адрес также размещен в России, и организация ASN является IOT-адресОВ в формате «РАЗ».

Вернитесь к панели поиска Intel Explorer и выполните поиск secure.livechatinc[.]org. Затем перейдите на вкладку WHOIS и выберите запись от 25 декабря 2018 г.

Для этой записи используется регистратор OnlineNIC Inc., который является тем же, который используется для регистрации mypiltow[.]com во время той же кампании. Основываясь на записи от 25 декабря 2018 года, обратите внимание, что домен также использовал ту же китайскую службу защиты конфиденциальности, domain ID Shield Service, что и mypiltow[.]com.

В записи декабря использовались следующие серверы имен, которые были теми же, которые использовались в записи от 1 октября 2018 года для mypiltow[.]com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Перейдите на вкладку Пары узлов . С октября по ноябрь 2018 г. вы увидите следующие связи пар узлов:

- secure.livechatinc[.] 19 ноября 2022 г. организация перенаправила пользователей на secure.livechatinc.com . Это перенаправление, скорее всего, является методом запутывания, чтобы избежать обнаружения.

- www.mypillow[.]com извлек скрипт, размещенный в secure.livechatinc[.]org (поддельный сайт LiveChat) с 26 октября 2018 года по 19 ноября 2022 года. В течение этого периода www.mypillow[.]Покупки пользователей com были потенциально скомпрометированы.

- secure.livechatinc[.]организация запрашивала данные (xmlhttprequest) с сервера www.mypillow[.]com, на котором размещается реальный веб-сайт MyPillow, с 27 по 29 октября 2018 года.

Очистка ресурсов

В этом разделе нет ресурсов для очистки.