поддержка Microsoft Teams Microsoft Defender для Office 365 плана 2

Важно!

Некоторые сведения относятся к предварительно выпущенному продукту, который может быть существенно изменен перед выпуском. Корпорация Майкрософт не дает явных или подразумеваемых гарантий относительно предоставленных здесь сведений.

Совет

Знаете ли вы, что вы можете попробовать функции в Microsoft Defender для Office 365 план 2 бесплатно? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Узнайте, кто может зарегистрироваться и использовать условия пробной версии на пробной Microsoft Defender для Office 365.

С увеличением использования средств совместной работы, таких как Microsoft Teams, также возросла вероятность вредоносных атак с помощью сообщений чата. Microsoft Defender для Office 365 уже обеспечивает защиту url-адресов и файлов в сообщениях Teams с помощью безопасных ссылок для Microsoft Teams и безопасных вложений для SharePoint, OneDrive и Microsoft Teams.

В Microsoft 365 E5 и Defender для Office 365 план 2 мы расширили защиту Teams с помощью набора возможностей, предназначенных для прерывания цепочки атак:

Сообщить о подозрительных сообщениях Teams. Пользователи могут сообщать о вредоносных сообщениях Teams. В зависимости от параметров сообщаемого сообщения в организации сообщения передаются в указанный почтовый ящик отчетов, в корпорацию Майкрософт или в оба сообщения. Дополнительные сведения см . в разделе Параметры, сообщаемые пользователем в Teams.

Автоматическая защита от нуля (ZAP) для Teams. ZAP — это существующая функция защиты электронной почты, которая обнаруживает и нейтрализует спам, фишинг и вредоносные сообщения после доставки путем перемещения сообщений в папку "Нежелательная Email" или карантин.

ZAP для Teams помещает в карантин сообщения в чатах Или каналах Teams, которые являются вредоносными программами или фишингом с высокой достоверностью. Дополнительные сведения см. в статье Автоматическая очистка нулевого часа (ZAP) в Microsoft Teams.

Инструкции по настройке ZAP для защиты Teams приведены в следующем разделе.

Сообщения Teams в карантине. Как и в случае с сообщениями электронной почты, которые определены как вредоносные программы или фишинг с высокой степенью достоверности, только администраторы могут управлять сообщениями Teams, которые по умолчанию помещены в карантин в ZAP для Teams. Дополнительные сведения см. в статье Управление сообщениями Teams, помещенными в карантин.

Панель сущности сообщений Teams — это единое место для хранения всех метаданных сообщений Teams для немедленной проверки SecOps. Все угрозы, поступающие из чатов Teams, групповых чатов, чатов собраний и других каналов, можно найти в одном месте сразу после их оценки. Дополнительные сведения см. в разделе Панель сущностей сообщений Teams в Microsoft Defender для Office 365 план 2.

Обучение эмуляции атак с помощью сообщений Teams. Чтобы обеспечить устойчивость пользователей к фишинговым атакам в Microsoft Teams, администраторы могут настроить имитацию фишинга с помощью сообщений Teams, а не сообщений электронной почты. Дополнительные сведения см. в статье Microsoft Teams в Обучение эмуляции атак.

Настройка защиты ZAP для Teams в Defender для Office 365 план 2

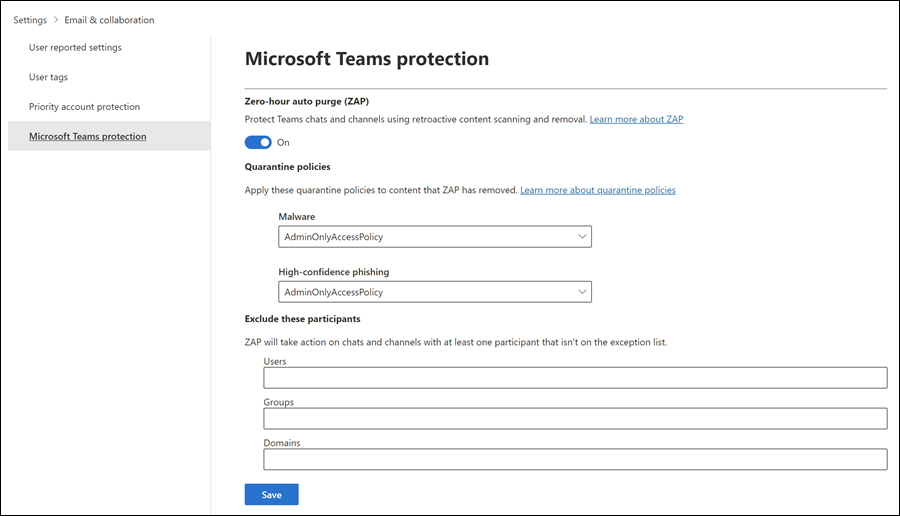

На портале Microsoft Defender по адресу https://security.microsoft.comперейдите в раздел Параметры> Email &защита Microsoft Teams для совместной работы>. Или, чтобы перейти непосредственно на страницу защиты Microsoft Teams , используйте https://security.microsoft.com/securitysettings/teamsProtectionPolicy.

На странице защиты Microsoft Teams проверьте переключатель в разделе Автоматическая очистка нулевого часа (ZAP):

-

Включите ZAP для Teams: убедитесь, что переключатель включено

.

. -

Отключите ZAP для Teams: переместите переключатель в положение Выкл

.

.

-

Включите ZAP для Teams: убедитесь, что переключатель включено

Если переключатель имеет значение Включено

, используйте остальные параметры на странице, чтобы настроить защиту ZAP для Teams:

, используйте остальные параметры на странице, чтобы настроить защиту ZAP для Teams:Раздел Политики карантина. Вы можете выбрать существующую политику карантина, которая будет использоваться для сообщений, которые помещаются в карантин с помощью защиты ZAP для Teams в качестве вредоносных программ или фишинга с высокой степенью достоверности. Политики карантина определяют, что пользователи могут делать с сообщениями в карантине, и получают ли пользователи уведомления о карантине. Дополнительные сведения см. в разделе Анатомия политики карантина.

Примечание.

Уведомления о карантине отключены в политике AdminOnlyAccessPolicy. Чтобы уведомить получателей о том, что сообщения помещены в карантин как вредоносные программы или фишинг с высокой степенью достоверности, создайте или используйте существующую политику карантина, в которой включены уведомления о карантине. Инструкции см. в статье Создание политик карантина на портале Microsoft Defender.

Исключить этих участников. Укажите пользователи, Группы или домены, которые следует исключить из защиты ZAP для Teams. Исключения имеют значение для получателей сообщений, а не для отправителей сообщений. Дополнительные сведения см. в статье Автоматическая очистка нулевого часа (ZAP) в Microsoft Teams.

Исключение можно использовать только один раз, но исключение может содержать несколько значений:

- Несколько значений одного исключения используют логику OR (например, <recipient1> или <recipient2>). Если получатель соответствует любому из указанных значений, защита ZAP для Teams к ним не применяется.

- Различные типы исключений используют логику OR (например, recipient1>,<<member of group1> или <member of domain1>). Если получатель соответствует любому из указанных значений исключений, защита ZAP для Teams к ним не применяется.

Завершив работу на странице защиты Microsoft Teams , нажмите кнопку Сохранить.

Настройка защиты ZAP для Teams с помощью Exchange Online PowerShell

Если вы предпочитаете использовать Exchange Online PowerShell для настройки ZAP для Microsoft Teams, используются следующие командлеты:

- Политика защиты Teams (командлеты*-TeamsProtectionPolicy ) включает и отключает ZAP для Teams и указывает политики карантина для обнаружения вредоносных программ и фишинга с высокой степенью достоверности.

- Правило политики защиты Teams (командлеты*-TeamsProtectionPolicyRule ) определяет политику защиты Teams и указывает все исключения для защиты ZAP для Teams (пользователи, группы или домены).

Примечания.

- В организации существует только одна политика защиты Teams. По умолчанию эта политика называется Политика защиты Teams.

- Использование командлета New-TeamsProtectionPolicy имеет смысл только в том случае, если в организации нет политики защиты Teams (командлет Get-TeamsProtectionPolicy ничего не возвращает). Командлет можно запустить без ошибок, но новые политики защиты Teams не создаются, если они уже существуют.

- Вы не можете удалить существующую политику защиты Teams или правило политики защиты Teams (командлет Remove-TeamsProtectionPolicy или Remove-TeamsProtectionPolicyRule отсутствует).

- По умолчанию правило политики защиты Teams отсутствует (командлет Get-TeamsProtectionPolicyRule не возвращает ничего). При указании политик или исключений карантина для ZAP для Teams на портале Defender правило создается автоматически. Кроме того, можно использовать командлет New-TeamsProtectionPolicyRule , чтобы создать правило в PowerShell, если оно еще не существует.

Использование PowerShell для просмотра политики защиты Teams и правила политики защиты Teams

Чтобы просмотреть важные значения в политике защиты Teams и правиле политики защиты Teams, выполните следующие команды:

Get-TeamsProtectionPolicy | Format-List Name,ZapEnabled,HighConfidencePhishQuarantineTag,MalwareQuarantineTag

Get-TeamsProtectionPolicyRule | Format-List Name,TeamsProtectionPolicy,ExceptIfSentTo,ExceptIfSentToMemberOf,ExceptIfRecipientDomainIs

Подробные сведения о синтаксисе и параметрах см. в разделах Get-TeamsProtectionPolicy и Get-TeamsProtectionPolicyRule.

Изменение политики защиты Teams с помощью PowerShell

Чтобы изменить политику защиты Teams, используйте следующий синтаксис:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" [-ZapEnabled <$true | $false>] [-HighConfidencePhishQuarantineTag "<QuarantinePolicyName>"] [-MalwareQuarantineTag "<QuarantinePolicyName>"]

В этом примере включается ZAP для Teams и изменяется политика карантина, используемая для обнаружения фишинга с высокой степенью достоверности:

Set-TeamsProtectionPolicy -Identity "Teams Protection Policy" -ZapEnabled $true -HighConfidencePhishQuarantineTag AdminOnlyWithNotifications

Подробные сведения о синтаксисе и параметрах см. в разделе Set-TeamsProtectionPolicy.

Создание правила политики защиты Teams с помощью PowerShell

По умолчанию правило политики защиты Teams отсутствует, так как для ZAP для Teams нет исключений по умолчанию.

Чтобы создать новое правило политики защиты Teams, используйте следующий синтаксис:

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" [-ExceptIfSentTo <UserEmail1,UserEmail2,...UserEmailN>] [-ExceptIfSentToMemberOf <GroupEmail1,GroupEmail2,...GroupEmailN>] [-ExceptIfRecipientDomainIs <Domain1,Domain2,...DomainN>]

Важно!

Как описано ранее в этой статье, несколько типов исключений (пользователи, группы и домены) используют логику OR, а не И.

В этом примере создается правило политики защиты Teams с участниками группы с именем Research, исключенными из ZAP для защиты Teams.

New-TeamsProtectionPolicyRule -Name "Teams Protection Policy Rule" -TeamsProtectionPolicy "Teams Protection Policy" -ExceptIfSentToMemberOf research@contoso.onmicrosoft.com

Подробные сведения о синтаксисе и параметрах см. в разделе New-TeamsProtectionPolicyRule.

Изменение правила политики защиты Teams с помощью PowerShell

Если правило политики защиты Teams уже существует (командлет Get-TeamsProtectionPolicyRule возвращает выходные данные), используйте следующий синтаксис для изменения правила:

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" [-ExceptIfSentTo <UserEmailAddresses | $null>] [-ExceptIfSentToMemberOf <GroupEmailAddresses | $null>] [-ExceptIfRecipientDomainIs <Domains | $null>]

Примечания.

- Сведения о синтаксисе для добавления, удаления и замены всех значений параметров ExceptIfSentTo, ExceptIfSentToMemberOf и ExceptIfRecipientDomainIs см. в описании параметров в Set-TeamsProtectionPolicyRule.

- Чтобы очистить параметры ExceptIfSentTo, ExceptIfSentToMemberOf или ExceptIfRecipientDomainIs , используйте значение

$null.

В этом примере изменяется существующее правило политики защиты Teams путем исключения получателей в доменах research.contoso.com и research.contoso.net из ZAP для защиты Teams.

Set-TeamsProtectionPolicyRule -Identity "Teams Protection Policy Rule" -ExceptIfRecipientDomainIs research.contoso.com,research.contoso.net

Подробные сведения о синтаксисе и параметрах см. в разделе Set-TeamsProtectionPolicyRule.