Рекомендации по интеграции служб безопасности сторонних корпораций с Microsoft 365

Хотя корпорация Майкрософт предоставляет комплексную платформу для обеспечения безопасности электронной почты, мы понимаем, что некоторые клиенты внедряют углубленную стратегию защиты электронной почты , добавляя стороннюю службу безопасности (не майкрософт). Существует два соображения по включению служб безопасности, отличных от Майкрософт, в Microsoft 365:

Повышает ли служба, не относясь к Майкрософт, уровень безопасности вашей организации, и компромиссы для этого. Например:

- Дополнительные затраты.

- Больше сложности.

- Скорость ложноположительных результатов (хорошие элементы, помеченные как плохие) увеличивается по мере добавления дополнительных продуктов.

- Как интегрирована служба безопасности сторонних поставщиков. Например:

- Служба сторонних поставщиков должна предоставлять пользовательский интерфейс, который не требует от пользователей думать о том, какой карантин следует использовать.

- Служба сторонних поставщиков должна интегрироваться с существующими процессами и инструментами операций безопасности (SecOps). Например, управление информационной безопасностью и событиями безопасности (SIEM), оркестрация безопасности, автоматизация и реагирование (SOAR) и т. д.

Примечание.

Email безопасность — это состязательное пространство. С ростом набора средств фишинга и атак атаки быстро развиваются и преобразуются. Вот почему Microsoft Defender для Office 365 является частью Microsoft Defender XDR, нашего многоуровневого подхода, предшествующего взлому и после нарушения безопасности предприятия.

Независимо от того, сколько уровней защиты электронной почты существует, общая защита никогда не достигает 100 процентов.

Как служба сторонних поставщиков проверяет сообщения электронной почты и работает с ней. Как правило, службы безопасности, не относящиеся к корпорации Майкрософт, предлагают следующие три варианта интеграции, и не все из них в настоящее время поддерживаются корпорацией Майкрософт в равной степени.

Интеграция с помощью маршрутизации почты DNS (запись MX указывает на службу сторонних поставщиков)

Эта конфигурация подробно рассматривается в статье Расширенная фильтрация соединителей в Exchange Online и полностью поддерживается корпорацией Майкрософт. Email поставщики безопасности, поддерживающие цепочку получения с проверкой подлинности (ARC), работают лучше всего, но существуют ограничения. Например, избегайте использования безопасных ссылок для проверка и переноса ссылок в службу сторонних поставщиков, которая также переписывает ссылки. Двойная оболочка ссылок может препятствовать проверке состояния ссылки на безопасные ссылки, детонации ссылок на угрозы и потенциальному запуску одноразового использования ссылок. Рекомендуется отключить функцию упаковки ссылок в службе сторонних поставщиков.

Дополнительные сведения об этой конфигурации см. в статье Управление потоком обработки почты с помощью сторонней облачной службы с помощью Exchange Online.

Интеграция с помощью microsoft API Graph

Некоторые службы, не относящиеся к Корпорации Майкрософт, выполняют проверку подлинности и используют API Graph Майкрософт для сканирования сообщений после их доставки в почтовые ящики пользователей. Эта конфигурация также позволяет службе сторонних поставщиков удалять сообщения, которые они считают вредоносными или нежелательными. Как правило, для этой конфигурации требуется полный доступ к почтовым ящикам со стороны службы сторонних поставщиков. Прежде чем предоставлять это разрешение, ознакомьтесь с рекомендациями по обеспечению безопасности и поддержки служб сторонних поставщиков.

Интеграция с помощью маршрутизации почты

Эта конфигурация позволяет записи MX указывать на Microsoft 365. Однако служба сторонних поставщиков работает после защиты и обработки электронной почты Microsoft 365, как показано на следующей схеме:

Совет

Расширенная фильтрация для соединителей не работает с этой конфигурацией. Расширенная фильтрация для соединителей предназначена для сценариев, когда служба сторонних поставщиков находится до Microsoft 365, как описано ранее в разделе Интеграция через маршрутизацию почты DNS . Служба сторонних поставщиков до Microsoft 365 обеспечивает работу полного стека защиты электронной почты, одновременно предотвращая подделывание ложных срабатываний, связанных с инфраструктурой отправки служб сторонних поставщиков. Вы не можете использовать расширенную фильтрацию для соединителей, чтобы по своей сути доверять всем сообщениям с IP-адресов Microsoft 365.

Эта конфигурация требует, чтобы сообщение покинуло границу службы Microsoft 365. Когда сообщение возвращается из службы сторонних поставщиков, Microsoft 365 рассматривает его как совершенно новое сообщение. Это приводит к следующим проблемам и сложностям:

Сообщения учитываются дважды в большинстве средств отчетности, включая Обозреватель (Обозреватель угроз), расширенную охоту, а также автоматическое исследование и реагирование (AIR). Такое поведение затрудняет правильную корреляцию вердикта сообщения и действий.

Так как сообщения, возвращающиеся в Microsoft 365, скорее всего, не выполняют проверки проверки подлинности по электронной почте, сообщения могут быть идентифицированы как спуфингой (ложные срабатывания). Некоторые службы, не относящиеся к Корпорации Майкрософт, рекомендуют использовать правила потока обработки почты (правила транспорта) или фильтрацию IP-подключений для устранения этой проблемы, но это может привести к доставке ложноотрицательных данных.

Возможно, самое главное, машинное обучение в Defender для Office 365 работает не так эффективно, как это возможно. Алгоритмы машинного обучения используют точные данные для принятия решений о содержимом. Несогласованные или измененные данные могут негативно повлиять на процесс обучения, что приводит к снижению общей эффективности Defender для Office 365. Вот некоторые примеры.

- Репутация. Со временем модели машинного обучения обнаруживают элементы, связанные с хорошим и плохим содержимым (IP-адреса, отправляющие домены, URL-адреса и т. д.). Когда сообщения возвращаются из службы сторонних поставщиков, исходные IP-адреса отправки не сохраняются и могут снизить эффективность IP-адресов при вынесении правильного вердикта. Это поведение также может повлиять на отправки, которые рассматриваются в пункте 3 далее.

- Изменения содержимого сообщений. Многие службы безопасности электронной почты добавляют заголовки сообщений, добавляют заявления об отказе, изменяют содержимое текста сообщения и (или) перезаписывают URL-адреса в сообщениях. Хотя это поведение обычно не является проблемой, доставленные сообщения, содержащие эти изменения, которые позже будут определены как вредоносные и удалены с помощью автоматической очистки нулевого часа (ZAP), могут научить машинное обучение, что эти изменения указывают на плохое сообщение.

По этим причинам мы настоятельно рекомендуем избегать такой конфигурации и работать с сторонним поставщиком услуг, чтобы использовать другие варианты интеграции, описанные в этой статье. Тем не менее, если необходимо внедрить эту конфигурацию, мы настоятельно рекомендуем использовать следующие параметры и операции, чтобы максимально повысить уровень защиты:

Настройте действия политики Defender для Office 365 для карантина всех отрицательных вердиктов. Хотя эта конфигурация может быть менее понятной, чем использование папки "Нежелательная Email", действие нежелательной почты происходит только после окончательной доставки в почтовый ящик. Сообщение электронной почты, которое было бы доставлено в папку "Нежелательная Email", отправляется в службу сторонних поставщиков. Если или когда это сообщение возвращается в Корпорацию Майкрософт, нет никакой гарантии, что исходный вердикт (например, спам) будет сохранен. Это приводит к снижению общей эффективности.

Совет

Правила потока обработки почты (правила транспорта), которые рассматривают исходные вердикты, не являются идеальными, так как они могут создавать другие проблемы и создавать проблемы с эффективностью.

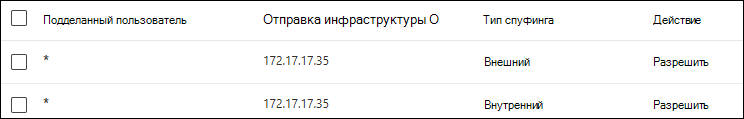

Сведите к минимуму ложные срабатывания, переопределив подделку для электронной почты, поступающей из службы сторонних поставщиков. Например, если у службы сторонних поставщиков есть IP-адрес 172.17.17.35, создайте две разрешенные спуфинированные записи отправителя в списке разрешенных и заблокированных клиентов: одну внешнюю и одну внутреннюю, как показано на следующем снимке экрана:

Обязательно удалите эти записи переопределения, если вы когда-либо покинете службу защиты сторонних поставщиков или измените ее работу.

Ложноотрицательная (недопустимая почта разрешена) и ложноположительные отправки сообщений в Корпорацию Майкрософт должны поступать из первоначальной версии сообщения, а не из той, которая возвращается из службы сторонних поставщиков. Ложные срабатывания, приписываемые службе сторонних поставщиков, должны отправляться в службу сторонних поставщиков. Это требование может быть сложным для управления:

- Ложноотрицательный результат Майкрософт (пропущен при первоначальном приеме): перед доставкой в почтовый ящик требуется копия сообщения. Отправьте копию в карантин из службы сторонних поставщиков, если она доступна.

- Ложноотрицательный результат службы Microsoft + сторонних поставщиков. Если обе службы пропустили его, рекомендуется сообщить об исходном элементе в корпорацию Майкрософт и сообщить об этом элементе в почтовом ящике получателя службе, отличной от Корпорации Майкрософт. Элемент, возвращенный в Microsoft 365 из службы, не являющейся корпорацией Майкрософт, содержит сведения из службы, не являющейся корпорацией Майкрософт (например, ip-адреса, пользовательские заголовки и т. д.), что может привести к снижению эффективности машинного обучения.

- Ложноположительные срабатывания Майкрософт. Если сообщение было первоначально получено корпорацией Майкрософт перед оценкой службой, не являющейся корпорацией Майкрософт, отправка этой копии из карантина будет эффективной.

- Ложноположительные срабатывания службы сторонних поставщиков. Если служба сторонних поставщиков перехватила сообщение, необходимо отправить сообщение, так как корпорация Майкрософт не может устранить проблему.

Интеграция средств создания отчетов о сообщениях сторонних организаций

Defender для Office 365 пользователь сообщил параметры, которые работают со встроенной кнопкой "Отчет" в поддерживаемых версиях Outlook.

Зная, что службы безопасности сторонних производителей могут включать собственные средства и процессы для отчетности о ложных срабатываниях и ложноотрицательных результатах (включая обучение и информирование пользователей), Defender для Office 365 поддерживает отправки из сторонних средств отчетности. Эта поддержка помогает упростить отправку ложных срабатываний и ложноотрицательных сообщений в Корпорацию Майкрософт, а также позволяет команде SecOps воспользоваться преимуществами управления инцидентами Microsoft Defender XDR, а также автоматизированных расследований и реагирования (AIR).

Дополнительные сведения см. в разделе Параметры сторонних средств создания отчетов.