Аналитика спуфинга в EOP

Совет

Знаете ли вы, что вы можете попробовать функции в Microsoft Defender для Office 365 план 2 бесплатно? Используйте 90-дневную пробную версию Defender для Office 365 в центре пробных версий портала Microsoft Defender. Узнайте, кто может зарегистрироваться и использовать условия пробной версии на пробной Microsoft Defender для Office 365.

В организациях Microsoft 365 с почтовыми ящиками в Exchange Online или автономных Exchange Online Protection организациях без Exchange Online почтовых ящиков входящие сообщения автоматически защищены от спуфингов. EOP использует подделательную аналитику в рамках общей защиты вашей организации от фишинга. Дополнительные сведения см. в разделе Защита от спуфингов в EOP.

Когда отправитель подделывает адрес электронной почты, он выглядит как пользователь в одном из доменов вашей организации или пользователь во внешнем домене, который отправляет электронную почту в вашу организацию. Злоумышленники, которые подделают отправителей для отправки спама или фишинговой почты, должны быть заблокированы. Но есть сценарии, когда законные отправители подделывают. Например:

Допустимые сценарии подмены внутренних доменов:

- Сторонние отправители используют ваш домен для массовой рассылки сообщений вашим сотрудникам с целью опросов.

- Внешняя компания генерирует и рассылает рекламу или обновления продукта от вашего имени.

- Помощнику регулярно нужно отправлять электронную почту для другого человека в вашей организации.

- Внутреннее приложение отправляет уведомления по электронной почте.

Допустимые сценарии спуфинга внешних доменов:

- Отправитель находится в списке рассылки (также известном как список обсуждения), и список рассылки ретранслирует электронную почту от исходного отправителя всем участникам списка рассылки.

- Внешняя компания отправляет электронную почту от имени другой компании (например, автоматический отчет или компания, предоставляющая программное обеспечение как услуга).

Вы можете использовать аналитику спуфинга на портале Microsoft Defender, чтобы быстро определить поддельных отправителей, которые на законных основаниях отправляют вам не прошедшие проверку электронной почты (сообщения из доменов, которые не проходят проверки SPF, DKIM или DMARC), и вручную разрешить отправку этих отправителей.

Разрешив известным отправителям отправлять поддельные сообщения из известных расположений, вы можете уменьшить количество ложных срабатываний (хорошее сообщение электронной почты, помеченное как плохое). Отслеживая разрешенных спуфинированных отправителей, вы обеспечиваете дополнительный уровень безопасности, чтобы предотвратить поступление небезопасных сообщений в вашу организацию.

Аналогичным образом вы можете использовать аналитические сведения о спуфингах для проверки подделанных отправителей, которые были разрешены спуфингом интеллекта, и вручную блокировать этих отправителей.

В оставшейся части этой статьи объясняется, как использовать аналитику спуфинга на портале Microsoft Defender и в PowerShell (Exchange Online PowerShell для организаций Microsoft 365 с почтовыми ящиками в Exchange Online; автономный EOP PowerShell для организаций без Exchange Online почтовые ящики).

Примечание.

В этой аналитике отображаются только подделанные отправители, обнаруженные спуфингом. Сообщения из доменов, в которых произошел сбой DMARC, где для политики DMARC задано значение

p=rejectилиp=quarantineне отображаются в этой аналитике. Эти сообщения обрабатываются на основе политики записи Honor DMARC, когда сообщение обнаруживается как подделанный параметр в политиках защиты от фишинга.При переопределении вердикта разрешения или блокировки в аналитике спуфинга, спуфинг-отправитель становится записью разрешения или блокировки вручную, которая отображается только на вкладке Spoofed senders (Подделанные отправители) на странице Разрешения или блокировки клиента Списки по адресу https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem. Вы также можете вручную создавать разрешенные или заблокированные записи для поддельных отправителей до их обнаружения аналитикой спуфинга. Дополнительные сведения см. в разделе Подделанные отправители в списке разрешенных и заблокированных клиентов.

Значения действияРазрешить или Блокировать в аналитике спуфинга относятся к обнаружению спуфинга (независимо от того, определило ли Microsoft 365 сообщение как подделанный или нет). Значение Действия не обязательно влияет на общую фильтрацию сообщения. Например, чтобы избежать ложноположительных срабатываний, может быть доставлено подделаное сообщение, если мы обнаружили, что оно не имеет злонамеренного намерения.

Аналитика спуфинга показывает данные за 7 дней. Командлет Get-SpoofIntelligenceInsight показывает данные за 30 дней.

Что нужно знать перед началом работы

Откройте портал Microsoft Defender по адресу https://security.microsoft.com. Чтобы перейти непосредственно на вкладку Спуфинированные отправители на странице Разрешения и блокировки клиента Списки, используйте .https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem Чтобы перейти непосредственно на страницу аналитики спуфинга, используйте .https://security.microsoft.com/spoofintelligence

Сведения о том, как подключиться к Exchange Online PowerShell, см. в статье Подключение к Exchange Online PowerShell. Чтобы подключиться к автономному EOP PowerShell, см. раздел Подключение к PowerShell Exchange Online Protection.

Перед выполнением процедур, описанных в этой статье, вам необходимо назначить разрешения. Возможны следующие варианты:

Microsoft Defender XDR единое управление доступом на основе ролей (RBAC) (если Email & совместной работы>Defender для Office 365 разрешения активны

. Влияет только на портал Defender, а не На PowerShell: авторизация и параметры/Параметры безопасности/Основные параметры безопасности (управление) или Авторизация и параметры/Параметры безопасности/Основные параметры безопасности (чтение).

. Влияет только на портал Defender, а не На PowerShell: авторизация и параметры/Параметры безопасности/Основные параметры безопасности (управление) или Авторизация и параметры/Параметры безопасности/Основные параметры безопасности (чтение).-

-

Разрешить или заблокировать подделанных отправителей, включить или отключить спуфинговую аналитику: членство в одной из следующих групп ролей:

- Управление организацией

- Администратор безопасностииконфигурация только для просмотра или управление организацией только для просмотра.

- Доступ только для чтения к аналитике спуфинга: членство в группах ролей "Глобальный читатель", "Читатель безопасности" или "Управление организацией только для просмотра ".

-

Разрешить или заблокировать подделанных отправителей, включить или отключить спуфинговую аналитику: членство в одной из следующих групп ролей:

Microsoft Entra разрешения. Членство в ролях "Глобальный администратор*", "Администратор безопасности", "Глобальный читатель" или "Читатель безопасности" предоставляет пользователям необходимые разрешения и разрешения для других функций Microsoft 365.

Важно!

* Корпорация Майкрософт рекомендует использовать роли с наименьшими разрешениями. Использование учетных записей с более низкими разрешениями помогает повысить безопасность организации. Глобальный администратор — это роль с высокими привилегиями, которую следует ограничивать экстренными сценариями, когда вы не можете использовать существующую роль.

Рекомендуемые параметры для политик защиты от фишинга см. в разделе Параметры политики защиты от фишинга EOP.

Вы включаете и отключаете подделательную аналитику в политиках защиты от фишинга в EOP и Microsoft Defender для Office 365. Аналитика спуфинга включена по умолчанию. Дополнительные сведения см. в разделах Настройка политик защиты от фишинга в EOP или Настройка политик защиты от фишинга в Microsoft Defender для Office 365.

Рекомендуемые параметры для аналитики спуфинга см. в разделе Параметры политики защиты от фишинга EOP.

Поиск аналитических сведений о спуфингах на портале Microsoft Defender

На портале Microsoft Defender по адресу https://security.microsoft.comперейдите к Email & Политики совместной работы>& Правила Политики>угроз, разрешенныеи заблокированные Списки> клиента в разделе Правила. Или, чтобы перейти непосредственно на страницу разрешения или блокировки клиента Списки, используйте https://security.microsoft.com/tenantAllowBlockList.

Перейдите на вкладку Подделанные отправители .

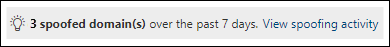

На вкладке Подделанные отправители аналитика спуфинга выглядит следующим образом:

Есть два режима аналитики:

- Режим аналитики. Если включена подделывательная аналитика, она показывает, сколько сообщений было обнаружено спуфингом за последние семь дней.

- Что делать, если режим. Если спуфинга отключено, аналитика показывает, сколько сообщений было обнаружено спуфингом за последние семь дней.

Чтобы просмотреть сведения об обнаружении спуфинга, выберите Просмотр действия спуфинга в аналитике спуфинга, чтобы перейти на страницу Аналитика спуфинга .

Просмотр сведений об обнаружении спуфингов

Примечание.

Помните, что в этой аналитике отображаются только подделанные отправители, обнаруженные спуфингом. Сообщения из доменов, в которых произошел сбой DMARC, где для политики DMARC задано значение p=reject или p=quarantine не отображаются в этой аналитике. Эти сообщения обрабатываются на основе политики записи Honor DMARC, когда сообщение обнаруживается как подделанный параметр в политиках защиты от фишинга.

Страница аналитических сведений о спуфингах по адресу https://security.microsoft.com/spoofintelligence доступна при выборе пункта Просмотреть действия спуфинга в разделе Аналитика спуфинга на вкладке Подделанные отправители на странице Разрешения и блокировки клиента Списки.

На странице Аналитика спуфинга можно отсортировать записи, щелкнув доступный заголовок столбца. Доступны следующие столбцы:

-

Подделанный пользователь. Домен подделаного пользователя, который отображается в поле От в почтовых клиентах. Адрес From также называется адресом

5322.From. -

Инфраструктура отправки. Также называется инфраструктурой. Инфраструктура отправки является одним из следующих значений:

- Домен, обнаруженный при обратном поиске DNS (запись PTR) IP-адреса исходного почтового сервера.

- Если исходный IP-адрес не имеет записи PTR, отправляющая инфраструктура идентифицируется как <исходный IP-адрес> /24 (например, 192.168.100.100/24).

- Проверенный домен DKIM.

- Количество сообщений. Количество сообщений из сочетания спуфинированного домена и инфраструктуры отправки в организацию за последние семь дней.

- Последний просмотр: дата последнего получения сообщения из инфраструктуры отправки, содержащей подделанный домен.

-

Тип подделки: одно из следующих значений:

- Внутренний. Подделанный отправитель находится в домене, принадлежавом вашей организации ( принятом домене).

- Внешний: подделанный отправитель находится во внешнем домене.

-

Действие: это значение разрешено или заблокировано:

- Разрешено. Домен не удалось выполнить явную проверку подлинности по электронной почте, проверяет SPF, DKIM и DMARC. Однако домен прошел наши неявные проверки подлинности электронной почты (составная проверка подлинности). В результате действия по защите от спуфинга к сообщению не применялись.

- Заблокировано. Сообщения из сочетания подделаного домена и инфраструктуры отправки помечаются как плохие с помощью спуфинга аналитики. Действия, выполняемые с поддельными сообщениями с вредоносным намерением, контролируются политиками безопасности Standard или Строгими предустановленными политиками безопасности, политикой защиты от фишинга по умолчанию или пользовательскими политиками защиты от фишинга. Дополнительные сведения см. в разделе Настройка политик защиты от фишинга в Microsoft Defender для Office 365.

Чтобы изменить список подделанных отправителей с обычного на компактный, выберите ![]() Изменить интервал списка на компактный или обычный, а затем выберите

Изменить интервал списка на компактный или обычный, а затем выберите ![]() Компактный список.

Компактный список.

Чтобы отфильтровать записи, выберите ![]() Фильтр. В открываемом всплывающем окне Фильтр доступны следующие фильтры:

Фильтр. В открываемом всплывающем окне Фильтр доступны следующие фильтры:

- Тип спуфингов. Доступные значения: Internal и External.

- Действие: доступные значения : Разрешить и Блокировать.

По завершении во всплывающем окне Фильтр нажмите кнопку Применить. Чтобы очистить фильтры, выберите ![]() Очистить фильтры.

Очистить фильтры.

![]() Используйте поле Поиск и соответствующее значение для поиска определенных записей.

Используйте поле Поиск и соответствующее значение для поиска определенных записей.

Экспорт используется ![]() для экспорта списка подделок обнаружения в CSV-файл.

для экспорта списка подделок обнаружения в CSV-файл.

Просмотр сведений об обнаружении спуфингов

При выборе обнаружения подделки в списке, щелкнув в любом месте строки, кроме поля проверка рядом с первым столбцом, откроется всплывающее окно сведений, содержащее следующие сведения:

Почему мы поймали это? section: почему мы обнаружили этого отправителя как подделанного и что вы можете сделать для получения дополнительных сведений.

Раздел Сводка по домену. Содержит те же сведения на странице аналитики main Spoof.

Раздел данных WhoIs: Техническая информация о домене отправителя.

Обозреватель разделе исследования. В Defender для Office 365 организации этот раздел содержит ссылку, чтобы открыть Обозреватель угрозы, чтобы просмотреть дополнительные сведения об отправителе на вкладке Фишинг.

Раздел Аналогичные сообщения электронной почты. Содержит следующие сведения об обнаружении спуфингов:

- Date

- Тема

- Получатель

- Sender

- IP-адрес отправителя

Выберите Настроить столбцы , чтобы удалить отображаемые столбцы. По завершении нажмите кнопку Применить.

Совет

Чтобы просмотреть сведения о других записях, не выходя из всплывающего меню сведений, используйте  предыдущий элемент и следующий элемент в верхней части всплывающего окна.

предыдущий элемент и следующий элемент в верхней части всплывающего окна.

Сведения о том, как изменить обнаружение подмены с "Разрешить" на "Блокировать" или наоборот, см. в следующем разделе.

Переопределение вердикта спуфинга разведки

На странице аналитики спуфинга по адресу https://security.microsoft.com/spoofintelligenceиспользуйте один из следующих методов, чтобы переопределить вердикт спуфинга аналитики:

Выберите одну или несколько записей в списке, выбрав поле проверка рядом с первым столбцом.

- Выберите действие Массовые

действия, которое появится.

действия, которое появится. - В открывающемся всплывающем окне Массовые действия выберите Разрешить подделать или Заблокировать спуфинга, а затем нажмите кнопку Применить.

- Выберите действие Массовые

Выберите запись из списка, щелкнув в любом месте строки, кроме поля проверка.

В открывающемся всплывающем окне сведений выберите Разрешить подделать или Блокировать спуфингов в верхней части всплывающего окна, а затем нажмите кнопку Применить.

Вернувшись на страницу аналитики спуфинга, запись удаляется из списка и добавляется на вкладку Спуфинированные отправители на странице Разрешения и блокировки клиента Списки по адресу https://security.microsoft.com/tenantAllowBlockList?viewid=SpoofItem.

О разрешенных поддельных отправителях

Сообщения от разрешенного спуфинированного отправителя (автоматически обнаруженные или настроенные вручную) разрешены только при использовании сочетания подделанного домена и инфраструктуры отправки. Например, следующему поддельному отправителю разрешен спуфинг:

- Домен: gmail.com

- Инфраструктура: tms.mx.com

Подделать можно только электронную почту из этой пары "домен/отправляющая инфраструктура". Другие отправители, пытающиеся подделать gmail.com, автоматически не допускаются. Сообщения от отправителей из других доменов, исходящие от tms.mx.com, по-прежнему проверяются аналитикой спуфинга и могут быть заблокированы.

Использование аналитических сведений о спуфингах в Exchange Online PowerShell или автономном EOP PowerShell

В PowerShell вы используете командлет Get-SpoofIntelligenceInsight для просмотра разрешенных и заблокированных подделанных отправителей, обнаруженных спуфингом. Чтобы вручную разрешить или заблокировать поддельные отправители, необходимо использовать командлет New-TenantAllowBlockListSpoofItems . Дополнительные сведения см . в разделах Использование PowerShell для создания разрешенных записей для подделанных отправителей в списке разрешенных и заблокированных клиентов и Использование PowerShell для создания записей блокировки для поддельных отправителей в списке разрешенных и заблокированных клиентов.

Чтобы просмотреть сведения в аналитике спуфинга, выполните следующую команду:

Get-SpoofIntelligenceInsight

Подробные сведения о синтаксисе и параметрах см. в разделе Get-SpoofIntelligenceInsight.

Другие способы управления спуфингом и фишингом

Будьте внимательны в отношении защиты от спуфингом и фишинга. Ниже приведены связанные способы проверка на отправителей, которые подделывают ваш домен, и предотвратить их повреждение вашей организации.

Проверьте отчет о спуфинговой почте. Часто используйте этот отчет для просмотра подделанных отправителей и управления ими. Дополнительные сведения см . в разделе Отчет об обнаружении подмены.

Проверьте конфигурацию SPF, DKIM и DMARC. Дополнительные сведения см. в следующих статьях:

- Проверка подлинности электронной почты в Microsoft 365

- Настройка SPF для предотвращения спуфинга

- Используйте DKIM для проверки исходящей электронной почты, отправленной с вашего пользовательского домена

- Использование протокола DMARC для проверки электронной почты

- Настройка доверенных запечатывщиков ARC