Отчет о правилах сокращения направлений атак

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Платформ:

- Windows

Отчет о правилах сокращения направлений атаки содержит подробные сведения о правилах, применяемых на устройствах в вашей организации. Кроме того, в этом отчете содержатся сведения о:

- обнаруженные угрозы

- заблокированные угрозы

- устройства, которые не настроены для использования стандартных правил защиты для блокировки угроз

Кроме того, отчет предоставляет простой в использовании интерфейс, который позволяет:

- Просмотр обнаружений угроз

- Просмотр конфигурации правил ASR

- Настройка (добавление) исключений

- Детализация для сбора подробных сведений

Дополнительные сведения об отдельных правилах сокращения направлений атак см. в справочнике по правилам сокращения направлений атак.

Предварительные требования

Важно!

Чтобы получить доступ к отчету о правилах сокращения направлений атак, для портала Microsoft Defender требуются разрешения на чтение. Чтобы Windows Server 2012 R2 и Windows Server 2016 отображались в отчете о правилах сокращения направлений атак, эти устройства должны быть подключены с помощью современного унифицированного пакета решения. Дополнительные сведения см. в статье Новые функции в современном унифицированном решении для Windows Server 2012 R2 и 2016.

Разрешения на доступ к отчетам

Для доступа к отчету о правилах сокращения направлений атак на портале Microsoft Defender требуются следующие разрешения:

| Имя разрешения | Тип разрешения |

|---|---|

| Просмотр данных | Операции, связанные с обеспечением безопасности |

Важно!

Microsoft рекомендует использовать роли с наименьшим количеством разрешений. Это помогает повысить безопасность вашей организации. Глобальный администратор — это роль с высокими привилегиями, которую следует ограничивать экстренными сценариями, когда вы не можете использовать существующую роль.

Чтобы назначить эти разрешения, выполните следующие действия:

Войдите на портал Microsoft Defender.

В области навигации выберите Параметры>Роли конечных> точек(в разделе Разрешения).

Выберите роль, которую вы хотите изменить, а затем нажмите кнопку Изменить.

В разделе Изменение роли на вкладке Общие в поле Имя роли введите имя роли.

В поле Описание введите краткую сводку роли.

В разделе Разрешения выберите Просмотр данных и в разделе Просмотр данных выберите Операции безопасности.

Перейдите к отчету о правилах сокращения направлений атак.

Переход к сводным карточкам для отчета о правилах сокращения направлений атак

Откройте портал Microsoft Defender.

В области навигации выберите Отчеты. В разделе main в разделе Отчеты выберите Отчет по безопасности.

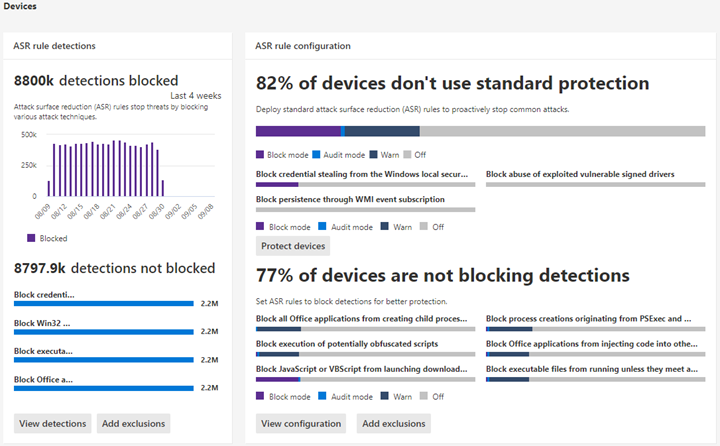

Прокрутите вниз до пункта Устройства , чтобы найти сводную карточку правил сокращения направлений атак . Сводные карточки отчетов для правил ASR выглядят следующим образом:

Карточки сводных отчетов по правилам ASR

Сводка отчета о правилах ASR разделена на две карточки:

Сводка по обнаружению правил ASR карта

Сводка по обнаружению правил ASR карта отображает сводку по количеству обнаруженных угроз, заблокированных правилами ASR. Этот карта включает две кнопки действий:

- Просмотр обнаружений: открытие вкладки Обнаружения

- Добавление исключений. Открывает вкладку Исключения .

При выборе ссылки на обнаружение правил ASR в верхней части карта также открывается вкладка Main Правила сокращения направлений атак.

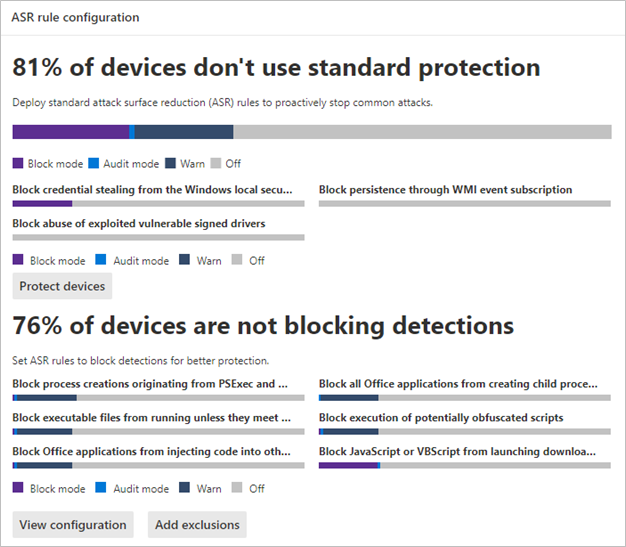

Сводная карта конфигурации правил ASR

В верхнем разделе рассматриваются три рекомендуемых правила, которые защищают от распространенных методов атак. В этом карта отображаются сведения о текущем состоянии компьютеров в организации, на которых установлены следующие три стандартных правила защиты (ASR) в режиме блокировки, режим аудита или выключение (не настроено). Кнопка Защитить устройства отображает полные сведения о конфигурации только для трех правил. клиенты могут быстро принять меры для включения этих правил.

В нижней части отображаются шесть правил, основанных на количестве незащищенных устройств на правило. Кнопка Просмотреть конфигурацию открывает все сведения о конфигурации для всех правил ASR. Кнопка Добавить исключения отображает страницу добавления исключения со всеми обнаруженными именами файлов или процессов, перечисленными для оценки центра операций безопасности (SOC). Страница Добавить исключение связана с Microsoft Intune.

Карта также включает две кнопки действий:

- Просмотр конфигурации. Открывает вкладку Обнаружения .

- Добавление исключений. Открывает вкладку Исключения .

При выборе ссылки на конфигурацию правил ASR в верхней части карта также открывается вкладка Main Правила сокращения направлений атак.

Упрощенный вариант стандартной защиты

Сводка по конфигурации карта предоставляет кнопку Для защиты устройств с помощью трех стандартных правил защиты. Как минимум, корпорация Майкрософт рекомендует включить следующие три стандартных правила защиты для уменьшения направлений атак:

- Блокировка кражи учетных данных из подсистемы локального центра безопасности Windows (lsass.exe)

- Блокировать злоупотребление эксплуатируемыми уязвимыми подписанными драйверами

- Блокировка сохраняемости с помощью подписки на события инструментария управления Windows (WMI)

Чтобы включить три стандартных правила защиты, выполните следующие действия:

Выберите Защитить устройства. Откроется вкладка Конфигурация main.

На вкладке Конфигурациябазовые правила автоматически переключают все правила на Standard включены правила защиты.

В списке Устройства выберите устройства, к которым должны применяться стандартные правила защиты, а затем нажмите кнопку Сохранить.

В этом карта есть две другие кнопки навигации:

- Просмотр конфигурации. Откроется вкладка Конфигурация .

- Добавление исключений. Открывает вкладку Исключения .

При выборе ссылки на конфигурацию правил ASR в верхней части карта также открывается вкладка Main Правила сокращения направлений атак.

Правила сокращения направлений атаки main вкладках

Хотя сводные карточки отчетов по правилам ASR полезны для быстрого получения сводки о состоянии правил ASR, вкладки main содержат более подробные сведения о возможностях фильтрации и конфигурации.

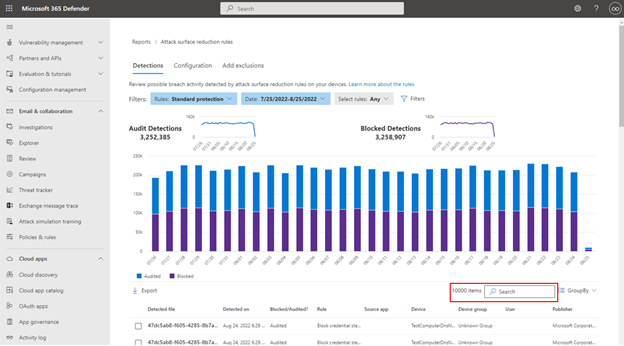

Возможности поиска

Возможности поиска добавляются на вкладки Обнаружение, Конфигурация и Добавление исключений main. Эта возможность позволяет выполнять поиск по идентификатору устройства, имени файла или имени процесса.

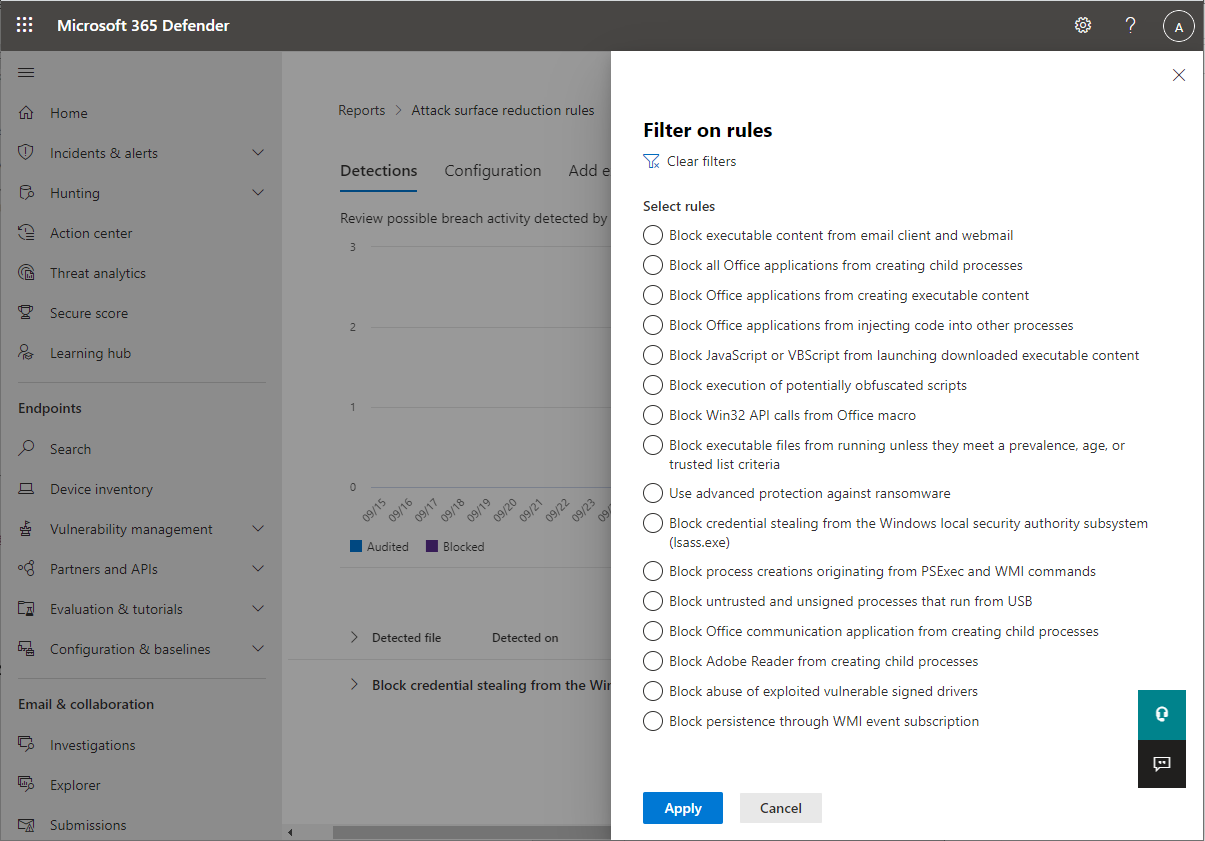

Фильтрация

Фильтрация позволяет указать возвращаемые результаты:

- Date позволяет указать диапазон дат для результатов данных.

- Фильтры

Примечание.

При фильтрации по правилам количество отдельных обнаруженных элементов, перечисленных в нижней половине отчета, в настоящее время ограничено 200 правилами. Вы можете использовать экспорт , чтобы сохранить полный список обнаружений в Excel.

Совет

Так как фильтр в настоящее время работает в этом выпуске, каждый раз, когда вы хотите "сгруппировать по", необходимо сначала прокрутить вниз до последнего обнаружения в списке, чтобы загрузить полный набор данных. После загрузки полного набора данных можно запустить фильтрацию "сортировка по". Если вы не прокрутите вниз до последнего обнаружения, указанного при каждом использовании или при изменении параметров фильтрации (например, правила ASR, применяемые к текущему выполнению фильтра), результаты будут неверными для любого результата, имеющего несколько доступных для просмотра страниц перечисленных обнаружений.

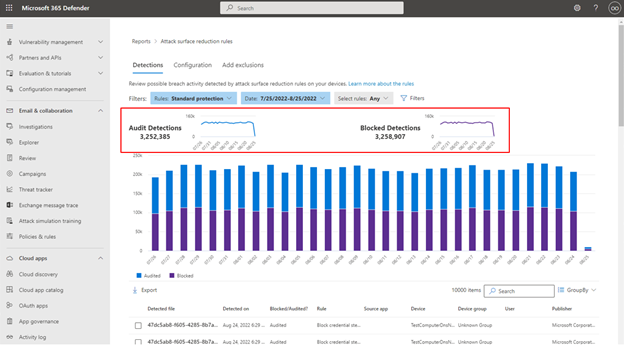

Вкладка "Правила сокращения направлений атак" main вкладке "Обнаружение"

- Обнаружение аудита. Показывает, сколько обнаружений угроз фиксируется правилами, заданными в режиме аудита .

- Заблокированные обнаружения. Показывает, сколько обнаружений угроз заблокировано правилами, установленными в режиме блокировки .

- Большой консолидированный график: отображает заблокированные и проверенные обнаружения.

Графы предоставляют данные обнаружения в отображаемом диапазоне дат с возможностью навести указатель мыши на определенное расположение для сбора сведений о дате.

В нижней части отчета перечислены обнаруженные угрозы для каждого устройства со следующими полями:

| Имя поля | Определение |

|---|---|

| Обнаруженный файл | Файл, определенный для хранения возможной или известной угрозы |

| Обнаружено в | Дата обнаружения угрозы |

| Заблокировано или проверено? | Указывает, находилось ли правило обнаружения для конкретного события в режиме блокировки или аудита. |

| Правило | Какое правило обнаружило угрозу |

| Исходное приложение | Приложение, которое сделало вызов к проблеме "обнаруженного файла" |

| Устройство | Имя устройства, на котором произошло событие аудита или блокировки. |

| Группа устройств | Группа Active Directory, к которой принадлежит устройство |

| Пользователь | Учетная запись компьютера, ответственная за вызов |

| Publisher | Компания, которая выпустила конкретный .exe или приложение |

Дополнительные сведения об аудите правил ASR и режимах блокировки см. в разделе Режимы правил сокращения направлений атак.

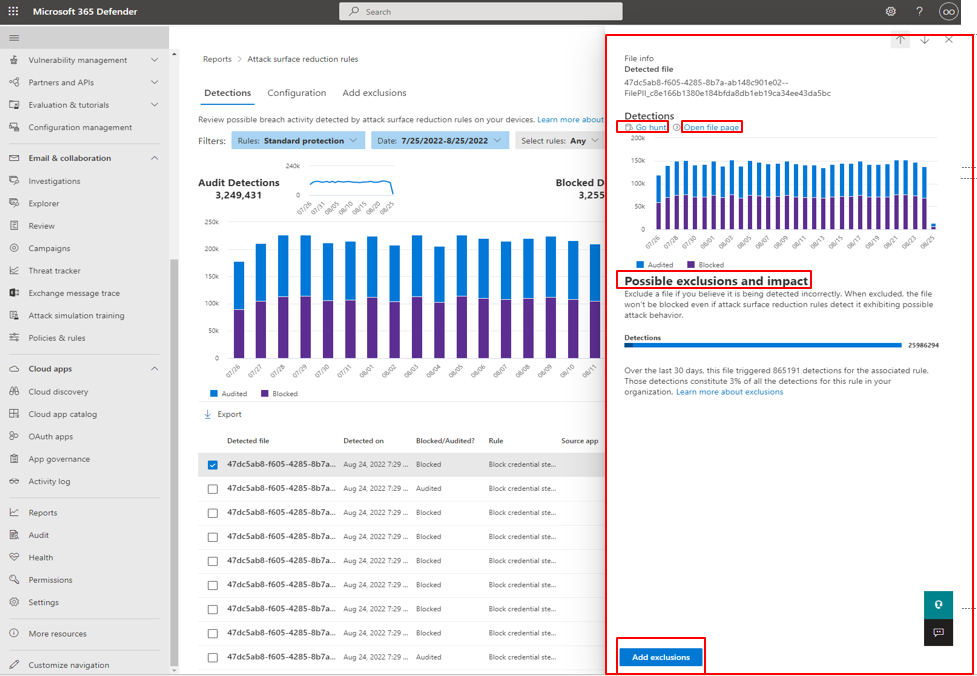

Всплывающий элемент с действиями

На странице "Обнаружение" main есть список всех обнаружений (файлов и процессов) за последние 30 дней. Выберите любое из обнаружений, чтобы открыть с возможностями детализации.

В разделе Возможное исключение и влияние описывается эффект выбранного файла или процесса. Варианты действий:

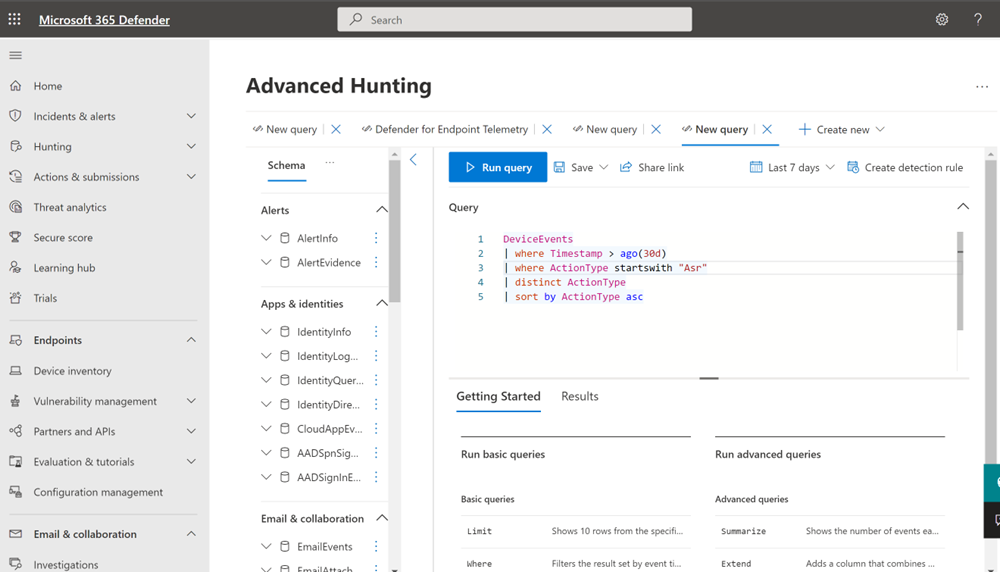

- Выберите Go hunt (Перейти на охоту ), чтобы открыть страницу запроса Advanced Hunting

- Откроется страница "Открыть файл" Microsoft Defender для конечной точки обнаружения

- Кнопка Добавить исключение связана со страницей добавления исключения main.

На следующем рисунке показано, как страница запроса Advanced Hunting открывается по ссылке во всплывающем элементе с действиями:

Дополнительные сведения о расширенной охоте см. в статье Упреждающая охота на угрозы с помощью расширенной охоты в Microsoft Defender XDR

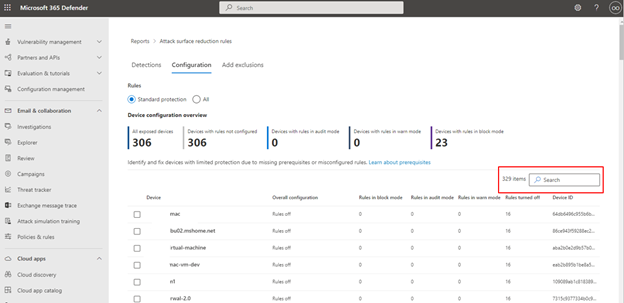

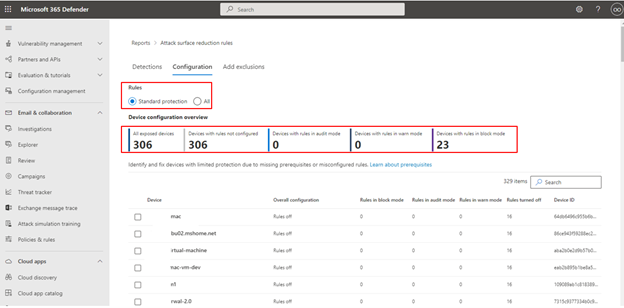

Правила сокращения направлений атак main вкладке "Конфигурация"

На вкладке "Правила ASR" main "Конфигурация" содержатся сведения о конфигурации правил ASR для отдельных устройств. На вкладке Конфигурация есть три main аспекта:

Основные правила Предоставляет метод для переключения результатов между базовыми правилами и всеми правилами. По умолчанию выбраны основные правила .

Общие сведения о конфигурации устройств Предоставляет текущую snapshot устройств в одном из следующих состояний:

- Все предоставляемые устройства (устройства с отсутствующими предварительными условиями, правила в режиме аудита, неправильно настроенные правила или правила не настроены)

- Устройства с не настроенными правилами

- Устройства с правилами в режиме аудита

- Устройства с правилами в блочном режиме

В нижнем неименованном разделе вкладки Конфигурация содержится список текущего состояния устройств (на основе каждого устройства):

- Устройство (имя)

- Общая конфигурация (включены ли какие-либо правила или все отключены)

- Правила в блочном режиме (количество правил для каждого устройства, для которых задано значение блокировки)

- Правила в режиме аудита (количество правил в режиме аудита)

- Правила отключены (правила, которые отключены или не включены)

- Идентификатор устройства (GUID устройства)

Эти элементы показаны на следующем рисунке.

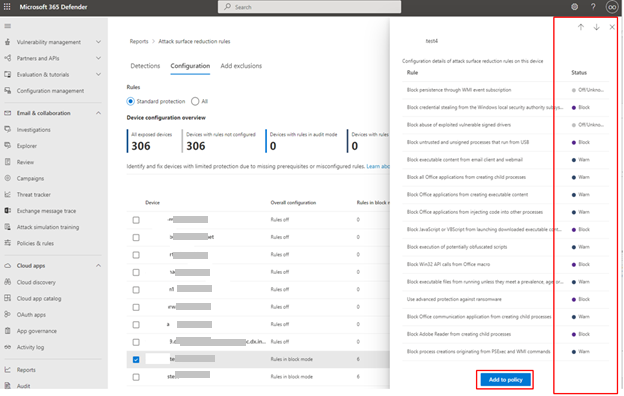

Чтобы включить правила ASR, выполните следующие действия.

В разделе Устройство выберите устройство или устройства, к которым требуется применить правила ASR.

Во всплывающем окне проверьте выбранные параметры и выберите Добавить в политику. На следующем рисунке показаны вкладка "Конфигурация " и всплывающее меню "Добавить правило ".

[ПРИМЕЧАНИЕ!] Если у вас есть устройства, требующие применения различных правил ASR, следует настроить эти устройства по отдельности.

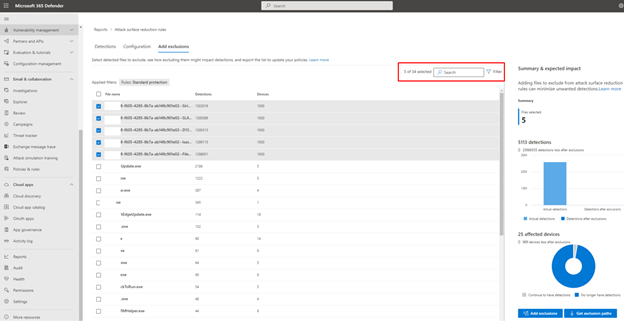

Правила сокращения направлений атак. Вкладка "Добавление исключений"

На вкладке Добавление исключений представлен список ранжированных обнаружений по имени файла и предоставляется метод для настройки исключений. По умолчанию сведения о добавлении исключений отображаются для трех полей:

- Имя файла: имя файла, который активировал событие правил ASR.

- Обнаружения: общее количество обнаруженных событий для именованного файла. Отдельные устройства могут активировать несколько событий правил ASR.

- Устройства: количество устройств, на которых произошло обнаружение.

Важно!

Исключение файлов или папок может значительно снизить защиту, предоставляемую правилами ASR. Исключенные файлы могут выполняться, и отчет или событие не записываются. Если правила ASR обнаруживают файлы, которые, как вы считаете, не должны быть обнаружены, сначала следует использовать режим аудита для тестирования правила.

При выборе файла откроется всплывающее окно Сводка & ожидаемое влияние , в которое будут представлены следующие типы сведений:

- Выбранные файлы — количество файлов, выбранных для исключения.

- (количество) обнаружений — указывается ожидаемое сокращение количества обнаружений после добавления выбранных исключений. Сокращение количества обнаружений графически представлено для фактических обнаружений и обнаружения после исключений.

- (количество) затронутых устройств — указывается ожидаемое сокращение количества устройств, сообщающих об обнаружении выбранных исключений.

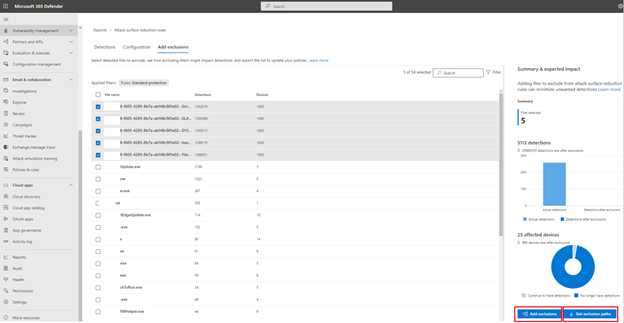

На странице Добавить исключение есть две кнопки для действий, которые можно использовать для любых обнаруженных файлов (после выбора). Варианты действий:

- Добавьте исключение, которое откроется Microsoft Intune странице политики ASR. Дополнительные сведения см. в разделе Intune в разделе Включение альтернативных методов конфигурации правил ASR.

- Получите пути исключения, которые загружают пути к файлам в формате CSV.

См. также

- Общие сведения о развертывании правил сокращения направлений атак

- Планирование развертывания правил сокращения направлений атак

- Проверка правил сокращения направлений атак

- Включение правил сокращения направлений атак

- Ввод в эксплуатацию правил сокращения направлений атак

- Отчет о правилах сокращения направлений атак (ASR)

- Справочник по правилам сокращения направлений атак

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.