Перспектива Azure Well-Architected Framework в виртуальной сети Azure

Виртуальная сеть Azure — это базовый стандартный блок для создания частной сети в Azure. Его можно использовать для включения обмена данными между ресурсами Azure и предоставления подключения к Интернету. Виртуальная сеть также интегрируется с локальными системами. Он включает встроенные возможности фильтрации, чтобы гарантировать, что только ожидаемый, разрешенный и безопасный трафик достигает компонентов в границах сети.

В этой статье предполагается, что в качестве архитектора вы знакомы с сетевыми конструкциями в Azure. Руководство сосредоточено на рекомендациях по архитектуре, которые сопоставляются с принципами Well-Architected платформы.

Важный

Как использовать это руководство

Каждый раздел содержит контрольный список проектирования, который освещает архитектурные проблемы и стратегиии проектирования, адаптированные к специфике технологии.

Также включены рекомендации по возможностям технологий, которые помогут материализовать эти стратегии. Рекомендации не представляют исчерпывающий список всех конфигураций, доступных для виртуальной сети и его зависимостей. Вместо этого они перечисляют ключевые рекомендации, сопоставленные с перспективами проектирования. Используйте рекомендации для создания подтверждения концепции или оптимизации существующих сред.

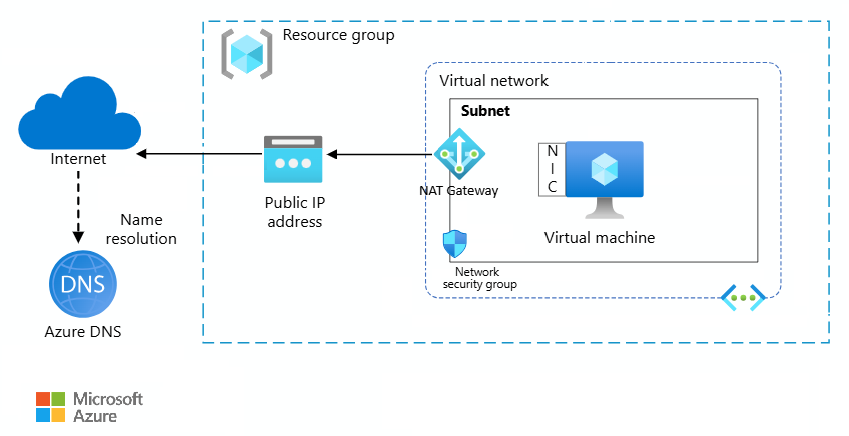

Базовая архитектура, демонстрирующая ключевые рекомендации: топология сети с концентратором и спицами в Azure .

области технологий

В этом обзоре рассматриваются взаимосвязанные решения для следующих ресурсов Azure:

- Виртуальная сеть и ее подсети

- Сетевые карты (сетевые адаптеры)

- Частные конечные точки

- Группы безопасности сети (НСГ)

- IP-адреса и выделения IP-адресов

- Таблицы маршрутов

- Сетевые диспетчеры

Существуют другие службы, связанные с виртуальной сетью, например подсистемы балансировки нагрузки. Эти службы рассматриваются в соответствующих руководствах.

Надёжность

Цель компонента надежности заключается в обеспечении непрерывной функциональности путем создания достаточной устойчивости и возможности быстрого восстановления после сбоев.

принципы проектирования надежности обеспечивают высокоуровневую стратегию проектирования, применяемую для отдельных компонентов, системных потоков и системы в целом.

Контрольный список по дизайну

Разработайте стратегию проектирования на основе контрольного списка для надежности. Определите ее релевантность вашим бизнес-требованиям, учитывая функции виртуальной сети и ее зависимостей. Расширьте стратегию, чтобы включить дополнительные подходы по мере необходимости.

Задайте целевые показатели надежности. Виртуальная сеть и большинство ее подслужб не имеют гарантий соглашения об уровне обслуживания (SLA), поддерживаемого корпорацией Майкрософт. Однако для определенных служб, таких как подсистемы балансировки нагрузки, сетевые адаптеры и общедоступные IP-адреса, имеются соглашения об уровне обслуживания. Вы должны хорошо понимать охват, предоставленный в опубликованном процентиле компанией Azure. Помните, что ваша центральная ИТ-организация обычно владеет виртуальной сетью и центральными службами. Убедитесь, что целевые вычисления включают эту зависимость.

смягчение уязвимых мест. Выполните анализ режима сбоя и определите отдельные точки сбоя в сетевых подключениях.

В следующих примерах показаны отдельные точки сбоя в сетевых подключениях:

Неудача Смягчение Сбой общедоступного IP-адреса в одной зоне доступности. Разверните ресурсы IP-адресов в зонах или используйте дополнительный IP-адрес с подсистемой балансировки нагрузки. Сбой виртуального сетевого устройства (NVA) в одной зоне. Разверните дополнительный NVA в другой зоне и используйте подсистему балансировки нагрузки для перенаправления трафика в NVA. Задержка в рабочих нагрузках, которые распределяются по регионам или зонам, что снижает пропускную способность и приводит к истечению времени ожидания. Разместите ресурсы в одном регионе или зоне. Измените архитектуру для использования шаблонов надежности, таких как метки развертывания с балансировщиками нагрузки, чтобы каждая метка могла обрабатывать нагрузку и работать в сотрудничестве с соседними ресурсами. Сбой рабочей нагрузки в одном регионе и холодная резервная площадка для отработки отказа. Предварительно настройте параметры сети в регионе резервного копирования. Такой подход гарантирует, что IP-адреса не перекрываются. Сбой приложения в одном регионе в виртуальной сети, которая взаимодействует с базой данных через Azure Private Link с использованием сайта холодного переключения. Реплицируйте подключения в дополнительном регионе и одноранговых виртуальных сетях для связи. Избыточное выделение пространств IP-адресов. Чтобы обеспечить надежное масштабирование, общая стратегия заключается в перерасходе емкости, чтобы предотвратить исчерпание IP-адресов. Однако этот подход имеет компромисс между надежностью и эффективностью работы. Подсети должны использовать только часть адресного пространства виртуальной сети. Целью должно быть достаточно дополнительного адресного пространства в виртуальной сети и подсетях, чтобы сбалансировать надежность с эффективностью работы.

Помните о ограничениях сети. Azure накладывает ограничения на количество ресурсов, которые можно развернуть. Хотя большинство ограничений сети Azure имеют максимальное значение, можно увеличить некоторые ограничения. Дополнительные сведения см. в ограничениях сети в Azure Resource Manager .

Создание сетевых схем, ориентированных на потоки пользователей. Эти схемы помогут визуализировать сегментацию сети, определить потенциальные точки сбоя и определить ключевые переходы, такие как точки входа и выхода в интернет. Они также важны для аудита и реагирования на инциденты.

Выделите потоки трафика с высоким приоритетом между пользователем и ресурсами рабочей загрузки. Например, если вы определяете приоритет Azure ExpressRoute для потоков корпоративной сети или защищенных запросов пользователей в структуре сети периметра, вы можете получить аналитические сведения о планировании емкости для брандмауэров и других служб.

добавить избыточность. При необходимости рассмотрите возможность развертывания шлюзов NAT и виртуальных сетей в нескольких регионах. Убедитесь, что общедоступные IP-адреса и другие службы, поддерживающие зону доступности, включают резервирование по зонам, и сделайте общие ресурсы, такие как брандмауэры, с резервированием на уровне региона.

Дополнительные сведения см. в обеспечении непрерывности работы виртуальной сети.

Избегайте сложности. Обратите особое внимание на виртуальные сети, подсети, IP-адреса, маршруты, группы безопасности приложений (ASG) и теги. Простые конфигурации снижают вероятность неправильной настройки и ошибки. Неправильные конфигурации и ошибки способствуют проблемам надежности и увеличению затрат на эксплуатацию и обслуживание. Ниже приведены некоторые примеры упрощения.

- Используйте частный DNS, если это возможно, и свести к минимуму количество зон DNS.

- Упрощение конфигураций маршрутизации. Рассмотрите возможность маршрутизации всего трафика через брандмауэр, если он используется в архитектуре.

Тестируйте устойчивость сети. Используйте Azure Chaos Studio для имитации сбоев сетевого подключения. Этот подход гарантирует, что рабочие нагрузки остаются избыточными и помогают оценить влияние потенциальных сбоев.

Мониторинг сетевого трафика для оценки влияния на надежность. Мониторинг потока трафика является важной операцией для надежности. Например, вы хотите определить высокоактивных коммуникаторов в вашей сети, чтобы понять, могут ли они привести к сбоям. Azure предоставляет возможности ведения журнала потоков. Дополнительные сведения см. в разделе Операционное совершенство.

Рекомендации

| Рекомендация | Выгода |

|---|---|

| Размер виртуальных сетей и подсетей в соответствии с стратегией масштабирования. Выберите меньше крупных виртуальных сетей, чтобы обеспечить избыточность в качестве стратегии устранения сбоев. Убедитесь, что адресное пространство не перекрывается с другими виртуальными сетями, с которыми необходимо взаимодействовать, и заранее запланируйте адресное пространство. Дополнительные сведения см. в статье Создание, изменение или удалениевиртуальной сети. |

Путём избыточного выделения ресурсов вы можете обеспечить эффективное масштабирование сети без ограничений адресного пространства. Заранее спланируйте адресное пространство, чтобы предотвратить конфликты и обеспечить гладкую масштабируемую сетевую архитектуру. |

| Используйте стандартный IP SKU для повышения надежности за счет зон доступности. По умолчанию общедоступные IP-адреса развертываются в нескольких зонах, если только не ограничено одной зоной. | Этот номер SKU помогает обеспечить работу связи в общедоступном IP-адресе во время зональных сбоев. |

Безопасность

Цель компонента "Безопасность" — обеспечить конфиденциальности, целостности и доступности гарантии рабочей нагрузки.

Принципы проектирования безопасности обеспечивают высокоуровневую стратегию проектирования для достижения этих целей, применяя подходы к техническому проектированию виртуальной сети.

Контрольный список по дизайну

Начните разработку стратегии на основе контрольного списка проверки проектирования по проверке безопасности и выявлению уязвимостей и мер контроля для повышения уровня защиты. Расширьте стратегию, чтобы включить дополнительные подходы по мере необходимости.

установить базовые показатели безопасности. Просмотрите базовые показатели безопасности для виртуальной сети и включите применимые меры в базовые показатели.

держать периметр сети в актуальном состоянии. Параметры безопасности, такие как NSG, ASG и диапазоны IP-адресов, должны регулярно обновляться. Устаревшие правила могут не соответствовать текущей сетевой архитектуре или шаблонам трафика. Этот разрыв безопасности может оставить сеть подверженной потенциальным атакам, уменьшая ограничения на входящий и исходящий трафик.

Использовать сегментацию для повышения безопасности. Используйте NSG как брандмауэр L4 на уровне подсети. Перенаправляет весь внешний трафик через сетевое виртуальное устройство, например брандмауэр, с помощью определяемых пользователем маршрутов для мониторинга и управления. Используйте полные доменные имена (FQDN) для фильтрации доступа к Интернету.

Безопасная платформа как услуга подключения к частным конечным точкам при блокировке исходящих подключений.

Применить принцип наименьших привилегий. Настройте ролевое управление доступом (RBAC), следуя стратегии ограниченного доступа для ролей, связанных с сетью. Убедитесь, что пользователи могут изменять параметры только в соответствии с их функцией задания.

Ограничить общедоступные IP-адреса. Используйте общие общедоступные IP-адреса из таких служб, как Azure Front Door, для повышения безопасности и первоначальных проверок запросов. Управление выделенным общедоступным IP-адресом требует контроля безопасности, включая управление портами и проверку запросов. По возможности используйте частное подключение.

Рекомендации

| Рекомендация | Выгода |

|---|---|

| Использовать шифрование виртуальной сети. | Обеспечивая использование зашифрованного трафика, вы можете защитить данные, передаваемые между виртуальными машинами Azure и масштабируемыми наборами виртуальных машин Azure в одной виртуальной сети. Он также шифрует трафик между региональным и глобально пиринговым виртуальными сетями. |

|

включить средство проверки виртуальной сети в Диспетчере виртуальных сетей Azure. Используйте эту функцию в предварительной среде разработки для проверки подключения между ресурсами. Эта функция не рекомендуется использовать в рабочей среде. |

Убедитесь, что ресурсы Azure в сети доступны и не блокируются политиками. |

| Включите службу защиты Azure от атак DDoS для виртуальной сети. Кроме того, вы можете защитить отдельные общедоступные IP-адреса с помощью защиты IP-адресов Azure DDoS. Просмотрите функции безопасности, предоставляемые в защите IP-адресов DDoS и защиты сети DDoS, и выберите ее, которая соответствует вашим требованиям. Например, уровень защиты от сети DDoS обеспечивает поддержку группы быстрого реагирования при возникновении атак. Уровень защиты IP-адресов DDoS не обеспечивает эту поддержку. |

Вы можете защитить от распределенных атак типа "отказ в обслуживании". |

| Защита сегментов в виртуальной сети с помощью сетевых групп безопасности. По возможности используйте ASG для определения правил. |

Трафик, который входит и покидает сеть, можно фильтровать на основе IP-адресов и диапазонов портов. ASG упрощают управление, абстрагируя базовые диапазоны IP-адресов. |

| Используйте частные конечные точки для доступа к службам Azure через частный IP-адрес в виртуальной сети. Другим способом реализации частной сети является конечных точек службы. Эти конечные точки направляют трафик в службу через магистральную сеть Azure. Если доступно для службы, выбирайте частные конечные точки вместо конечных точек службы. |

Частные конечные точки удаляют потребность в общедоступных IP-адресах, что сокращает область атаки. |

Оптимизация затрат

Оптимизация затрат фокусируется на обнаружении шаблонов расходов, приоритетах инвестиций в критически важные области и оптимизации в других для соответствия бюджету организации и удовлетворения бизнес-требований.

Принципы проектирования оптимизации затрат обеспечивают высокоуровневую стратегию проектирования для достижения этих целей и обеспечения компромиссов в техническом проектировании, связанном с вашей сетевой средой.

Контрольный список для проектирования

Начните свою стратегию проектирования на основе контрольного списка проектирования для оптимизации затрат на инвестиции. Настройте структуру, чтобы рабочая нагрузка соответствовала бюджету, выделенному для рабочей нагрузки. Проект должен использовать правильные возможности Azure, отслеживать инвестиции и находить возможности для оптимизации с течением времени.

Оптимизация передачи данных с большим объемом между конечными точками. Используйте пиринг между виртуальными сетями, чтобы эффективно перемещать данные между виртуальными сетями. Несмотря на то, что пиринг имеет затраты на входящий и исходящий трафик, этот подход может быть экономичным, так как это снижает потребление пропускной способности и проблемы с производительностью сети. Избегайте маршрутизации через концентратор, чтобы уменьшить неэффективность и затраты.

Для оптимизации передачи данных между регионами важно учитывать частоту и метод передачи. Например, при работе с резервными копиями, место, где вы сохраняете резервные копии, может значительно повлиять на затраты. Хранение данных резервного копирования в другом регионе повлечет за собой пропускную способность. Чтобы снизить эти затраты, убедитесь, что данные сжимаются перед передачей данных между регионами. Вы можете оптимизировать затраты и эффективность, изменив частоту передачи данных.

Включить сетевые компоненты в модель затрат. Учет скрытых затрат при создании или корректировке бюджета. Например, в многорегионных архитектурах требуется дополнительное время для передачи данных между регионами.

Отчеты о затратах Azure могут не включать расходы, связанные с NVAs, не относящимися к продуктам Microsoft, имеющих отдельные расходы на лицензирование. Они также могут иметь различные модели выставления счетов для опций с фиксированной ценой и на основе потребления. Обязательно включите эти факторы в рекомендации по бюджету.

Некоторые сетевые ресурсы могут быть дорогостоящими, например Брандмауэр Azure и ExpressRoute. Эти ресурсы можно распределить в централизованных узловых моделях и распределить расходы между командами на понесенные затраты. Включите эти расходы в модель затрат.

Не платить за неиспользуемые возможности. Регулярно просматривайте затраты на компоненты и удаляйте устаревшие функции или конфигурации по умолчанию. Ограничение количества общедоступных IP-адресов для экономии затрат. Этот подход также повышает безопасность, уменьшая область атаки.

Оптимизация частных конечных точек. Определите, можно ли повторно использовать приватную ссылку на ресурс из других виртуальных сетей. При использовании частной конечной точки в пиринге региональной виртуальной сети плата за трафик в и из частной конечной точки не взимается. Вы оплачиваете только сам доступ к приватной ссылке, а не за трафик между виртуальными сетями. Дополнительные сведения см. в разделе Приватный канал вцентральной и периферийной сети.

Согласуйте функции проверки сетевого трафика с требованиями к приоритету и безопасности потока. Для больших требований к пропускной способности рассмотрите возможность маршрутизации трафика по более экономичным маршрутам. ExpressRoute подходит для большого трафика, но это может быть дорого. Рассмотрим альтернативные варианты, такие как общедоступные конечные точки для экономии затрат. Однако есть компромисс по безопасности. Используйте пиринг сети для сетевого трафика, обхода брандмауэра и предотвращения ненужных проверок.

Разрешать только необходимый трафик между компонентами и блокировать непредвиденный трафик. Если ожидается трафик и поток соответствует вашим требованиям безопасности, можно опустить эти контрольные точки. Например, оцените, нужно ли маршрутизировать трафик через брандмауэр, если удаленный ресурс находится в пределах границы доверия.

Оцените количество подсетей и связанных с ними групп безопасности сети, даже в виртуальной сети. Чем больше сетевых групп безопасности, тем выше операционные затраты на управление наборами правил. По возможности используйте ASG для упрощения управления и снижения затрат.

Оптимизируйте затраты на код. При разработке приложения выберите более эффективные протоколы и примените сжатие данных для оптимизации производительности. Например, вы можете повысить эффективность веб-приложения, настроив компоненты для сжатия данных. Эти оптимизации также влияют на производительность.

Используйте ресурсы в централизованной виртуальной сети. Используйте централизованные ресурсы для уменьшения дублирования и затрат. Кроме того, разгрузка обязанностей для существующих команд может помочь оптимизировать затраты и разрешить делегирование опыта для конкретных функций.

Рекомендации

| Рекомендация | Выгода |

|---|---|

|

Использовать пиринг между виртуальными сетями для повышения эффективности сетевого потока путем обхода элементов управления. Избегайте чрезмерного вглядывания. |

Передает данные непосредственно между одноранговых виртуальных сетей для обхода брандмауэра, что снижает потребление пропускной способности и проблемы с производительностью сети. Избегайте размещения всех ресурсов в одной виртуальной сети. Вы можете повлечь за собой затраты на пиринг, но не очень удобно помещать все ресурсы в одну виртуальную сеть только для экономии затрат. Это может препятствовать росту. Виртуальная сеть в конечном итоге может достичь точки, где новые ресурсы больше не подходят. |

|

Свести к минимуму ресурсы общедоступных IP-адресов, если они не нужны. Перед удалением убедитесь, что IP-адрес не связан с конфигурацией IP-адресов или сетевым интерфейсом виртуальной машины. |

Ненужные общедоступные IP-адреса могут увеличивать затраты из-за затрат на ресурсы и операционных затрат. |

Операционное превосходство

Операционное совершенство, главным образом, сосредоточено на процедурах разработки , наблюдаемости и управления выпусками.

Принципы проектирования операционного превосходства обеспечивают высокоуровневую стратегию разработки для достижения этих целей в отношении операционных требований рабочей нагрузки.

Контрольный список по дизайну

Запустите стратегию проектирования на основе контрольного списка проверки разработки для для определения процессов для наблюдения, тестирования и развертывания, связанных с вашей сетевой средой.

Изучите новые сетевые структуры Azure. При подключении к Azure сетевые команды часто предполагают, что их существующие знания достаточно. Однако Azure имеет множество различных аспектов. Убедитесь, что команда понимает основные понятия сети Azure, сложности DNS, маршрутизации и безопасности. Создайте таксономию сетевых служб, чтобы команда делиться знаниями и иметь общее представление.

оформируйте структуру сети и стремитесь к простоте. Задокументируйте дизайн и любые изменения, включая сведения о конфигурации, такие как таблицы маршрутов, группы безопасности сети и правила брандмауэра. Включите действующие политики управления, такие как блокировка портов. Четкая документация позволяет эффективно сотрудничать с другими командами и заинтересованными лицами.

Упрощенные сети проще отслеживать, устранять неполадки и поддерживать их. Например, если у вас есть топология концентратора и периферийного узла, свести к минимуму прямые пиринги между периферийными узлами, чтобы снизить операционную нагрузку и укрепить безопасность. Всегда документируйте проект и предоставьте обоснование для каждого решения по проектированию.

Уменьшите сложность с помощью псевдонимов вместо диапазонов прямых IP-адресов. Этот метод снижает рабочее бремя.

Использовать шаблоны проектирования, которые оптимизируют сетевой трафик. Чтобы оптимизировать использование сети и конфигурацию, реализуйте известные шаблоны проектирования, которые свести к минимуму или оптимизировать сетевой трафик. Проверьте конфигурацию сети во время сборки с помощью сканеров безопасности, чтобы убедиться, что все настроено правильно.

согласованные сетевые развертывания. Используйте инфраструктуру в качестве кода (IaC) для всех компонентов, включая пиринги сети и частные конечные точки. Понять, что основные сетевые компоненты, скорее всего, изменяются реже, чем другие компоненты. Реализуйте многоуровневый подход к развертыванию для стека, чтобы можно было развертывать каждый слой независимо друг от друга. Избегайте объединения IaC с скриптами, чтобы предотвратить сложность.

Контролируйте сетевой стек. Отслеживайте шаблоны трафика непрерывно, чтобы определить аномалии и проблемы, такие как падения подключений, прежде чем они вызывают каскадные сбои. По возможности настройте оповещения, чтобы получать уведомления об этих нарушениях.

Как и другие компоненты в этой архитектуре, фиксируйте все соответствующие метрики и журналы из различных сетевых компонентов, таких как виртуальная сеть, подсети, группы безопасности сети, брандмауэры и подсистемы балансировки нагрузки. Агрегируйте, визуализируйте и анализируйте их на ваших дашбордах. Создание оповещений для важных событий.

Включить сетевые технологии в стратегию по управлению сбоями. Виртуальные сети и подсети развертываются изначально и обычно остаются неизменными, что затрудняет откат. Однако вы можете оптимизировать восстановление, выполнив несколько стратегий.

Дублируйте сетевую инфраструктуру заранее, особенно для гибридных установок. Убедитесь, что отдельные маршруты в разных регионах готовы взаимодействовать друг с другом заранее. Реплицируйте и поддерживайте единообразные группы безопасности сети и правила брандмауэра Azure на основных и резервных (DR) площадках. Этот процесс может занять много времени и требует утверждения, но это заранее помогает предотвратить проблемы и сбои. Убедитесь, что вы протестируете сетевой стек на площадке аварийного восстановления.

Избегайте перекрывающихся диапазонов IP-адресов между рабочими сетями и сетями аварийного восстановления. Сохраняя различные диапазоны IP-адресов, вы можете упростить управление сетью и ускорить переход во время аварийного переключения.

Рассмотрим компромиссы между затратами и надежностью. Дополнительные сведения см. в разделе Компромиссы.

Передача сетевых операций центральным командам. По возможности централизуйте управление сетевой инфраструктурой. Например, в звездообразной топологии службы, такие как DNS, Брандмауэр Azure и ExpressRoute, предназначенные для общего использования, размещаются в центральной сети. Этот сетевой стек должен быть централизованно управляемым, что снимает ответственность с команды, занимающейся рабочими процессами.

Передайте управление виртуальной сетью центральной команде, даже в разветвлённой сети. Минимизируйте сетевые операции до того, что относится к рабочей нагрузке, например управлению группами безопасности сети.

Сообщайте центральным командам о любых необходимых изменениях в рабочей нагрузке, которые могут повлиять на конфигурацию общих ресурсов. Псевдонимы абстрагируют базовые IP-адреса, что упрощает операции.

Оптимизируйте размер вашей виртуальной сети и подсетей. Выберите меньше, больше виртуальных сетей, чтобы сократить затраты на управление и избежать чрезмерно большого размера подсетей. Управление подсетями и группами безопасности сети может усложнить рабочие процессы. Для сред с ограниченными частными IP-адресами (RFC 1918) рекомендуется использовать IPv6.

| Рекомендация | Выгода |

|---|---|

| Разверните Virtual Network Manager. | Вместо настройки каждой виртуальной сети по отдельности диспетчер виртуальных сетей централизованно управляет подключением на основе правил. Такой подход упрощает сетевые операции. |

| Используйте средства мониторинга сети. Регулярно используйте журналы потоков виртуальной сети и аналитику трафика для выявления изменений спроса и шаблонов. Используйте функцию монитора подключений для анализа и выявления проблем, таких как обрывы соединения, прежде чем они влияют на приложения. |

Вы можете понять, как данные передаются через сеть, определять узкие места и выявлять необычные или несанкционированные попытки доступа. |

| При определении маршрутов используйте теги службы вместо определенных IP-адресов. Аналогичным образом используйте ASG при определении правил трафика для групп безопасности сети. |

Такой подход обеспечивает надежность, так как IP-адреса могут изменяться, но конфигурация не требуется. Кроме того, он помогает преодолеть ограничения на количество маршрутов или правил, которые можно задать с помощью более универсальных имен. |

Эффективность производительности

Эффективность работы системы заключается в поддержании пользовательского опыта даже при увеличении нагрузки через управление ресурсами. Стратегия включает масштабирование ресурсов, определение и оптимизацию потенциальных узких мест, а также оптимизацию для пиковой производительности.

Принципы проектирования производительности и эффективности обеспечивают высокоуровневую стратегию проектирования для достижения целевых показателей мощности с учетом предполагаемого использования.

Контрольный список по проектированию

Начните свою стратегию проектирования на основе контрольного списка обзора проектирования для эффективности производительности с целью определения базиса на основе ключевых показателей производительности.

Определение целевых показателей производительности. Чтобы определить целевые показатели производительности, следует использовать метрики мониторинга, специально для задержки и пропускной способности. Используйте данные монитора подключений, такие как задержка и количество прыжков, чтобы задать целевые объекты и пороговые значения для приемлемой производительности. Application Insights предоставляет подробное представление о времени, которое запросы рабочих нагрузок проводят в сети, что помогает уточнить эти целевые показатели.

Подберите оптимальный размер ваших подсетей. При выделении подсетей важно сбалансировать размер и масштабируемость. Вы хотите, чтобы подсети были достаточно большими, чтобы обеспечить прогнозируемый рост без операционного бремени.

Для эффективного управления емкостью общая стратегия заключается в том, чтобы переоптимизировать емкость в условиях неопределенности, но цель должна заключаться в оптимизации с течением времени. Постоянно анализируйте данные, чтобы ваша сеть справлялась с нагрузкой, и вы не платили за неиспользуемые ресурсы.

Проведение тестирования производительности. Используйте сочетание синтетических и производственных данных для проверки задержки и пропускной способности. Этот подход помогает оценить, как эти факторы могут повлиять на производительность рабочей нагрузки. Например, он может обнаружить ресурсы, которые вызывают шумные проблемы соседей и потребляют больше пропускной способности, чем ожидалось. Кроме того, он определяет трафик, который делает несколько прыжков и вызывает высокую задержку.

Рекомендуется протестировать в рабочей среде или записать и воспроизвести рабочие данные в качестве тестовых данных. Этот подход гарантирует, что тесты отражают фактическое использование, что помогает задать реалистичные целевые показатели производительности.

Отслеживать трафик по регионам. Важно учитывать, что ресурсы рабочей нагрузки могут находиться в разных регионах. Связь между регионами может добавить значительную задержку. Трафик между зонами доступности в одном регионе имеет низкую задержку, но это может быть недостаточно быстро для некоторых специализированных рабочих нагрузок.

Рекомендации

| Рекомендация | Выгода |

|---|---|

|

Включить мониторинг подключений Network Watcher в Azure. Используйте монитор подключения во время тестирования, который может генерировать искусственный трафик. |

Вы можете собирать метрики, указывающие на потерю и задержку в сетях. Кроме того, можно отслеживать весь путь трафика, который важен для обнаружения узких мест сети. |

| Удерживайте размер адресного пространства виртуальной сети достаточно большим, чтобы поддерживать масштабирование. | Вы можете реализовать прогнозируемый рост без операционного бремени. |

Компромиссы

Если вы используете подходы в контрольных списках столпов, вам может потребоваться сделать компромиссы по проектированию. В следующих примерах описаны преимущества и недостатки.

резервный сетевой стек

При выборе реализации избыточного сетевого стека, включая группы безопасности сети, маршруты и другие конфигурации, добавляются расходы на инфраструктуру и тщательное тестирование.

Эти предварительные инвестиции повышают надежность. Вы можете быть уверены, что все работает должным образом и ускоряет восстановление во время сбоев.

пиринг между виртуальными сетями

Пиринг с прямой виртуальной сетью повышает производительность, уменьшая задержку, так как она позволяет избежать необходимости маршрутизации трафика через концентратор, где брандмауэр расшифровывает, проверяет и повторно шифрует полезные данные.

Это повышение производительности приводит к снижению безопасности. Без проверок брандмауэра, которые обеспечивает маршрутизация концентратора, рабочая нагрузка более уязвима для потенциальных угроз.

большие подсети

Большие подсети обеспечивают достаточное адресное пространство, что позволяет рабочим нагрузкам легко масштабироваться. Большое адресное пространство может защитить от непредвиденных пиков спроса. Однако это может привести к неэффективному использованию IP-адресов. С течением времени эта неэффективность может привести к исчерпанию IP-адресов по мере развития рабочей нагрузки. Кроме того, эта стратегия сопровождается более высокими эксплуатационными затратами. С точки зрения операционной эффективности, идеально держать подсети как можно меньшими.

Политики Azure

Azure предоставляет широкий набор встроенных политик, связанных с виртуальной сетью и ее зависимостями. Определите и назначьте политики, чтобы обеспечить соответствие ресурсов стандартам организации. Создайте панель мониторинга соответствия политик Azure , чтобы определить несоответствующие ресурсы и выполнить корректирующие действия.

Набор политик Azure может проверять некоторые из предыдущих рекомендаций. Например, можно настроить политики, которые автоматически:

- Защита виртуальной сети от объемных атак и атак на уровне протоколов.

- Запретить создание сетевых интерфейсов с общедоступными IP-адресами.

- Разверните Network Watcher для виртуальных сетей.

- Включите аналитику трафика и журналы потоков для мониторинга шаблонов трафика.

Для комплексного управления ознакомьтесь со встроенными определениями Политики Azure и другими политиками, которые могут повлиять на безопасность сетевого слоя.

Рекомендации помощника по Azure

Помощник по Azure — это персонализированный облачный консультант, который поможет вам следовать рекомендациям по оптимизации развертываний Azure. Ниже приведены некоторые рекомендации, которые помогут повысить надежность, безопасность, эффективность затрат, производительность и эффективность работы виртуальной сети.

Дальнейшие действия

В следующих статьях показаны рекомендации, которые рассматриваются в этой статье.

Для топологии с концентраторами используйте эталонную архитектуру эталонной сетевой топологии концентратора для настройки начальной метки.

Используйте следующую документацию по продукту для улучшения опыта реализации: