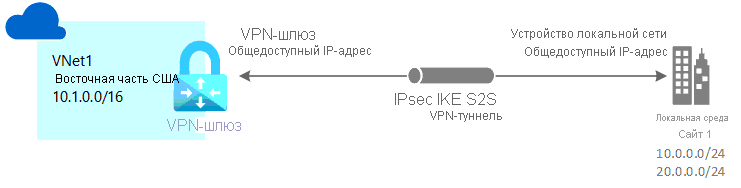

Руководство. Создание подключения VPN типа "сеть — сеть" на портале Azure

В этом руководстве вы используете портал Azure для создания VPN-шлюза типа "сеть — сеть" (S2S) между локальной сетью и виртуальной сетью. Эту конфигурацию можно также создать с помощью Azure PowerShell или Azure CLI.

Изучив это руководство, вы:

- Создайте виртуальную сеть.

- Создайте VPN-шлюз.

- Создайте локальный сетевой шлюз.

- Создайте VPN-подключение.

- Проверьте подключение.

- Подключение к виртуальной машине.

Необходимые компоненты

Вам потребуется учетная запись Azure с активной подпиской. Если у вас нет учетной записи, вы можете создать ее бесплатно.

Если вы не знаете диапазоны IP-адресов в своей конфигурации локальной сети, найдите того, кто сможет предоставить вам нужную информацию. При создании этой конфигурации необходимо указать префиксы диапазона IP-адресов, которые Azure направляет в локальное расположение. Ни одна из подсетей локальной сети не может перекрываться с подсетями виртуальной сети, к которым требуется подключиться.

VPN-устройства:

- Убедитесь, что у вас есть совместимое VPN-устройство и пользователь, который может его настроить. Дополнительные сведения о совместимых VPN-устройствах и конфигурации устройств см. в разделе "Сведения о VPN-устройствах".

- Убедитесь, что у вас есть общедоступный IPv4–адрес для вашего VPN–устройства.

- Убедитесь, что VPN-устройство поддерживает шлюзы активно-активного режима. В этой статье создается VPN-шлюз активного режима, который рекомендуется для высокодоступного подключения. Режим "Активный— активный" указывает, что оба экземпляра виртуальной машины шлюза активны и используют два общедоступных IP-адреса, по одному для каждого экземпляра виртуальной машины шлюза. Vpn-устройство настроено для подключения к IP-адресу для каждого экземпляра виртуальной машины шлюза. Если VPN-устройство не поддерживает этот режим, не включите этот режим для шлюза. Дополнительные сведения см. в разделе "Проектирование высокодоступного подключения" для подключений между локальными и виртуальными сетями и VPN-шлюзов "О активном режиме".

Создание виртуальной сети

В этом разделе описано, как создать виртуальную сеть с помощью следующих значений:

- Группа ресурсов: TestRG1

- Имя: VNet1

- Регион: (США) Восточная часть США

- Диапазон IPv4-адресов: 10.1.0.0/16.

- Имя подсети: FrontEnd.

- Диапазон адресов подсети:

Примечание.

При использовании виртуальной сети в рамках кросс-локальной архитектуры обязательно обратитесь к локальному администратору сети, чтобы определить диапазон IP-адресов, который можно использовать специально для этой виртуальной сети. Если повторяющийся диапазон адресов существует на обеих сторонах VPN-подключения, трафик будет маршрутизироваться неправильно. Кроме того, если вы хотите подключить эту виртуальную сеть к другой виртуальной сети, адресное пространство не может перекрываться с другой виртуальной сетью. Спланируйте конфигурацию сети соответствующим образом.

Войдите на портал Azure.

В области поиска ресурсов, служб и документов (G+/) в верхней части страницы портала введите виртуальную сеть. Выберите виртуальную сеть из результатов поиска Marketplace , чтобы открыть страницу виртуальной сети .

На странице "Виртуальная сеть" выберите "Создать", чтобы открыть страницу "Создать виртуальную сеть".

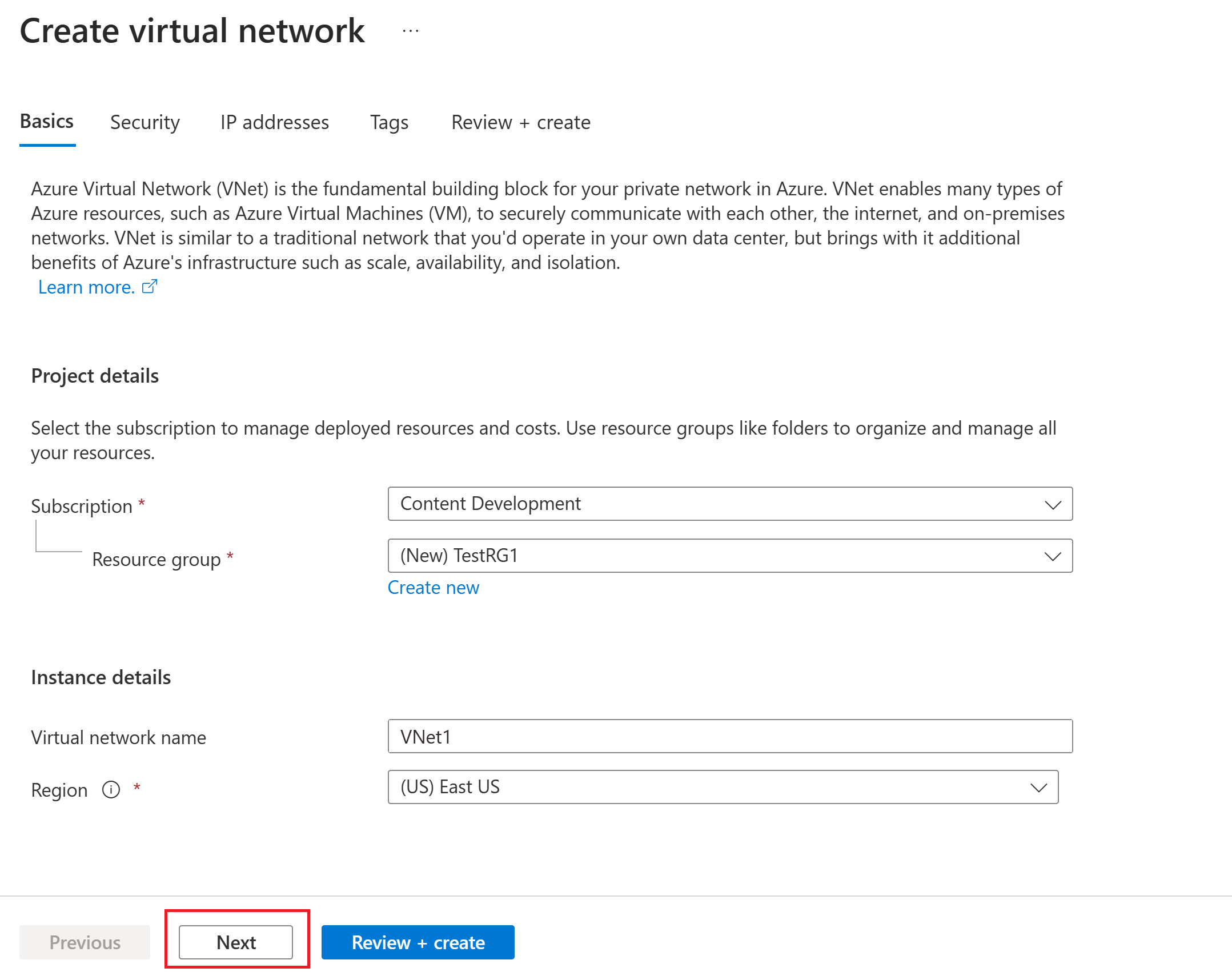

На вкладке "Основы" настройте параметры виртуальной сети для сведений о проекте и сведения о экземпляре. При проверке входных значений отображается зеленый флажок. Значения, отображаемые в примере, можно настроить в соответствии с нужными параметрами.

- Подписка. Убедитесь, что указана правильная подписка. Вы можете изменить подписки с помощью раскрывающегося списка.

- Группа ресурсов: выберите существующую группу ресурсов или нажмите кнопку "Создать" , чтобы создать новую. Дополнительные сведения о группах ресурсов см. в статье Общие сведения об Azure Resource Manager.

- Имя. Введите имя виртуальной сети.

- Регион. Выберите расположение для виртуальной сети. Расположение определяет, где будут находиться ресурсы, развернутые в этой виртуальной сети.

Нажмите кнопку "Далее" или "Безопасность", чтобы перейти на вкладку "Безопасность". В этом упражнении оставьте значения по умолчанию для всех служб на этой странице.

Выберите IP-адреса, чтобы перейти на вкладку IP-адресов . На вкладке IP-адресов настройте параметры.

Диапазон адресов IPv4. По умолчанию диапазон IP-адресов создается автоматически. Вы можете выбрать диапазон адресов и внести нужные значения параметров. Вы также можете добавить другое адресное пространство и удалить значение по умолчанию, которое было создано автоматически. Например, можно указать начальный адрес как 10.1.0.0 и указать размер адресного пространства как /16. Затем нажмите кнопку "Добавить ", чтобы добавить это адресное пространство.

+ Добавить подсеть. Если используется диапазон IP-адресов по умолчанию, подсеть по умолчанию создается автоматически. Если изменить адресное пространство, добавьте новую подсеть в адресное пространство. Выберите + Добавить подсеть, чтобы открыть окно Добавление подсети. Настройте следующие параметры и нажмите кнопку "Добавить " в нижней части страницы, чтобы добавить значения.

- Имя подсети: можно использовать значение по умолчанию или указать имя. Пример: FrontEnd.

- Диапазон адресов подсети. Диапазон адресов для этой подсети. Примерами являются 10.1.0.0 и /24.

Просмотрите страницу IP-адресов и удалите все адресные пространства или подсети, которые вам не нужны.

Выберите Проверка и создание, чтобы проверить настройки виртуальной сети.

После проверки параметров нажмите кнопку "Создать ", чтобы создать виртуальную сеть.

После создания виртуальной сети можно при необходимости настроить защиту от атак DDoS Azure. Защита от атак DDoS Azure проста для включения в любой новой или существующей виртуальной сети и не требует изменений приложений или ресурсов. Дополнительные сведения о защите от атак DDoS Azure см. в статье "Что такое защита от атак DDoS Azure?".

Создание подсети шлюза

Для шлюза виртуальной сети требуется определенная подсеть с именем GatewaySubnet. Подсеть шлюза является частью диапазона IP-адресов для виртуальной сети и содержит IP-адреса, используемые ресурсами и службами шлюза виртуальной сети.

При создании подсети шлюза указывается количество IP-адресов, которое содержит подсеть. Необходимое количество IP-адресов зависит от конфигурации VPN-шлюза, который вы хотите создать. Некоторым конфигурациям требуется больше IP-адресов, чем прочим. Лучше всего указать /27 или больше (/26, /25 и т. д.) для подсети шлюза.

- На странице виртуальной сети на левой панели выберите подсети, чтобы открыть страницу подсетей.

- В верхней части страницы выберите +Подсеть шлюза, чтобы открыть панель "Добавить подсеть".

- Имя автоматически вводится как GatewaySubnet. При необходимости настройте значение диапазона IP-адресов. Пример : 10.1.255.0/27.

- Не настраивайте другие значения на странице. Нажмите кнопку "Сохранить " в нижней части страницы, чтобы сохранить подсеть.

Внимание

Группы безопасности сети (NSG) в подсети шлюза не поддерживаются. Связывание группы безопасности сети с этой подсетью может привести к остановке работы шлюза виртуальной сети (VPN и шлюзов ExpressRoute). Дополнительные сведения о группах безопасности сети см. в статье Группа безопасности сети.

Создание VPN-шлюза

На этом шаге вы создадите шлюз виртуальной сети (VPN-шлюз) для виртуальной сети. Создание шлюза часто занимает 45 минут и более, в зависимости от выбранного SKU шлюза.

Создание VPN-шлюза

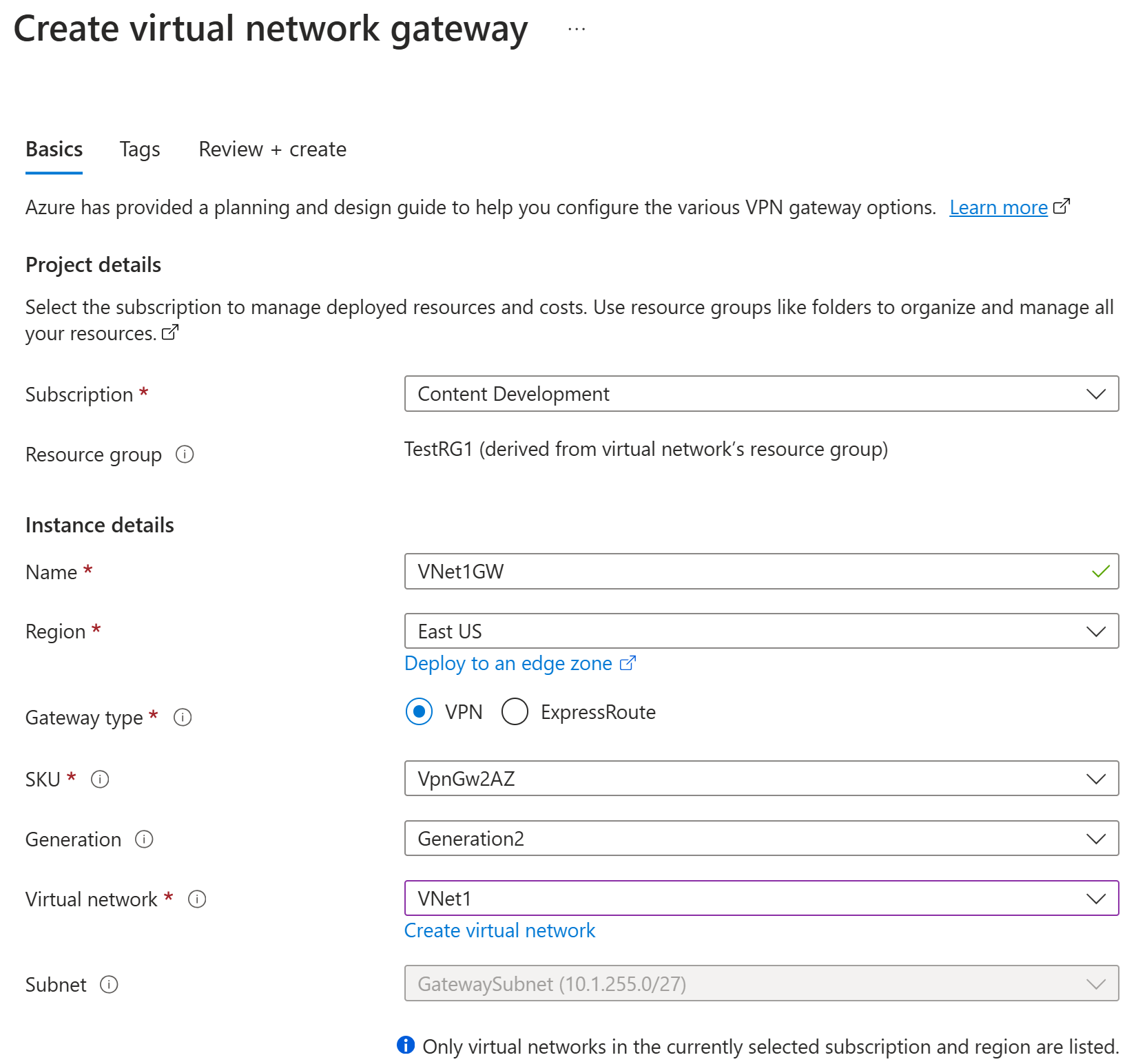

Создайте шлюз виртуальной сети (VPN-шлюз) с помощью следующих значений:

- Имя: Vnet1GW

- Тип шлюза: VPN

- SKU: VpnGw2AZ

- Поколение. Поколение 2

- Виртуальная сеть: VNet1

- Диапазон адресов подсети шлюза: 10.1.255.0/27

- Общедоступный IP-адрес: выберите вариант "Создать новый"

- Имя общедоступного IP-адреса: VNet1GWpip1

- Номер SKU общедоступного IP-адреса: стандартный

- Назначение: статическое

- Второй общедоступный IP-адрес: VNet1GWpip2

- Включить режим "активный — активный": включено.

- Настройка BGP: выключено

В разделе "Ресурсы поиска", службы и документы (G+/) введите шлюз виртуальной сети. Найдите шлюз виртуальной сети в результатах поиска Marketplace и выберите его, чтобы открыть страницу "Создание шлюза виртуальной сети".

На вкладке Основные введите значения в полях Сведения о проекте и Сведения об экземпляре.

Подписка. Выберите подписку, которую вы хотите использовать в раскрывающемся списке.

Группа ресурсов. Это значение автоматически заполняется при выборе виртуальной сети на этой странице.

Имя. Это имя создаваемого объекта шлюза. Это отличается от подсети шлюза, в которую будут развернуты ресурсы шлюза.

Регион. Выберите регион, в котором требуется создать ресурс. Шлюз должен находиться в том же регионе, где и виртуальная сеть.

Тип шлюза. Выберите VPN. VPN-шлюзы используют тип шлюза виртуальной сети VPN.

Номер SKU. В раскрывающемся списке выберите номер SKU шлюза, поддерживающий функции, которые вы хотите использовать.

- Рекомендуется выбрать номер SKU, который заканчивается в AZ, когда это возможно. Номера SKU AZ поддерживают зоны доступности.

- Номер SKU "Базовый" недоступен на портале. Чтобы настроить шлюз SKU уровня "Базовый", необходимо использовать PowerShell или CLI.

Поколение: выберите поколение 2 из раскрывающегося списка.

Виртуальная сеть: в раскрывающемся списке выберите виртуальную сеть, в которую нужно добавить этот шлюз. Если вы не видите виртуальную сеть, которую вы хотите использовать, убедитесь, что выбрана правильная подписка и регион в предыдущих параметрах.

Диапазон адресов подсети шлюза или подсеть. Для создания VPN-шлюза требуется подсеть шлюза.

В настоящее время это поле может отображать различные параметры в зависимости от адресного пространства виртуальной сети и того, создали ли вы уже подсеть с именем GatewaySubnet для виртуальной сети.

Если у вас нет подсети шлюза и вы не видите возможность создать ее на этой странице, вернитесь в виртуальную сеть и создайте подсеть шлюза. Затем вернитесь на эту страницу и настройте VPN-шлюз.

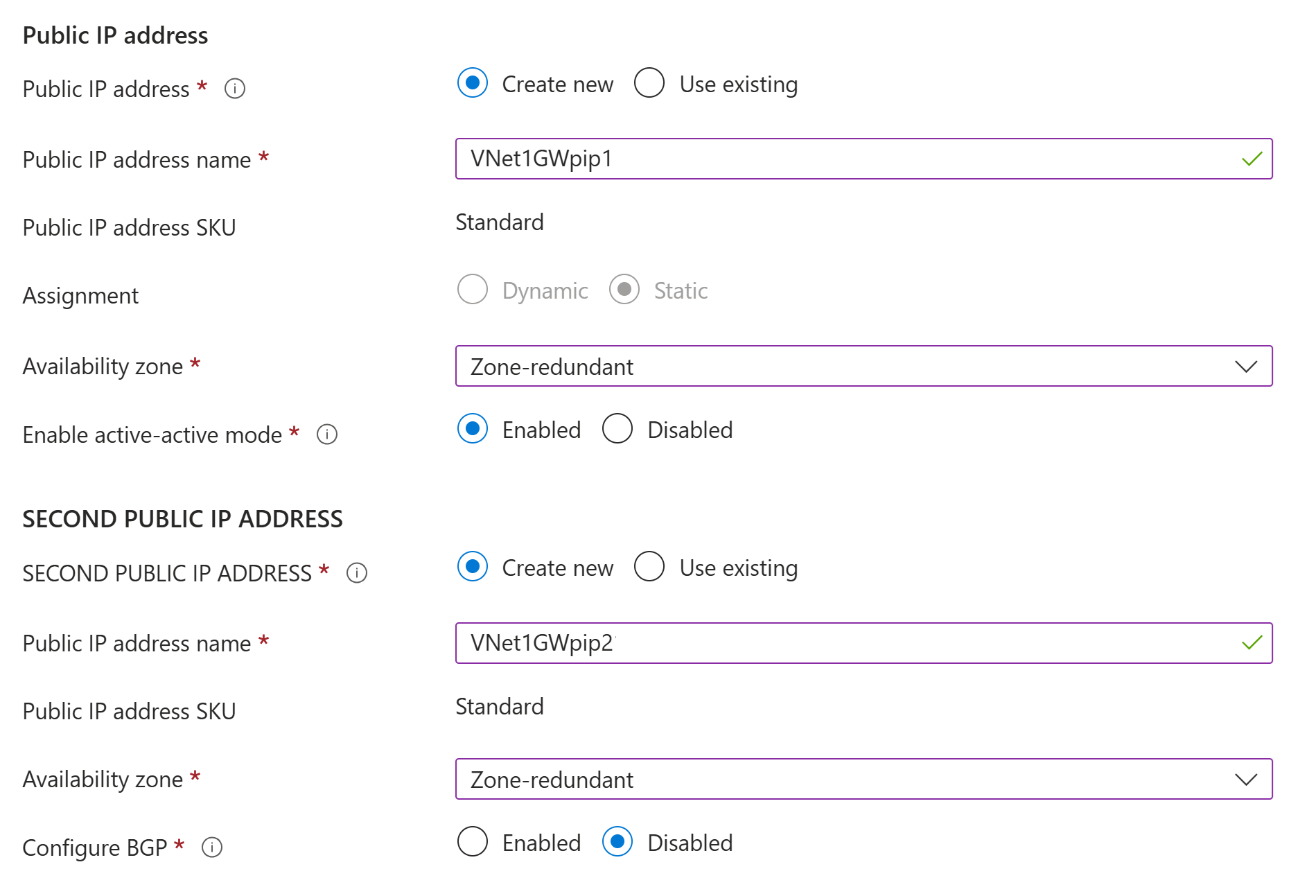

Укажите значения общедоступного IP-адреса. Эти параметры указывают объекты общедоступного IP-адреса, которые будут связаны с VPN-шлюзом. Общедоступный IP-адрес назначается каждому объекту общедоступного IP-адреса при создании VPN-шлюза. Единственное время изменения назначенного общедоступного IP-адреса — при удалении и повторном создании шлюза. IP-адреса не изменяются при изменении размера, сбросе или других внутренних обновлениях VPN-шлюза.

Тип общедоступного IP-адреса: если этот параметр отображается, выберите "Стандартный".

Общедоступный IP-адрес. Оставьте выбранный параметр Создать новый.

Имя общедоступного IP-адреса: в текстовом поле введите имя экземпляра общедоступного IP-адреса.

Номер SKU общедоступного IP-адреса: параметр автоматически выбирается в номер SKU "Стандартный".

Назначение: назначение обычно выбирается автоматически и должно быть статическим.

Зона доступности. Этот параметр доступен для номеров SKU шлюза AZ в регионах, поддерживающих зоны доступности. Выберите избыточное между зонами, если вы не знаете, хотите указать зону.

Включение активно-активного режима. Рекомендуется выбрать "Включено", чтобы воспользоваться преимуществами шлюза режима "активный— активный". Если вы планируете использовать этот шлюз для подключения типа "сеть — сеть", примите во внимание следующее:

- Убедитесь, что проект active-active, который вы хотите использовать. Подключения к локальному VPN-устройству необходимо настроить специально, чтобы воспользоваться преимуществами активно-активного режима.

- Некоторые VPN-устройства не поддерживают режим "активный— активный". Если вы не уверены, обратитесь к поставщику VPN-устройств. Если вы используете VPN-устройство, которое не поддерживает активный режим, можно выбрать "Отключено " для этого параметра.

Второй общедоступный IP-адрес: выберите "Создать". Это доступно только в том случае, если выбран параметр "Включить активный — активный режим ".

Имя общедоступного IP-адреса: в текстовом поле введите имя экземпляра общедоступного IP-адреса.

Номер SKU общедоступного IP-адреса: параметр автоматически выбирается в номер SKU "Стандартный".

Зона доступности: выберите избыточное между зонами, если вы не знаете, хотите указать зону.

Настройка BGP: выберите "Отключено", если ваша конфигурация не требует этого параметра. Если он вам нужен, то по умолчанию для ASN устанавливается значение 65515, но вы можете его изменить.

Включение доступа к Key Vault: выберите "Отключено", если для настройки не требуется этот параметр.

Выберите Просмотр и создание, чтобы выполнить проверку.

После прохождения проверки нажмите кнопку "Создать ", чтобы развернуть VPN-шлюз.

Полное создание и развертывание шлюза может занять 45 минут или более. Состояние развертывания можно просмотреть на странице обзора шлюза.

Внимание

Группы безопасности сети (NSG) в подсети шлюза не поддерживаются. Связывание группы безопасности сети с этой подсетью может привести к остановке работы шлюза виртуальной сети (VPN и шлюзов ExpressRoute). Дополнительные сведения о группах безопасности сети см. в статье Группа безопасности сети.

Просмотр общедоступного IP-адреса

Чтобы просмотреть IP-адрес, связанный с каждым экземпляром виртуальной машины шлюза виртуальной сети, перейдите к шлюзу виртуальной сети на портале.

- Перейдите на страницу свойств шлюза виртуальной сети (а не страницу обзора). Возможно, потребуется развернуть параметры , чтобы просмотреть страницу свойств в списке.

- Если шлюз в активно-пассивном режиме, вы увидите только один IP-адрес. Если шлюз находится в активно-активном режиме, вы увидите два общедоступных IP-адреса, по одному для каждого экземпляра виртуальной машины шлюза. При создании подключения типа "сеть — сеть" необходимо указать каждый IP-адрес при настройке VPN-устройства, так как оба виртуальных машина шлюза активны.

- Чтобы просмотреть дополнительные сведения об объекте IP-адреса, щелкните соответствующую ссылку IP-адреса.

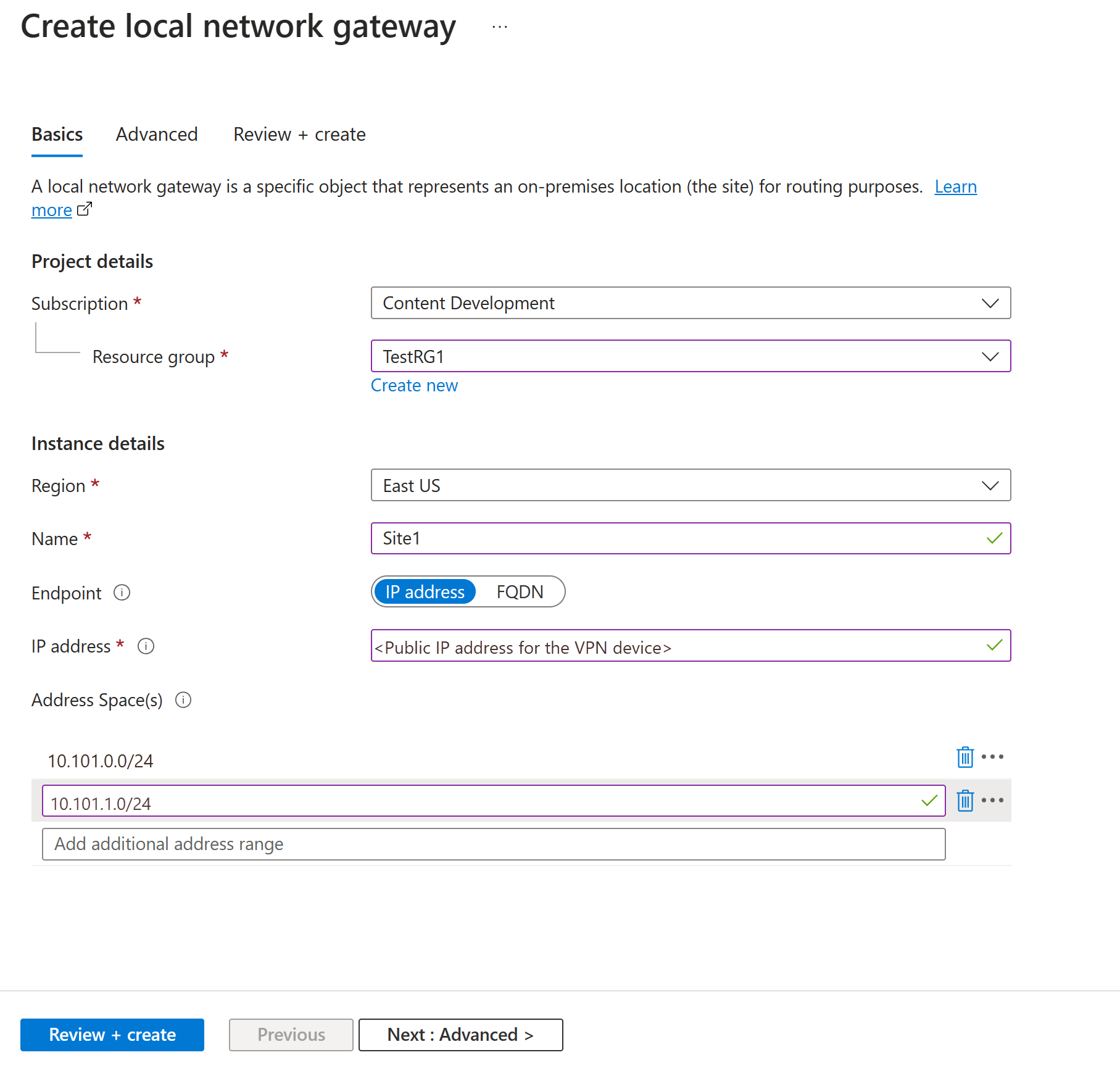

Создание локального сетевого шлюза

Шлюз локальной сети — это конкретный объект, развернутый в Azure, который представляет локальное расположение (сайт) для маршрутизации. Вы предоставляете сайту имя, с помощью которого Azure может ссылаться на него, а затем укажите IP-адрес локального VPN-устройства, к которому создается подключение. Вы также указываете префиксы IP-адреса, которые направляются через VPN-шлюз на VPN-устройство. Указываемые префиксы адресов расположены в локальной сети. Если вы внесли изменения в локальной сети или вам нужно изменить общедоступный IP-адрес для VPN-устройства, значения можно легко обновить позже. Вы создаете отдельный шлюз локальной сети для каждого VPN-устройства, к которому требуется подключиться. Некоторые высокодоступные проекты подключения указывают несколько локальных VPN-устройств.

Создайте шлюз локальной сети с помощью следующих значений:

- Имя: Site1

- Группа ресурсов: TestRG1.

- Расположение: восточная часть США.

Рекомендации по конфигурации:

- VPN-шлюз поддерживает только один IPv4-адрес для каждого полного доменного имени. Если доменное имя разрешается на несколько IP-адресов, VPN-шлюз использует первый IP-адрес, возвращаемый DNS-серверами. Чтобы устранить такую неопределенность, мы рекомендуем всегда разрешать полное доменное имя на один IPv4-адрес. IPv6 не поддерживается.

- VPN-шлюз поддерживает кэш DNS, обновляемый каждые 5 минут. Шлюз пытается разрешить полные доменные имена только для отключенных туннелей. Сброс шлюза также активирует полное доменное имя.

- Хотя VPN-шлюз поддерживает несколько подключений к разным шлюзам локальной сети с разными полными доменными именами, все полные доменные имена должны разрешаться для разных IP-адресов.

На портале перейдите к шлюзам локальной сети и откройте страницу "Создание шлюза локальной сети".

На вкладке Основные сведения укажите значения для шлюза локальной сети.

- Подписка — убедитесь, что указана правильная подписка.

- Группа ресурсов: выберите группу ресурсов, которую вы хотите использовать. Вы можете создать новую группу ресурсов или выбрать уже существующую.

- Регион: выберите регион для этого объекта. Может потребоваться выбрать то же расположение, где находится виртуальная сеть, но это не требуется.

- Имя — укажите имя для объекта шлюза локальной сети.

- Конечная точка: выберите тип конечной точки для локального VPN-устройства в качестве IP-адреса или полного доменного имени (полное доменное имя).

- IP-адрес. Если у вас есть статический общедоступный IP-адрес, выделенный поставщиком услуг Интернета (ISP) для VPN-устройства, выберите параметр IP-адреса. Заполните IP-адрес, как показано в примере. Этот адрес — это общедоступный IP-адрес VPN-устройства, к которому требуется подключиться к Azure VPN-шлюз. Если у вас нет IP-адреса прямо сейчас, можно использовать значения, показанные в примере. Позже необходимо вернуться и заменить заполнитель IP-адрес общедоступным IP-адресом VPN-устройства. В противном случае Azure не удается подключиться.

- Полное доменное имя. Если у вас есть динамический общедоступный IP-адрес, который может измениться через определенный период времени, часто определяемый поставщиком услуг интернета вещей, можно использовать постоянное DNS-имя с динамическим DNS-службой, чтобы указать текущий общедоступный IP-адрес vpn-устройства. VPN-шлюз Azure разрешает полное доменное имя, чтобы определить общедоступный IP-адрес для подключения.

- Адресное пространство: адресное пространство ссылается на диапазоны адресов для сети, представляющей эту локальную сеть. Можно добавить несколько диапазонов пространства адресов. Убедитесь, что указанные диапазоны не перекрывают диапазоны других сетей, к которым необходимо подключиться. Azure направляет диапазон адресов, указанный в IP-адрес локального VPN-устройства. Чтобы подключиться к локальному сайту, используйте здесь собственные значения, а не значения из примера.

На вкладке "Дополнительно" можно настроить параметры BGP при необходимости.

После указания значений нажмите кнопку "Проверить и создать " в нижней части страницы, чтобы проверить страницу.

Нажмите кнопку Создать, чтобы создать объект шлюза локальной сети.

Настройка устройства VPN

Для подключения "сеть — сеть" к локальной сети требуется VPN-устройство. На этом этапе мы настроим VPN-устройство. При настройке VPN-устройства вам потребуется следующее:

- Общий ключ: этот общий ключ совпадает с тем же ключом, который указывается при создании VPN-подключения типа "сеть — сеть". В наших примерах мы используем простой общий ключ. Для практического использования рекомендуется создавать более сложные ключи.

- Общедоступные IP-адреса экземпляров шлюза виртуальной сети: получение IP-адреса для каждого экземпляра виртуальной машины. Если шлюз находится в активно-активном режиме, у вас будет IP-адрес для каждого экземпляра виртуальной машины шлюза. Не забудьте настроить устройство с обоими IP-адресами, по одному для каждой виртуальной машины активного шлюза. Шлюзы режима "Активный режим ожидания" имеют только один IP-адрес.

Примечание.

Для подключений S2S с VPN-шлюзом активного режима убедитесь, что туннели устанавливаются для каждого экземпляра виртуальной машины шлюза. Если вы устанавливаете туннель только к одному экземпляру виртуальной машины шлюза, подключение будет происходить во время обслуживания. Если VPN-устройство не поддерживает эту настройку, настройте шлюз для активного режима ожидания.

В зависимости от используемого VPN-устройства можно скачать скрипт конфигурации VPN-устройства. Дополнительные сведения см. в статье о скачивании скриптов конфигурации для VPN-устройств.

Дополнительные сведения о конфигурации см. по следующим ссылкам:

- Сведения о совместимых VPN-устройствах см. в разделе "VPN-устройства".

- Перед настройкой VPN-устройства проверьте наличие проблем совместимости известных устройств для VPN-устройства, которое вы хотите использовать.

- Ссылки на параметры конфигурации устройства см. в разделе "Проверенные VPN-устройства". Ссылки на инструкции по настройке устройств будут предоставляться по мере возможности. Актуальные сведения о конфигурации всегда лучше проверять у производителей устройств. В списке перечислены протестированные нами версии. Если вашей ОС нет в этом списке, эта версия все равно может быть совместимой. Обратитесь к изготовителю устройства, чтобы убедиться, что версия ОС для VPN-устройства совместима.

- Общие сведения о конфигурации VPN-устройства см. в разделе "Общие сведения о конфигурациях СТОРОННИХ VPN-устройств".

- См. дополнительные сведения о примерах изменения конфигурации устройств.

- См. дополнительные сведения о требованиях к шифрованию и VPN-шлюзах Azure.

- Дополнительные сведения см. в статье VPN-устройства и параметры IPsec/IKE для подключений типа "сеть — сеть" через VPN-шлюз. Эта ссылка содержит сведения о версии IKE, Diffie-Hellman Group, методе проверки подлинности, алгоритмах шифрования и хэширования, времени существования SA, PFS и DPD, а также о других сведениях о параметрах, необходимых для завершения настройки.

- Инструкции по настройке политики IPsec/IKE см. в разделе "Настройка политики IPsec/IKE" для подключений VPN типа "сеть — сеть" или "виртуальная сеть — виртуальная сеть".

- Сведения о подключении нескольких VPN-устройств на основе политик см. в статье Подключение VPN-шлюзов Azure к нескольким локальным VPN-устройствам на основе политики с помощью PowerShell.

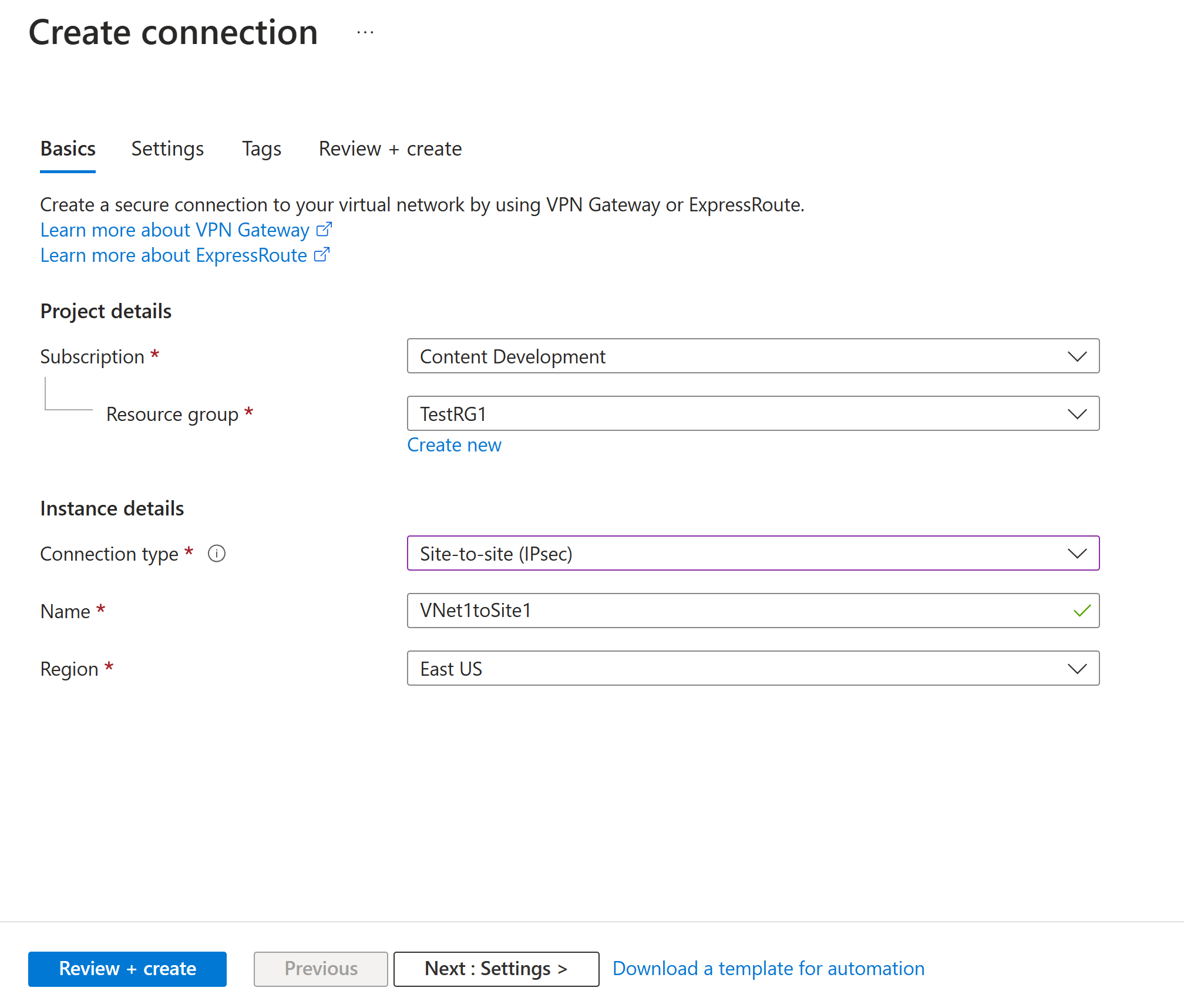

Создание VPN-подключений

Создайте подключение VPN типа "сеть — сеть" между шлюзом виртуальной сети и локальным VPN-устройством. Если вы используете шлюз активного режима (рекомендуется), каждый экземпляр виртуальной машины шлюза имеет отдельный IP-адрес. Чтобы правильно настроить высокодоступное подключение, необходимо установить туннель между каждым экземпляром виртуальной машины и VPN-устройством. Оба туннеля являются частью одного подключения.

Создайте подключение с помощью следующих значений:

- Имя шлюза локальной сети: Site1.

- Имя подключения: VNet1toSite1.

- Общий ключ: в этом примере используется abc123. Но вы можете использовать все, что совместимо с оборудованием VPN. Важно, чтобы значения совпадали на обеих сторонах подключения.

На портале перейдите к шлюзу виртуальной сети и откройте его.

На странице шлюза выберите элемент Подключения.

В верхней части страницы "Подключения" нажмите кнопку "Добавить ", чтобы открыть страницу "Создать подключение ".

На странице "Создание подключения" на вкладке "Основные сведения" настройте значения для подключения:

В разделе "Сведения о проекте" выберите подписку и группу ресурсов, в которой находятся ресурсы.

В разделе "Сведения об экземпляре" настройте следующие параметры:

- Тип подключения: выберите Сеть — сеть (IPSec).

- Имя — имя подключения.

- Регион: выберите регион этого подключения.

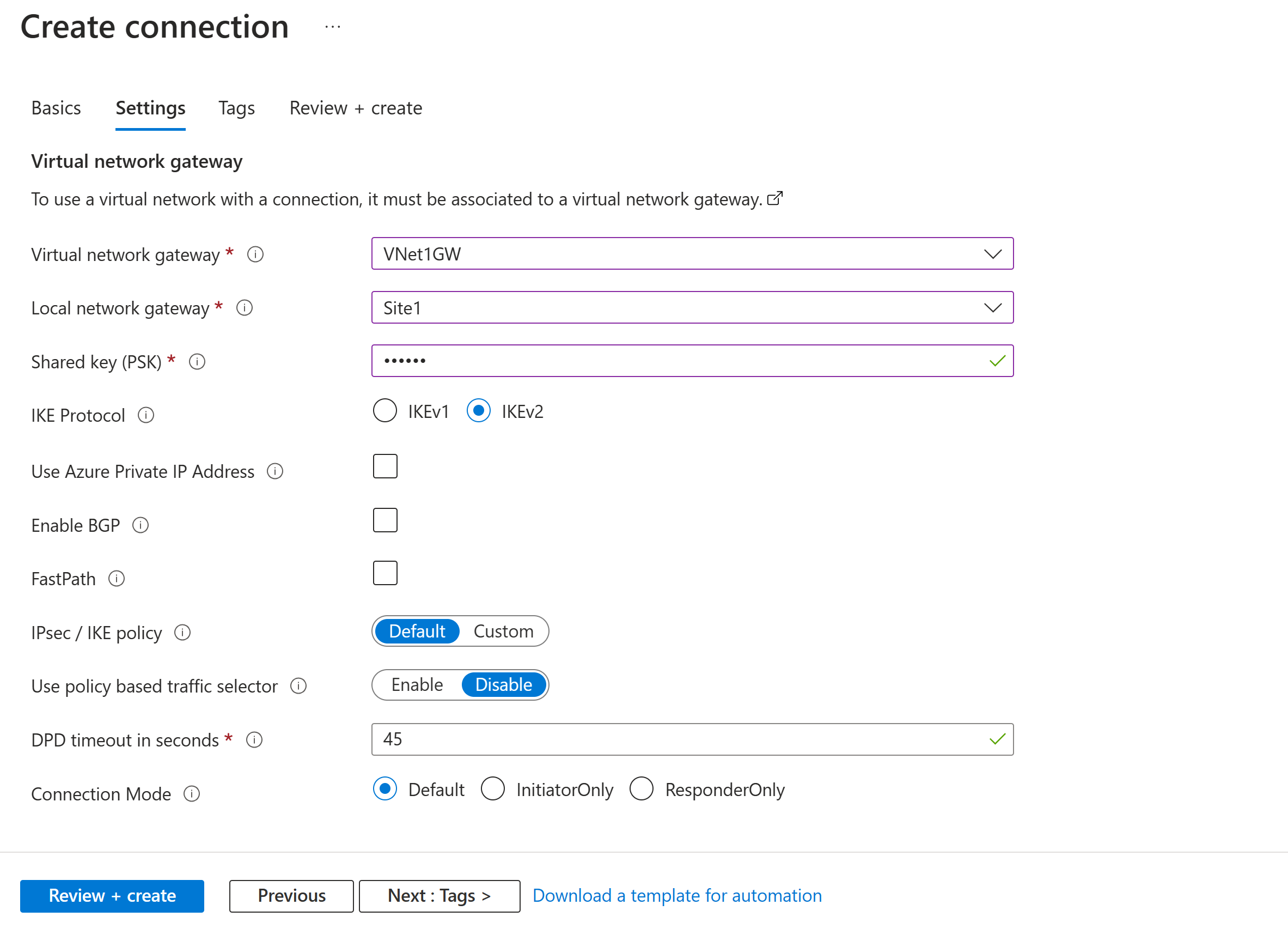

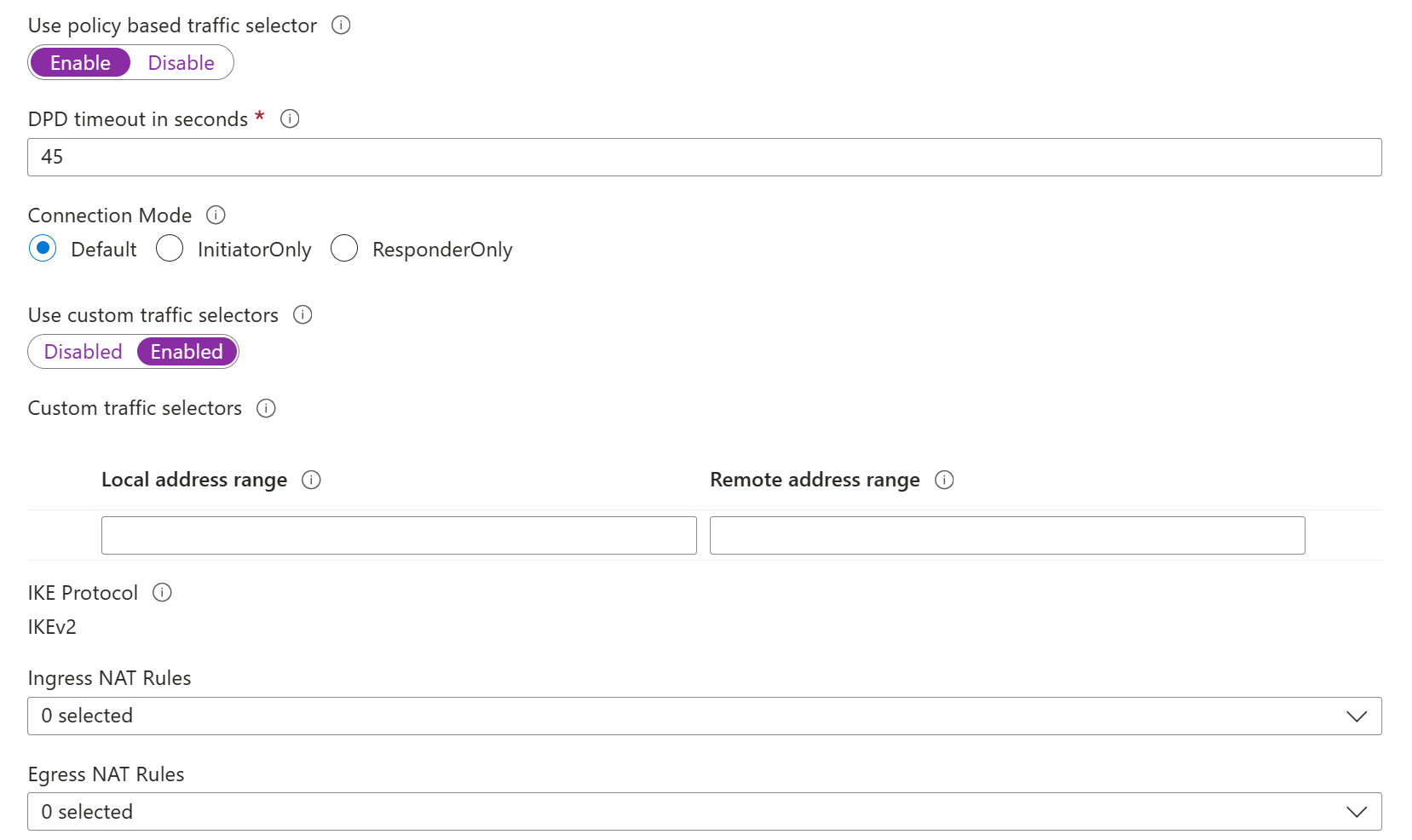

Выберите вкладку "Параметры" и настройте следующие значения:

- Шлюз виртуальной сети: выберите шлюз виртуальной сети из раскрывающегося списка.

- Шлюз локальной сети: выберите шлюз локальной сети из раскрывающегося списка.

- Общий ключ: значение здесь должно соответствовать значению, используемому для локального VPN-устройства. Если это поле не отображается на странице портала или вы хотите позже обновить этот ключ, можно сделать это после создания объекта подключения. Перейдите к созданному объекту подключения (например, имени VNet1toSite1) и обновите ключ на странице проверки подлинности .

- Протокол IKE: select IKEv2.

- Используйте частный IP-адрес Azure: не выбирайте.

- Включение BGP: не выбирайте.

- FastPath: не выбирайте.

- Политика IPsec/IKE: выберите значение по умолчанию.

- Используйте селектор трафика на основе политики: нажмите кнопку "Отключить".

- Время ожидания DPD в секундах: выберите 45.

- Режим подключения: выберите значение по умолчанию. Этот параметр используется для указания того, какой шлюз может инициировать подключение. Дополнительные сведения см. в разделе VPN-шлюз параметров — режимы подключения.

Для ассоциаций правил NAT оставьте как входящий, так и исходящий трафик, как выбрано значение 0.

Выберите "Проверка и создание ", чтобы проверить параметры подключения.

Выберите Создать, чтобы создать подключение.

После завершения развертывания можно просмотреть подключение на странице "Подключения " шлюза виртуальной сети. Состояние изменяется с "Неизвестно" на "Подключение", а затем на "Успешно".

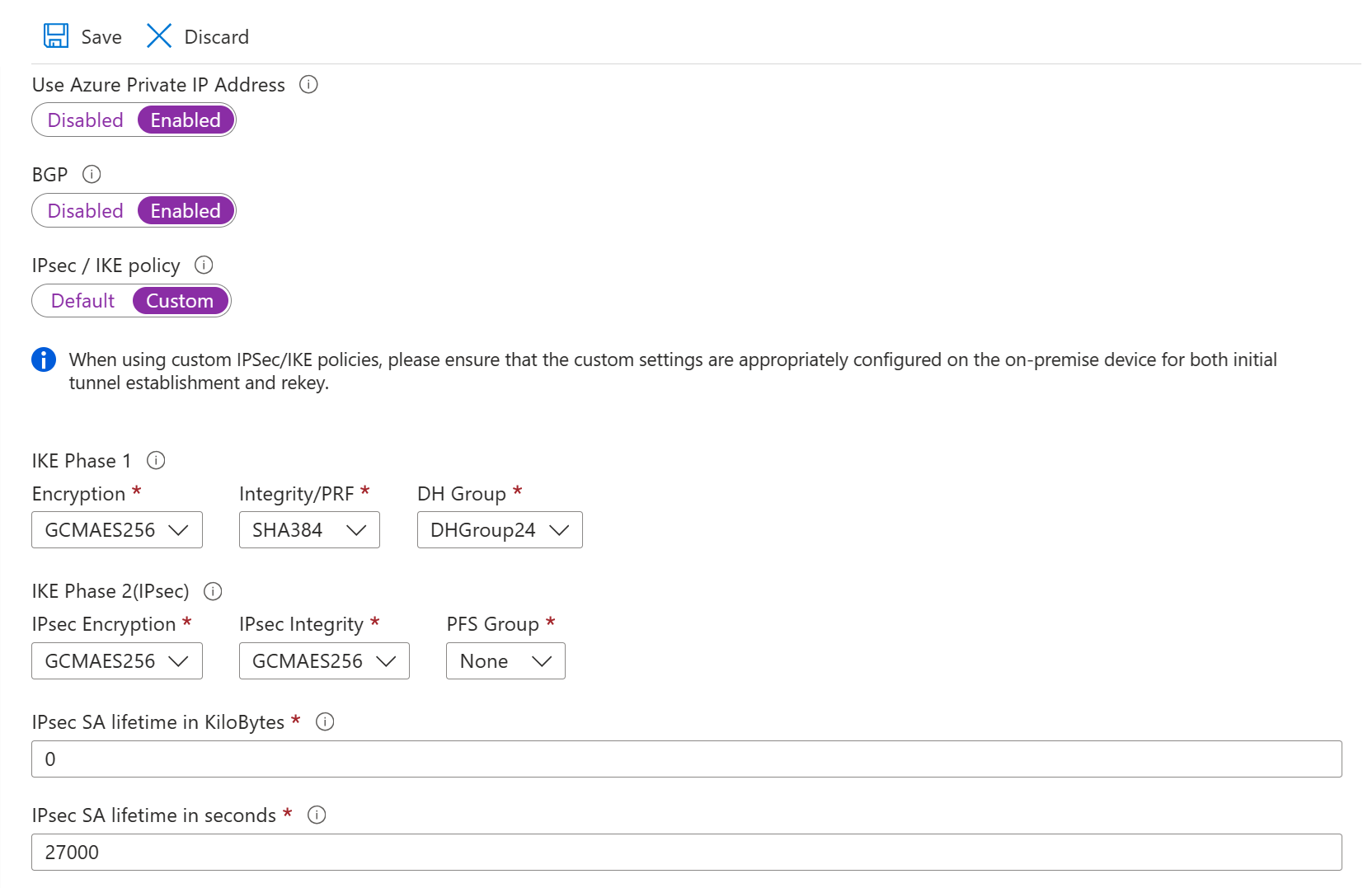

Настройка дополнительных параметров подключения (необязательно)

При необходимости можно настроить дополнительные параметры подключения. В противном случае пропустите этот раздел и оставьте значения по умолчанию. Дополнительные сведения см. в разделе "Настройка настраиваемых политик подключения IPsec/IKE".

Перейдите к шлюзу виртуальной сети и выберите "Подключения", чтобы открыть страницу "Подключения".

Выберите имя подключения, которое вы хотите настроить, чтобы открыть страницу Подключения.

В левой части страницы подключения выберите "Конфигурация", чтобы открыть страницу "Конфигурация". Внесите необходимые изменения и нажмите кнопку "Сохранить".

На следующих снимках экрана параметры включены, чтобы просмотреть параметры конфигурации, доступные на портале. Выберите снимок экрана, чтобы просмотреть развернутое представление. При настройке подключений настройте только необходимые параметры. В противном случае оставьте настройку по умолчанию.

Проверка VPN-подключения

Чтобы на портале Azure просмотреть состояние подключения VPN-шлюза, перейдите к нужному подключению. В следующих шагах показано, как перейти к подключению и проверить его.

- В меню портал Azure выберите "Все ресурсы" или найдите и выберите "Все ресурсы" на любой странице.

- Выберите шлюз виртуальной сети.

- На панели шлюза виртуальной сети выберите "Подключения". Вы увидите состояние каждого подключения.

- Выберите имя подключения, которое необходимо проверить, чтобы открыть Essentials. На панели Essentials можно просмотреть дополнительные сведения о подключении. Состояние успешно выполнено и подключено после успешного подключения.

Другие необязательные шаги

Сброс параметров шлюза

Сброс настроек VPN-шлюза Azure полезен при потере распределенного VPN-подключения в одном или нескольких VPN-туннелях типа "сеть — сеть". В этой ситуации все локальные VPN-устройства работают правильно, но не могут установить туннели IPsec для VPN-шлюзов Azure. Если необходимо сбросить шлюз active-active, можно сбросить оба экземпляра с помощью портала. Вы также можете использовать PowerShell или CLI для сброса каждого экземпляра шлюза отдельно с помощью IP-адресов экземпляра. Дополнительные сведения см. в разделе "Сброс подключения" или шлюза.

- На портале перейдите к шлюзу виртуальной сети, который нужно сбросить.

- На странице шлюза виртуальной сети в левой области прокрутите страницу и найдите справку —> сброс.

- На странице сброса выберите элемент Сброс. После выдачи команды текущий активный экземпляр VPN-шлюза Azure перезагружается немедленно. Сброс шлюза приводит к разрыву VPN-подключения и может ограничить будущий анализ первопричин проблемы.

Добавление подключения

Шлюз может иметь несколько подключений. Если вы хотите настроить подключения к нескольким локальным сайтам из одного VPN-шлюза, адресные пространства не могут перекрываться между любыми из подключений.

- Если вы подключаетесь с помощью VPN типа "сеть — сеть" и у вас нет шлюза локальной сети для сайта, к которому вы хотите подключиться, создайте другой шлюз локальной сети и укажите сведения о сайте. Дополнительные сведения см. в статье "Создание шлюза локальной сети".

- Чтобы добавить подключение, перейдите к VPN-шлюзу и выберите "Подключения", чтобы открыть страницу "Подключения".

- Нажмите кнопку +Добавить, чтобы добавить подключение. Измените тип подключения, чтобы отразить виртуальную сеть — виртуальную сеть (при подключении к другому шлюзу виртуальной сети) или "сеть — сеть".

- Укажите общий ключ, который вы хотите использовать, и нажмите кнопку "ОК ", чтобы создать подключение.

Обновление общего ключа подключения

Для подключения можно указать другой общий ключ.

- На портале перейдите к подключению.

- Измените общий ключ на странице проверки подлинности .

- Сохранение изменений.

- При необходимости обновите VPN-устройство с новым общим ключом.

Изменение размера или изменение номера SKU шлюза

Вы можете изменить размер номера SKU шлюза или изменить номер SKU шлюза. Существуют определенные правила, касающиеся того, какой вариант доступен, в зависимости от номера SKU шлюза, используемого в настоящее время. Дополнительные сведения см. в разделе "Изменение размера" или изменение номеров SKU шлюза.

Дополнительные рекомендации по настройке

Конфигурации типа "сеть — сеть" можно настраивать различными способами. Дополнительные сведения см. в следующих статьях:

- Сведения о BGP см. в обзоре BGP и настройке BGP.

- Сведения о принудительном туннелировании см. в статье Настройка принудительного туннелирования с помощью модели развертывания Azure Resource Manager.

- Сведения о высокодоступных подключениях с высоким уровнем доступности и подключений между виртуальными сетями см. в разделе "Высокодоступные подключения между виртуальными сетями".

- Сведения о том, как ограничить сетевой трафик ресурсами в виртуальной сети, см. в разделе "Безопасность сети".

- Сведения о том, как Azure направляет трафик между локальными и интернет-ресурсами Azure, см. в статье маршрутизация трафика виртуальной сети.

Очистка ресурсов

Если вы не собираетесь продолжать использовать это приложение или перейти к следующему руководству, удалите эти ресурсы.

- Введите имя группы ресурсов в поле Поиск в верхней части портала и выберите ее в результатах поиска.

- Выберите команду Удалить группу ресурсов.

- В поле TYPE THE RESOURCE GROUP NAME (ВВЕДИТЕ ИМЯ ГРУППЫ РЕСУРСОВ) введите имя и выберите Удалить.

Следующие шаги

После настройки подключения типа "сеть — сеть" можно добавить подключение типа "точка — сеть" к тому же шлюзу.