Проектирование подключения шлюза с высоким уровнем доступности для подключений между локальными и виртуальными сетями

В этой статье показано, как разработать высокодоступное подключение шлюза для подключений между локальными и виртуальными сетями.

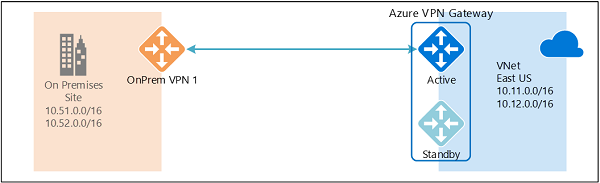

Об избыточности VPN-шлюза

Каждый VPN-шлюз Azure состоит из двух экземпляров в конфигурации с активным резервным режимом по умолчанию. Для любого планового обслуживания или незапланированного сбоя, которое происходит с активным экземпляром, резервный экземпляр автоматически берет на себя (отработка отказа) и возобновляет vpn-подключение S2S или виртуальной сети к виртуальной сети. Переключение приводит к краткому прерыванию. При плановом обслуживании подключение должно быть восстановлено в течение 10–15 секунд. При незапланированных проблемах восстановление подключения превышает 1–3 минуты в худшем случае. Для подключений VPN-клиента P2S к шлюзу подключения P2S отключены, а пользователи должны повторно подключиться с клиентских компьютеров.

Высокодоступная распределенная среда

Есть несколько способов обеспечить высокую доступность распределенных подключений:

- Использование нескольких локальных VPN-устройств

- Использование VPN-шлюза Azure в конфигурации "активный — активный"

- сочетание этих двух вариантов.

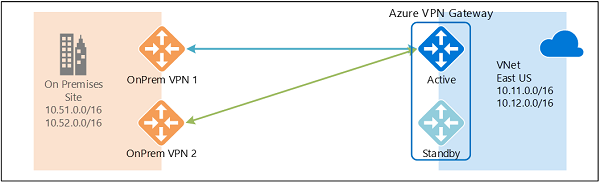

Использование нескольких локальных VPN-устройств

Вы можете использовать несколько VPN-устройств из локальной сети для подключения к VPN-шлюзу Azure, как показано на следующей схеме.

Такая конфигурация обеспечивает топологию из нескольких активных туннелей между одним VPN-шлюзом Azure и локальными устройствами в одном и том же расположении. В этой конфигурации VPN-шлюз Azure по-прежнему находится в активном режиме ожидания, поэтому такое же поведение отработки отказа и краткое прерывание по-прежнему произойдет. Но эта конфигурация защищает от сбоев или прерываний на локальных сетевых и VPN-устройствах.

Применимые требования и ограничения:

- Вам нужно создать несколько VPN-подключений типа "сеть — сеть" между VPN-устройствами и средой Azure. При подключении нескольких VPN-устройств из одной локальной сети к Azure создайте один локальный сетевой шлюз для каждого VPN-устройства и одно подключение из VPN-шлюза Azure к каждому шлюзу локальной сети.

- Для шлюзов локальной сети, связанных с VPN-устройствами, нужно указать уникальные общедоступные IP-адреса в свойстве GatewayIpAddress.

- Для этой конфигурации требуется BGP. Для каждого шлюза локальной сети, представляющего VPN-устройство, нужно указать уникальный IP-адрес для узла BGP в свойстве BgpPeerIpAddress.

- Используйте BGP для объявления одинаковых префиксов одного и того же локального сетевого префикса в VPN-шлюзе Azure. Трафик пересылается через эти туннели одновременно.

- Необходимо использовать стратегию маршрутизации ECMP (Equal-Cost Multi-Path).

- Каждое подключение учитывается по максимальному количеству туннелей для VPN-шлюза Azure. На странице параметров VPN-шлюз приведены последние сведения о туннелях, подключениях и пропускной способности.

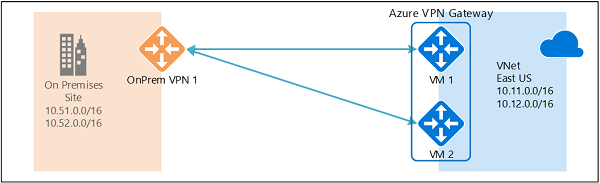

VPN-шлюзы по схеме "активный — активный"

Vpn-шлюз Azure можно создать в конфигурации активно-активного режима. В активном режиме оба экземпляра виртуальных машин шлюза устанавливают vpn-туннели S2S на локальном VPN-устройстве, как показано на следующей схеме:

В этой конфигурации каждый экземпляр шлюза Azure имеет уникальный общедоступный IP-адрес, и каждый устанавливает VPN-туннель IPsec/IKE S2S на локальное VPN-устройство, указанное в шлюзе локальной сети и подключении. Оба VPN-туннеля на самом деле являются частью одного соединения. Вам по-прежнему потребуется настроить локальное VPN-устройство, чтобы принять или установить два VPN-туннеля S2S для этих двух общедоступных IP-адресов VPN-шлюза Azure.

Так как экземпляры шлюза Azure находятся в активной конфигурации, трафик из виртуальной сети Azure в локальную сеть направляется по обоим туннелям одновременно, даже если локальное VPN-устройство может использовать один туннель через другой. Для одного потока TCP или UDP Azure пытается использовать один и тот же туннель при отправке пакетов в локальную сеть. Однако локальная сеть для отправки пакетов в Azure может использовать другой туннель.

Когда плановое обслуживание или незапланированное событие происходит с одним экземпляром шлюза, туннель IPsec от этого экземпляра к локальному VPN-устройству отключен. Соответствующие маршруты на VPN-устройствах должны быть удалены или сняты автоматически, чтобы трафик переключился на другой активный туннель IPsec. На стороне Azure переключение происходит автоматически с затронутого экземпляра на активный экземпляр.

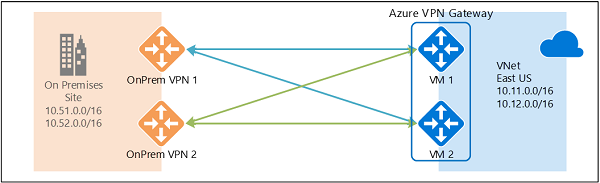

Двойная избыточность: VPN-шлюзы Azure в конфигурации "активный — активный" для сетей Azure и локальных сетей

Наиболее надежным вариантом является объединение шлюзов active-active как в вашей сети, так и в Azure, как показано на следующей схеме.

В этом типе конфигурации вы настроили VPN-шлюз Azure в конфигурации active-active. Вы создаете два шлюза локальной сети и два подключения для двух локальных VPN-устройств. В результате вы получите топологию из четырех IPsec-туннелей, где каждая виртуальная сеть Azure соединяется с каждой локальной сетью.

Все шлюзы и туннели активны с стороны Azure, поэтому трафик распространяется между всеми 4 туннелями одновременно, хотя каждый поток TCP или UDP следует одному туннелю или пути с стороны Azure. Распространив трафик, вы можете увидеть немного более высокую пропускную способность по туннелям IPsec. Однако основной целью этой конфигурации является высокий уровень доступности. Из-за статистической природы распространения трафика трудно обеспечить измерение того, как различные условия дорожного движения приложения могут повлиять на статистическую пропускную способность.

Для этой топологии требуется два шлюза локальной сети и два подключения для поддержки пары локальных VPN-устройств, и BGP требуется для обеспечения одновременного подключения к двум подключениям к одной локальной сети. Эти требования совпадают с сценарием нескольких локальных VPN-устройств .

Высоконадежное подключение "виртуальная сеть — виртуальная сеть"

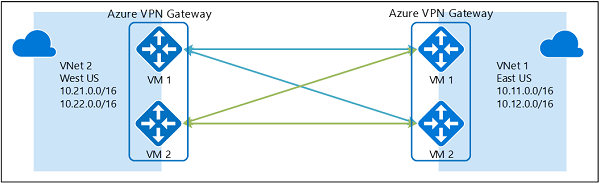

Конфигурацию "активный — активный" можно также применить к подключениям между виртуальными сетями Azure. Вы можете создать VPN-шлюзы active-active для каждой виртуальной сети, а затем подключить их к одной и той же полной сетке подключения 4 туннеля между двумя виртуальными сетями. Это показано на схеме ниже:

Этот тип конфигурации гарантирует, что между двумя виртуальными сетями всегда существует пара туннелей для любых запланированных событий обслуживания, обеспечивая еще более высокую доступность. Несмотря на то, что одна и та же топология для межсайтовых подключений требует двух подключений, топология виртуальной сети к виртуальной сети в этом примере требует только одного подключения для каждого шлюза. BGP является необязательным, если транзитная маршрутизация через подключение между виртуальными сетями не требуется.

Следующие шаги

Настройте VPN-шлюз active-active с помощью портал Azure или PowerShell.