Группы безопасности сети и Azure Site Recovery

Группы безопасности сети позволяют ограничить трафик к ресурсам в виртуальной сети. Группа безопасности сети содержит список правил безопасности, которые разрешают или запрещают входящий и исходящий трафик в зависимости от IP-адреса источника или назначения, порта и протокола.

В модели развертывания диспетчера ресурсов группы безопасности сети можно связывать с подсетями или отдельными сетевыми интерфейсами. Если группа безопасности сети связана с подсетью, эти правила применяются ко всем ресурсам в подсети. Трафик можно также ограничить, связав NSG с отдельным сетевым интерфейсом в подсети, в которой уже есть связанная NSG.

В этой статье описывается, как можно использовать группы безопасности сети с Azure Site Recovery.

Использование групп безопасности сети

С отдельной подсетью может быть связана или не связана NSG, также как и с отдельным сетевым интерфейсом. Таким образом, можно эффективно ограничить трафик для виртуальной машины двумя способами: связав NSG с подсетью и еще одну NSG с сетевым интерфейсом виртуальной машины. Применение правил NSG в этом случае зависит от направления трафика и приоритета применяемых правил безопасности.

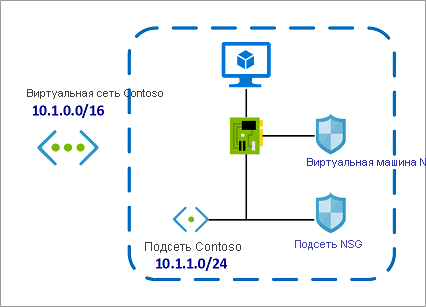

Рассмотрим простой пример с одной виртуальной машиной.

- Виртуальная машина размещена внутри подсети Contoso.

- Подсеть Contoso связана с NSG подсети.

- Кроме того, с NSG виртуальной машины связан сетевой интерфейс виртуальной машины.

В этом примере для входящего трафика сначала вычисляется NSG подсети. Любой трафик, проходящий через NSG подсети, вычисляется NSG виртуальной машины. Обратное применимо к исходящему трафику. При этом сначала вычисляется NSG виртуальной машины. Любой трафик, проходящий через NSG виртуальной машины, вычисляется NSG подсети.

Это позволяет точно применять правило безопасности. Например, вам может потребоваться разрешить входящий доступ в Интернет для нескольких виртуальных машин приложений (например, интерфейсных виртуальных машин) в подсети, но ограничить входящий доступ в Интернет для других виртуальных машин (например, базы данных и других внутренних виртуальных машин). В этом случае в NSG подсети можно применять менее строгое правило, разрешающее передачу интернет-трафика, и ограничить доступ определенными виртуальными машинами, запретив доступ в NSG виртуальной машины. То же можно применять и для исходящего трафика.

При настройке таких конфигураций NSG убедитесь, что к правилам безопасности применяются соответствующие приоритеты. Правила обрабатываются в порядке приоритета. Числа обрабатываются по возрастанию, так как меньшие числа имеют более высокий приоритет. Если показатель трафика соответствует установленному в правиле, обработка останавливается. В результате все правила с более низким приоритетом (большие числа) и тем же атрибутом,что и правила с высоким приоритетом, не обрабатываются.

Не всегда известно, применяются ли группы безопасности сети и к сетевому интерфейсу, и к подсети. Все правила, применяемые к сетевому интерфейсу, можно с легкостью проверить в списке действующих правил безопасности сетевого интерфейса. Кроме того, вы можете воспользоваться функцией Проверка IP-потока в службе Наблюдатель за сетями Azure, чтобы определить, разрешен ли обмен данными с сетевым интерфейсом. Средство позволяет узнать, разрешен ли обмен данными и какие правила безопасности сети разрешают или запрещают трафик.

Репликация из локальной среды в Azure с помощью NSG

Azure Site Recovery позволяет осуществлять аварийное восстановление и миграцию в Azure для локальных виртуальных машин Hyper-V, виртуальных машин VMware и физических серверов. Для всех сценариев репликации из локальной среды в Azure соответствующие данные отправляются и сохраняются в учетной записи хранения Azure. Во время репликации вам не требуется вносить плату за виртуальные машины. При выполнении отработки отказа в Azure служба Site Recovery автоматически создаст виртуальные машины IaaS Azure.

После создания виртуальных машин и отработки отказа в Azure NSG можно использовать, чтобы ограничить сетевой трафик для виртуальной сети и виртуальных машин. При отработке отказа Site Recovery не создает группы безопасности сети. Мы рекомендуем создавать необходимые группы безопасности сети Azure перед запуском отработки отказа. Затем вы можете связать группы безопасности сети с виртуальными машинами при отказе автоматически во время отработки отказа, используя сценарии автоматизации с мощными планами восстановления Site Recovery.

Например, если конфигурация виртуальной машины после отработки отказа аналогична примеру сценария, описанному выше:

- Вы можете создать виртуальную сеть Contoso и подсеть Contoso в целевом регионе Azure как часть планирования аварийного восстановления.

- Вы также можете создать и настроить NSG подсети и NSG виртуальной машины в рамках того же планирования аварийного восстановления.

- Затем NSG подсети можно связать непосредственно с подсетью Contoso, так как NSG и подсеть уже доступны.

- NSG виртуальной машины можно связать с виртуальными машинами во время отработки отказа с использованием планов восстановления.

После создания и настройки групп безопасности сети мы рекомендуем выполнить тестовую отработку отказа для проверки сценариев связи NSG и подключение виртуальной машины после отработки отказа.

Репликация из Azure в Azure с помощью NSG

Azure Site Recovery позволяет выполнять аварийное восстановление виртуальных машин Azure. При включении репликации для виртуальных машин Azure Site Recovery позволяет создавать в целевом регионе реплики виртуальных сетей (включая настройки подсетей и шлюзов) и настраивать сопоставления между исходными и целевыми виртуальными сетями. Вы также можете заранее создать сети и подсети в целевой среде и использовать их для репликации. Site Recovery не создает виртуальные машины в целевом регионе Azure до отработки отказа.

Для репликации виртуальной машины Azure убедитесь, что правила NSG в исходном регионе Azure позволяют исходящие подключения для трафика репликации. Вы также можете проверить эти необходимые правила на этом примере конфигурации NSG.

При отработке отказа Site Recovery не создает и не реплицирует группы безопасности сети. Мы рекомендуем создавать необходимые группы безопасности сети в целевом регионе Azure перед запуском отработки отказа. Затем вы можете связать группы безопасности сети с виртуальными машинами при отказе автоматически во время отработки отказа, используя сценарии автоматизации с мощными планами восстановления Site Recovery.

С учетом примера сценария, описанного выше, обратите внимание на следующее:

- Site Recovery может создавать реплики виртуальной сети Contoso и подсети Contoso в целевом регионе Azure, если включена репликация для виртуальной машины.

- Вы можете создавать требуемые реплики NSG подсети и NSG виртуальной машины (с именем, например, целевая NSG подсети и целевая NSG виртуальной машины, соответственно) в целевом регионе Azure, разрешая применение любых дополнительных правил, необходимых в целевом регионе.

- Затем целевую NSG подсети можно связать непосредственно с целевой подсетью региона, так как NSG и подсеть уже доступны.

- Целевую NSG виртуальной машины можно связать с виртуальными машинами во время отработки отказа с использованием планов восстановления.

После создания и настройки групп безопасности сети мы рекомендуем выполнить тестовую отработку отказа для проверки сценариев связи NSG и подключение виртуальной машины после отработки отказа.

Следующие шаги

- Узнайте больше о группах безопасности сети.

- Дополнительные сведения о правилах безопасности NSG.

- Дополнительные сведения об эффективных правилах безопасности для NSG.

- См. сведения в статье Создание плана восстановления с помощью Site Recovery.