Работа с аналитикой угроз Microsoft Sentinel

Ускорьте обнаружение угроз и исправление с помощью упрощенного создания и управления аналитикой угроз. В этой статье показано, как сделать большую часть интеграции аналитики угроз в интерфейсе управления, независимо от того, обращаетесь ли вы к нему из Microsoft Sentinel в портал Azure или с помощью унифицированной платформы SecOps Майкрософт.

- Создание объектов аналитики угроз с помощью структурированного выражения информации об угрозах (STIX)

- Управление аналитикой угроз путем просмотра, обработки и визуализации

Внимание

Microsoft Sentinel общедоступен в единой платформе операций безопасности Майкрософт на портале Microsoft Defender. Для предварительной версии Microsoft Sentinel доступен на портале Defender без XDR Microsoft Defender или лицензии E5. Дополнительные сведения см . на портале Microsoft Defender в Microsoft Sentinel.

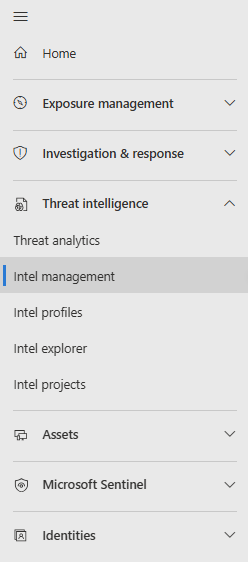

Доступ к интерфейсу управления

Ссылка на одну из следующих вкладок в зависимости от того, где требуется работать с аналитикой угроз. Несмотря на то, что интерфейс управления осуществляется по-разному в зависимости от используемого портала, задачи создания и управления выполняют те же действия после получения.

На портале Defender перейдите к управлению Аналитикой угроз>Intel.

Создание аналитики угроз

Используйте интерфейс управления для создания объектов STIX и выполнения других распространенных задач аналитики угроз, таких как маркировка индикаторов и установка соединений между объектами.

- Определите связи при создании новых объектов STIX.

- Быстро создайте несколько объектов с помощью повторяющегося компонента для копирования метаданных из нового или существующего объекта TI.

Дополнительные сведения о поддерживаемых объектах STIX см. в статье "Общие сведения об аналитике угроз".

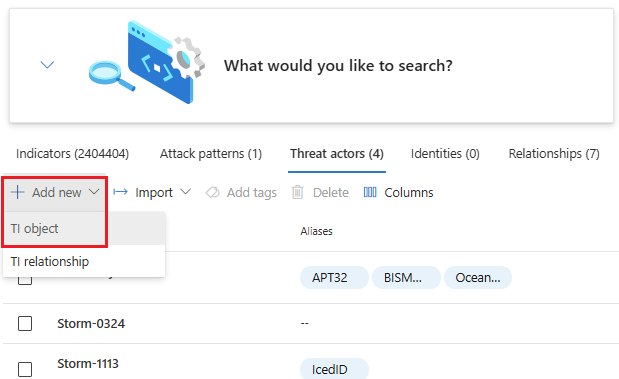

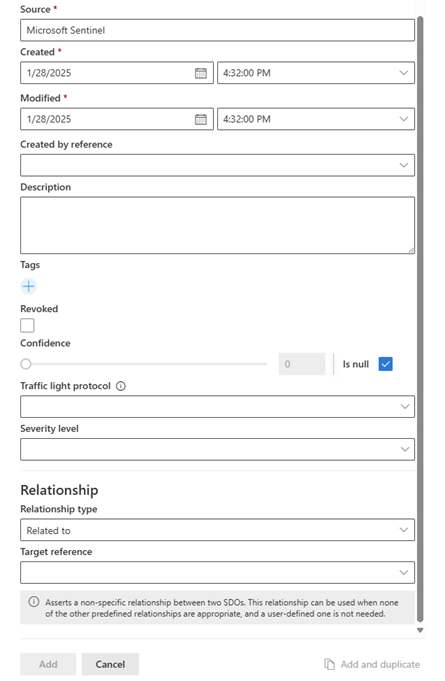

Создание нового объекта STIX

Выберите "Добавить новый>объект TI".

Выберите тип объекта, а затем заполните форму на странице нового объекта TI. Обязательные для заполнения поля отмечены красной звездочкой (*).

Если вы знаете, как этот объект относится к другому объекту аналитики угроз, укажите, что соединение с типом связи и ссылкой Target.

Выберите "Добавить для отдельного объекта" или "Добавить и дублировать", если вы хотите создать дополнительные элементы с теми же метаданными. На следующем рисунке показан общий раздел метаданных каждого объекта STIX, дублируемых.

Управление аналитикой угроз

Оптимизируйте TI из источников с помощью правил приема. Курировать существующую TI с помощью построителя связей. Используйте интерфейс управления для поиска, фильтрации и сортировки, а затем добавления тегов в аналитику угроз.

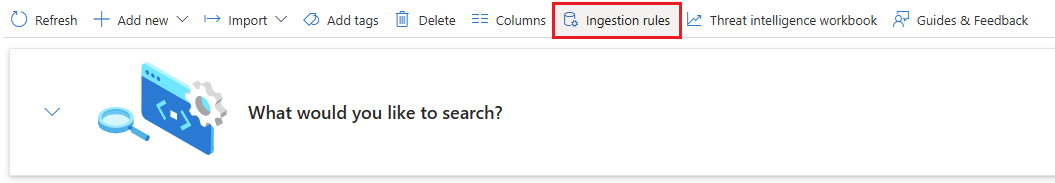

Оптимизация веб-каналов аналитики угроз с помощью правил приема

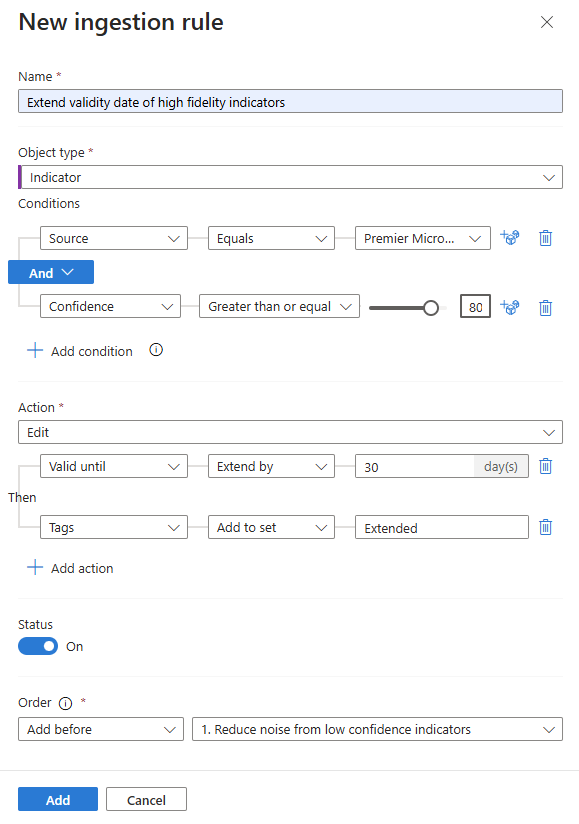

Уменьшите шум от веб-каналов TI, расширьте допустимость индикаторов высокой ценности и добавьте значимые теги в входящие объекты. Это лишь некоторые из вариантов использования правил приема. Ниже приведены шаги по расширению даты действия на индикаторах высокой ценности.

Выберите правила приема, чтобы открыть новую страницу, чтобы просмотреть существующие правила и создать новую логику правила.

Введите описательное имя правила. Страница правил приема имеет достаточное правило для имени, но это единственное текстовое описание, доступное для отличия правил, не изменяя их.

Выберите тип объекта. Этот вариант использования основан на расширении

Valid fromсвойства, которое доступно только дляIndicatorтипов объектов.Добавьте условие для

SourceEqualsи выберите высокое значениеSource.Добавьте условие для

ConfidenceGreater than or equalи введитеConfidenceоценку.Выберите действие. Так как мы хотим изменить этот индикатор, выберите

Edit.Выберите действие "Добавить" для

Valid until,Extend byи выберите интервал времени в днях.Попробуйте добавить тег, чтобы указать высокое значение, размещенное на этих индикаторах, например

Extended. Дата изменения не обновляется правилами приема.Выберите порядок выполнения правила. Правила выполняются с наименьшего числа заказа до самого высокого. Каждое правило оценивает каждый объект, который принимается.

Если правило готово к включению, переключите состояние включено.

Нажмите кнопку "Добавить ", чтобы создать правило приема.

Дополнительные сведения см. в разделе "Общие сведения о правилах приема аналитики угроз".

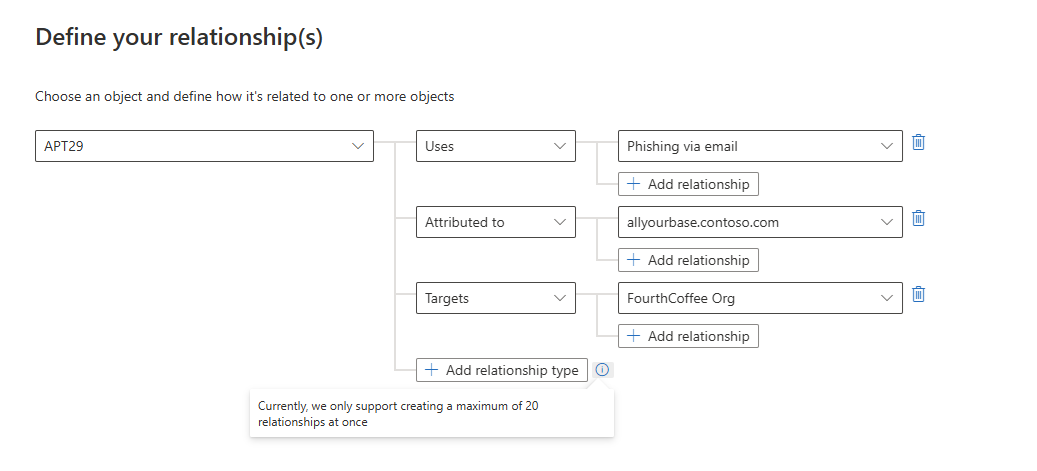

Курировать аналитику угроз с помощью построителя связей

Подключите объекты аналитики угроз с помощью построителя связей. В построителе одновременно существует не более 20 связей, но с помощью нескольких итераций можно создать больше подключений и путем добавления целевых ссылок на целевые связи для новых объектов.

Начните с объекта, например субъекта угроз или шаблона атаки, где один объект подключается к одному или нескольким объектам, таким как индикаторы.

Добавьте тип связи в соответствии с рекомендациями, описанными в следующей таблице, и в сводной таблице ссылочных связей STIX 2.1:

| Тип отношения | Description |

|---|---|

|

Дублирование производных от связанных |

Общие связи, определенные для любого объекта домена STIX (SDO) Дополнительные сведения см . в справочнике по STIX 2.1 по общим связям |

| Целевые объекты |

Attack pattern или Threat actor целевые объекты Identity |

| Назначение |

Threat actor Использует Attack pattern |

| Атрибут |

Threat actor Атрибут Identity |

| Указывает |

Indicator

Attack pattern Указывает илиThreat actor |

| Олицетворяет |

Threat actor Олицетворяет Identity |

На следующем рисунке показаны подключения между субъектом угроз и шаблоном атаки, индикатором и удостоверением с помощью таблицы типов отношений.

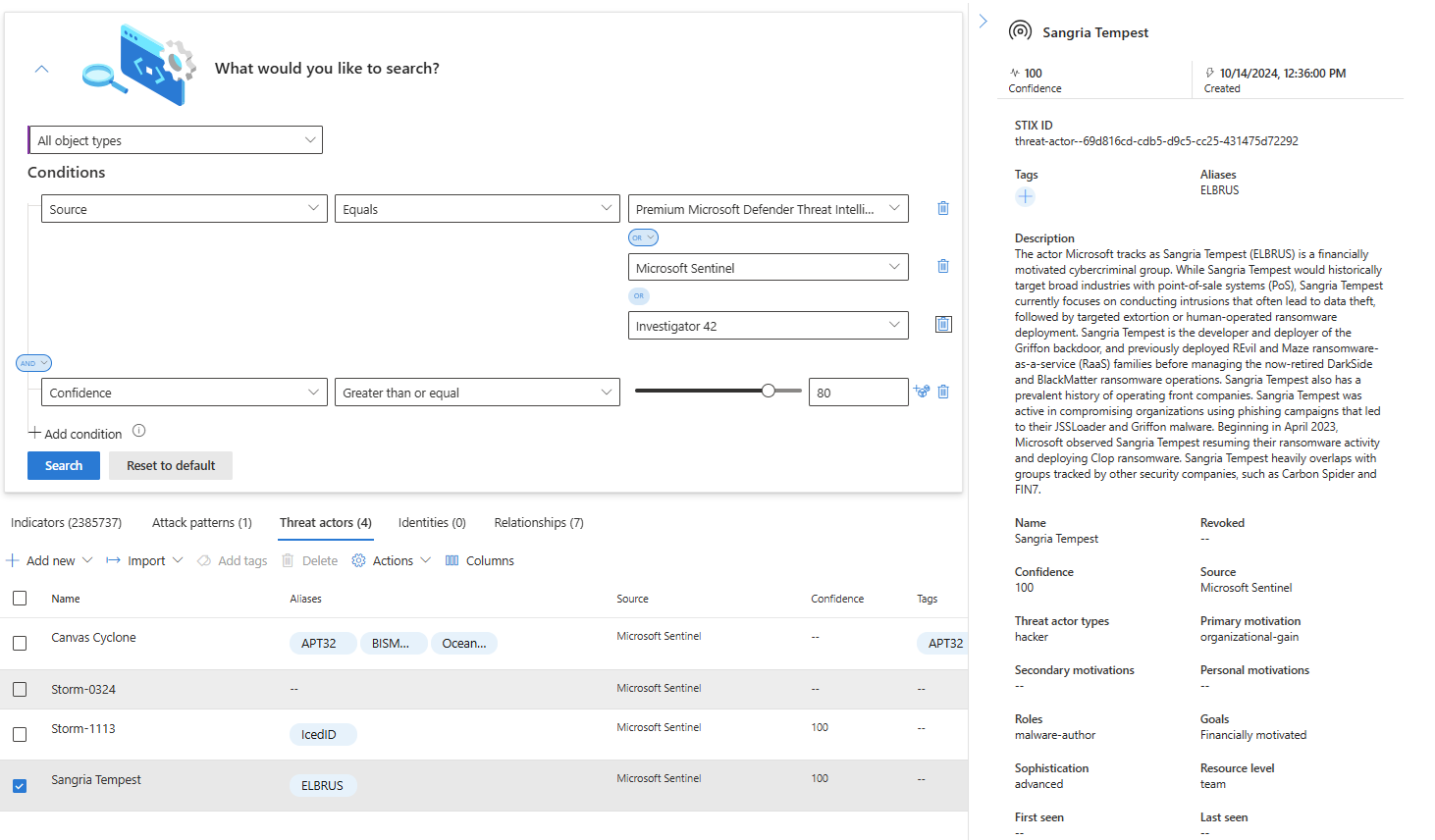

Просмотр аналитики угроз в интерфейсе управления

Используйте интерфейс управления для сортировки, фильтрации и поиска аналитики угроз из любого источника, от который они были приема без написания запроса Log Analytics.

В интерфейсе управления разверните меню "Что хотите выполнить поиск?" .

Выберите тип объекта STIX или оставьте типы объектов по умолчанию.

Выберите условия с помощью логических операторов.

Выберите объект, о который вы хотите узнать больше.

На следующем изображении несколько источников использовались для поиска путем размещения их в группе, а несколько условий OR были сгруппированы с оператором AND .

Microsoft Sentinel отображает только самую текущую версию intel угроз в этом представлении. Дополнительные сведения о том, как обновляются объекты, см. в статье "Общие сведения об аналитике угроз".

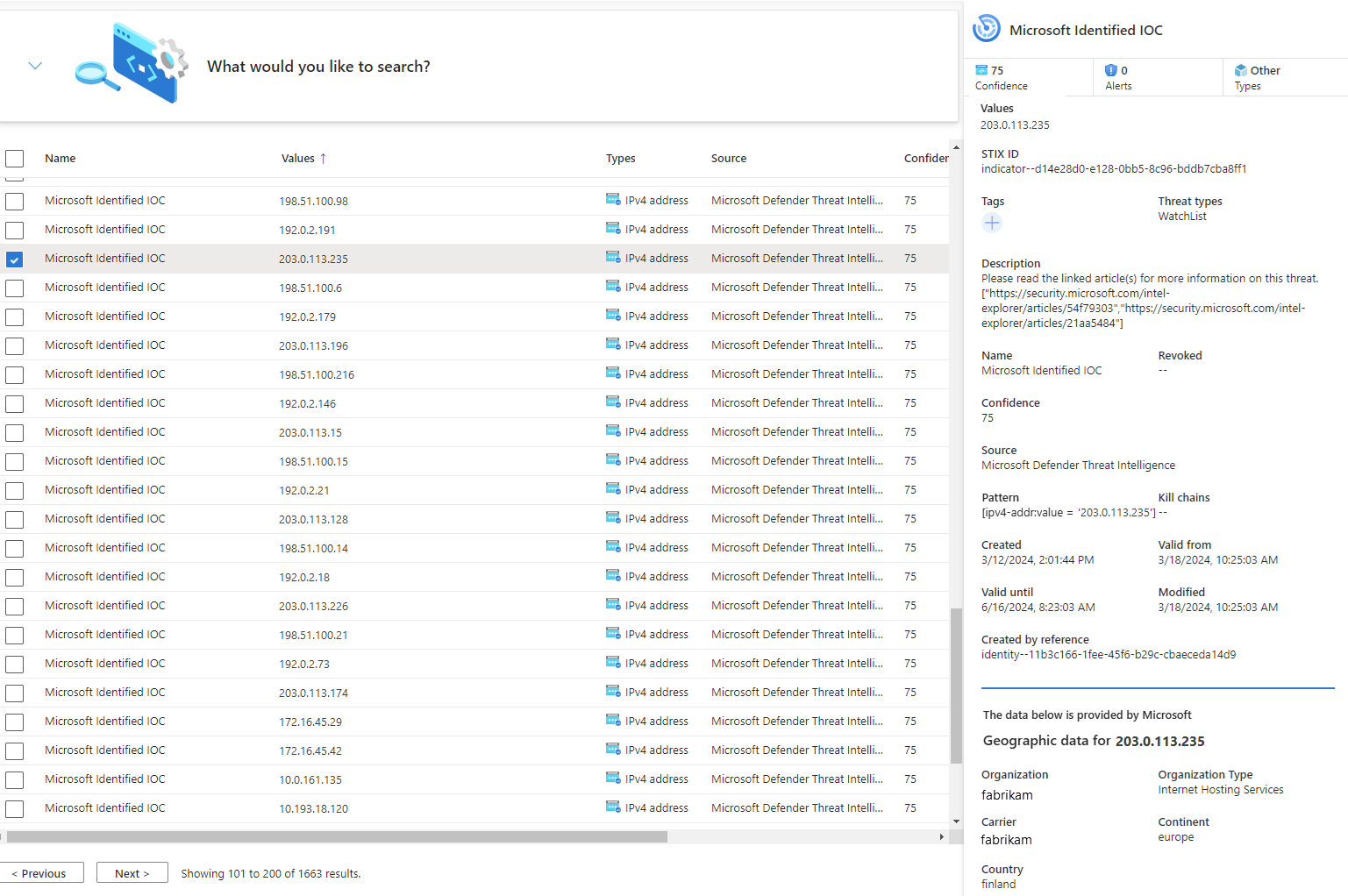

Индикаторы IP-адресов и доменных имен обогащены дополнительными GeoLocation данными, WhoIs чтобы обеспечить больше контекста для любых исследований, где найден индикатор.

Рассмотрим пример.

Внимание

GeoLocation и WhoIs обогащение в настоящее время находится в предварительной версии. Дополнительные условия предварительной версии Azure включают более юридические термины, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или в противном случае еще не выпущены в общую доступность.

Аналитика угроз и тегов

Аналитика угроз — это быстрый способ группировать объекты вместе, чтобы упростить поиск. Как правило, можно применить теги, связанные с конкретным инцидентом. Но если объект представляет угрозы от определенного известного субъекта или известной кампании атаки, рассмотрите возможность создания связи вместо тега.

- Используйте интерфейс управления для сортировки, фильтрации и поиска аналитики угроз.

- После поиска объектов, с которыми вы хотите работать, можно выбрать один или несколько объектов одного типа.

- Выберите "Добавить теги" и пометьте их одновременно одним или несколькими тегами.

- Так как теги являются бесплатными, рекомендуется создавать стандартные соглашения об именовании тегов в организации.

Изменение одного объекта аналитики угроз за раз, будь то создание непосредственно в Microsoft Sentinel или из источников партнеров, таких как TIP и TAXII-серверы. Для intel от угроз, созданных в интерфейсе управления, все поля можно изменять. Для intel угроз, полученных из источников партнеров, редактируются только определенные поля, включая теги, дату окончания срока действия, достоверность и отзыв. В любом случае в интерфейсе управления отображается только последняя версия объекта.

Дополнительные сведения о том, как обновляется intel от угроз, см. в статье "Просмотр аналитики угроз".

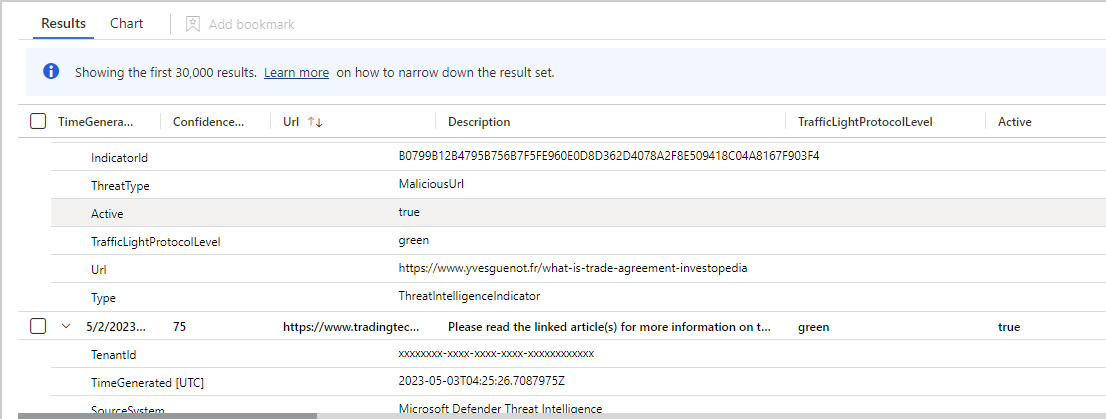

Поиск и просмотр индикаторов с помощью запросов

В этой процедуре описывается, как просматривать индикаторы угроз в Log Analytics вместе с другими данными событий Microsoft Sentinel независимо от исходного веб-канала или метода, используемого для их приема.

Индикаторы угроз перечислены в таблице Microsoft Sentinel ThreatIntelligenceIndicator . Эта таблица является основой для запросов аналитики угроз, выполняемых другими функциями Microsoft Sentinel, такими как аналитика, охота и книги.

Чтобы просмотреть индикаторы аналитики угроз:

Для Microsoft Sentinel в портал Azure в разделе "Общие" выберите "Журналы".

Для Microsoft Sentinel на портале Defender выберите "Исследование" и>"Охота на дополнительные>охоты".

Таблица

ThreatIntelligenceIndicatorнаходится в группе Microsoft Sentinel .Щелкните значок предварительного просмотра данных (глаз) рядом с именем таблицы. Выберите "Просмотреть в редакторе запросов", чтобы запустить запрос, отображающий записи из этой таблицы.

Результаты должны выглядеть примерно так, как в примере индикатора угроз, показанного здесь.

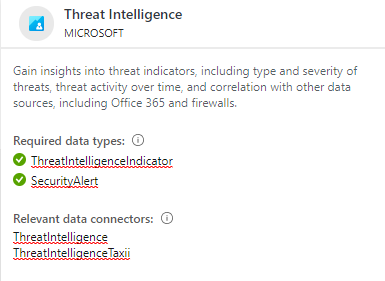

Визуализация аналитики угроз с помощью книг

Используйте специально созданную книгу Microsoft Sentinel для визуализации ключевых сведений о аналитике угроз в Microsoft Sentinel и настройки книги в соответствии с вашими бизнес-потребностями.

Ниже описывается, как найти книгу аналитики угроз, входящую в состав Microsoft Sentinel, и приведен пример того, как вносить в нее изменения для индивидуальной настройки.

На портале Azure перейдите в Microsoft Sentinel.

Выберите рабочую область, в которую вы импортировали индикаторы угроз с помощью соединителя данных аналитики угроз.

В разделе "Управление угрозами" в меню Microsoft Sentinel выберите книги.

Найдите книгу под названием "Аналитика угроз". Убедитесь, что в

ThreatIntelligenceIndicatorтаблице есть данные.

Выберите "Сохранить" и выберите расположение Azure для хранения книги. Этот шаг необходим, если вы планируете изменить книгу любым способом и сохранить изменения.

Теперь выберите "Вид сохраненной книги ", чтобы открыть книгу для просмотра и редактирования.

Должны отобразиться диаграммы, по умолчанию содержащиеся в шаблоне. Чтобы изменить диаграмму, выберите "Изменить " в верхней части страницы, чтобы запустить режим редактирования книги.

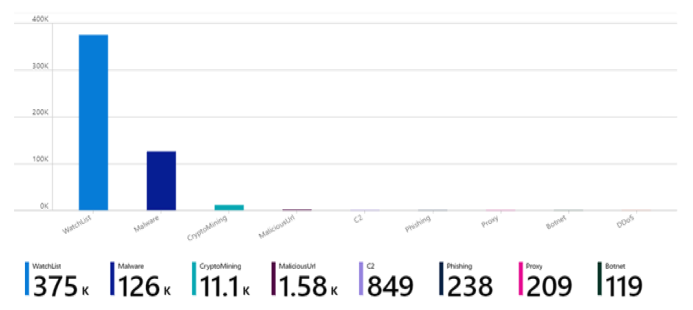

Добавим в книгу диаграмму с разбивкой числа индикаторов угроз по типам угроз. Прокрутите страницу до конца и выберите Добавить запрос.

В текстовое поле Запрос к журналу рабочей области Log Analytics добавьте следующий текст:

ThreatIntelligenceIndicator | summarize count() by ThreatTypeДополнительные сведения о следующих элементах, используемых в предыдущем примере, см. в документации Kusto:

В раскрывающемся меню визуализации выберите линейчатую диаграмму.

Выберите "Готово редактирование" и просмотрите новую диаграмму для книги.

Книги представляют собой мощные интерактивные панели мониторинга, с помощью которых вы можете получать представление обо всех аспектах работы Microsoft Sentinel. Вы можете выполнять множество задач с книгами, и предоставленные шаблоны являются отличной отправной точкой. Настройте шаблоны или создайте новые панели мониторинга, объединив множество источников данных, чтобы вы могли визуализировать данные уникальным образом.

Книги Microsoft Sentinel основаны на книгах Azure Monitor, поэтому обширная документация и множество других шаблонов доступны. Дополнительные сведения см. в статье "Создание интерактивных отчетов с помощью книг Azure Monitor".

Существует также богатый ресурс для книг Azure Monitor на сайте GitHub, где можно скачать дополнительные шаблоны и внести свой вклад в работу с собственными шаблонами.

Связанный контент

Дополнительные сведения см. в следующих статьях:

- Знакомство с аналитикой угроз в Microsoft Sentinel.

- Подключение Microsoft Sentinel к веб-каналам аналитики угроз STIX/TAXII.

- Узнайте, какие типы, каналы TAXII и обогащения можно легко интегрировать с Microsoft Sentinel.

Дополнительные сведения о KQL см. в обзоре язык запросов Kusto (KQL).

Другие ресурсы: