Операционная безопасность Azure

Введение

Обзор

Мы понимаем, что в облаке безопасность имеет наивысший приоритет и вам крайне важно получать точные и своевременные сведения о безопасности Azure. Одним из наиболее весомых доводов в пользу использования Azure для приложений и служб является доступ к обширному ассортименту различных средств и возможностей обеспечения безопасности. Эти средства и возможности мы предлагаем вам для создания безопасных решений на безопасной платформе Azure. Служба Microsoft Azure должна обеспечивать конфиденциальность, целостность и доступность данных клиента, а также прозрачный учет.

Этот технический документ, "Операционная безопасность Azure", написан, чтобы помочь клиентам лучше понять массив средств управления безопасностью, реализованных в Microsoft Azure. В нем представлен взгляд как с точки зрения эксплуатации клиента, так и корпорации Майкрософт, а также исчерпывающие сведения о безопасности работы в Microsoft Azure.

Платформа Azure

Azure — общедоступная облачная платформа, которая поддерживает широкий выбор операционных систем, языков программирования, платформ, инструментов, баз данных и устройств. На ней можно запускать контейнеры Linux с интеграцией Docker, создавать приложения на языках JavaScript, Python, .NET, PHP, Java и Node.js, разрабатывать серверные решения для устройств под управлением iOS, Android и Windows. Облачная служба Azure поддерживает технологии, которым доверяют миллионы разработчиков и ИТ-специалистов.

Создавая ресурсы ИТ или перенося их в поставщик общедоступных облачных служб, вы полагаетесь на возможности организации по обеспечению защиты приложений и данных с помощью предоставляемых решений для управления безопасностью облачных ресурсов.

Инфраструктура устройств и приложений Azure предназначена для размещения миллионов пользователей одновременно. Это надежная база, которая удовлетворяет корпоративным требованиям к обеспечению безопасности. Кроме того, Azure предоставляет самые разные настраиваемые решения для обеспечения безопасности, а также возможность управления ими. Все это позволит настроить защиту в соответствии с уникальными особенностями развернутых в организации служб. Данный документ поможет вам понять, каким образом функции безопасности Azure позволяют удовлетворить эти требования.

Краткие сведения

Под операционной безопасностью Azure понимаются службы, элементы управления и функции, которые пользователи могут использовать для защиты своих данных, приложений и других ресурсов в Microsoft Azure. Операционная безопасность Azure основывается на знаниях, полученных в процессе эксплуатации ряда уникальных систем корпорации Майкрософт, включая жизненный цикл разработки защищенных приложений (Майкрософт) (SDL) и программу Microsoft Security Response Center, а также на глубокой осведомленности в области угроз кибербезопасности.

В этом техническом документе представлен подход корпорации Майкрософт к операционной безопасности Azure, применяемый на облачной платформе Microsoft Azure, и описаны следующие службы:

Журналы Microsoft Azure Monitor

Журналы Microsoft Azure Monitor — это решение по управлению ИТ-инфраструктурой для гибридного облака. Оно используется отдельно или для расширения существующего развертывания System Center. Журналы Azure Monitor предоставляют максимальную гибкость и возможность управлять инфраструктурой в облаке.

С помощью журналов Azure Monitor можно управлять любым экземпляром в любом облаке, включая локальную среду, Azure, AWS, Windows Server, Linux, VMware и OpenStack. При этом стоит решение меньше, чем предложения конкурентов. Журналы Azure Monitor разработаны для отраслей, где основную роль играет работа в облаке, поэтому они основаны на новом подходе к управлению предприятием. Это самый быстрый и выгодный способ решения новых бизнес-задач, обработки новых рабочих нагрузок, размещения приложений и облачных сред.

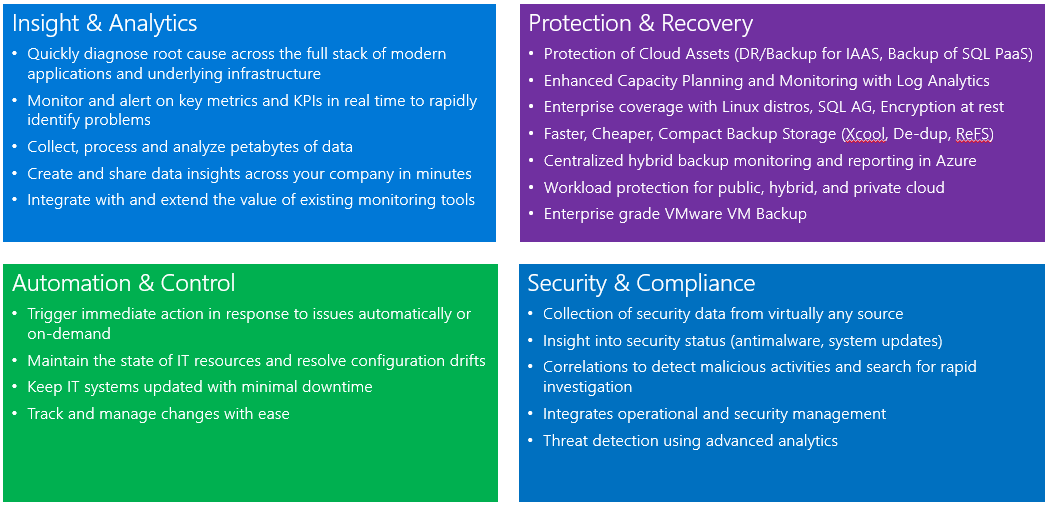

Службы Azure Monitor

Основные функциональные возможности журналов Azure Monitor предоставляются с помощью набора служб, выполняющихся в Azure. Каждая служба предоставляет определенную функцию управления, благодаря чему можно комбинировать службы для получения различных сценариев управления.

| Служба | Description |

|---|---|

| Журналы Azure Monitor | Отслеживает и анализирует доступность и производительность различных ресурсов, включая физические компьютеры и виртуальные машины. |

| Автоматизация | Автоматизирует ручные процессы и обеспечивает принудительное применение конфигураций для физических компьютеров и виртуальных машин. |

| Резервное копирование | Архивирует и восстанавливает критически важные данные. |

| Site Recovery | Обеспечивает высокую доступность критически важных приложений. |

Журналы Azure Monitor

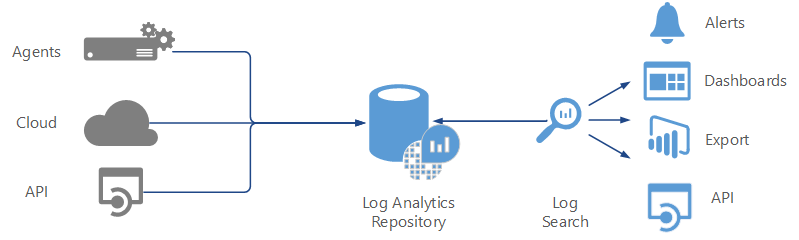

Журналы Azure Monitor предоставляют услуги мониторинга за счет сбора данных из управляемых ресурсов и помещения их в центральный репозиторий. Эти данные могут содержать события, данные о производительности или пользовательские данные, полученные с помощью API. Собранные данные доступны для оповещения, анализа и экспорта.

Этот метод позволяет консолидировать данные из различных источников таким образом, чтобы вы могли объединять данные из служб Azure с существующей локальной средой. Он также явно отделяет сбор данных от действия над этими данными, чтобы все действия были доступны для всех видов данных.

Служба Azure Monitor безопасно управляет облачными данными с использованием следующих методов:

- разделение данных;

- хранение данных;

- обеспечение физической безопасности;

- управление инцидентами;

- соответствие

- соответствие сертификатам и стандартам безопасности.

Azure Backup

Azure Backup предоставляет функции резервного копирования и восстановления данных и входит в набор продуктов и служб Azure Monitor. Она защищает данные приложений и хранит их в течение нескольких лет без каких-либо капитальных затрат и с минимальными операционными затратами. Она может архивировать данные с физических и виртуальных серверов Windows в дополнение к рабочим нагрузкам приложений, таких как SQL Server и SharePoint. Кроме того, она может использоваться с System Center Data Protection Manager (DPM) для репликации защищенных данных в Azure для обеспечения избыточности и долговременного хранения.

Защищенные данные в службе резервного копирования Azure хранятся в хранилище архивации, расположенном в определенном географическом регионе. Как правило, данные реплицируются в том же регионе, однако (в зависимости от типа хранилища) репликация может выполняться в другом регионе для обеспечения дополнительной устойчивости.

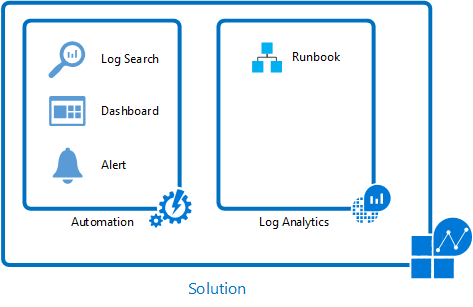

Решения для управления

Azure Monitor — это облачное решение Майкрософт для управления ИТ-средой, которое помогает управлять локальной и облачной инфраструктурой и защищать ее.

Решения для управления представляют собой предварительно упакованные наборы логики, реализующие определенный сценарий управления с использованием одной или нескольких служб Azure Monitor. Вы можете легко добавить в подписку Azure различные решения корпорации Майкрософт и партнеров, чтобы более эффективно использовать Azure Monitor. Как партнер вы можете создавать собственные решения для поддержки приложений и служб, а также предоставлять их пользователям через Azure Marketplace или c помощью шаблонов быстрого запуска.

Хорошим примером решения, которое использует несколько служб для обеспечения дополнительных функциональных возможностей, является решение для управления обновлениями. Это решение использует агент журналов Azure Monitor для Windows и Linux, чтобы собирать сведения о необходимых обновлениях на каждом агенте. Оно записывает эти данные в репозиторий журналов Azure Monitor, где их можно анализировать с помощью встроенной панели мониторинга.

При создании развертывания для установки необходимых обновлений в службе автоматизации Azure используются модули Runbook. Всем процессом можно управлять на портале, не заботясь о деталях.

Microsoft Defender для облака

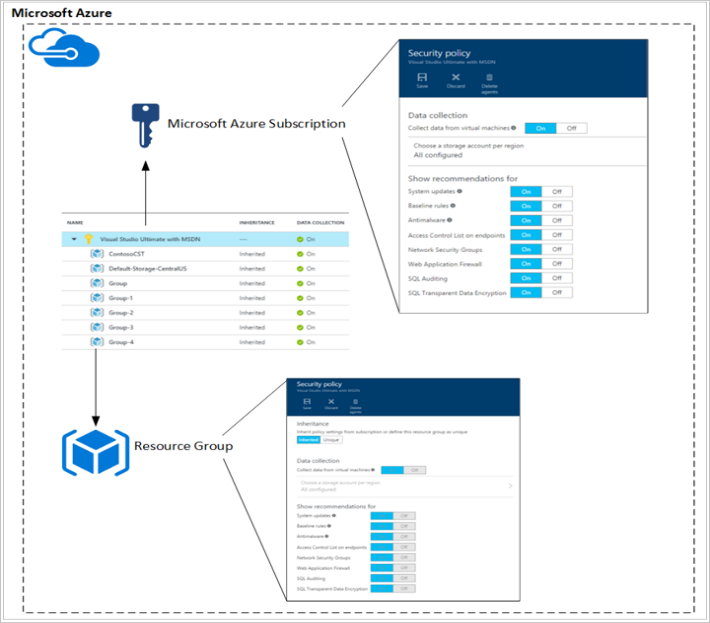

Microsoft Defender для облака помогает защитить ресурсы Azure. Он включает в себя встроенные функции мониторинга безопасности и управления политиками для подписок Azure. С помощью службы можно определить политики не только для подписок Azure, но и для групп ресурсов, что сделает ваши настройки более точными.

политики безопасности и рекомендации по ее обеспечению;

Политика безопасности определяет набор элементов управления, которые рекомендуются для ресурсов в указанной подписке или группе ресурсов.

В Defender для облака вы можете настраивать политики в соответствии с требованиями безопасности компании, типом приложений и конфиденциальностью данных.

Политики, включенные на уровне подписки, автоматически распространяются на все группы ресурсов в рамках подписки, как показано на схеме справа.

сбор данных

Defender для облака собирает с виртуальных машин данные, на основе которых оценивает состояние их безопасности, предоставляет рекомендации по безопасности и оповещает об угрозах. Когда вы впервые обращаетесь в Defender для облака, сбор данных включается на всех виртуальных машинах, входящих в вашу подписку. Мы рекомендуем использовать сбор данных, но вы можете отказаться от него, отключив этот параметр в политике Defender для облака.

Источники данных

Для отслеживания состояния безопасности, определения уязвимостей, предоставления рекомендаций по их устранению и обнаружения активных угроз Microsoft Defender для облака анализирует данные из следующих источников:

Службы Azure. Из развернутых служб Azure считываются сведения о конфигурации путем взаимодействия с поставщиком ресурсов соответствующей службы.

Сетевой трафик. Из инфраструктуры Майкрософт считывается выборка метаданных сетевого трафика, например IP-адрес и порт источника и назначения, размер пакета и сетевой протокол.

Решения партнеров. Из интегрированных решений партнеров, например брандмауэров и решений по защите от вредоносных программ, собираются оповещения системы безопасности.

Ваши виртуальные машины. С виртуальных машин собираются сведения о конфигурации и событиях безопасности, например события Windows, данные журналов аудита и журналов IIS, а также сообщения системного журнала и файлы аварийного дампа.

Защита данных

Чтобы помочь клиентам предотвращать и выявлять угрозы, а также реагировать на них, Microsoft Defender для облака собирает и обрабатывает данные о безопасности, в том числе сведения о конфигурации, метаданные, файлы аварийного дампа, журналы событий и многое другое. Корпорация Майкрософт следует строгим нормативным требованиям и указаниям по безопасности — от создания кода до эксплуатации служб.

Разделение данных. Данные логическим образом отделяются для каждого компонента службы. Все данные отмечаются тегами по организациям. Эти теги существуют в течение всего жизненного цикла данных и используются на каждом уровне службы.

Доступ к данным. С целью предоставления рекомендаций по обеспечению безопасности и обнаружения потенциальных угроз безопасности сотрудники корпорации Майкрософт могут получать доступ к сведениям, которые собираются или анализируются службами Azure. В частности, к таким данным относятся файлы аварийных дампов, сведения о событиях создания процесса, моментальные снимки диска, артефакты виртуальной машины и другие сведения, которые могут непреднамеренно содержать данные клиента или персональные данные из виртуальных машин. Мы соблюдаем условия использования и заявление о конфиденциальности Microsoft Online Services, которые гласят, что корпорация Майкрософт не использует данные клиента и не извлекает из них сведения для рекламных или аналогичных коммерческих целей.

Использование данных. Корпорация Майкрософт использует шаблоны и данные анализа угроз, которые наблюдались у нескольких клиентов, чтобы улучшить возможности предотвращения и обнаружения. При этом соблюдаются обязательства по безопасности, описанные в заявлении о конфиденциальности.

Расположение данных

Microsoft Defender для облака собирает временные копии файлов аварийного дампа и анализирует их на признаки попыток компрометации и удачной компрометации. Этот анализ выполняется в том географическом регионе, к которому привязана рабочая область. После завершения анализа Microsoft Defender для облака удаляет временные копии. Артефакты виртуальной машины хранятся централизованно в том же регионе, что и виртуальная машина.

Учетные записи хранения. Учетная запись хранения указывается для каждого региона, в котором работают виртуальные машины. Таким образом, данные можно хранить в том же регионе, где расположена виртуальная машина, из которой выполняется сбор данных.

Хранилище Microsoft Defender для облака. Здесь хранятся сведения об оповещениях системы безопасности (в том числе оповещения от партнеров), состоянии работоспособности системы безопасности и рекомендации. В настоящее время указанные данные хранятся централизованно в США. Эти сведения могут включать в себя связанные данные конфигурации и события безопасности, собранные из виртуальных машин для предоставления оповещений безопасности, состояния работоспособности системы безопасности и рекомендаций.

Azure Monitor

Решение "Безопасность и аудит" журналов Azure Monitor позволяет ИТ-администраторам активно отслеживать все ресурсы, что помогает свести к минимуму влияние нарушений безопасности. Решение "Безопасность и аудит" журналов Azure Monitor включает домены безопасности, которые можно использовать для наблюдения за ресурсами. Домен безопасности предоставляет быстрый доступ к параметрам. Мы более подробно рассмотрим следующие домены, которые имеют отношение к мониторингу безопасности:

- Оценка вредоносных программ

- Оценка обновлений

- Идентификация и доступ

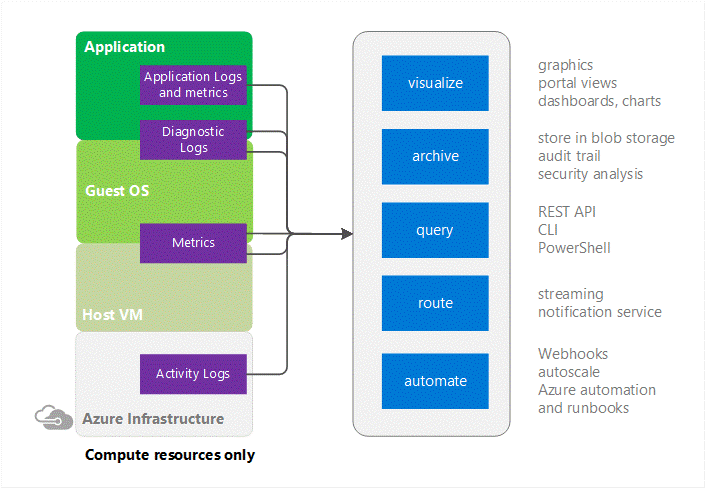

Служба Azure Monitor содержит указатели на сведения для определенных типов ресурсов. Она предлагает возможности визуализации, создания запросов, маршрутизации, оповещения, автомасштабирования и автоматизации на основе данных инфраструктуры Azure (журнал действий) и каждого отдельного ресурса Azure (журналы диагностики).

Облачные приложения являются сложными и содержат множество подвижных частей. Мониторинг дает возможность отслеживать данные, чтобы обеспечить работоспособность приложения, а также позволяет предотвратить потенциальные проблемы или устранить неполадки.

Кроме того, данные мониторинга можно использовать для получения подробных сведений о приложении. Эти знания могут помочь повысить его производительность и улучшить возможности обслуживания, а также автоматизировать действия, которые в противном случае выполнялись бы вручную.

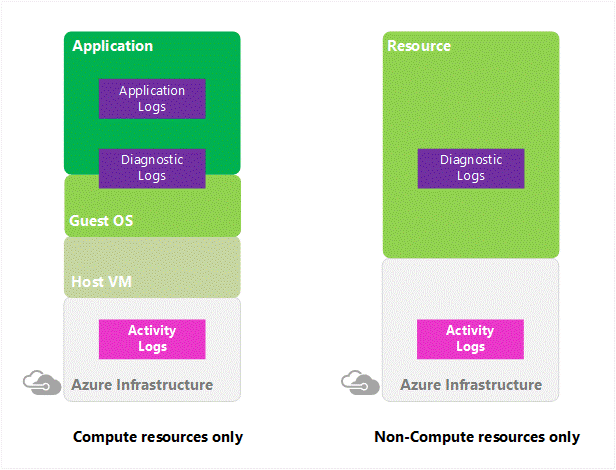

Журнал действий Azure

Это журнал с информацией об операциях, которые выполнялись с ресурсами в подписке. Журнал действий раньше назывался журналом аудита или операционным журналом, так как он содержит связанные с подписками события на уровне управления.

С помощью журнала изменений можно ответить на вопросы "что? кто? когда?" о любой операции записи (PUT, POST, DELETE) с ресурсами в вашей подписке. Вы также можете отслеживать состояние операции и другие ее свойства. Журнал действий не содержит операции чтения (GET) или операции с ресурсами, которые используют классическую модель.

Журналы диагностики Azure

Эти журналы выдаются ресурсом. Они содержат подробные и своевременные данные о работе этого ресурса. Содержимое этих журналов зависит от типа ресурса.

Например, системные журналы событий Windows — это одна из категорий журналов диагностики для виртуальных машин, а журналы больших двоичных объектов, таблиц и очередей — категории журналов диагностики для учетных записей хранения.

Журналы диагностики отличаются от журналов действий (прежнее название — журналы аудита или операционные журналы). Журнал действий Azure — это журнал с информацией об операциях, которые выполнялись с ресурсами в подписке. Журналы диагностики дают представление об операциях, выполняемых самим ресурсом.

Метрики

Azure Monitor позволяет использовать данные телеметрии, чтобы получать сведения о производительности и работоспособности рабочих нагрузок в Azure. Наиболее важным типом данных телеметрии Azure являются метрики (также называемые счетчиками производительности), создаваемые большинством ресурсов Azure. Azure Monitor предоставляет несколько способов настройки и использования этих метрик для мониторинга и устранения неполадок. Метрики — ценный источник данных телеметрии. С помощью метрик можно решать следующие задачи:

Отслеживать производительность ресурса (например, виртуальной машины, веб-сайта или приложения логики), создав на портале диаграмму соответствующих метрик. Эту диаграмму можно закрепить на панели мониторинга.

Получать уведомления о проблемах, влияющих на производительность ресурсов, когда значения метрик достигают определенных пороговых значений.

Настраивать автоматизированные действия, например автомасштабирование ресурса или запуск модуля Runbook, когда значение метрики достигает определенного порогового значения.

Выполнять расширенную аналитику или создавать подробные отчеты о производительности ресурсов или тенденциях их использования.

Архивировать журналы производительности и работоспособности ресурсов для соответствия требованиям или проведения аудита.

Система диагностики Azure

Эта функция Azure позволяет выполнять сбор диагностических данных в развернутом приложении. Можно использовать расширение диагностики из нескольких различных источников. В настоящее время поддерживаются веб-роли и рабочие роли облачной службы Azure, виртуальные машины Azure под управлением Microsoft Windows и Service Fabric. Другие службы Azure располагают собственной диагностикой.

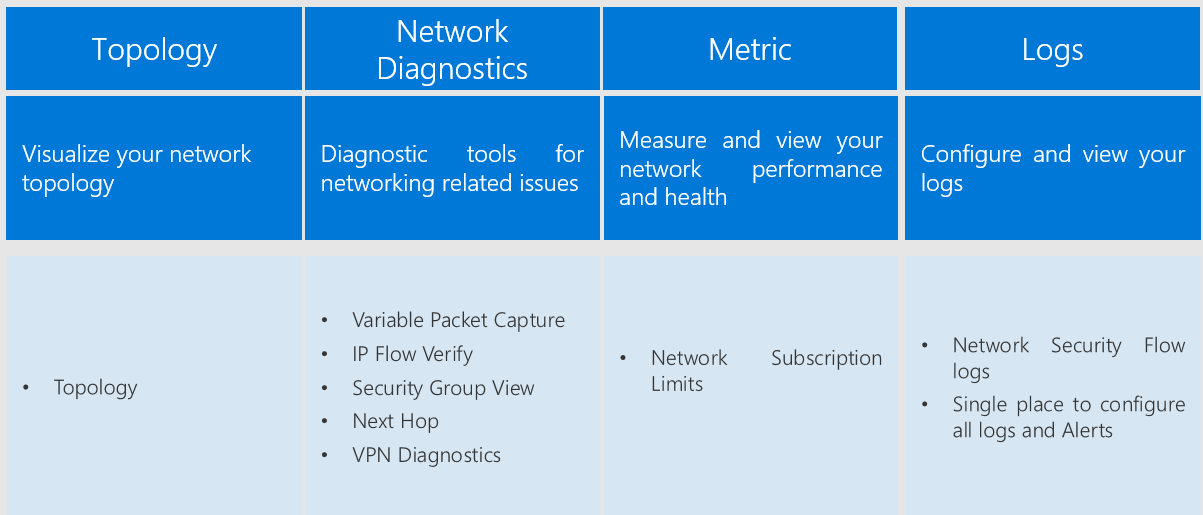

Наблюдатель за сетями Azure

Аудит безопасности сети критически важен для выявления уязвимостей сети и обеспечения соответствия вашей модели управления и нормативным требованиям ИТ-безопасности. Представление группы безопасности позволяет получить настроенную группу безопасности сети и правила безопасности, а также просмотреть действующие правила безопасности. С помощью списка примененных правил можно определить открытые порты и оценить уязвимость сети.

Наблюдатель за сетями — это региональная служба, обеспечивающая мониторинг и диагностику условий на уровне сети на платформе Azure. Инструменты диагностики сети и визуализации, доступные в Наблюдателе за сетями, помогают понять, как работает сеть в Azure, диагностировать ее и получить ценную информацию. Эта служба включает в себя запись пакетов, определение следующего прыжка, проверку IP-потока, представление групп безопасности и журналы потоков NSG. В отличие от мониторинга отдельных сетевых ресурсов, мониторинг на уровне сценария обеспечивает комплексное представление сетевых ресурсов.

В настоящее время Наблюдатель за сетями имеет следующие возможности.

Журналы аудита. Регистрируются операции, выполняемые при настройке сетей. Эти журналы можно просмотреть на портале Azure или получить с помощью инструментов Майкрософт, таких как Power BI, или сторонних инструментов. Журналы аудита можно получить с помощью портала, PowerShell, интерфейса командной строки и REST API. Дополнительные сведения о журналах аудита см. в статье "Просмотр журналов действий для аудита действий с ресурсами". Доступны журналы аудита для операций, выполненных со всеми сетевыми ресурсами.

Проверка IP-потока. Позволяет проверить, разрешен или запрещен пакет, на основе информации о пакете, указанной в пяти кортежах (IP-адрес назначения, исходный IP-адрес, порт назначения, исходный порт и протокол). Если пакет отклонен группой безопасности сети, то возвращаются правило и группа безопасности сети, которые отклонили этот пакет.

Определение следующего прыжка. Позволяет определить следующий прыжок для пакетов, маршрутизируемых в сетевой структуре Azure, что позволяет диагностировать любые неправильные определяемые пользователем маршруты.

Представление групп безопасности. Возвращает действующие и примененные правила безопасности, которые применяются к виртуальной машине.

Ведение журнала потоков NSG. Журналы потоков для групп безопасности сети позволяют записывать журналы, относящиеся к трафику, который разрешают или запрещают правила безопасности в группе. Поток определяется данными пяти кортежей: исходный IP-адрес, конечный IP-адрес, исходный порт, конечный порт и протокол.

Аналитика службы хранилища Azure

Storage Analytics может хранить метрики, включающие сводную статистику по транзакциям и данные о емкости запросов к службе хранилища. Сообщения о транзакциях предоставляются как на уровне операций API, так и на уровне службы хранилища, а сообщения о емкости предоставляются на уровне службы хранилища. Данные метрик можно использовать для анализа использования службы хранилища, диагностики проблем с запросами к службе хранилища и повышения производительности приложений, использующих службу.

Azure Storage Analytics ведет журнал и предоставляет данные метрик для учетной записи хранения. Эта информация может использоваться для трассировки запросов, анализа тенденций пользования и диагностики проблем в учетной записи хранения. Ведение журнала Storage Analytics доступно для служб BLOB-объектов, очередей и таблиц. В аналитике хранилища регистрируется подробная информация об успешных и неудачных запросах к службе хранилища.

Эта информация может использоваться для мониторинга отдельных запросов и диагностики неполадок в службе хранилища. Запросы вносятся в журнал наилучшим возможным образом. Записи журнала создаются только при получении запроса к конечной точке службы. Например, если обнаруживается действие учетной записи хранения в конечной точке службы BLOB-объектов, но не в ее конечных точках служб таблиц или очередей, то создаются журналы, которые относятся только к службе BLOB-объектов.

Для использования аналитики хранилища ее необходимо включить отдельно для каждой из отслеживаемых служб. Это можно сделать на портале Azure. Дополнительные сведения см. в статье Мониторинг учетной записи хранения на портале Azure. Аналитику хранилища также можно включить программно через REST API или клиентскую библиотеку. Используйте операции Set Service Properties, чтобы отдельно включить Storage Analytics для каждой службы.

Объединенные данные хранятся в известном большом двоичном объекте (для ведения журнала) и в известных таблицах (для метрик), доступ к которым можно получить с помощью API службы BLOB-объектов и службы таблиц.

В Storage Analytics установлено ограничение в 20 ТБ для объема хранимых данных, не зависящее от общего ограничения на вашу учетную запись хранения. Все журналы хранятся в блочных BLOB-объектах в контейнере $logs, который автоматически создается при включении Storage Analytics для учетной записи хранения.

Плата взимается за следующие действия, выполняемые аналитикой хранилища:

- запросы на создание больших двоичных объектов для ведения журнала;

- запросы на создание сущностей таблиц для метрик.

Примечание.

Дополнительную информацию о выставлении счетов и политиках хранения данных см. в разделе Storage Analytics and Billing (Storage Analytics и выставление счетов). Для оптимальной производительности следует ограничить количество интенсивно используемых дисков, присоединенных к виртуальной машине, во избежание возможного регулирования. Если интенсивного одновременного использования дисков нет, то учетная запись хранения может поддерживать большее количество дисков.

Примечание.

Дополнительные сведения об ограничениях для учетных записей хранения см. в статье Целевые показатели масштабируемости и производительности для стандартных учетных записей хранения.

Регистрируются аутентифицированные и анонимные запросы следующих типов.

| Проверка подлинности выполнена | Анонимные |

|---|---|

| Успешные запросы | Успешные запросы |

| Неудачные запросы, в том числе из-за ошибок, связанных со временем ожидания, регулированием, сетью, авторизацией и т. п. | Запросы, в которых используется подписанный URL-адрес (SAS), в том числе неудачные и успешные запросы. |

| Запросы, в которых используется подписанный URL-адрес (SAS), в том числе неудачные и успешные запросы. | Ошибки времени ожидания для клиента и сервера. |

| Запросы к данным аналитики | Неудачные запросы GET с кодом ошибки 304 (не изменено). |

| Запросы, выполненные в самой аналитике хранилища, такие как запросы на создание или удаление журнала, не регистрируются. Полный список регистрируемых данных приведен в разделах Операции с протоколированием и сообщения о состоянии аналитики хранилища и Формат журналов аналитики хранилища. | Остальные неудачные анонимные запросы не регистрируются. Полный список регистрируемых данных приведен в разделах Операции с протоколированием и сообщения о состоянии аналитики хранилища и Формат журналов аналитики хранилища. |

Microsoft Entra ID

Идентификатор Microsoft Entra также включает полный набор возможностей управления удостоверениями, включая многофакторную проверку подлинности, регистрацию устройств, самостоятельное управление паролями, самостоятельное управление группами, управление привилегированными учетными записями, управление доступом на основе ролей, мониторинг использования приложений, широкий аудит и мониторинг безопасности и оповещения.

Повышение безопасности приложений с помощью многофакторной проверки подлинности Microsoft Entra и условного доступа.

Мониторинг использования приложений и защита от дополнительных угроз с отчетами и мониторингом безопасности.

Идентификатор Microsoft Entra включает отчеты о безопасности, действиях и аудитах для вашего каталога. Отчет аудита Microsoft Entra помогает клиентам определять привилегированные действия, произошедшие в идентификаторе Microsoft Entra. К привилегированным действиям относятся изменение повышения (например, создание роли или сброс пароля), изменение конфигурации политики (например, политики паролей) или изменение конфигурации каталога (например, изменение параметров федерации домена).

Отчеты содержат такие сведения: имя события, выполнивший действие субъект, подвергшийся изменению целевой ресурс, дата и время (в формате UTC). Клиенты могут получить список событий аудита для идентификатора Microsoft Entra с помощью портал Azure, как описано в разделе "Просмотр журналов аудита". Ниже приведен список включенных отчетов.

| Отчеты о безопасности | Отчеты о действиях | Отчеты об аудите |

|---|---|---|

| Попытки входа из неизвестных источников | Использование приложения: сводка | Отчет об аудите каталога |

| "Операции входа после нескольких неудачных попыток"; | Использование приложения: подробности | |

| "Операции входа из нескольких географических регионов". | Панель мониторинга приложений | |

| Входы с IP-адресов с подозрительными действиями | Ошибки подготовки учетной записи | |

| Нестандартные действия при входе | Устройства отдельного пользователя | |

| Попытки входа с возможно инфицированных устройств | Активность отдельного пользователя | |

| Пользователи с аномальными событиями при входе | Отчет о действиях групп | |

| Отчет о событиях регистрации для сброса пароля | ||

| Действие сброса пароля |

Данные этих отчетов могут быть полезными для приложений, например систем SIEM, а также инструментов аудита и бизнес-аналитики. API отчетов microsoft Entra ID обеспечивают программный доступ к данным с помощью набора ИНТЕРФЕЙСов API на основе REST. Эти интерфейсы API можно вызвать, используя различные языки программирования и инструменты.

События в отчете аудита Microsoft Entra хранятся в течение 180 дней.

Примечание.

Дополнительные сведения о хранении отчетов см. в статье "Политики хранения отчетов Microsoft Entra".

Если события аудита нужно хранить дольше, с помощью API отчетов нужные события можно регулярно копировать в отдельное хранилище данных.

Итоги

Эта статья содержит сводные данные о защите конфиденциальности и безопасности данных. Корпорация Майкрософт выпускает программное обеспечение и службы, которые помогают вам управлять ИТ-инфраструктурой организации. Мы понимаем, что когда вы доверяете свои данные сторонним организациям, они требуют надежной защиты. Корпорация Майкрософт следует строгим нормативным требованиям и указаниям по безопасности — от создания кода до эксплуатации служб. Безопасность и защита данных — главный приоритет корпорации Майкрософт.

Содержание статьи

Сбор, обработка и защита данных в Azure Monitor.

Данные нескольких источников теперь можно анализировать очень быстро. Обнаруживайте риски безопасности и прогнозируйте влияние угроз и атак, чтобы уменьшить риск получения ущерба от брешей в системе безопасности.

Определяйте шаблоны атак, используя визуализацию исходящего IP-трафика злоумышленников и типов угроз. Изучите состояние безопасности всей среды, на какой бы платформе она не работала.

Получите все данные журналов и событий, необходимые для аудита безопасности и соответствия требованиям. Тратьте меньше времени и ресурсов на проверку безопасности благодаря исчерпывающему набору данных журналов и событий, который можно найти и экспортировать.

- Собирайте события безопасности и выполняйте аудит и расширенный анализ, чтобы внимательно следить за своими ресурсами:

- Состояние безопасности

- важные проблемы;

- сводные данные по угрозам.

Next Steps

Корпорация Майкрософт разрабатывает свои службы и программное обеспечение с учетом требований безопасности, что позволяет обеспечить отказоустойчивость облачной инфраструктуры и надежную защиту от атак.

Используйте функции сбора и анализа данных безопасности корпорации Майкрософт для более "разумного" и эффективного обнаружения угроз.

- Руководство по планированию использования Microsoft Defender для облака и работе в нем. Набор инструкций и задач, которые помогут оптимизировать использование Defender для облака с учетом требований к безопасности и модели управления облаком в вашей организации.