Руководство по планированию и операциям

Это руководство предназначено для ИТ-специалистов, ИТ-архитекторов, аналитиков в сфере информационной безопасности и администраторов облака, которые планируют использовать Defender для облака.

Руководство по планированию

В этом руководстве описано, как Defender для облака соответствует требованиям к безопасности вашей организации и модели управления облаком. Важно понимать, как разные лица или команды в организации используют службу для обеспечения безопасной разработки и операций, мониторинга, управления и реагирования на инциденты. Основные аспекты, которые нужно учитывать при планировании работы с Defender для облака:

- роли безопасности и элементы контроля доступа;

- политики безопасности и рекомендации по ее обеспечению;

- сбор и хранение данных;

- Перенос ресурсов, не относящихся к Azure

- Текущий мониторинг безопасности

- Реакция на инцидент

В следующем разделе вы узнаете, как спланировать каждую из этих областей и применить эти рекомендации на основе ваших требований.

Примечание.

Ознакомьтесь с Defender для облака распространенными вопросами для списка распространенных вопросов, которые также могут быть полезны во время этапа проектирования и планирования.

роли безопасности и элементы контроля доступа;

В зависимости от размера и структуры организации несколько отдельных лиц и команд могут использовать Defender для облака для выполнения различных задач, связанных с безопасностью. На следующем рисунке представлен пример работы вымышленных пользователей, а также их ролей и обязанностей в сфере безопасности.

Defender для облака позволяет этим пользователям выполнять различные обязанности. Например:

Джефф (владелец рабочей нагрузки)

Управление облачной рабочей нагрузкой и связанными ресурсами.

Ответственность за реализацию и обслуживание защиты в соответствии с политикой безопасности компании.

Лилия (руководитель по информационной безопасности, директор по информационным технологиям)

Ответственность за все аспекты безопасности компании.

Хочет понять уровень безопасности компании в облачных рабочих нагрузках.

Необходимо сообщить о крупных атаках и рисках.

Дэвид (специалист по ИТ-безопасности)

Задает политики безопасности компании, чтобы обеспечить соответствующую защиту.

Отслеживает соответствие политикам.

Создает отчеты для руководства или аудиторов.

Марта (специалист по операциям безопасности)

Отслеживает и реагирует на оповещения системы безопасности в любое время.

Переключится на владельца облачной рабочей нагрузки или аналитика ИТ-безопасности.

Григорий (аналитик по системам безопасности)

Исследование атак.

Обратитесь к владельцу облачной рабочей нагрузки, чтобы применить исправление.

Defender для облака используется Управление доступом на основе ролей Azure (управление доступом на основе ролей Azure), предоставляющее встроенные роли, которые можно назначать пользователям, группам и службам в Azure. Когда пользователь открывает Defender для облака, для него отображаются только сведения, связанные с ресурсами, к которым у него есть доступ. В центре безопасности пользователь видит сведения, относящиеся только к тем ресурсам, к которым у него есть доступ, то есть для которых ему назначена роль владельца, участника или читателя подписки либо группы ресурсов, к которым относится ресурс. Помимо этих ролей, существуют две роли, относящиеся к Defender для облака:

Читатель сведений о безопасности. Пользователь с этой ролью имеет право просматривать только конфигурации Defender для облака, включая рекомендации, оповещения, политики и сведения о состоянии работоспособности, но не может вносить изменения.

Администратор безопасности. Имеет те же права, что и читатель сведений о безопасности, но также может обновлять политику безопасности, отклонять рекомендации и оповещения.

Пользователям, описанным на предыдущей схеме, требуются следующие роли управления доступом на основе ролей Azure:

Джефф (владелец рабочей нагрузки)

- Владелец или участник группы ресурсов.

Лилия (руководитель по информационной безопасности, директор по информационным технологиям)

- Владелец подписки или участник или администратор безопасности.

Дэвид (специалист по ИТ-безопасности)

- Владелец подписки или участник или администратор безопасности.

Марта (специалист по операциям безопасности)

Читатель подписки или средство чтения безопасности для просмотра оповещений.

Владелец подписки или участник или администратор безопасности, необходимый для увольнения оповещений.

Григорий (аналитик по системам безопасности)

Средство чтения подписок для просмотра оповещений.

Владелец или участник подписки, необходимый для увольнения оповещений.

Может потребоваться доступ к рабочей области.

Нужно также учитывать следующее:

Только владельцы, участники или администраторы безопасности подписки могут изменить политику безопасности.

Только владельцы и участники подписки и группы ресурсов могут применить рекомендации по безопасности для ресурса.

При планировании управления доступом с помощью управления доступом на основе ролей Azure для Defender для облака убедитесь, что вы понимаете, кто в вашей организации нуждается в доступе к Defender для облака выполняемым задачам. Затем можно правильно настроить управление доступом на основе ролей Azure.

Примечание.

Рекомендуется назначить пользователям роли с минимальными разрешениями, необходимыми для выполнения их задач. Например, пользователям, которым нужно только просматривать сведения о состоянии безопасности ресурсов и не нужно выполнять какие-либо действия (к примеру, применять рекомендации или изменять политики), следует назначить роль читателя.

политики безопасности и рекомендации по ее обеспечению;

Политика безопасности определяет требуемую конфигурацию для рабочих нагрузок, а также помогает обеспечить соответствие требованиям компании или нормативным требованиям к безопасности. В Defender для облака можно определить политики для ваших подписок Azure, которые можно адаптировать к типу рабочей нагрузки или к уровню конфиденциальности данных.

Защитники для облачных политик содержат следующие компоненты:

Сбор данных: настройки подготовки агента и сбора данных.

Политика безопасности: Политика Azure, которая определяет, какие элементы управления отслеживаются и рекомендуются Defender для облака. Вы также можете использовать Политика Azure для создания новых определений, определения дополнительных политик и назначения политик между группами управления.

Уведомления по электронной почте: контакты безопасности и параметры уведомлений.

Ценовая категория: с планами Защитника Microsoft Defender для облака или без них, которые определяют, какие функции Defender для облака доступны для ресурсов в области (можно указать для подписок и рабочих областей с помощью API).

Примечание.

Указание контакта безопасности гарантирует, что Azure может связаться с правильным человеком в вашей организации, если возникает инцидент безопасности. Дополнительные сведения о том, как включить эту рекомендацию, см. в статье Предоставление сведений о контактных лицах по вопросам безопасности в Defender для облака.

Определения политик безопасности и рекомендации

Defender для облака автоматически создает политику безопасности по умолчанию для каждой из ваших подписок Azure. Вы можете изменить политику в Defender для облака или использовать Политика Azure для создания новых определений, определения дополнительных политик и назначения политик между группами управления. Группы управления могут представлять всю организацию или подразделение в организации. Вы можете отслеживать соответствие политик в этих группах управления.

Перед настройкой политик безопасности просмотрите все рекомендации по безопасности:

Проверьте, подходят ли эти политики для различных подписок и групп ресурсов.

Узнайте, какие действия решают рекомендации по безопасности.

Определите, кто в вашей организации отвечает за мониторинг и исправление новых рекомендаций.

сбор и хранение данных;

Defender для облака использует агент Log Analytics и агент Azure Monitor для сбора данных безопасности с виртуальных машин. Данные, собранные с этого агента, хранятся в рабочих областях Log Analytics.

Агент

Если автоматическая подготовка включена в политике безопасности, агент сбора данных устанавливается на всех поддерживаемых виртуальных машинах Azure и всех новых поддерживаемых виртуальных машинах, созданных. Если виртуальная машина или компьютер уже установлен агент Log Analytics, Defender для облака использует текущий установленный агент. Процесс агента предназначен для неинвазивного использования и минимального влияния на производительность виртуальной машины.

Если в будущем вы захотите отключить сбор данных, это можно сделать в политике безопасности. Однако, так как агент Log Analytics может использоваться другими службами управления и мониторинга Azure, агент не будет автоматически удален при отключении сбора данных в Defender для облака. При необходимости можно вручную удалить агент.

Рабочая область

Рабочая область — это ресурс Azure, который выступает в качестве контейнера для данных. Вы или другие члены организации могут использовать несколько рабочих областей для управления различными наборами данных, собранными из всех частей ИТ-инфраструктуры.

Данные, собранные из агента Log Analytics, можно хранить в существующей рабочей области Log Analytics, связанной с подпиской Azure или новой рабочей областью.

На портале Azure вы можете просмотреть список рабочих областей Log Analytics, включая все области, созданные Defender для облака. Связанная группа ресурсов создается для новых рабочих областей. Ресурсы создаются в соответствии с этим соглашением об именовании:

Рабочая область: DefaultWorkspace-[ИД_подписки]-[георасположение].

Группа ресурсов: DefaultResourceGroup-[георасположение]

Для рабочих областей, созданных Defender для облака, данные хранятся в течение 30 дней. Для существующих рабочих областей период удержания основан на ценовой категории рабочей области. Если необходимо, также можно использовать существующую рабочую область.

Если агент сообщает рабочей области, отличной от рабочей области по умолчанию, все планы Defender для облака Defender, которые вы включили в подписке, также должны быть включены в рабочей области.

Примечание.

Корпорация Майкрософт берет на себя обязательства по защите конфиденциальности и безопасности этих данных. Корпорация Майкрософт следует строгим нормативным требованиям и указаниям по безопасности — от создания кода до эксплуатации служб. Дополнительные сведения об обработке данных и их конфиденциальности см. в статье Защита данных в Defender для облака.

Подключение ресурсов, не связанных с Azure

Defender для облака может отслеживать состояние безопасности компьютеров, не относящихся к Azure. Но сначала необходимо подключить эти ресурсы. Сведения о подключении ресурсов, не относящихся к Azure, см. в статье Подключение компьютеров, не связанных с Azure, к Центру безопасности.

текущий мониторинг безопасности;

После первоначальной настройки и применения рекомендаций Defender для облака можно переходить к рабочим процессам Defender для облака.

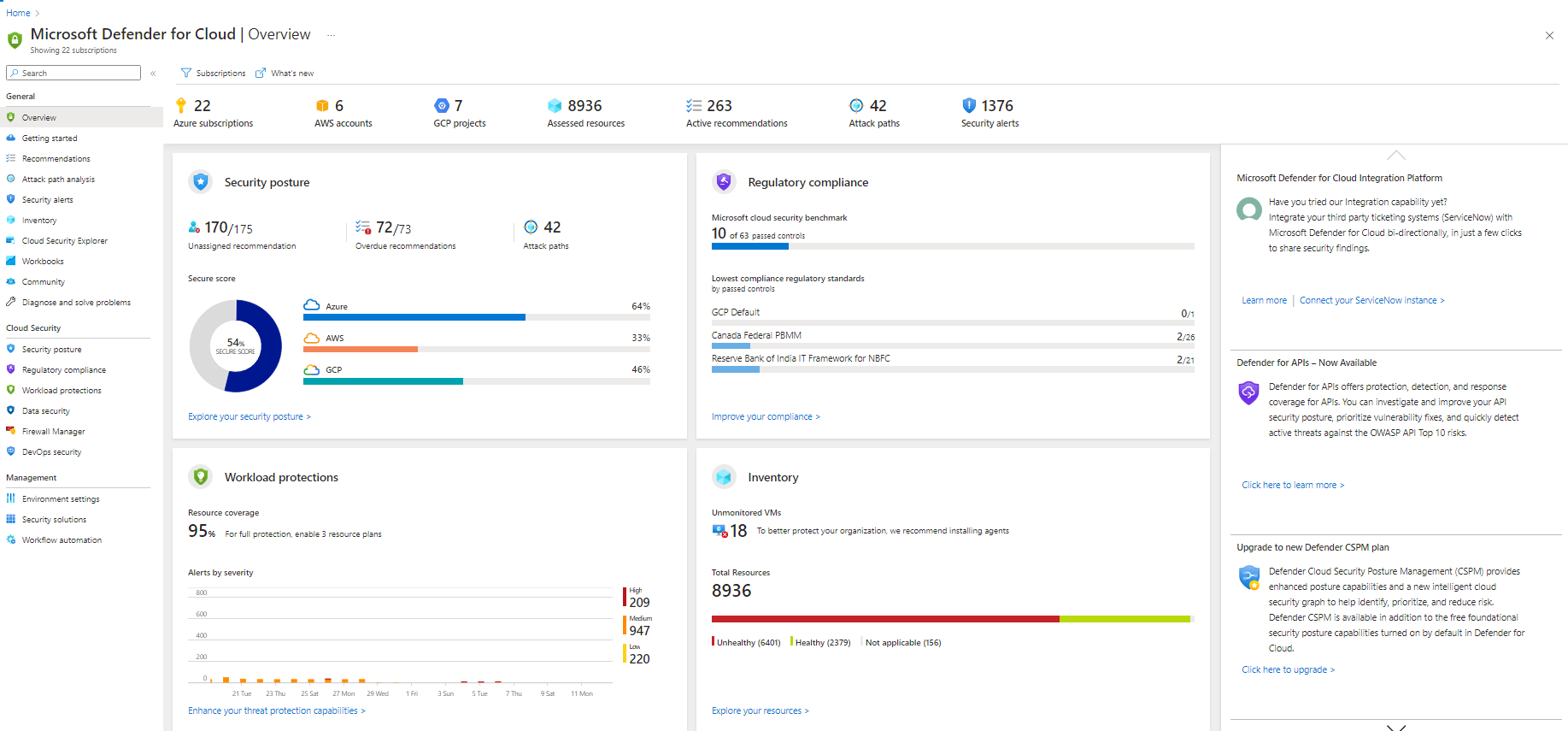

Обзор Defender для облака предоставляет единое представление безопасности для всех ресурсов Azure и всех подключенных ресурсов, отличных от Azure. В этом примере показана среда со многими проблемами для устранения следующих проблем:

Примечание.

Defender для облака не вмешивается в обычные операционные процедуры. Defender для облака пассивно отслеживает развертывания и предоставляет рекомендации на основе включенных политик безопасности.

Когда вы впервые включите сбор данных в Defender для облака для текущей среды Azure, обязательно просмотрите все рекомендации на странице Рекомендации.

Используйте возможность аналитики угроз как часть ежедневных операций обеспечения безопасности. Так вы сможете определить угрозы безопасности для среды, например то, является ли конкретный компьютер частью ботнета.

Мониторинг новых или измененных ресурсов

Большинство сред Azure являются динамическими, то есть ресурсы часто создаются, масштабируются, перенастраиваются и изменяются. Defender для облака предоставляет полные сведения о состоянии безопасности новых ресурсов.

При добавлении новых ресурсов (виртуальных машин, DOB-объектов SQL) в среду Azure Defender для облака автоматически обнаруживает эти ресурсы и начинает отслеживать их безопасность, включая веб-роли PaaS и рабочие роли. Если сбор данных включен в политике безопасности, дополнительные возможности мониторинга включены автоматически для виртуальных машин.

Кроме того, следует регулярно отслеживать изменения конфигурации существующих ресурсов, которые могут создавать угрозы безопасности, нарушать соответствие рекомендуемым базовым показателям или генерировать оповещения системы безопасности.

Усиление доступа и приложений

В рамках операций обеспечения безопасности вы также должны принять превентивные меры для ограничения доступа к виртуальным машинам и управлять приложениями, запущенными на виртуальных машинах. Заблокируя входящий трафик к виртуальным машинам Azure, вы снижаете уязвимость к атакам и одновременно обеспечивает простой доступ к виртуальным машинам при необходимости. Используйте функцию JIT-доступа к виртуальным машинам для усиления защиты доступа к виртуальным машинам.

Реагирование на инциденты

Defender для облака обнаруживает угрозы и оповещает о них по мере возникновения. Организациям необходимо отслеживать появление оповещений системы безопасности и принимать меры, необходимые для изучения атаки и устранения ее последствий. Дополнительные сведения о том, как работает защита от угроз в Defender для облака, см. в статье Как Defender для облака выявляет угрозы и реагирует на них.

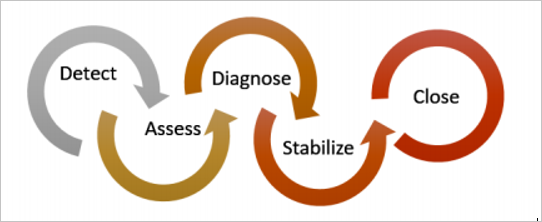

Хотя мы не можем создать план реагирования на инциденты, мы будем использовать Ответ безопасности Microsoft Azure в жизненном цикле облака в качестве основы для этапов реагирования на инциденты. Этапы реагирования на инциденты в жизненном цикле облака:

Примечание.

См. публикацию Computer Security Incident Handling Guide (Руководство по реагированию на инциденты системы безопасности компьютера) Национального института стандартов и технологий. Этот документ можно использовать в качестве справочного руководства по созданию такого плана.

Оповещения Defender для облака можно использовать на следующих этапах:

Обнаружение— определите подозрительную активность на одном или нескольких ресурсах.

Оценка— выполните первоначальную оценку, чтобы получить дополнительные сведения о подозрительной активности.

Диагностика— используйте действия по исправлению, чтобы выполнить технические процедуры для решения проблемы.

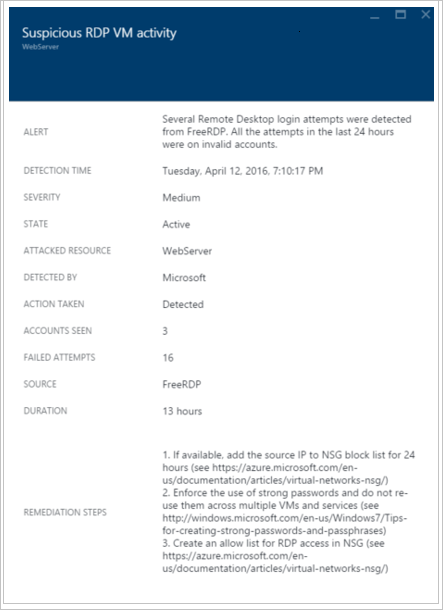

Каждое оповещение системы безопасности содержит сведения, которые позволяют лучше понять характер атаки и определить возможные способы устранения риска. Некоторые оповещения также содержат ссылки на дополнительные сведения или другие источники сведений в Azure. Вы можете использовать эти сведения для дальнейшего исследования и устранения рисков, а также искать данные о безопасности, которые хранятся в рабочей области.

В следующем примере показаны подозрительные действия с протоколом удаленного рабочего стола.

На этой странице показаны сведения о времени атаки, имени узла источника, целевой виртуальной машине, а также указаны рекомендации. В некоторых случаях исходная информация о атаке может быть пустой. Дополнительные сведения об этом типе поведения см. в Defender для облака оповещениях.

Как только вы обнаружите скомпрометированную систему, вы можете запустить автоматизированные рабочие процессы, созданные ранее. Автоматизация рабочих процессов — это коллекция процедур, которые можно выполнять из Defender для облака после активации оповещения.

Примечание.

Дополнительные сведения об использовании возможностей Defender для облака для реагирования на инциденты см. в статье Управление оповещениями безопасности в Defender для облака и реагирование на них.

Следующие шаги

Из этого документа вы узнали, как спланировать внедрение Defender для облака. Дополнительные сведения о Defender для облака:

- Управление оповещениями безопасности и реагирование на них в Defender для облака

- Мониторинг партнерских решений с помощью Defender для облака. Узнайте, как отслеживать состояние работоспособности решений партнеров.

- Defender для облака распространенные вопросы. Часто задаваемые вопросы об использовании службы.

- Блог по безопасности Azure. Чтение записей блога о безопасности и соответствия требованиям Azure.