Обзор контроль доступа на основе ролей Azure для анализа встроенного ПО

Как пользователь анализа встроенного ПО может потребоваться управлять доступом к результатам анализа изображений встроенного ПО. Контроль доступа на основе ролей Azure (RBAC) — это система авторизации, которая позволяет управлять доступом к результатам анализа, какие разрешения у них есть и на каком уровне иерархии ресурсов. В этой статье объясняется, как хранить результаты анализа встроенного ПО в Azure, управлять разрешениями на доступ и использовать RBAC для совместного использования этих результатов в организации и сторонних производителей. Дополнительные сведения о Azure RBAC см. в статье "Что такое контроль доступа на основе ролей Azure (Azure RBAC)?.

Роли

Роли — это коллекция разрешений, упакованных вместе. Существует два типа ролей.

- Роли функции задания предоставляют пользователям разрешение на выполнение определенных функций заданий или задач, таких как участник Key Vault или пользователь мониторинга кластера Служба Azure Kubernetes.

- Роли привилегированного администратора предоставляют права доступа с повышенными привилегиями, например владельца, участника или администратора доступа пользователей. Чтобы узнать больше о ролях, посетите встроенные роли Azure.

В анализе встроенного ПО наиболее распространенные роли — "Владелец", "Участник", "Администратор безопасности" и "Администратор анализа встроенного ПО". Дополнительные сведения о ролях, необходимых для различных разрешений, таких как отправка образов встроенного ПО или общий доступ к результатам анализа встроенного ПО.

Общие сведения о представлении образов встроенного ПО в иерархии ресурсов Azure

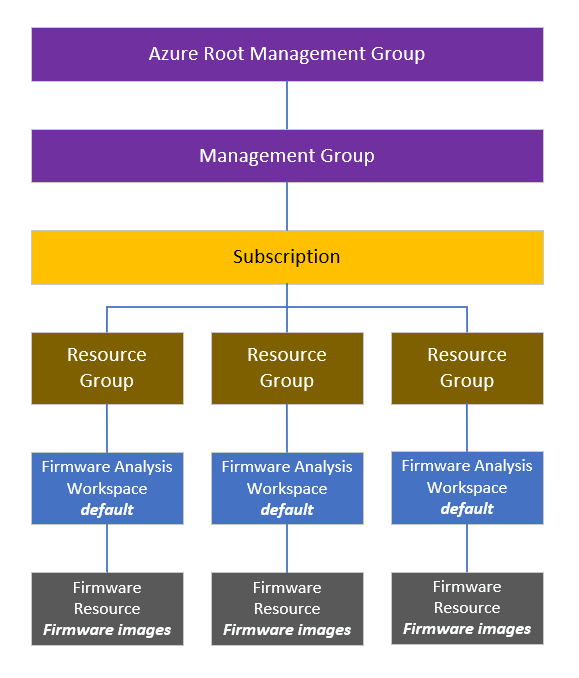

Azure упорядочивает ресурсы в иерархии ресурсов, которые находятся в структуре сверху вниз, и вы можете назначать роли на каждом уровне иерархии. Уровень назначения роли — "область", а более низкие области могут наследовать роли, назначенные в более высоких областях. Узнайте больше о уровнях иерархии и о том, как упорядочить ресурсы в иерархии.

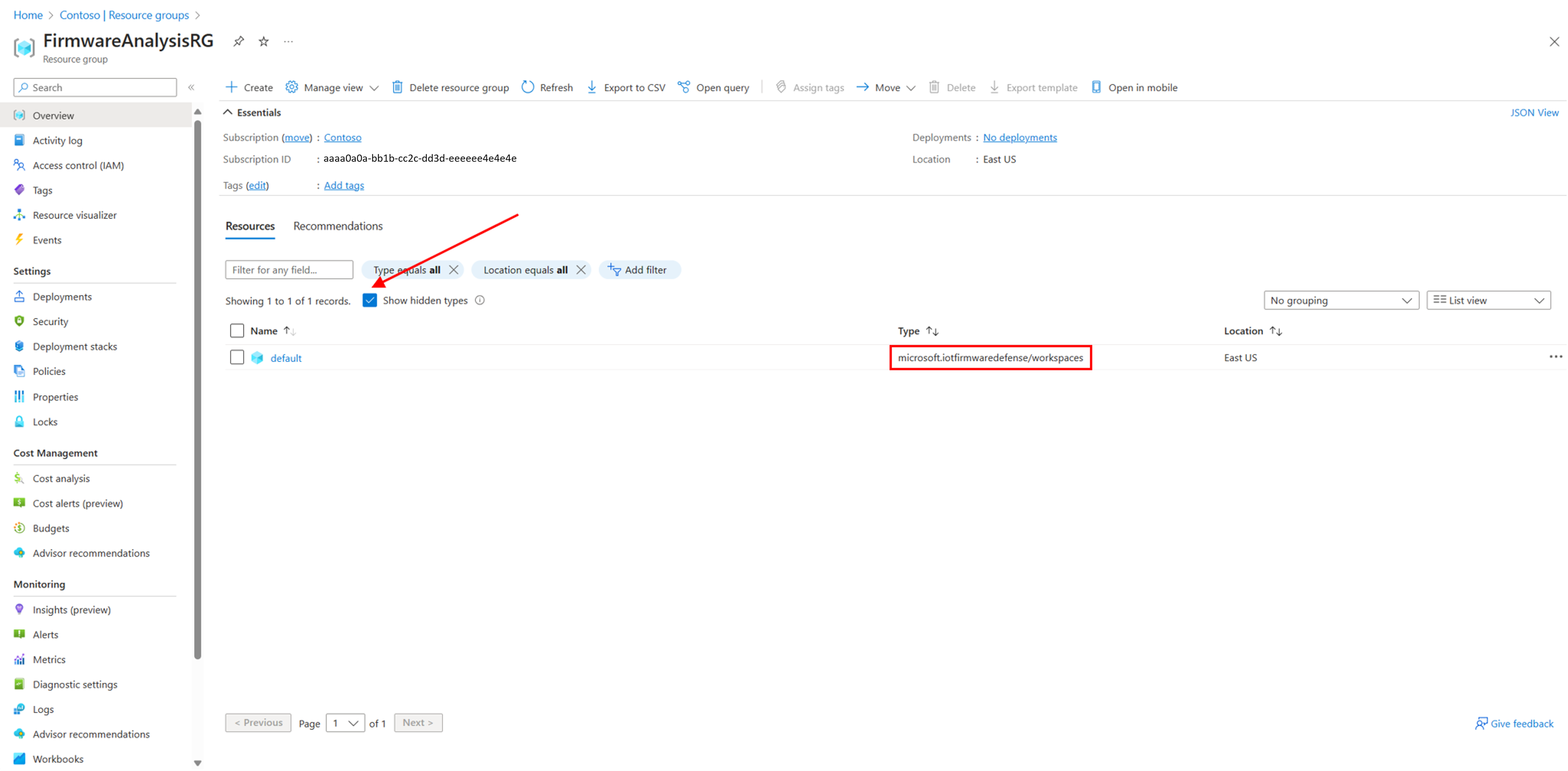

При подключении подписки к анализу встроенного ПО и выбору группы ресурсов действие автоматически создает ресурс по умолчанию в группе ресурсов.

Перейдите к группе ресурсов и выберите "Показать скрытые типы", чтобы отобразить ресурс по умолчанию. Ресурс по умолчанию имеет тип Microsoft.IoTFirmwareDefense.workspaces .

Хотя ресурс рабочей области по умолчанию не является тем, с чем вы регулярно взаимодействуете, каждый образ встроенного ПО, который вы отправляете, будет представлен как ресурс и хранится здесь.

RBAC можно использовать на каждом уровне иерархии, в том числе на уровне ресурса рабочей области анализа встроенного ПО по умолчанию.

Ниже приведена иерархия ресурсов для анализа встроенного ПО:

Применение Azure RBAC

Примечание.

Чтобы начать анализ встроенного ПО, пользователь, который подключен к анализу встроенного ПО, должен быть владельцем, участником, администратором анализа встроенного ПО или администратором безопасности на уровне подписки. Следуйте инструкциям из руководства по анализу образа встроенного ПО с помощью анализа встроенного ПО, чтобы подключить подписку. После подключения подписки пользователь должен быть администратором анализа встроенного ПО, чтобы использовать анализ встроенного ПО.

Как пользователь анализа встроенного ПО может потребоваться выполнить определенные действия для вашей организации, например отправку образов встроенного ПО или общий доступ к результатам анализа.

Такие действия включают контроль доступа на основе ролей (RBAC). Чтобы эффективно использовать RBAC для анализа встроенного ПО, необходимо знать, что такое назначение роли, и в какой области. Зная эти сведения, вы узнаете о том, какие разрешения у вас есть, и таким образом, можно ли выполнить определенные действия. Чтобы проверить назначение ролей, ознакомьтесь с разделом "Проверка доступа для пользователя к одному ресурсу Azure " Azure RBAC". Далее ознакомьтесь со следующей таблицей, чтобы проверить, какие роли и области необходимы для определенных действий.

Общие роли в анализе встроенного ПО

Эта таблица классифицирует каждую роль и предоставляет краткое описание своих разрешений:

| Роль | Категория | Description |

|---|---|---|

| Ответственное лицо | Роль привилегированного администратора | Предоставляет полный доступ для управления всеми ресурсами, включая возможность назначать роли в Azure RBAC. |

| Участник | Роль привилегированного администратора | Предоставляет полный доступ для управления всеми ресурсами, но не позволяет назначать роли в Azure RBAC, управлять назначениями в Azure Blueprints или предоставлять общий доступ к коллекциям изображений. |

| Администратор безопасности | Роль функции задания | Позволяет пользователю отправлять и анализировать образы встроенного ПО, добавлять и назначать инициативы безопасности и изменять политику безопасности. Подробнее. |

| Администратор анализа встроенного ПО | Роль функции задания | Позволяет пользователю отправлять и анализировать образы встроенного ПО. У пользователя нет доступа за пределами анализа встроенного ПО (не удается получить доступ к другим ресурсам в подписке, создавать или удалять ресурсы или приглашать других пользователей). |

Роли анализа встроенного ПО, области и возможности

В следующей таблице перечислены роли, необходимые для выполнения определенных действий. Эти роли и разрешения применяются на уровнях подписки и группы ресурсов, если иное не указано.

| Действие | Требуется роль |

|---|---|

| Анализ встроенного ПО | Владелец, участник, администратор безопасности или администратор анализа встроенного ПО |

| Приглашение сторонних пользователей просматривать результаты анализа встроенного ПО | Ответственный |

| Приглашение пользователей в подписку | Владелец на уровне подписки (владелец на уровне группы ресурсов не может приглашать пользователей в подписку) |

Отправка образов встроенного ПО

Для отправки образов встроенного ПО:

- Убедитесь, что у вас достаточно разрешений на анализ встроенного ПО ролей, областей и возможностей.

- Отправьте образ встроенного ПО для анализа.

Приглашение третьих сторон взаимодействовать с результатами анализа встроенного ПО

Может потребоваться пригласить кого-то взаимодействовать исключительно с результатами анализа встроенного ПО, не разрешая доступ к другим частям вашей организации (например, другим группам ресурсов в подписке). Чтобы разрешить доступ к этому типу, пригласите пользователя в качестве администратора анализа встроенного ПО на уровне группы ресурсов.

Чтобы пригласить стороннего пользователя, следуйте инструкциям по назначению ролей Azure внешним гостевым пользователям с помощью руководства по портал Azure.

- На шаге 3 перейдите к группе ресурсов.

- На шаге 7 выберите роль администратора анализа встроенного ПО.

Примечание.

Если вы получили сообщение электронной почты для присоединения к организации, обязательно проверьте папку "Нежелательная почта", если она не отображается в папке "Входящие".