сетевой адаптер управления Брандмауэр Azure

Примечание.

Эта функция ранее называлась принудительной туннелированием. Первоначально сетевой адаптер управления был необходим только для принудительного туннелирования. Однако для некоторых предстоящих функций брандмауэра также потребуется сетевой адаптер управления, поэтому он был отложен от принудительного туннелирования. Все соответствующие документы были обновлены, чтобы отразить это.

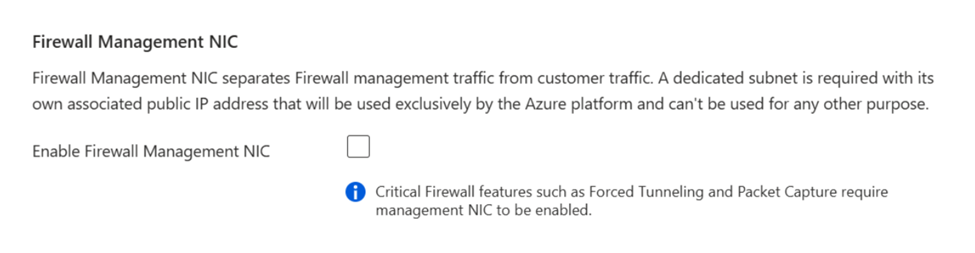

Сетевой адаптер управления Брандмауэр Azure отделяет трафик управления брандмауэром от трафика клиента. Для некоторых предстоящих функций брандмауэра также потребуется сетевой адаптер управления. Чтобы обеспечить поддержку любой из этих возможностей, необходимо создать Брандмауэр Azure с включенным сетевым адаптером управления брандмауэром или включить его в существующей Брандмауэр Azure, чтобы избежать прерывания работы службы.

Что происходит при включении сетевого адаптера управления

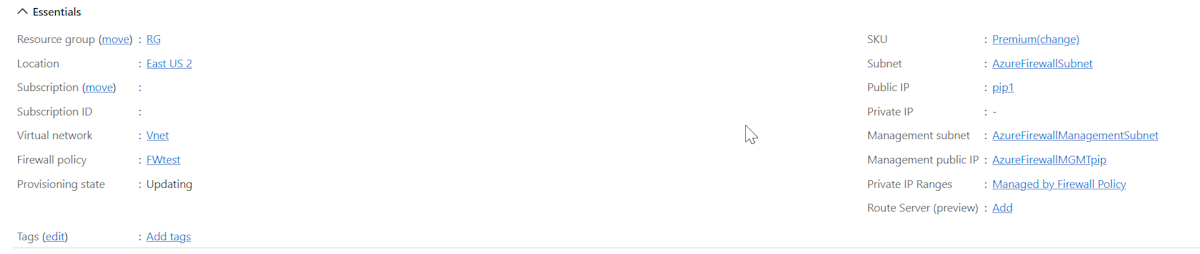

Если включить сетевой адаптер управления, брандмауэр направляет свой трафик управления через AzureFirewallManagementSubnet (минимальный размер подсети /26) с соответствующим общедоступным IP-адресом. Этот общедоступный IP-адрес для брандмауэра назначается для управления трафиком. Весь трафик, необходимый для работы брандмауэра, включается в AzureFirewallManagementSubnet.

По умолчанию служба связывает указанную системой таблицу маршрутизации с подсетью управления. Единственным разрешенным маршрутом в этой подсети является маршрут по умолчанию к Интернету, а распространение маршрутов BGP должно быть отключено. Избегайте связывания таблиц маршрутов клиента с подсетью управления, так как это может привести к сбоям службы при неправильной настройке. Если вы связываете таблицу маршрутов, убедитесь, что он имеет маршрут по умолчанию к Интернету, чтобы избежать сбоев служб.

Включение сетевого адаптера управления на существующих брандмауэрах

Для версий брандмауэра уровня "Стандартный" и "Премиум" сетевой адаптер управления брандмауэром должен быть включен вручную во время создания, как показано ранее, но все базовые версии брандмауэра и все брандмауэры Защищенного концентратора всегда имеют сетевой адаптер управления.

Для существующего брандмауэра необходимо остановить брандмауэр, а затем перезапустить его с помощью сетевого адаптера управления брандмауэром, включенного для поддержки принудительного туннелирования. Остановка и запуск брандмауэра можно использовать для включения сетевого адаптера управления брандмауэром без необходимости удаления существующего брандмауэра и повторного развертывания нового. Всегда следует запускать и останавливать брандмауэр во время обслуживания, чтобы избежать сбоев, включая при попытке включить сетевой адаптер управления брандмауэром.

Выполните указанные ниже действия.

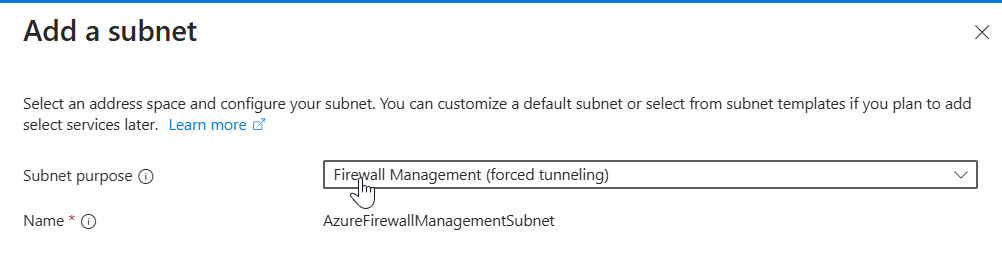

AzureFirewallManagementSubnetСоздайте портал Azure и используйте соответствующий диапазон IP-адресов для виртуальной сети.

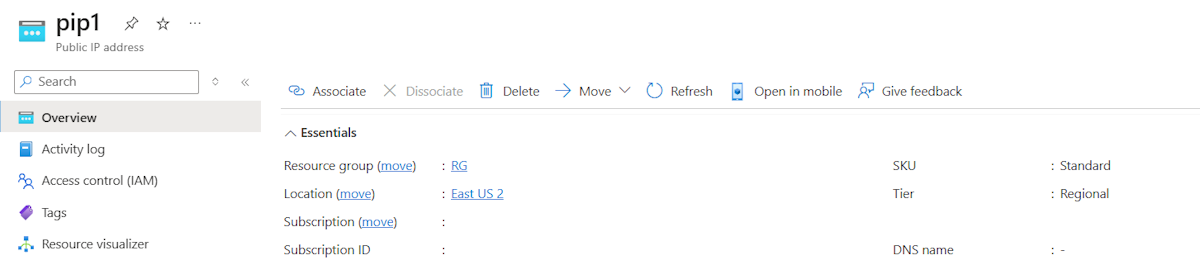

Создайте новый общедоступный IP-адрес управления с теми же свойствами, что и существующий общедоступный IP-адрес брандмауэра: номер SKU, уровень и расположение.

Остановка брандмауэра

Используйте сведения в Брандмауэр Azure часто задаваемые вопросы, чтобы остановить брандмауэр:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $azfw.Deallocate() Set-AzFirewall -AzureFirewall $azfwЗапустите брандмауэр с общедоступным IP-адресом управления и подсетью.

Запустите брандмауэр с одним общедоступным IP-адресом и общедоступным IP-адресом управления:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet, $pip, $mgmtPip) $azfw | Set-AzFirewallЗапустите брандмауэр с двумя общедоступными IP-адресами и общедоступным IP-адресом управления:

$azfw = Get-AzFirewall -Name "FW Name" -ResourceGroupName "RG Name" $vnet = Get-AzVirtualNetwork -Name "VNet Name" -ResourceGroupName "RG Name" $pip1 = Get-AzPublicIpAddress -Name "azfwpublicip" -ResourceGroupName "RG Name" $pip2 = Get-AzPublicIpAddress -Name "azfwpublicip2" -ResourceGroupName "RG Name" $mgmtPip = Get-AzPublicIpAddress -Name "mgmtpip" -ResourceGroupName "RG Name" $azfw.Allocate($vnet,@($pip1,$pip2), $mgmtPip) $azfw | Set-AzFirewallПримечание.

Необходимо переместить брандмауэр или общедоступный IP-адрес в исходную группу ресурсов или подписку. При выполнении остановки и запуска частный IP-адрес брандмауэра может измениться на другой IP-адрес в подсети. Это может повлиять на подключение ранее настроенных таблиц маршрутов.

Теперь при просмотре брандмауэра в портал Azure отображается назначенный общедоступный IP-адрес управления:

Примечание.

Если удалить все остальные конфигурации IP-адресов в брандмауэре, конфигурация IP-адресов управления также удаляется, а брандмауэр освобожден. Общедоступный IP-адрес, назначенный конфигурации IP-адресов управления, не может быть удален, но можно назначить другой общедоступный IP-адрес.

Развертывание новой Брандмауэр Azure с помощью сетевого адаптера управления для принудительного туннелирования

Если вы предпочитаете развертывать новую Брандмауэр Azure вместо метода Stop/Start, обязательно включите сетевой адаптер управления и управление в рамках конфигурации.

Важное примечание

- Один брандмауэр на виртуальная сеть (виртуальная сеть): так как два брандмауэра не могут существовать в одной виртуальной сети, рекомендуется удалить старый брандмауэр перед началом нового развертывания, если планируется повторно использовать ту же виртуальную сеть.

- Перед созданием подсети: убедитесь , что AzureFirewallManagementSubnet создается заранее, чтобы избежать проблем с развертыванием при использовании существующей виртуальной сети.

Необходимые условия

-

Создайте AzureFirewallManagementSubnet:

- Минимальный размер подсети: /26

- Пример: 10.0.1.0/26

Действия по развертыванию

- Перейдите к разделу "Создание ресурса" в портал Azure.

- Найдите брандмауэр и нажмите кнопку "Создать".

- На странице "Создание брандмауэра" настройте следующие параметры:

- Подписка. Выберите нужную подписку.

- Группа ресурсов: выберите или создайте новую группу ресурсов.

- Имя. Введите имя брандмауэра.

- Регион: выберите регион.

- Номер SKU брандмауэра: выберите "Базовый", "Стандартный" или "Премиум".

-

виртуальная сеть. Создание виртуальной сети или использование существующей.

- Адресное пространство: например, 10.0.0.0/16

- Подсеть для AzureFirewallSubnet: например, 10.0.0.0/26

-

Общедоступный IP-адрес: добавление нового общедоступного IP-адреса

- Имя: например, FW-PIP

- Сетевой адаптер управления брандмауэром

- Выбор включения сетевого адаптера управления брандмауэром

- Подсеть для AzureFirewallManagementSubnet: например, 10.0.1.0/24

- Создание общедоступного IP-адреса управления: например, Mgmt-PIP

- Выбор включения сетевого адаптера управления брандмауэром

- Выберите "Проверка и создание ", чтобы проверить и развернуть брандмауэр. Развертывание занимает несколько минут.