Принудительное туннелирование брандмауэра Azure

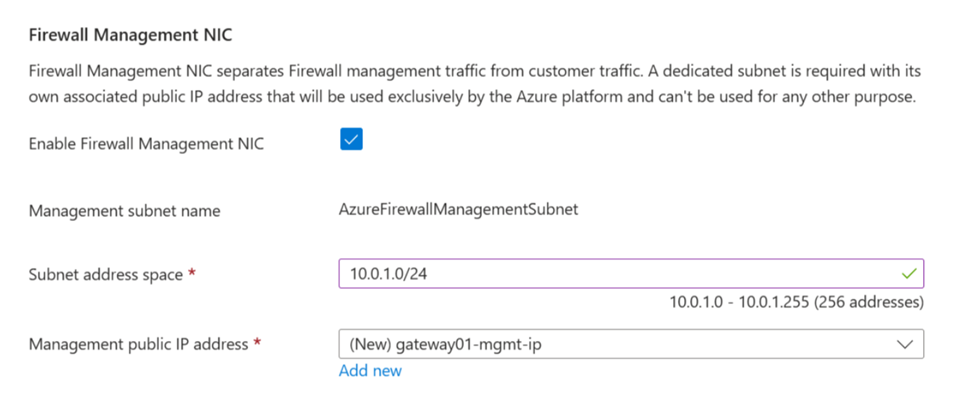

При настройке Брандмауэра Azure можно указать, чтобы весь интернет-трафик направлялся в назначенный узел следующего перехода, а не непосредственно в Интернет. Например, можно использовать маршрут по умолчанию, объявленный через BGP или используя определяемые пользователем маршруты (UDR), чтобы принудительно передавать трафик в локальный пограничный брандмауэр или другой виртуальный сетевой модуль (NVA) для обработки сетевого трафика перед передачей в Интернет. Для поддержки этой конфигурации необходимо создать Брандмауэр Azure с включенным сетевым адаптером управления брандмауэром.

Вы можете не предоставлять общедоступный IP-адрес непосредственно в Интернете. В этом случае можно развернуть Брандмауэр Azure с включенным сетевым адаптером управления без общедоступного IP-адреса. Если сетевой адаптер управления включен, он создает интерфейс управления с общедоступным IP-адресом, который используется Брандмауэр Azure для своих операций. Общедоступный IP-адрес используется исключительно платформой Azure и не может использоваться для других целей. Сеть пути к данным клиента может быть настроена без общедоступного IP-адреса, а интернет-трафик может быть принудительно туннелирован в другой брандмауэр или заблокирован.

Брандмауэр Azure обеспечивает автоматическое преобразование исходных сетевых адресов (SNAT) для всего исходящего трафика на общедоступные IP-адреса. Брандмауэр Azure не использует SNAT, в то время когда назначенный IP-адрес является IP-адресом частного диапазона согласно IANA RFC 1918. Эта логика хорошо работает при маршрутизации трафика непосредственно в Интернет. Однако при принудительном туннелирование настроено, трафик, привязанный к Интернету, может быть SNATed для одного из частных IP-адресов брандмауэра в AzureFirewallSubnet. При этом скрывается исходный адрес из локального брандмауэра. Чтобы запретить в брандмауэре Azure использовать SNAT независимо от IP-адреса назначения, укажите 0.0.0.0/0 в качестве диапазона частных IP-адресов. В этой конфигурации брандмауэр Azure не может маршрутизировать исходящий трафик напрямую в Интернет. Дополнительные сведения см. в статье об использовании SNAT для диапазонов частных IP-адресов в Брандмауэре Azure.

Брандмауэр Azure также поддерживает разделение туннелирования, что позволяет выборочно маршрутизировать трафик. Например, можно настроить Брандмауэр Azure направлять весь трафик в локальную сеть при маршрутизации трафика в Интернет для активации KMS, обеспечивая активацию сервера KMS. Это можно сделать с помощью таблиц маршрутов в AzureFirewallSubnet. Дополнительные сведения см. в статье о настройке Брандмауэр Azure в режиме принудительного туннелирования — Microsoft Community Hub.

Внимание

Если вы развертываете Брандмауэр Azure в центре Виртуальная глобальная сеть (защищенный виртуальный концентратор), реклама маршрута по умолчанию через Express Route или VPN-шлюз в настоящее время не поддерживается. Соответствующее исправление рассматривается.

Внимание

DNAT не поддерживается при принудительном туннелирование. Брандмауэры, развернутые с включенным принудительным туннелированием, не поддерживают входящий трафик из Интернета из-за асимметричной маршрутизации. Однако брандмауэры с сетевой картой управления по-прежнему поддерживают DNAT.

Конфигурация с принудительным туннелированием

Если сетевой адаптер управления брандмауэром включен, AzureFirewallSubnet теперь может включать маршруты к любому локальному брандмауэру или NVA для обработки трафика перед передачей в Интернет. Также можно опубликовать эти маршруты в AzureFirewallSubnet с помощью BGP, если для этой подсети включен параметр Распространение маршрутов шлюзов.

Например, можно создать маршрут по умолчанию для AzureFirewallSubnet с VPN-шлюзом в качестве следующего прыжка для перехода на локальное устройство. Также можно включить параметр Распространение маршрутов шлюзов, чтобы получить соответствующие маршруты для локальной сети.

Если вы настроите принудительное туннелирование, трафик, привязанный к Интернету, является SNATed на один из частных IP-адресов брандмауэра в AzureFirewallSubnet, скрывая источник из локального брандмауэра.

Если для частных сетей в организации используются общедоступные IP-адреса, брандмауэр Azure использует SNAT трафика для одного из своих частных IP-адресов AzureFirewallSubnet. Однако в настройках Брандмауэра Azure можно указать, что не нужно использовать SNAT для диапазона общедоступных IP-адресов. Дополнительные сведения см. в статье об использовании SNAT для диапазонов частных IP-адресов в Брандмауэре Azure.