обзор Управление направлением внешних атак Microsoft Defender

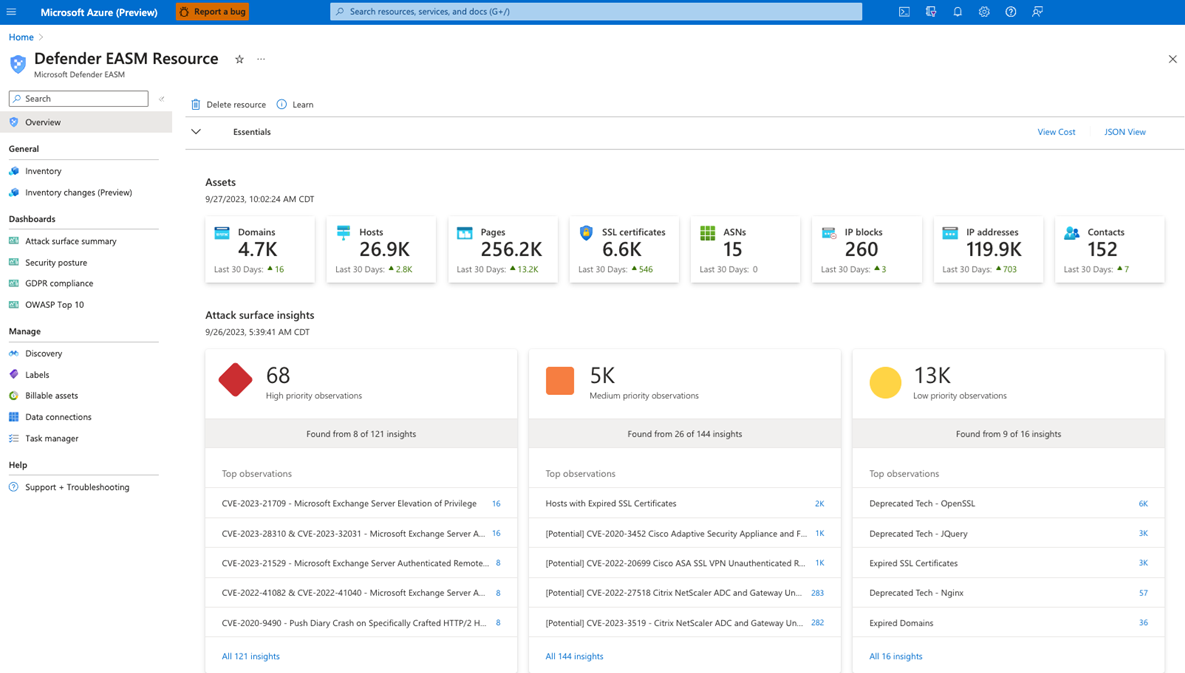

Управление направлением внешних атак Microsoft Defender (Defender EASM) постоянно обнаруживает и сопоставляет область цифровой атаки, чтобы предоставить вам внешнее представление о вашей сетевой инфраструктуре.

EASM Defender обеспечивает необходимую видимость для обеспечения безопасности и ИТ-команд, чтобы помочь им определить неизвестные, определить приоритеты риска, устранить угрозы и расширить контроль над уязвимостями и воздействием за пределами брандмауэра. Аналитика поверхностей атак создается с помощью данных уязвимостей и инфраструктуры для демонстрации ключевых областей, вызывающих озабоченность для вашей организации.

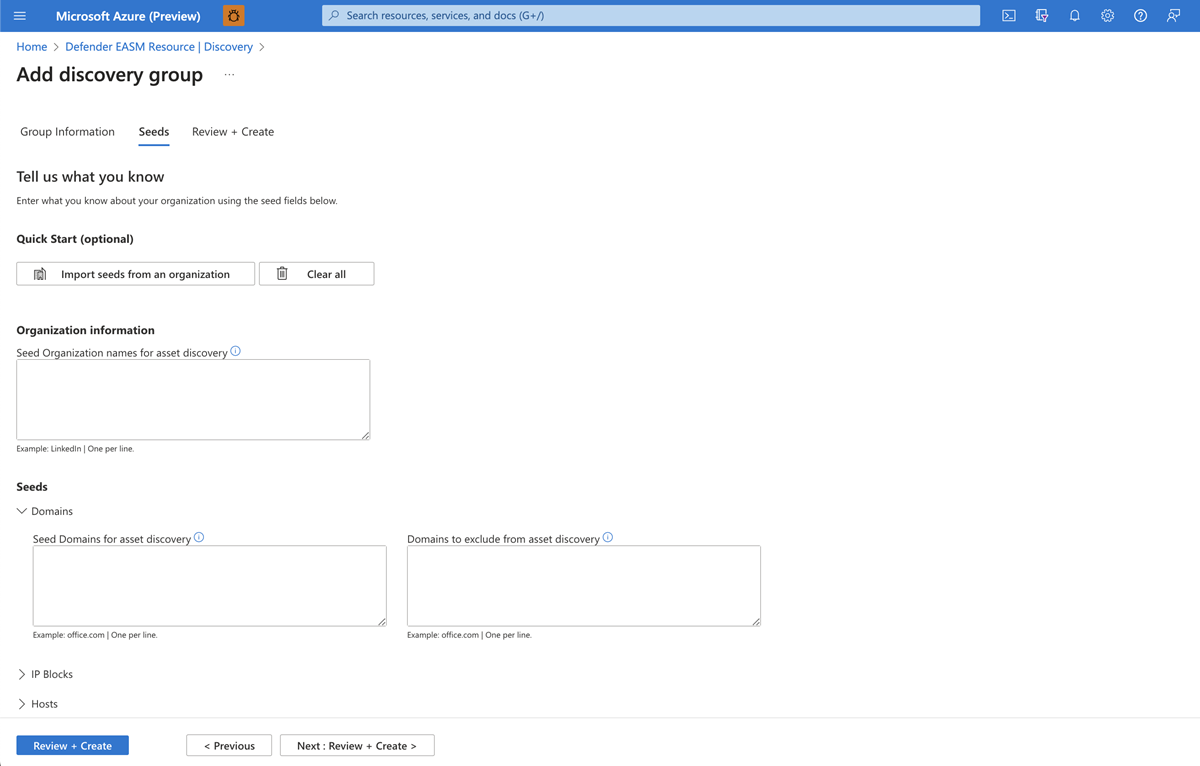

Обнаружение и инвентаризация

Технология обнаружения майкрософт рекурсивно ищет инфраструктуру через наблюдаемые подключения к известным законным ресурсам. Он делает вывод о связи этой инфраструктуры с организацией, чтобы выявить ранее неизвестные и неуправляемые свойства. Эти известные законные активы называются семенами обнаружения. EaSM в Защитнике сначала обнаруживает надежные подключения к этим выбранным сущностям, а затем рекурсирует, чтобы открыть больше подключений и в конечном итоге компилировать область атаки.

Обнаружение EASM в Защитнике включает следующие виды ресурсов:

- Домены

- Блоки IP-адресов

- Узлы

- Контакты электронной почты

- Номера автономной системы (ASN)

- Организации WHOIS

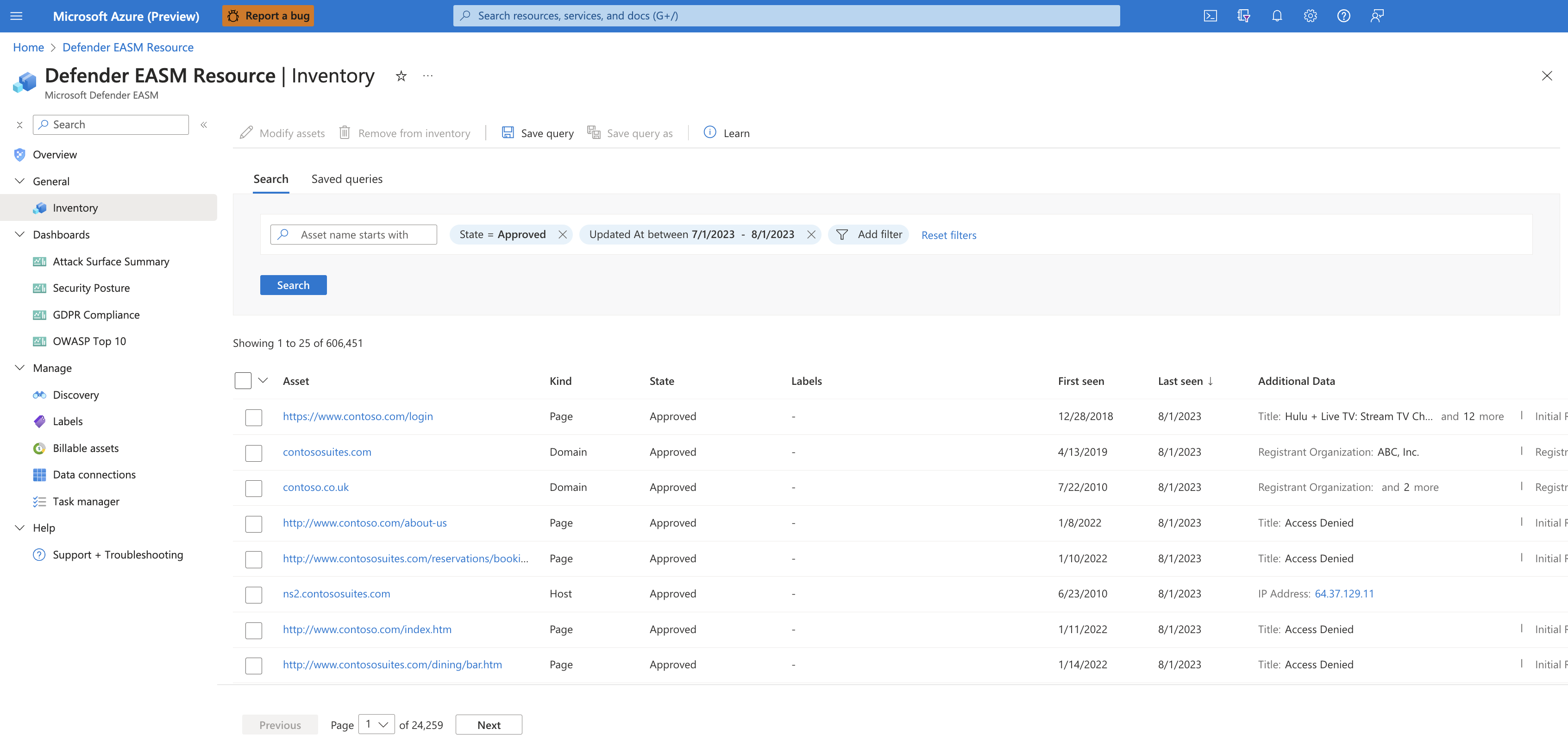

Обнаруженные ресурсы индексируются и классифицируются в инвентаризации EASM в Defender, чтобы предоставить динамическую запись всей веб-инфраструктуры под управлением. Активы классифицируются как последние (в настоящее время активные) или исторические. Они могут включать веб-приложения, сторонние зависимости и другие подключения к активам.

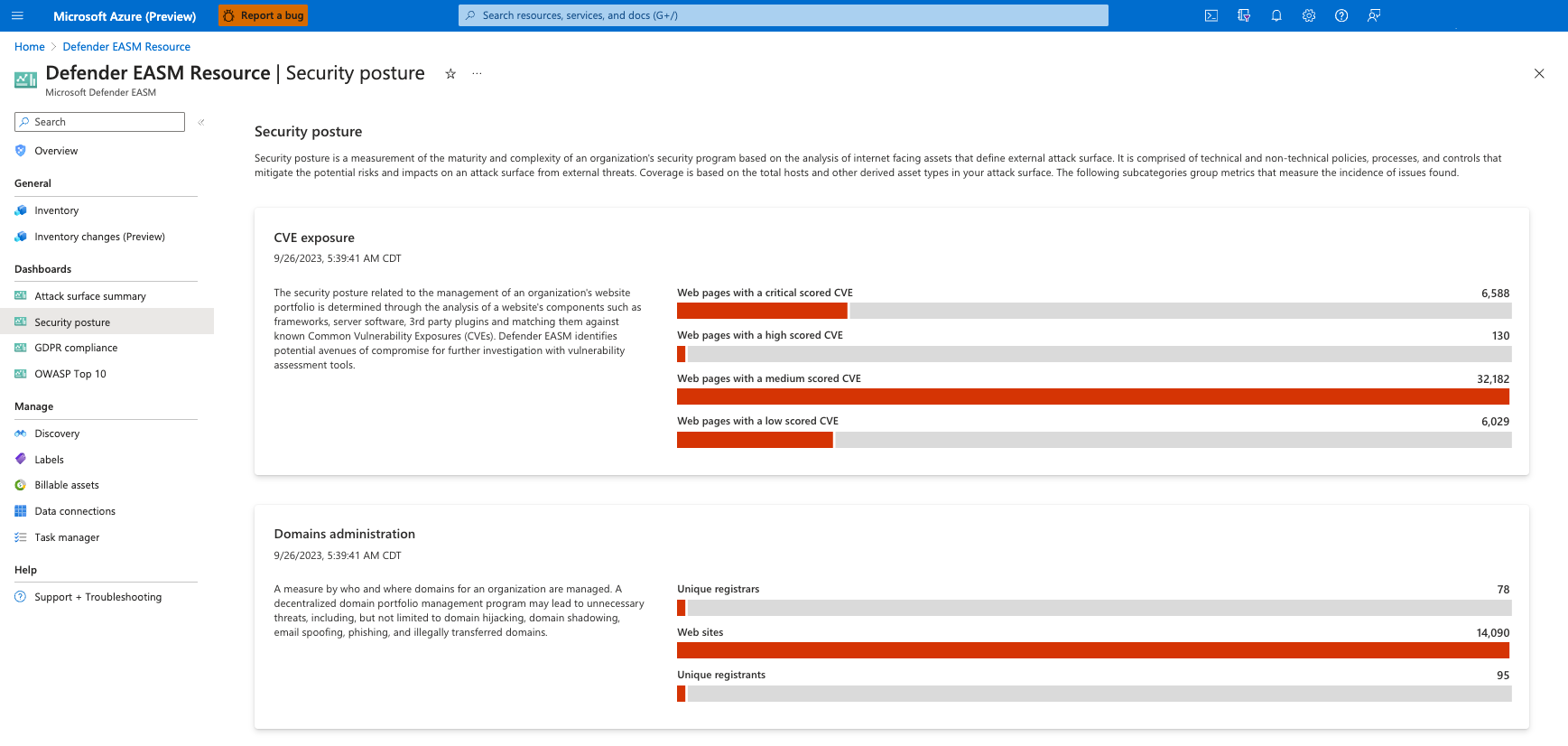

Панели мониторинга

В Defender EASM используются панели мониторинга, которые помогут быстро понять вашу интернет-инфраструктуру и любые ключевые риски для вашей организации. Панели мониторинга предназначены для предоставления аналитических сведений о конкретных областях риска, включая уязвимости, соответствие требованиям и гигиену безопасности. Эти аналитические сведения помогают быстро решать компоненты вашей области атаки, которые представляют наибольший риск для вашей организации.

Управление активами

Вы можете отфильтровать инвентаризацию, чтобы получить сведения, которые наиболее важны для вас и вашей организации. Фильтрация обеспечивает гибкость и настройку, помогающую получить доступ к определенному подмножество ресурсов. Фильтрация также позволяет использовать данные EASM Defender для конкретного варианта использования, будь то поиск ресурсов, которые подключаются к нерекомендуемой инфраструктуре или определяют новые облачные ресурсы.

Разрешения пользователей

Пользователь в вашей организации, которому назначена роль владельца или участника, может создавать, удалять и изменять ресурсы EASM Defender и ресурсы инвентаризации в ресурсе. Роли владельца и участника имеют разрешения на использование всех возможностей и функций платформы.

Пользователь, которому назначена роль читателя, может просматривать данные EASM Defender, но не может создавать, удалять или изменять ресурс или ресурс инвентаризации.

Размещение данных, доступность и конфиденциальность

EASM в Microsoft Defender содержит как глобальные данные, так и данные, относящиеся к клиенту. Базовые интернет-данные — это глобальные данные, поступающие в корпорацию Майкрософт. Метки, которые применяются клиентами, считаются данными клиента. Данные клиента хранятся в выбранном регионе.

В целях безопасности корпорация Майкрософт собирает IP-адрес пользователя при входе пользователя. IP-адрес хранится до 30 дней, но он может храниться дольше, если это необходимо для расследования потенциального мошеннического или вредоносного использования продукта.

Если регион Azure отключен, затрагиваются только клиенты EASM Defender в этом регионе. Службы и данные в других регионах Azure по-прежнему активны.

Если организация больше не является клиентом Майкрософт, платформа соответствия Майкрософт требует, чтобы все данные клиента были удалены в течение 180 дней. Эта политика включает данные клиента, хранящиеся в автономных расположениях, например резервные копии базы данных. После удаления ресурса его невозможно восстановить нашими командами. Данные клиента хранятся в наших хранилищах данных еще 75 дней, но фактический ресурс не может быть восстановлен. После 75-дневного периода данные клиента окончательно удаляются.