Что такое обнаружение?

Управление направлением внешних атак Microsoft Defender (Defender EASM) использует собственную технологию обнаружения Майкрософт для непрерывного определения уникальной области атак, предоставляемой в Интернете. Функция обнаружения EASM Defender проверяет известные ресурсы, принадлежащие вашей организации, чтобы обнаружить ранее неизвестные и неуправляемые свойства. Обнаруженные ресурсы индексируются в инвентаризации вашей организации. EASM Defender предоставляет динамическую систему записей для веб-приложений, сторонних зависимостей и веб-инфраструктуры под управлением вашей организации в одном представлении.

С помощью процесса обнаружения EASM Defender ваша организация может заранее отслеживать ее постоянно перемещающуюся цифровую область атаки. Вы можете определить возникающие риски и нарушения политики по мере их возникновения.

Многие программы уязвимостей не имеют видимости за пределами брандмауэра. Они не знают о внешних рисках и угрозах, которые являются основным источником нарушений данных.

В то же время рост цифровых технологий продолжает опережать способность группы безопасности предприятия защищать ее. Цифровые инициативы и слишком распространенные "тени ИТ" приводят к расширению области атак за пределами брандмауэра. В этом темпе почти невозможно проверить элементы управления, защиту и требования соответствия требованиям.

Без EASM Defender практически невозможно определить и удалить уязвимости и сканеры, которые не могут выйти за пределы брандмауэра, чтобы оценить полную область атаки.

Принцип работы

Чтобы создать комплексное сопоставление области атак вашей организации, Defender EASM сначала потребует известные ресурсы (семена). Семена обнаружения рекурсивно сканируются, чтобы обнаружить больше сущностей через их подключения к семенам.

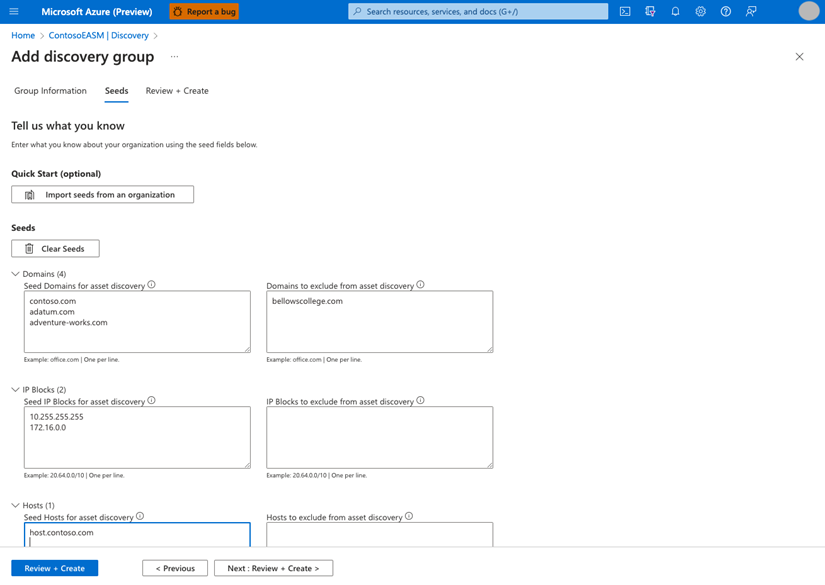

Начальное начальное значение может быть любым из следующих типов веб-инфраструктуры, индексированных корпорацией Майкрософт:

- Домены

- Блоки IP-адресов

- Узлы

- Контакты электронной почты

- Автономные имена систем (ASN)

- Организации WHOIS

Начиная с начального значения система обнаруживает связи с другими элементами инфраструктуры в Интернете, чтобы обнаружить другие ресурсы, принадлежащие вашей организации. Этот процесс в конечном итоге создает всю инвентаризацию поверхности атаки. Процесс обнаружения использует семена обнаружения в качестве центральных узлов. Затем он ветвляется в сторону периферии вашей области атаки. Он определяет все элементы инфраструктуры, которые напрямую подключены к начальной части, а затем идентифицируют все элементы, связанные с каждым элементом в первом наборе подключений. Процесс повторяется и расширяется до тех пор, пока она не достигнет края ответственности за управление вашей организацией.

Например, чтобы обнаружить все элементы в инфраструктуре Contoso, можно использовать домен contoso.comв качестве начального начального значения. Начиная с этого начального значения, мы можем ознакомиться со следующими источниками и получить следующие связи:

| Источник данных | Элементы с возможными связями с Contoso |

|---|---|

| Записи WHOIS | Другие доменные имена, зарегистрированные в той же электронной почте или организации реестра, которая использовалась для регистрации contoso.com |

| Записи WHOIS | Все доменные имена, зарегистрированные на любом @contoso.com адресе электронной почты |

| Записи WHOIS | Другие домены, связанные с тем же сервером имен, что и contoso.com |

| Записи DNS | Все наблюдаемые узлы в доменах Contoso принадлежат и все веб-сайты, связанные с этими узлами |

| Записи DNS | Домены с разными узлами, но разрешающие один и тот же IP-блок |

| Записи DNS | Почтовые серверы, связанные с доменными именами contoso |

| SSL-сертификаты | Все сертификаты SSL, подключенные к каждому из узлов, и любые другие узлы, использующие те же SSL-сертификаты. |

| Записи ASN | Другие блоки IP-адресов, связанные с тем же ASN, что и блоки IP-адресов, подключенные к узлам доменных имен Contoso, включая все узлы и домены, разрешающие их. |

Используя этот набор подключений первого уровня, мы можем быстро получить совершенно новый набор ресурсов для изучения. Прежде чем DEFENDER EASM выполняет больше рекурсий, он определяет, достаточно ли подключение достаточно сильным для автоматического добавления обнаруженной сущности в качестве подтвержденной инвентаризации. Для каждого из этих ресурсов система обнаружения выполняет автоматический рекурсивный поиск на основе всех доступных атрибутов для поиска подключений второго и третьего уровня. Этот повторяющийся процесс предоставляет дополнительную информацию о сетевой инфраструктуре организации и, следовательно, обнаруживает разнородные ресурсы, которые не могут быть обнаружены и затем отслеживаются.

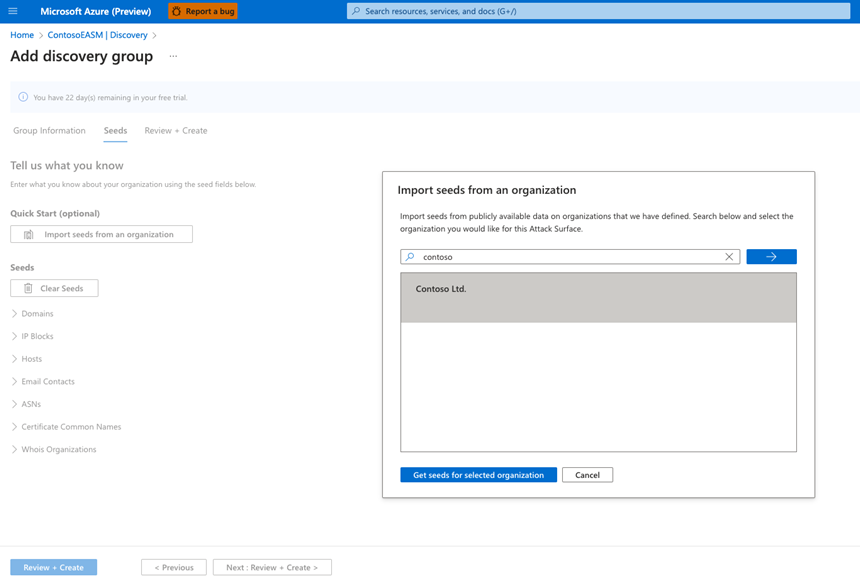

Автоматизированные и настраиваемые области атак

При первом использовании Defender EASM вы можете получить доступ к предварительно созданной инвентаризации для организации, чтобы быстро запустить рабочие процессы. На панели "Начало работы" пользователь может искать свою организацию для быстрого заполнения инвентаризации на основе подключений к ресурсам, уже определенных EASM Defender. Мы рекомендуем всем пользователям выполнять поиск предварительно созданной инвентаризации поверхностей атак организации перед созданием пользовательской инвентаризации.

Чтобы создать настраиваемую инвентаризацию, пользователь может создавать группы обнаружения для упорядочивания и управления семенами, которые они используют при выполнении обнаружения. Пользователь может использовать отдельные группы обнаружения для автоматизации процесса обнаружения, настройки начального списка и настройки периодических расписаний выполнения.

Подтвержденная инвентаризация и ресурсы кандидатов

Если подсистема обнаружения обнаруживает сильное соединение между потенциальным ресурсом и начальным начальным значением, система автоматически помечает ресурс с состоянием подтвержденной инвентаризации. По мере обнаружения подключений к этому начальному значению итеративно сканируются и обнаруживаются подключения третьего или четвертого уровня, уверенность системы в ответственности за все обнаруженные ресурсы уменьшается. Аналогичным образом система может обнаруживать ресурсы, относящиеся к вашей организации, но не принадлежащие вам напрямую.

По этим причинам недавно обнаруженные ресурсы помечены одним из следующих состояний:

| Название штата | Description |

|---|---|

| Утвержденная инвентаризация | Элемент, который является частью вашей собственной области атаки. Это элемент, за который вы несете прямую ответственность. |

| Зависимость | Инфраструктура, принадлежающая стороннему поставщику, но она является частью вашей области атаки, так как она напрямую поддерживает работу ваших собственных активов. Например, вы можете зависеть от ИТ-поставщика для размещения веб-содержимого. Домен, имя узла и страницы будут частью утвержденной инвентаризации, поэтому может потребоваться рассматривать IP-адрес, который запускает узел как зависимость. |

| Только мониторинг | Ресурс, соответствующий вашей области атаки, но он не контролируется напрямую или технической зависимостью. Например, независимые франшизы или активы, принадлежащие связанным компаниям, могут быть помечены монитором только , а не утвержденным инвентаризацией для разделения групп в целях отчетности. |

| Кандидат | Ресурс, который имеет некоторую связь с известными начальными ресурсами вашей организации, но у которого недостаточно надежного подключения, чтобы немедленно пометить его утвержденный инвентаризации. Чтобы определить владение, необходимо вручную просмотреть эти ресурсы-кандидаты. |

| Требуется исследование | Состояние, аналогичное состоянию кандидата , но это значение применяется к ресурсам, требующим ручного исследования для проверки. Состояние определяется на основе наших внутренних показателей достоверности, которые оценивают силу обнаруженных соединений между ресурсами. Он не указывает точные отношения инфраструктуры с организацией, но он помечает ресурс для получения дополнительной проверки, чтобы определить, как он должен быть классифицирован. |

При просмотре ресурсов рекомендуется начать с ресурсов, помеченных как "Требуется исследование". Сведения о ресурсах постоянно обновляются и обновляются с течением времени для обеспечения точной карты состояний активов и связей, а также для обнаружения новых созданных активов по мере их появления. Процесс обнаружения управляется путем размещения семян в группах обнаружения, которые можно запланировать на регулярной основе. После заполнения инвентаризации система EASM Defender постоянно сканирует ресурсы с помощью технологии виртуального пользователя Майкрософт для обнаружения свежих, подробных данных о каждом ресурсе. Процесс проверяет содержимое и поведение каждой страницы на применимых сайтах, чтобы предоставить надежную информацию, которую можно использовать для выявления уязвимостей, проблем соответствия требованиям и других потенциальных рисков для вашей организации.