Настройка политик условного доступа для Microsoft Dev Box

Условный доступ — это защита регулируемых содержимого в системе, требуя выполнения определенных критериев перед предоставлением доступа к содержимому. Политики условного доступа на самом простом уровне — это операторы if-then. Если пользователь хочет получить доступ к ресурсу, то он должен выполнить действие. Политики условного доступа — это мощный инструмент для обеспечения безопасности устройств организации и соответствия средам.

В этой статье приводятся примеры использования политик условного доступа для управления доступом к полям разработки. Для Microsoft Dev Box обычно настраиваются политики условного доступа, чтобы ограничить доступ к полям разработки, из каких расположений они могут получить доступ к своим полям разработки.

Условный доступ на основе информации об устройстве

- Идентификатор Microsoft Intune и Microsoft Entra работают вместе, чтобы убедиться, что только управляемые и совместимые устройства могут использовать Dev Box. Политики включают условный доступ на основе управления доступом к сети.

- Дополнительные сведения об условном доступе на основе устройств с помощью Intune

Условный доступ на основе приложений

- Идентификатор Intune и Microsoft Entra работают вместе, чтобы убедиться, что только пользователи поля разработки могут получить доступ к управляемым приложениям, таким как портал разработчика.

- Дополнительные сведения об условном доступе на основе приложений см. в Intune.

Необходимые компоненты

Предоставление доступа к Dev Box

Ваша организация может начинаться с политик условного доступа, которые по умолчанию не разрешают ничего. Вы можете настроить политику условного доступа, которая позволяет разработчикам получать доступ к своим полям разработки, указывая условия, в которых они могут подключаться.

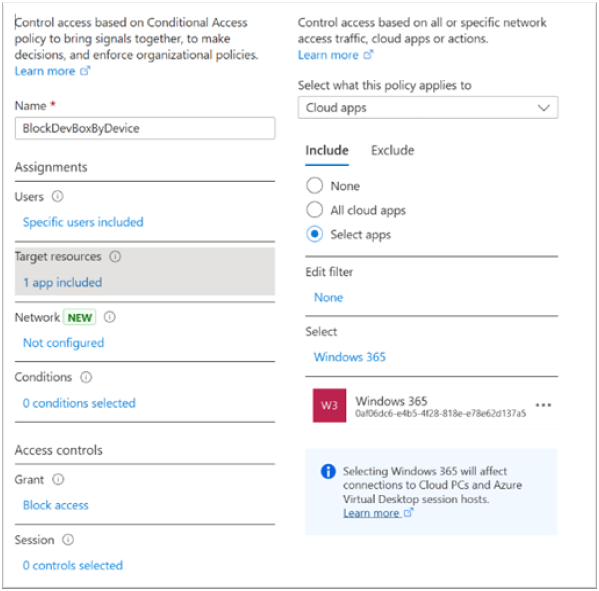

Политики условного доступа можно настроить с помощью Microsoft Intune или с помощью идентификатора Microsoft Entra. Каждый путь приводит вас к области конфигурации, пример которой показан на следующем снимке экрана:

Сценарий 1. Разрешить доступ к полям разработки из доверенных сетей

Вы хотите разрешить доступ к полям разработки, но только из указанных сетей, таких как офис или расположение доверенного поставщика.

Определение расположения

Выполните следующие действия:

Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

Перейдите к именованным расположениям условного доступа>защиты>.

Выберите тип создаваемого расположения.

- Расположение стран или диапазоны IP-адресов.

Присвойте расположению имя.

Укажите диапазоны IP-адресов либо выберите страны или регионы в качестве задаваемого расположения.

При выборе диапазонов IP-адресов можно при необходимости пометить как надежное > расположение.

Если выбраны страны или регионы, можно дополнительно включить неизвестные области.

Нажмите кнопку Создать

Дополнительные сведения см. в статье " Что такое условие расположения в условном доступе Microsoft Entra".

Создание политики

Выполните следующие действия:

Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

Перейдите к политикам условного доступа>защиты>.

Выберите Новая политика.

Присвойте политике имя. Используйте понятное соглашение об именовании для политик условного доступа.

В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

a. В разделе Включить выберите Все пользователи.

b. В разделе "Исключить" выберите "Пользователи и группы " и выберите учетные записи экстренного доступа вашей организации.

В разделе "Целевые ресурсы>Облачные приложения включают" выберите "Все облачные приложения".>

В разделе "Сеть".

a. Задайте для параметра Настроить значение Да.

b. В разделе " Исключить" выберите выбранные сети и расположения

c. Выберите расположение, созданное для вашей организации.

d. Выберите Выбрать.

В разделе "Элементы управления доступом> " выберите "Блокировать доступ" и выберите "Выбрать".

Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

Выберите "Создать", чтобы создать политику.

Убедитесь, что политика работает должным образом с помощью режима только для отчетов. Убедитесь, что политика работает правильно, а затем включите ее.

Сведения о настройке политики условного доступа для блокировки доступа см. в статье "Условный доступ: блокировка доступа по расположению".

Сценарий 2. Разрешить доступ к порталу разработчика

Вы хотите разрешить доступ разработчика только к порталу разработчика. Разработчики должны получать доступ к своим полям разработки и управлять ими с помощью портала разработчика.

Создание новой политики

Примечание.

Портал разработчика Майкрософт был переименован из общедоступного портала разработки Fidalgo, поэтому для некоторых клиентов можно по-прежнему видеть предыдущее имя. Несмотря на то, что они имеют другое имя, они по-прежнему имеют один и тот же идентификатор приложения, и таким образом это правильное приложение. Если вы хотите исправить это, вы можете удалить и повторно добавить субъект-службу клиента для приложения.

Выполните следующие действия:

Войдите в Центр администрирования Microsoft Entra в качестве администратора условного доступа.

Перейдите к политикам условного доступа>защиты>.

Выберите Новая политика.

Присвойте политике имя. Используйте понятное соглашение об именовании для политик условного доступа.

В разделе Назначения выберите Идентификаторы пользователей или рабочих нагрузок.

a. В разделе "Включить" выберите "Пользователи Dev Box".

b. В разделе "Исключить" выберите "Пользователи и группы " и выберите учетные записи экстренного доступа вашей организации.

В разделе "Целевые ресурсы>облачные приложения>включаются", выберите портал разработчика Майкрософт, общедоступный план данных Fidalgo, API управления службами Windows Azure.

В разделе "Элементы управления> доступом" выберите "Разрешить доступ" и нажмите кнопку "Выбрать".

Подтвердите параметры и задайте для параметра Включить политику значение Только отчет.

Нажмите Создать, чтобы создать и включить политику.

Убедитесь, что политика работает должным образом с помощью режима только для отчетов. Убедитесь, что политика работает правильно, а затем включите ее.

Внимание

Неправильное настройка политики блоков может привести к блокировке организаций. Вы можете настроить учетные записи для аварийного доступа , чтобы предотвратить блокировку учетной записи на уровне клиента. Если все администраторы заблокированы для вашего арендатора (хотя это маловероятная ситуация), можно использовать учетную запись администратора для аварийного доступа, чтобы войти в систему арендатора и восстановить доступ.

Приложения, необходимые для Dev Box

В следующей таблице описаны приложения, относящиеся к Microsoft Dev Box. Политики условного доступа можно настроить в соответствии с потребностями организации, разрешая или блокируя эти приложения.

| Название приложения | ИД приложения | Description |

|---|---|---|

| Windows 365 | 0af06dc6-e4b5-4f28-818e-e78e62d137a5 | Используется при открытии Удаленный рабочий стол (Майкрософт), чтобы получить список ресурсов для пользователя и когда пользователи инициируют действия в поле разработки, например перезапуск. |

| Виртуальный рабочий стол Azure | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Используется для проверки подлинности в шлюзе во время подключения и при отправке клиентом диагностических сведений в службу. Может также отображаться как виртуальный рабочий стол Windows. |

| Удаленный рабочий стол (Майкрософт) | a4a365df-50f1-4397-bc59-1a1564b8bb9c | Используется для проверки подлинности пользователей в поле разработки. Требуется только при настройке единого входа в политику подготовки. |

| Вход в Windows Cloud | 270efc09-cd0d-444b-a71f-39af4910ec45 | Используется для проверки подлинности пользователей в поле разработки. Это приложение заменяет приложение Удаленный рабочий стол (Майкрософт). Требуется только при настройке единого входа в политику подготовки. |

| API управления службами Windows Azure | 797f4846-ba00-4fd7-ba43-dac1f8f63013 | Используется для запроса проектов DevCenter, где пользователь может создавать поля разработки. |

| Общедоступный план данных Fidalgo | e526e72f-ffae-44a0-8dac-cf14b8bd40e2 | Используется для управления полями разработки и другими ресурсами DevCenter с помощью REST API DevCenter, Azure CLI или портала разработки. |

| Портал разработчика Майкрософт | 0140a36d-95e1-4df5-918c-ca7ccd1fafc9 | Используется для входа на веб-приложение портала разработчика. |

Приложения можно разрешить на основе ваших требований. Например, можно разрешить общедоступному плану данных Fidalgo разрешить управление полями разработки с помощью REST API DevCenter, Azure CLI или портала разработки. В следующей таблице перечислены приложения, используемые в распространенных сценариях.

| Приложение | Вход в поля разработки и управление ими на портале разработчика | Управление полем разработки (создание, удаление и остановка и т. д.) | Подключение через браузер | Подключение через удаленный рабочий стол |

|---|---|---|---|---|

| Портал разработчика Майкрософт | ||||

| Общедоступный план данных Fidalgo | ||||

| API управления службами Windows Azure | ||||

| Windows 365 | ||||

| Виртуальный рабочий стол Azure | ||||

| Удаленный рабочий стол (Майкрософт) |

Дополнительные сведения о настройке политик условного доступа см. в статье "Условный доступ: пользователи, группы и удостоверения рабочей нагрузки".