Исправление секретов компьютера

Microsoft Defender для облака может сканировать компьютеры и облачные развертывания для поддерживаемых секретов, чтобы снизить риск бокового перемещения.

Эта статья поможет вам определить и исправить результаты сканирования секретов компьютера.

- Вы можете просматривать и исправлять результаты с помощью рекомендаций по секретам компьютера.

- Просмотр секретов, обнаруженных на определенном компьютере в инвентаризации Defender для облака

- Подробные сведения о результатах анализа секретов компьютеров с помощью запросов cloud security explorer и путей атак на секреты компьютера

- Не каждый метод поддерживается для каждого секрета. Просмотрите поддерживаемые методы для различных типов секретов.

Важно иметь возможность определять приоритеты секретов и определять, какие из них требуют немедленного внимания. Для этого Defender для облака предоставляет следующие возможности:

- Предоставляя богатые метаданные для каждого секрета, например время последнего доступа для файла, дату окончания срока действия маркера, указывает, предоставляет ли целевой ресурс доступ к секретам и многое другое.

- Объединение метаданных секретов с контекстом облачных ресурсов. Это поможет вам начать с ресурсов, которые предоставляются в Интернете или содержат секреты, которые могут скомпрометировать другие конфиденциальные ресурсы. Результаты сканирования секретов включаются в определение приоритетов на основе рисков.

- Предоставление нескольких представлений для выявления наиболее часто найденных секретов или ресурсов, содержащих секреты.

Необходимые компоненты

- Учетная запись Azure. Если у вас еще нет учетной записи Azure, можно создать ее прямо сейчас.

- Defender для облака должна быть доступна в подписке Azure.

- Необходимо включить по крайней мере один из этих планов:

- Проверка без агента должна быть включена.

Исправление секретов с помощью рекомендаций

Войдите на портал Azure.

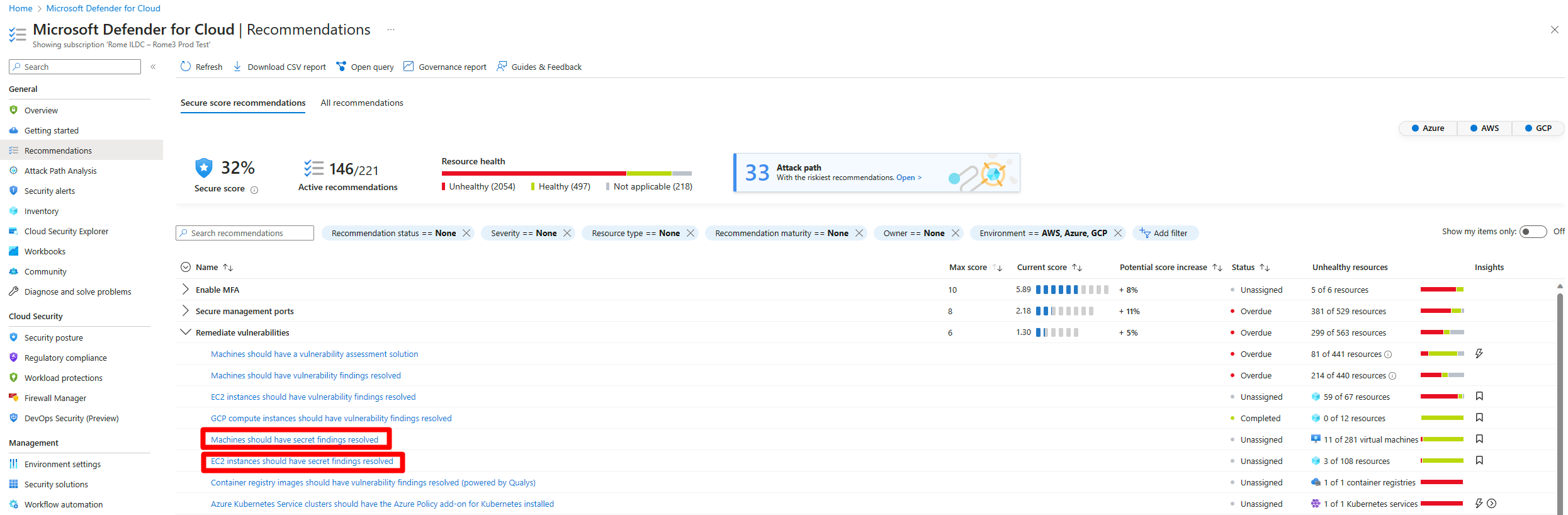

Перейдите в Microsoft Defender для облака>Рекомендации.

Разверните элемент управления безопасностью исправлений уязвимостей .

Выберите одну из соответствующих рекомендаций:

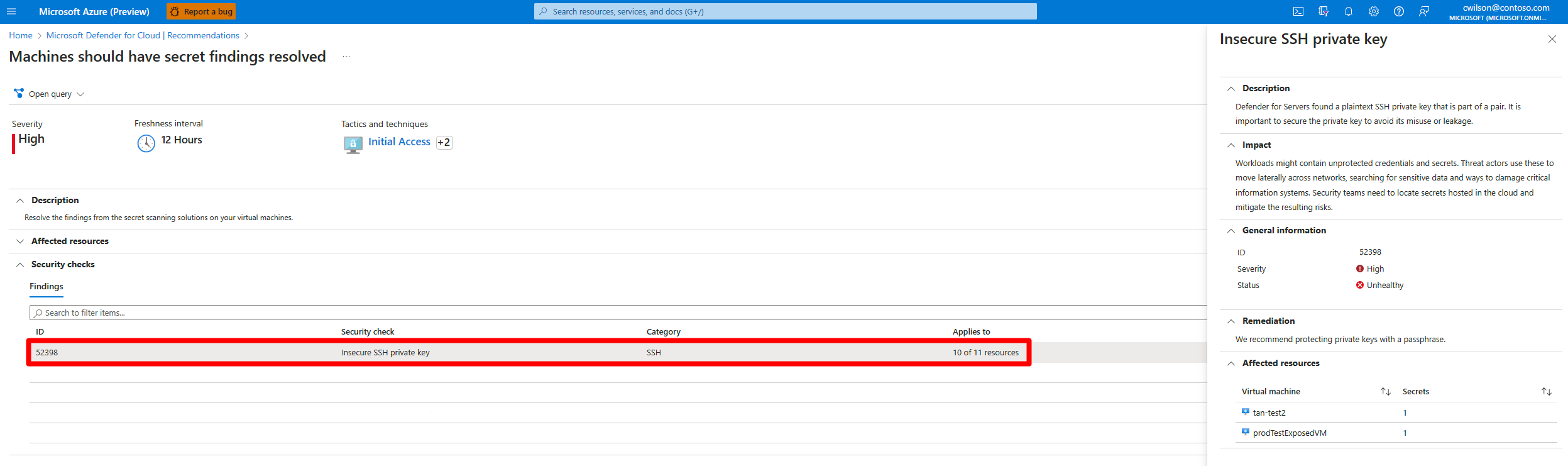

Разверните затронутые ресурсы , чтобы просмотреть список всех ресурсов, содержащих секреты.

В разделе "Результаты" выберите секрет для просмотра подробных сведений о секрете.

Разверните шаги по исправлению и выполните указанные ниже действия.

Разверните затронутые ресурсы , чтобы просмотреть ресурсы, затронутые этим секретом.

(Необязательно) Вы можете выбрать затронутый ресурс, чтобы просмотреть сведения о ресурсе.

Секреты, не имеющие известного пути атаки, называются secrets without an identified target resource.

Исправление секретов для компьютера в инвентаризации

Войдите на портал Azure.

Перейдите к Microsoft Defender для облака> Inventory.

Выберите соответствующую виртуальную машину.

Перейдите на вкладку "Секреты ".

Просмотрите каждый секрет открытого текста, который отображается с соответствующими метаданными.

Выберите секрет, чтобы просмотреть дополнительные сведения об этом секрете.

Разные типы секретов имеют разные наборы дополнительных сведений. Например, для закрытых ключей SSH открытого текста информация включает связанные открытые ключи (сопоставление закрытого ключа с файлом авторизованных ключей, обнаруженных или сопоставленных с другой виртуальной машиной, содержащей тот же идентификатор закрытого ключа SSH).

Исправление секретов с помощью путей атаки

Войдите на портал Azure.

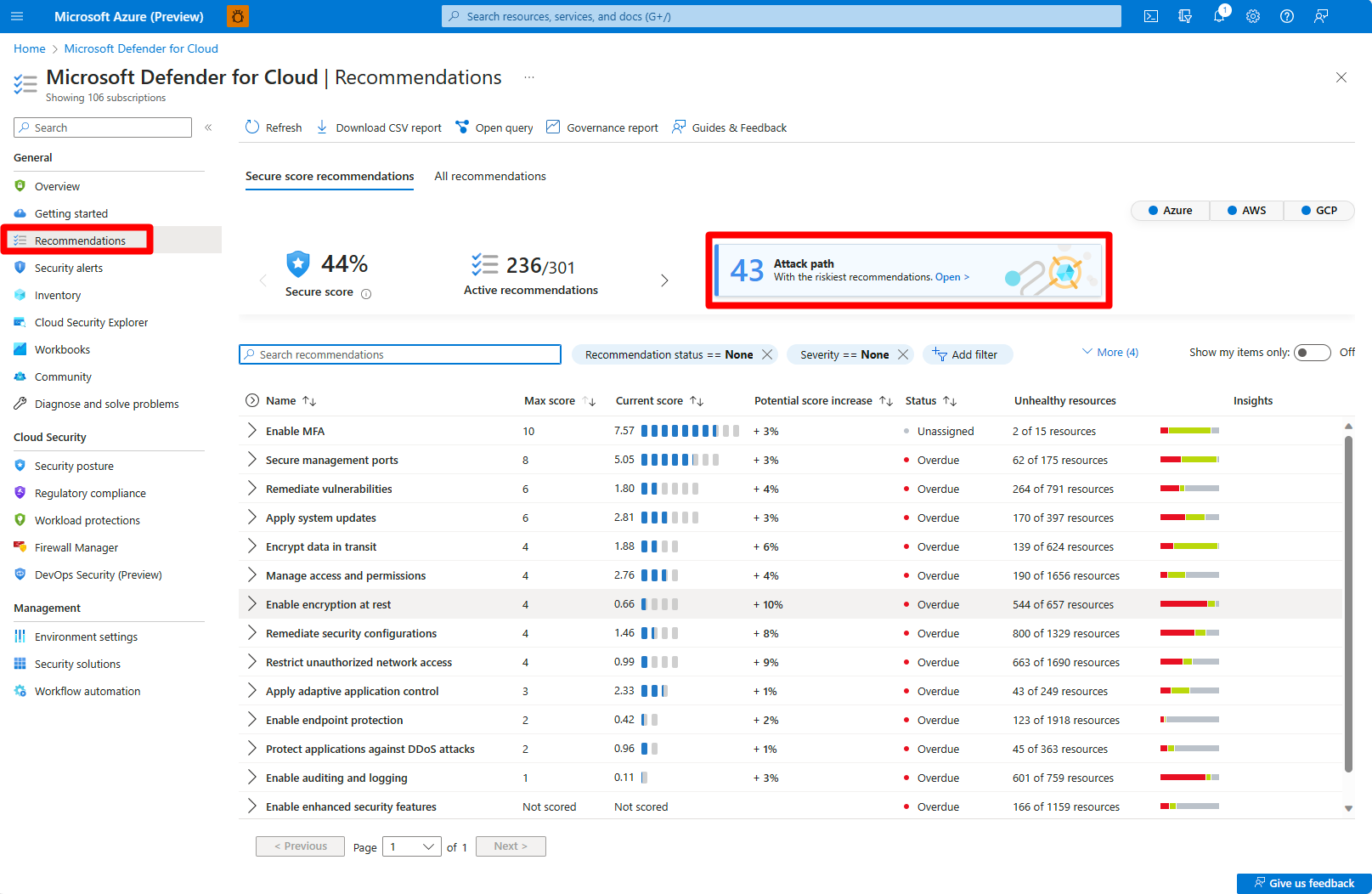

Перейдите к пути атаки Microsoft Defender для облака> Recommendations>.

Выберите соответствующий путь атаки.

Выполните действия по исправлению, чтобы устранить путь атаки.

Исправление секретов с помощью облачного обозревателя безопасности

Войдите на портал Azure.

Перейдите в Microsoft Defender для облака> Cloud Security Explorer.

Выберите один из следующих шаблонов:

- Виртуальная машина с секретным текстом, которая может проходить проверку подлинности на другой виртуальной машине . Возвращает все виртуальные машины Azure, экземпляры AWS EC2 или экземпляры виртуальных машин GCP с открытым текстом, которые могут получить доступ к другим виртуальным машинам или EC2.

- Виртуальная машина с секретом обычного текста, которая может проходить проверку подлинности в учетной записи хранения. Возвращает все виртуальные машины Azure, экземпляры AWS EC2 или экземпляры виртуальных машин GCP с открытым текстом, которые могут получить доступ к учетным записям хранения.

- Виртуальная машина с секретным текстом, которая может проходить проверку подлинности в базе данных SQL. Возвращает все виртуальные машины Azure, экземпляры AWS EC2 или экземпляры виртуальных машин GCP с открытым текстом, которые могут получить доступ к базам данных SQL.

Если вы не хотите использовать любой из доступных шаблонов, вы также можете создать собственный запрос в облачном обозревателе безопасности.