Безагентное сканирование компьютеров

Сканирование без агента в Microsoft Defender для облака повышает уровень безопасности компьютеров, подключенных к Defender для облака.

Сканирование без агента не требует установленных агентов или сетевых подключений и не влияет на производительность компьютера. Сканирование без агента:

- Сканирует параметры обнаружение и нейтрализация атак на конечные точки (EDR): сканирует компьютеры, чтобы оценить, работает ли оно решение EDR и правильно ли параметры, если компьютеры интегрируются с Microsoft Defender для конечной точки. Подробнее

- Сканирует инвентаризацию программного обеспечения: сканирует инвентаризацию программного обеспечения с помощью интегрированных Управление уязвимостями Microsoft Defender.

- Проверяет наличие уязвимостей. Оценка уязвимостей компьютеров с помощью интегрированного управления уязвимостями Defender.

- Проверяет наличие секретов на компьютерах: поиск секретов обычного текста в вычислительной среде с помощью сканирования без агента.

- Проверяет наличие вредоносных программ: сканирует компьютеры для вредоносных программ и вирусов с помощью антивирусная программа в Microsoft Defender.

- Сканирует виртуальные машины, работающие в качестве узлов Kubernetes: оценка уязвимостей и сканирование вредоносных программ доступно для виртуальных машин, работающих как узлы Kubernetes, если включен план Defender для серверов 2 или план Defender для контейнеров. Доступно только в коммерческих облаках.

Сканирование без агента доступно в следующих планах Defender для облака:

- Управление безопасностью Cloud Security Defender (CSPM).

- Defender для серверов плана 2.

- Сканирование вредоносных программ доступно только в Defender для серверов плана 2.

- Сканирование без агента доступно для виртуальных машин Azure, AWS EC2 и вычислительных экземпляров GCP, подключенных к Defender для облака.

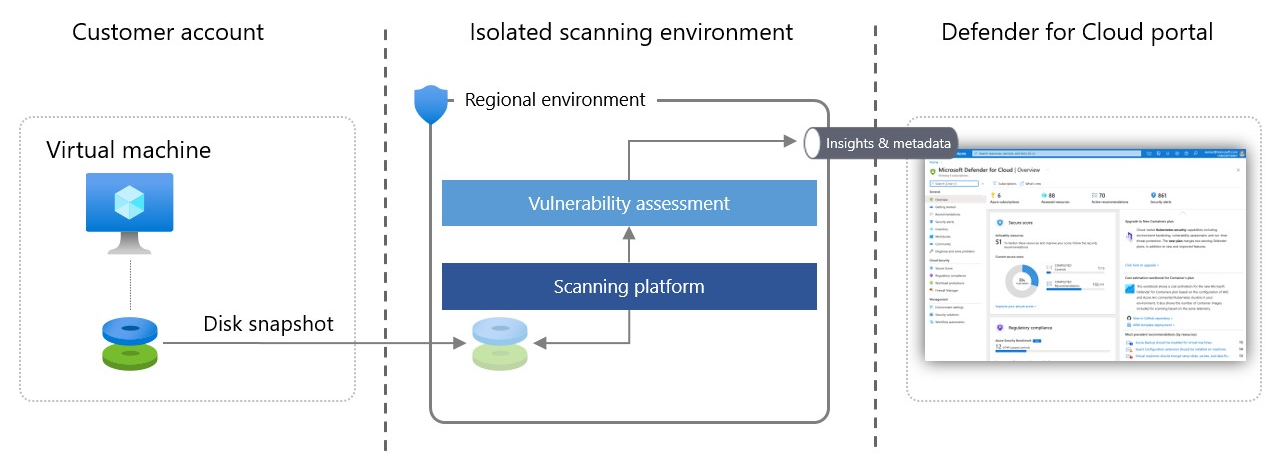

Архитектура сканирования без агента

Вот как работает сканирование без агента:

Defender для облака выполняет моментальные снимки дисков виртуальных машин и выполняет внеполосный анализ конфигурации операционной системы и файловой системы, хранящихся в моментальном снимке.

- Скопированный моментальный снимок остается в том же регионе, что и виртуальная машина.

- Проверка не влияет на виртуальную машину.

После того как Defender для облака получает необходимые метаданные из скопированного диска, он немедленно удаляет скопированный моментальный снимок диска и отправляет метаданные соответствующим ядрам Майкрософт для обнаружения пробелов конфигурации и потенциальных угроз. Например, при оценке уязвимостей анализ выполняется службой "Управление уязвимостями Защитника".

Defender для облака отображает результаты сканирования, которые объединяют результаты на основе агента и без агента на странице оповещений системы безопасности.

Defender для облака анализирует диски в среде сканирования, которая является региональной, переменной, изолированной и высокобезопасной. Моментальные снимки дисков и данные, не связанные с сканированием, не хранятся дольше, чем необходимо для сбора метаданных, как правило, через несколько минут.

Разрешения, используемые при проверке без агента

Defender для облака использовались определенные роли и разрешения для выполнения сканирования без агента.

- В Azure эти разрешения автоматически добавляются в подписки при включении сканирования без агента.

- В AWS эти разрешения добавляются в стек CloudFormation в соединителе AWS.

- В GCP эти разрешения добавляются в скрипт подключения в соединителе GCP.

Разрешения Azure

Встроенный оператор сканера виртуальных машин ролей имеет разрешения только для чтения для дисков виртуальных машин, необходимых для процесса моментального снимка. Подробный список разрешений:

Microsoft.Compute/disks/readMicrosoft.Compute/disks/beginGetAccess/actionMicrosoft.Compute/disks/diskEncryptionSets/readMicrosoft.Compute/virtualMachines/instanceView/readMicrosoft.Compute/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/instanceView/readMicrosoft.Compute/virtualMachineScaleSets/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/readMicrosoft.Compute/virtualMachineScaleSets/virtualMachines/instanceView/read

Если включен охват зашифрованных дисков CMK, используются дополнительные разрешения:

Microsoft.KeyVault/vaults/keys/readMicrosoft.KeyVault/vaults/keys/wrap/actionMicrosoft.KeyVault/vaults/keys/unwrap/action

Разрешения AWS

Роль VmScanner назначается сканеру при включении проверки без агента. Эта роль имеет минимальный набор разрешений для создания и очистки моментальных снимков (в области по тегу) и проверки текущего состояния виртуальной машины. Подробные разрешения:

| Атрибут | Значение |

|---|---|

| SID | VmScannerDeleteSnapshotAccess |

| Действия | ec2:DeleteSnapshot |

| Условия | "StringEquals":{"ec2:ResourceTag/CreatedBy”:<br>"Microsoft Defender for Cloud"} |

| Ресурсы | arn:aws:ec2::snapshot/ |

| Действие | Разрешить |

| Атрибут | Значение |

|---|---|

| SID | VmScannerAccess |

| Действия | ec2:ModifySnapshotAttribute ec2:DeleteTags ec2:CreateTags ec2:CreateSnapshots ec2:CopySnapshots ec2:CreateSnapshot |

| Условия | нет |

| Ресурсы | arn:aws:ec2::instance/ arn:aws:ec2::snapshot/ arn:aws:ec2:volume/ |

| Действие | Разрешить |

| Атрибут | Значение |

|---|---|

| SID | VmScannerVerificationAccess |

| Действия | ec2:DescribeSnapshots ec2:DescribeInstanceStatus |

| Условия | нет |

| Ресурсы | * |

| Действие | Разрешить |

| Атрибут | Значение |

|---|---|

| SID | VmScannerEncryptionKeyCreation |

| Действия | kms:CreateKey |

| Условия | нет |

| Ресурсы | * |

| Действие | Разрешить |

| Атрибут | Значение |

|---|---|

| SID | VmScannerEncryptionKeyManagement |

| Действия | kms:TagResource kms:GetKeyRotationStatus kms:PutKeyPolicy kms:GetKeyPolicy kms:CreateAlias kms:ListResourceTags |

| Условия | нет |

| Ресурсы | arn:aws:kms::${AWS::AccountId}: key/ <br> arn:aws:kms:*:${AWS::AccountId}:alias/DefenderForCloudKey |

| Действие | Разрешить |

| Атрибут | Значение |

|---|---|

| SID | VmScannerEncryptionKeyUsage |

| Действия | kms:GenerateDataKeyWithoutPlaintext kms:DescribeKey kms:RetireGrant kms:CreateGrant kms:ReEncryptFrom |

| Условия | нет |

| Ресурсы | arn:aws:kms::${AWS::AccountId}: ключ/ |

| Действие | Разрешить |

Разрешения GCP

Во время подключения создается новая настраиваемая роль с минимальными разрешениями, необходимыми для получения состояния экземпляров и создания моментальных снимков.

Кроме того, разрешения на существующую роль GCP KMS предоставляются для поддержки сканирования дисков, зашифрованных с помощью CMEK. Вот эти роли:

- role/MDCAgentlessScanningRole, предоставленные учетной записи службы Defender для облака с разрешениями: compute.disks.createSnapshot, compute.instances.get

- role/cloudkms.cryptoKeyEncrypterDecrypter, предоставленный агенту службы подсистемы вычислений Defender для облака

Следующие шаги

Включите сканирование без агента.