Что такое Microsoft Defender для облака?

Microsoft Defender для облака помогает предотвращать и обнаруживать угрозы, а также реагировать на них, одновременно повышая отслеживаемость и безопасность ресурсов. Он включает встроенные функции мониторинга безопасности и управления политиками для подписок, помогает выявлять угрозы, которые в противном случае могли бы оказаться незамеченными, и взаимодействует с широким комплексом решений по обеспечению безопасности.

Defender для облака использует компоненты мониторинга для сбора и хранения данных. Подробные сведения см. в разделе Сбор данных в Microsoft Defender для облака.

Как получить Microsoft Defender для облака?

Microsoft Defender для облака включается в составе подписки Microsoft Azure и доступен на портале Azure. Чтобы получить к нему доступ, войдите на портал, выберите Обзор и прокрутите экран до пункта Defender для облака.

Существует ли пробная версия Defender для облака?

Defender для облака бесплатно в течение первых 30 дней. Плата за использование за 30 дней автоматически взимается в рамках схемы ценообразования. Подробнее. Обратите внимание, что сканирование вредоносных программ в Defender для хранилища не входит бесплатно в первую 30-дневную пробную версию и будет взиматься с первого дня.

Какие ресурсы Azure отслеживает Microsoft Defender для облака?

Microsoft Defender для облака наблюдает за следующими ресурсами Azure:

- виртуальные машины (в том числе облачные службы);

- Масштабируемые наборы виртуальных машин

- многие службы PaaS Azure, перечисленные в обзоре продукта.

Defender для облака также защищает локальные ресурсы и многооблачные ресурсы, включая Amazon AWS и Google Cloud.

Как просмотреть текущее состояние безопасности ресурсов Azure, multicloud и локальных ресурсов?

На странице Defender для облака Обзор показан общий уровень безопасности вашей среды, разбитый по вычислениям, сетям, хранилищу и данным и приложениям. Каждый тип ресурсов имеет индикатор, указывающий на обнаруженные уязвимости. При выборе каждой плитки отображается список проблем безопасности, определенных Defender для облака, а также инвентаризация ресурсов в подписке.

Что такое инициатива безопасности?

Инициатива по безопасности определяет набор элементов управления (политик), которые рекомендуются для ресурсов в указанной подписке. В Microsoft Defender для облака вы назначаете инициативы для подписок Azure, учетных записей AWS и проектов GCP в соответствии с требованиями к безопасности вашей компании и типом приложений или конфиденциальности данных в каждой подписке.

Политики безопасности, включенные в Microsoft Defender для облака, позволяют получать рекомендации по обеспечению безопасности и осуществлять мониторинг. Дополнительные сведения см. в разделе Что такое политики безопасности, инициативы и рекомендации?.

Кто может изменять политику безопасности?

Изменить политику безопасности может пользователь с правами администратора безопасности или владельца этой подписки.

Дополнительные сведения о настройке политики безопасности см. в статье Настройка политик безопасности в Microsoft Defender для облака.

Что такое рекомендация по безопасности?

Microsoft Defender для облака анализирует состояние безопасности ресурсов Azure, multicloud и локальных ресурсов. При обнаружении потенциальной уязвимости системы безопасности создаются рекомендации. Рекомендации помогают выполнить процедуру настройки необходимого средства контроля. Примеры:

- Подготовка антивредоносного ПО помогает обнаруживать и устранять вредоносные программы.

- Группы безопасности сети и правила для управления трафиком виртуальных машин.

- Подготовка брандмауэра веб-приложения для защиты от атак на веб-приложения

- Развертывание отсутствующих обновлений системы

- Адресация конфигураций ОС, которые не соответствуют рекомендуемых базовых показателей

Здесь отображаются только рекомендации, включенные в политиках безопасности.

Что инициирует оповещение системы безопасности?

Microsoft Defender для облака автоматически собирает, анализирует и сопоставляет данные журналов из Azure, мультиоблачных и локальных ресурсов, сети и партнерских решений, таких как антивредоносные программы и брандмауэры. При обнаружении угроз создается оповещение системы безопасности. Например, определяется следующее.

- Обращение взломанных виртуальных машин к опасному IP-адресу

- Обнаружение сложных вредоносных программ с использованием отчетов об ошибках Windows

- Грубые атаки на виртуальные машины

- Оповещения системы безопасности, отправленные встроенными партнерскими решениями обеспечения безопасности, такими как защита от вредоносных программ или брандмауэры веб-приложений

Какова разница между угрозами, которые обнаруживаются и о которых сообщают Microsoft Security Response Center и Microsoft Defender для облака?

Microsoft Security Response Center (MSRC) проводит выборочный мониторинг безопасности сети и инфраструктуры Azure и получает аналитические данные об угрозах и жалобы о нарушениях от третьих лиц. Когда MSRC узнает, что данные клиента были доступны незаконной или несанкционированной стороной или что использование Azure не соответствует условиям допустимого использования, диспетчер инцидентов безопасности уведомляет клиента. Обычно уведомление происходит путем отправки сообщения электронной почты контактам безопасности, указанным в Microsoft Defender для облака или владельцем подписки Azure, если контакт безопасности не указан.

Defender для облака — это служба Azure, которая постоянно отслеживает Azure, многооблачную и локальную среду клиента и применяет аналитику для автоматического обнаружения широкого спектра потенциально вредоносных действий. Такие обнаружения регистрируются как оповещения системы безопасности на панели мониторинга защиты рабочих нагрузок.

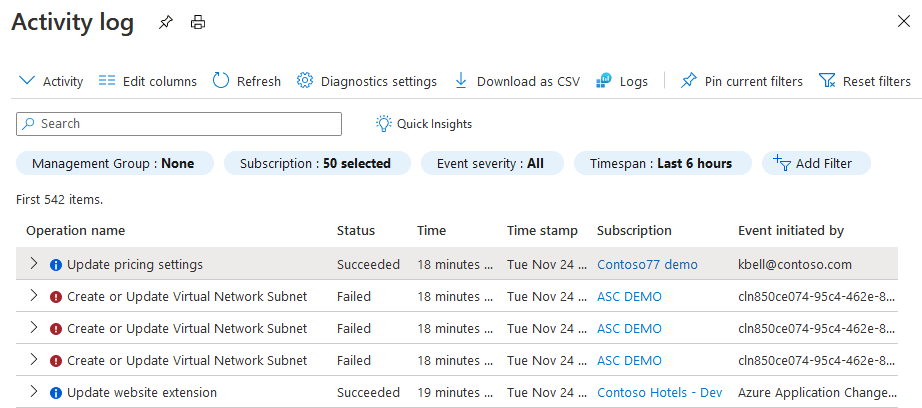

Как узнать, кто из моей организации включил план Microsoft Defender в Defender для облака?

У подписок Azure может быть несколько администраторов с разрешениями на изменение параметров ценообразования. Чтобы узнать, какой именно пользователь внес изменения, используйте журнал действий Azure.

Если информация о пользователе не указана в столбце Кем инициировано событие, ознакомьтесь с соответствующими сведениями в JSON события.

![]()

Что произойдет, если одна из рекомендаций относится к нескольким инициативам политики?

Иногда рекомендация по безопасности входит в несколько инициатив политики. Если у вас несколько экземпляров одной и той же рекомендации, назначенных одной подписке, и вы создаете исключение для рекомендации, это влияет на все инициативы, которые у вас есть разрешение на изменение.

При попытке создать исключение для этой рекомендации вы увидите одно из двух следующих сообщений.

Если у вас есть необходимые разрешения на изменение обеих инициатив, вы увидите следующее.

Эта рекомендация включена в несколько инициатив политики: [имена инициатив, разделенные запятыми]. Исключения будут созданы для всех из них.

Если у вас нет достаточных разрешений для обеих инициатив, вы увидите следующее сообщение.

You have limited permissions to apply the exemption on all the policy initiatives, the exemptions will be created only on the initiatives with sufficient permissions. (У вас есть ограниченные разрешения на применение исключения для всех инициатив политики. Исключения будут созданы только для инициатив с достаточными разрешениями).

Существуют ли рекомендации, которые не поддерживают исключения?

Перечисленные ниже общедоступные рекомендации не поддерживают исключения.

- Все типы расширенной защиты от угроз должны быть включены в расширенных параметрах безопасности данных управляемого экземпляра SQL.

- На серверах SQL в параметрах расширенной защиты данных должны быть включены все типы расширенной защиты от угроз.

- Для контейнеров должны соблюдаться ограничения по числу ЦП и объему оперативной памяти.

- Образы контейнеров должны развертываться только из доверенных реестров

- Контейнеры с повышением привилегий должны по возможности исключаться

- Контейнеры с общим доступом к важным пространствам имен узлов должны по возможности исключаться

- Контейнеры должны ожидать передачи данных только на разрешенных портах

- Политика фильтрации IP-адресов по умолчанию должна запрещать

- Мониторинг целостности файлов должен быть включен на компьютерах

- Для контейнеров должна применяться неизменяемая (доступная только для чтения) корневая файловая система

- Устройства Интернета вещей. Открытые порты на устройстве

- Устройства Интернета вещей. В одной из цепочек найдена нестрогая политика брандмауэра

- Устройства Интернета вещей. Во входной цепочке найдено нестрогое правило брандмауэра

- Устройства Интернета вещей. В выходной цепочке найдено нестрогое правило брандмауэра

- Правило фильтра IP-адресов: большой диапазон IP-адресов

- Кластеры Kubernetes должны быть доступны только через HTTPS

- Кластеры Kubernetes должны отключить учетные данные API автоподключения

- Кластеры Kubernetes не должны использовать пространство имен по умолчанию

- Кластеры Kubernetes не должны предоставлять функции безопасности CAPSYSADMIN

- Для контейнеров должны применяться возможности Linux с минимальными правами

- Возможности переопределения или отключения профиля AppArmor для контейнеров должны быть ограничены

- Требуется избегать привилегированных контейнеров

- Работа контейнеров от имени привилегированного пользователя должна по возможности исключаться

- Службы должны ожидать передачи данных только на разрешенных портах

- Серверы SQL должны быть подготовлены администратором Microsoft Entra

- Использование сети и портов узлов должно быть ограничено

- Использование подключений томов HostPath для групп pod должно быть ограничено списком известных узлов для предотвращения доступа из скомпрометированных контейнеров.

Существуют ли ограничения по защите идентификации и доступа в Defender для облака?

Есть ряд ограничений по защите идентификации и доступа в Defender для облака.

- Рекомендации по идентификации недоступны для подписок, которые содержат более 6000 учетных записей. В таких случаях эти типы подписок перечислены на вкладке "Неприменимо".

- Рекомендации по идентификации недоступны для агентов администрирования партнера-поставщика облачных решений (CSP).

- Рекомендации по идентификации не определяют учетные записи, управляемые системой управления привилегированными удостоверениями (PIM). Если вы используете инструмент PIM, в элементе управления Управление доступом и разрешениями могут отображаться недостоверные результаты.

- Рекомендации по идентификации не поддерживают политики условного доступа Microsoft Entra с включенными ролями каталогов вместо пользователей и групп.

Какие операционные системы поддерживают экземпляры EC2?

Список интерфейсов УПРАВЛЕНИЯ с предварительно установленным агентом SSM см . на этой странице в документации AWS.

Для других операционных систем агент SSM нужно установить вручную с помощью следующих инструкций:

Какие разрешения IAM необходимы при использовании плана CSPM для обнаружения ресурсов AWS?

Для обнаружения ресурсов AWS требуются следующие разрешения IAM:

| DataCollector | Разрешения AWS |

|---|---|

| API Gateway | apigateway:GET |

| Автоматическое масштабирование приложения | application-autoscaling:Describe* |

| Автомасштабирование | autoscaling-plans:Describe* autoscaling:Describe* |

| Диспетчер сертификатов | acm-pca:Describe* acm-pca:List* acm:Describe* acm:List* |

| CloudFormation | cloudformation:Describe* cloudformation:List* |

| CloudFront | cloudfront:DescribeFunction cloudfront:GetDistribution cloudfront:GetDistributionConfig cloudfront:List* |

| CloudTrail | cloudtrail:Describe* cloudtrail:GetEventSelectors cloudtrail:List* cloudtrail:LookupEvents |

| CloudWatch | cloudwatch:Describe* cloudwatch:List* |

| Журналы CloudWatch | logs:DescribeLogGroups logs:DescribeMetricFilters |

| CodeBuild | codebuild:DescribeCodeCoverages codebuild:DescribeTestCases codebuild:List* |

| Служба настройки | config:Describe* config:List* |

| DMS — служба миграции базы данных | dms:Describe* dms:List* |

| DAX | dax:Describe* |

| DynamoDB | dynamodb:Describe* dynamodb:List* |

| EC2 | ec2:Describe* ec2:GetEbsEncryptionByDefault |

| ECR | ecr:Describe* ecr:List* |

| ECS | ecs:Describe* ecs:List* |

| EFS | elasticfilesystem:Describe* |

| EKS | eks:Describe* eks:List* |

| Elastic Beanstalk | elasticbeanstalk:Describe* elasticbeanstalk:List* |

| ELB — эластичная балансировка нагрузки (версия 1/2) | elasticloadbalancing:Describe* |

| Эластичный поиск | es:Describe* es:List* |

| EMR — уменьшение эластичной карты | elasticmapreduce:Describe* elasticmapreduce:GetBlockPublicAccessConfiguration elasticmapreduce:List* elasticmapreduce:View* |

| GuardDuty | guardduty:DescribeOrganizationConfiguration guardduty:DescribePublishingDestination guardduty:List* |

| IAM | iam:Generate* iam:Get* iam:List* iam:Simulate* |

| Сервер управления ключами | kms:Describe* kms:List* |

| Lambda | lambda:GetPolicy lambda:List* |

| Сетевой брандмауэр | network-firewall:DescribeFirewall network-firewall:DescribeFirewallPolicy network-firewall:DescribeLoggingConfiguration network-firewall:DescribeResourcePolicy network-firewall:DescribeRuleGroup network-firewall:DescribeRuleGroupMetadata network-firewall:ListFirewallPolicies network-firewall:ListFirewalls network-firewall:ListRuleGroups network-firewall:ListTagsForResource |

| RDS | rds:Describe* rds:List* |

| RedShift | redshift:Describe* |

| S3 и S3Control | s3:DescribeJob s3:GetEncryptionConfiguration s3:GetBucketPublicAccessBlock s3:GetBucketTagging s3:GetBucketLogging s3:GetBucketAcl s3:GetBucketLocation s3:GetBucketPolicy s3:GetReplicationConfiguration s3:GetAccountPublicAccessBlock s3:GetObjectAcl s3:GetObjectTagging s3:List* |

| SageMaker | sagemaker:Describe* sagemaker:GetSearchSuggestions sagemaker:List* sagemaker:Search |

| Диспетчер секретов | secretsmanager:Describe* secretsmanager:List* |

| Простая служба уведомлений SNS | sns:Check* sns:List* |

| SSM | ssm:Describe* ssm:List* |

| SQS | sqs:List* sqs:Receive* |

| STS | sts:GetCallerIdentity |

| WAF | waf-regional:Get* waf-regional:List* waf:List* wafv2:CheckCapacity wafv2:Describe* wafv2:List* |

Существует ли API для подключения ресурсов GCP к Defender для облака?

Да. Сведения о создании, изменении или удалении облачных соединителей Defender для облака с помощью REST API см. в статье API соединителей.

Какие регионы GCP поддерживаются Defender для облака?

Defender для облака поддерживает и сканирует все доступные регионы в общедоступном облаке GCP.

Поддерживает ли автоматизация рабочих процессов какие-либо сценарии непрерывности бизнес-процессов и аварийного восстановления (BCDR)?

При подготовке среды к сценариям BCDR, где целевой ресурс испытывает сбой или другие аварии, организация несет ответственность за предотвращение потери данных путем создания резервных копий в соответствии с рекомендациями из Центры событий Azure, рабочей области Log Analytics и Logic Apps.

Для каждой активной автоматизации рекомендуется создать идентичную (отключенную) автоматизацию и сохранить ее в другом месте. В случае сбоя вы можете включить резервные автоматизации для поддержания работы в обычном режиме.

Дополнительные сведения см. в статье Непрерывность бизнес-процессов и аварийное восстановление в Azure Logic Apps.

Каковы затраты, связанные с экспортом данных?

Включение непрерывного экспорта не приводит к каким-либо затратам. Затраты могут возникнуть при приеме и хранении данных в рабочей области Log Analytics в зависимости от конфигурации.

Многие оповещения предоставляются только в том случае, если вы включили планы Defender для ресурсов. Хорошим способом предварительного просмотра оповещений, которые вы получаете в экспортированных данных, является просмотр оповещений, отображаемых на страницах Defender для облака в портал Azure.

Ознакомьтесь с дополнительными сведениями о ценах на рабочую область Log Analytics

Ознакомьтесь с дополнительными сведениями о ценах на Центры событий Azure.

Общие сведения о ценах на Defender для облака см. на странице цен.

Включает ли непрерывный экспорт данные о текущем состоянии всех ресурсов?

№ Непрерывный экспорт создан для потоковой передачи событий.

- Оповещения, полученные до включения экспорта, не экспортируются.

- Рекомендации отправляются при каждом изменении состояния соответствия требованиям ресурса. Например, при переходе ресурса из работоспособного в неработоспособное состояние. Поэтому, как и в случае с оповещениями, рекомендации для ресурсов, состояние которых не изменялось после включения экспорта, не будут экспортированы.

- Оценка безопасности для элемента управления безопасностью или подписки отправляется, когда оценка элемента изменяется на 0,01 или более.

- Состояние соответствия нормативным требованиям отправляется, когда изменяется состояние соответствия ресурсов.

Почему рекомендации отправляются с разными интервалами?

Разные рекомендации имеют разные интервалы оценки соответствия, которые варьируются от нескольких минут до нескольких дней. Таким образом, время, необходимое для отображения рекомендаций в экспорте, варьируется.

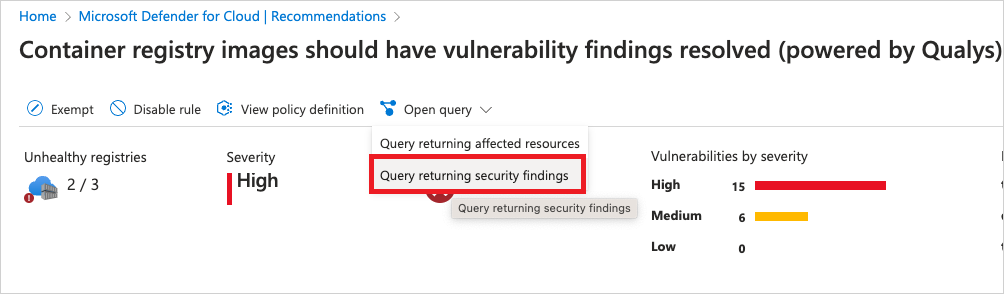

Как получить пример запроса для рекомендации?

Чтобы получить пример запроса для рекомендации, откройте рекомендацию в Defender для облака, выберите "Открыть запрос", а затем выберите запрос, возвращающий результаты безопасности.

Поддерживает ли непрерывный экспорт какие-либо сценарии непрерывности бизнес-процессов и аварийного восстановления (BCDR)?

Непрерывный экспорт может быть полезен для подготовки к сценариям BCDR, в которых на целевом ресурсе происходит сбой или другая авария. Однако именно организация несет ответственность за предотвращение потери данных путем создания резервных копий в соответствии с рекомендациями концентраторов событий Azure, рабочей области Log Analytics и Logic App.

Дополнительные сведения см. в статье Геоизбыточное аварийное восстановление в службе "Центры событий Azure".

Можно ли программно обновить несколько планов в одной подписке одновременно?

Мы не рекомендуем программно обновлять несколько планов в одной подписке одновременно (с помощью REST API, шаблонов ARM, сценариев и т. д.). При использовании API Microsoft.Security/ценообразования или любого другого программного решения следует вставить задержку в 10–15 секунд между каждым запросом.

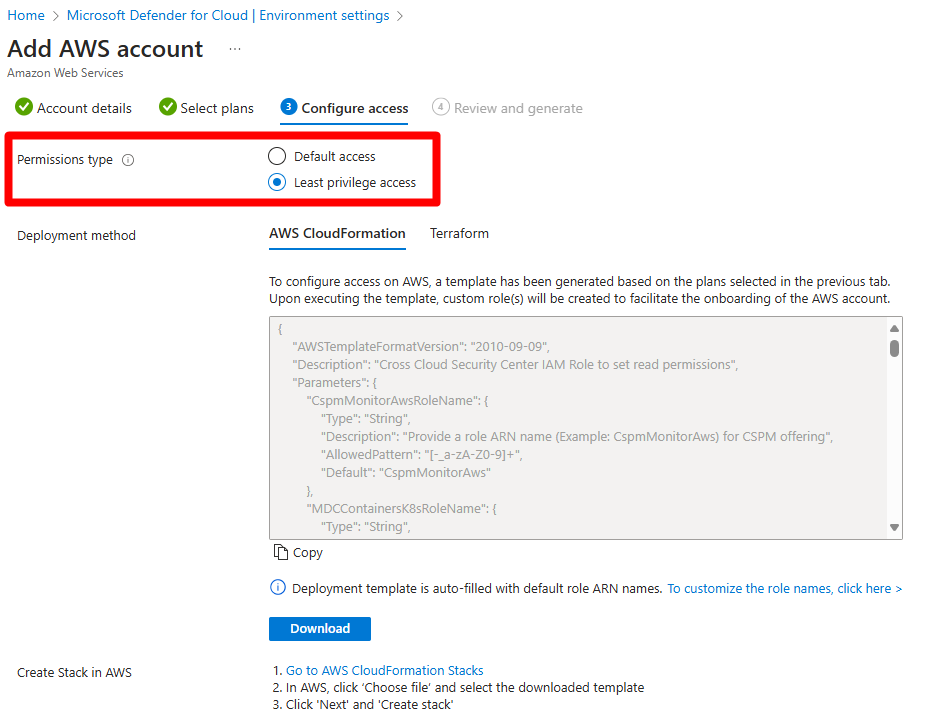

При включении доступа по умолчанию, в каких ситуациях необходимо повторно запустить шаблон формирования облака, скрипт Cloud Shell или шаблон Terraform?

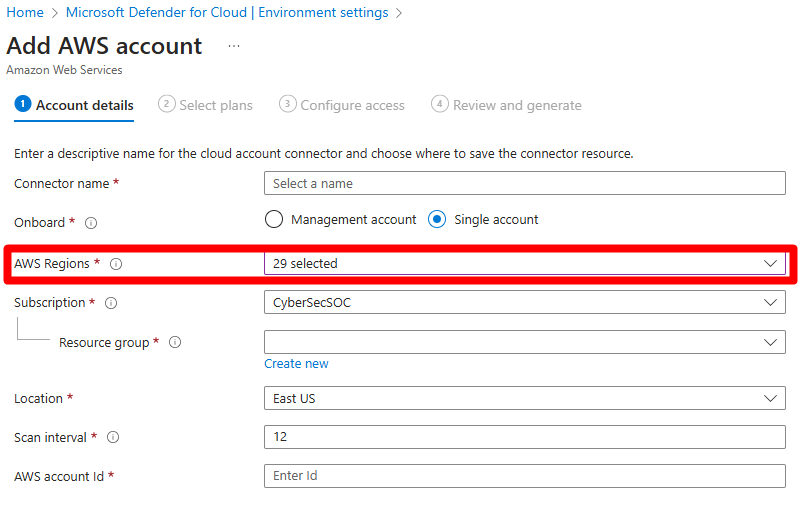

Изменения в Defender для облака планах или их вариантах, включая функции в этих планах, требуют запуска шаблона развертывания. Это применяется независимо от типа разрешений, выбранного во время создания соединителя безопасности. Если регионы были изменены, как на этом снимке экрана, вам не нужно повторно запустить шаблон формирования облака или скрипт Cloud Shell.

При настройке типов разрешений доступ по крайней мере привилегий поддерживает функции, доступные во время запуска шаблона или скрипта. Новые типы ресурсов можно поддерживать только путем повторного запуска шаблона или скрипта.

Если изменить регион или интервал сканирования для соединителя AWS, необходимо повторно запустить шаблон CloudFormation или скрипт Cloud Shell?

Нет, если регион или интервал сканирования изменен, не нужно повторно запускать шаблон CloudFormation или скрипт Cloud Shell. Изменения будут применены автоматически.

Как подключить организацию ИЛИ учетную запись управления AWS для Microsoft Defender для облака работы?

Подключение организации или учетной записи управления к Microsoft Defender для облака инициирует процесс развертывания StackSet. StackSet включает необходимые роли и разрешения. StackSet также распространяет необходимые разрешения во всех учетных записях организации.

Включенные разрешения позволяют Microsoft Defender для облака доставлять выбранные функции безопасности через созданный соединитель в Defender для облака. Разрешения также позволяют Defender для облака непрерывно отслеживать все учетные записи, которые могут быть добавлены с помощью службы автоматической подготовки.

Defender для облака может определять создание новых учетных записей управления и использовать предоставленные разрешения для автоматической подготовки эквивалентного соединителя безопасности членов для каждой учетной записи участника.

Эта функция доступна только для подключения организации и позволяет Defender для облака создавать соединители для новых добавленных учетных записей. Эта функция также позволяет Defender для облака изменять все соединители членов при изменении учетной записи управления, удалять все учетные записи участников при удалении учетной записи управления и удалять определенную учетную запись участника, если соответствующая учетная запись удалена.

Для учетной записи управления необходимо развернуть отдельный стек.