Настройка авторизации для расширения Databricks для Visual Studio Code

В этой статье описывается, как настроить авторизацию и проверку подлинности между расширением Databricks для Visual Studio Code и рабочей областью Azure Databricks, если вы еще не настроили расширение с помощью настройки проекта. См. раздел "Что такое расширение Databricks для Visual Studio Code?".

Расширение Databricks для Visual Studio Code реализует части единой проверки подлинности клиента Databricks клиента Databricks, что позволяет настроить авторизацию на основе Azure Databricks OAuth 2.0 один раз, а затем использовать эту конфигурацию в нескольких средствах и пакетах SDK Azure Databricks без дальнейших изменений авторизации и конфигурации проверки подлинности. Он также обеспечивает автоматическое обновление активных маркеров доступа, что снижает сложность процесса при разработке.

Databricks рекомендует интерактивной авторизации пользователей OAuth, что легко настроить с помощью расширения Databricks для Visual Studio Code. См. настройку OAuth авторизации и проверки подлинности.

В противном случае, если вы используете аутентификацию с помощью персонального токена доступа Azure Databricks, неавторизованный доступ к ресурсам Azure Databricks с субъектом-службой, использующим OAuth, или аутентификацию с помощью субъекта-службы MS Entra, см. Настройка аутентификации с помощью профиля конфигурации. Сведения о проверке подлинности Azure CLIсм. в Настройка проверки подлинности Azure CLI.

Примечание.

Расширение Databricks для Visual Studio Code не поддерживает проверку подлинности с помощью управляемых удостоверений Azure (ранее — управляемых удостоверений Azure (MSI)), но Databricks Connect можно использовать без расширения Databricks для Visual Studio Code, и он поддерживает такую проверку. Сведения об установке Databricks Connect см. в статье "Использование Visual Studio Code с Databricks Connect для Python".

Настройка авторизации и проверки подлинности OAuth

Azure Databricks поддерживает авторизацию и проверку подлинности на основе OAuth 2.0, а также упрощает управление маркерами доступа с помощью единой проверки подлинности клиента Databricks. Дополнительные сведения об авторизации пользователя и субъекта-службы с помощью Azure Databricks см. в статье Авторизация доступа к ресурсам Azure Databricks.

Чтобы завершить настройку авторизации OAuth, откройте проект VSCode с включенным расширением Databricks для Visual Studio Code.

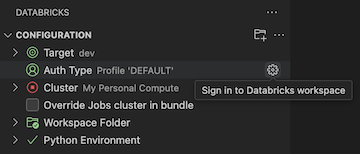

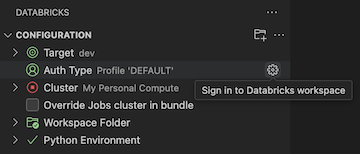

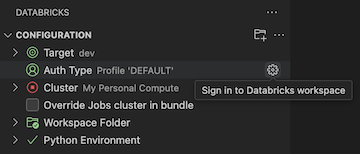

В представлении Конфигурация нажмите Тип проверки подлинности, затем нажмите значок шестеренки (Вход в рабочую область Databricks).

Если у вас уже есть профиль конфигурации проверки подлинности в этом списке с меткой Аутентификация с помощью OAuth (от пользователя к компьютеру), и вы знаете, что он соответствует целевому узлу Databricks, выберите его из списка и выполните следующие действия:

- Если появится запрос, выполните все инструкции на экране в веб-браузере, чтобы завершить проверку подлинности с помощью Azure Databricks.

- Если также появится запрос, разрешите доступ ко всем API .

- Перейдите сразу к выбору вычислений для выполнения кода и заданий.

В командной палитре для выберите метод проверки подлинности, нажмите OAuth (пользователь на компьютер).

Для Выбор метода проверки подлинностивыберите OAuth (пользователь на компьютер).

Введите любое имя для связанного профиля аутентификации Azure Databricks.

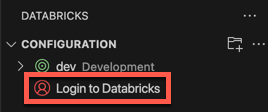

В представлении конфигурации нажмите кнопку "Вход в Databricks".

В палитре команд для Выберите метод проверки подлинностивыберите имя только что созданного профиля конфигурации проверки подлинности.

Если появится запрос, выполните все инструкции на экране в веб-браузере, чтобы завершить проверку подлинности с помощью Azure Databricks. Если также появится запрос, разрешите доступ ко всем API .

После успешного входа вернитесь в Visual Studio Code.

Настройте аутентификацию через профиль конфигурации

В следующих инструкциях предполагается, что вы уже настроили профиль конфигурации Azure Databricks с необходимыми полями для типа проверки подлинности Azure Databricks. Чтобы создать профиль, см. раздел Профили конфигурации Azure Databricks. Чтобы настроить параметры профиля, см. вкладку вашего типа проверки подлинности в разделе Авторизация доступа к ресурсам Azure Databricks.

Чтобы выбрать профиль конфигурации, который вы хотите, чтобы использовало расширение, откройте проект и расширение и выполните следующие действия:

В представлении Конфигурация нажмите Тип проверки подлинности, затем нажмите значок шестеренки (войдите в рабочую область Databricks).

В палитре команд выберите целевой профиль конфигурации Azure Databricks в списке.

Совет

Целевой узел рабочей области можно изменить позже, отредактировав значение целевого параметра

workspaceв файле конфигурацииdatabricks.yml, связанном с проектом. См. сведения о конфигурации пакета активов Databricks.

Если у вас нет профиля конфигурации, можно создать профиль, который проходит проверку подлинности с помощью личного токена доступа Azure Databricks, например, как показано ниже.

При открытии проекта и расширения в представлении конфигурации щелкните "Тип проверки подлинности" или "Войти в Databricks", а затем щелкните значок шестеренки (вход в рабочую область Databricks).

В палитре команд выберите личный токен доступа.

Выполните запросы на экране, чтобы выполнить следующие действия:

- Введите некоторое имя для связанного профиля проверки подлинности Azure Databricks.

- Создайте личный маркер доступа в рабочей области Azure Databricks, а затем скопируйте значение маркера.

- Вернитесь к расширению и введите значение скопированного токена.

Расширение создает в вашем проекте папку .databricks с файлом под именем databricks.env, если она еще не существует. Этот файл содержит хост рабочей области, который вы указали, а также другие сведения о конфигурации Azure Databricks, используемые расширением Databricks для Visual Studio Code.

Расширение также добавляет скрытый .gitignore файл в проект, если файл не существует или если существующий .gitignore файл не найден в родительских папках. Если создается новый .gitignore файл, расширение добавляет .databricks/ запись в этот новый файл. Если расширение находит существующий файл, оно добавляет .gitignore запись в существующий .databricks/ файл.

Настройка проверки подлинности Azure CLI

Azure Databricks поддерживает проверку подлинности с помощью Azure CLI, установленной локально. Это позволяет создавать токены Microsoft Entra с коротким сроком действия (один час), что устраняет риск случайной утечки более долгосрочных токенов, таких как токены личного доступа Azure Databricks, через системы контроля версий или другими способами.

Когда ваш проект и расширение открыты, и Azure CLI установлен локально, сделайте следующее:

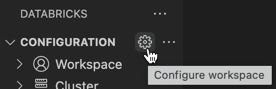

В окне конфигурации нажмите «Настройка Databricks».

Примечание.

Если Настройка Databricks не отображается, нажмите на значок шестеренки (Настройка рабочей области) рядом с Конфигурацией.

В палитре команд

для хоста Databricks введитеURL вашего рабочего пространства , например,. Нажмите клавишу ВВОД. Выберите Azure CLI.