Разверните кластер Azure Data Explorer в вашей виртуальной сети

Предупреждение

виртуальная сеть внедрение будет прекращено для Azure Data Explorer к 1 февралю 2025 года. Дополнительные сведения об отмене использования см. в статье об отмене внедрения виртуальная сеть для Azure Data Explorer.

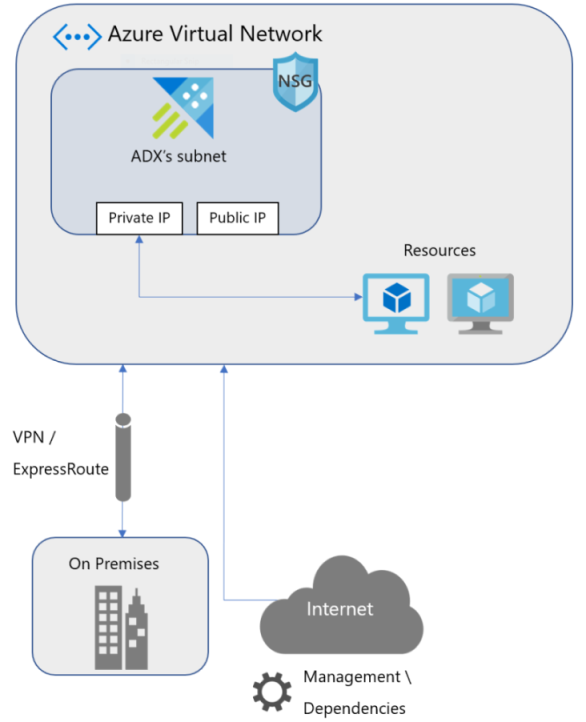

В этой статье объясняются ресурсы, которые присутствуют при развертывании кластера Azure Data Explorer в настраиваемой виртуальной сети Azure. Эта информация поможет вам развернуть кластер в подсети вашей виртуальной сети (VNet). Дополнительные сведения о виртуальных сетях Azure см. в статье Что такое виртуальная сеть Azure?

Azure Data Explorer поддерживает развертывание кластера в подсети в вашей виртуальной сети (VNet). Эта возможность позволяет вам:

- применять правила Группы безопасности сети (NSG) к трафику кластера Azure Data Explorer;

- Подключение локальной сети к подсети Кластера Azure Data Explorer.

- защитить свои источники подключения к данным (Центры событий и Сетку событий) с помощью конечных точек службы.

Доступ к кластеру Azure Data Explorer в виртуальной сети

Вы можете получить доступ к кластеру Azure Data Explorer, используя следующие IP-адреса для каждой службы (службы управления данными и ядра).

- Частный IP-адрес: используется для доступа к кластеру в виртуальной сети.

- Общедоступный IP-адрес: используется для доступа к кластеру извне виртуальной сети для управления и мониторинга, а также в качестве исходного адреса исходящих подключений, запущенных из кластера.

Внимание

Правила NSG по умолчанию блокируют доступ к общедоступным IP-адресам за пределами виртуальной сети. Чтобы обратиться к общедоступной конечной точке, следует добавить в NSG исключение для нужных общедоступных IP-адресов.

Для доступа к сервису создаются следующие записи DNS.

[clustername].[geo-region].kusto.windows.net(подсистема)ingest-[clustername].[geo-region].kusto.windows.net(управление данными) сопоставляются с общедоступным IP-адресом для каждой службы.private-[clustername].[geo-region].kusto.windows.net(подсистема)ingest-private-[clustername].[geo-region].kusto.windows.net\private-ingest-[clustername].[geo-region].kusto.windows.net(управление данными) сопоставляются с частным IP-адресом для каждой службы.

Планирование размера подсети в виртуальной сети

Размер подсети, используемой для размещения кластера Azure Data Explorer, нельзя изменить после развертывания подсети. В виртуальной сети Azure Data Explorer использует один частный IP-адрес для каждой виртуальной машины и два частных IP-адреса для внутренних подсистем и управления данными. Сеть Azure также использует пять IP-адресов для каждой подсети. Azure Data Explorer подготавливает две виртуальные машины для службы управления данными. Виртуальные машины службы ядра предоставляются в соответствии с масштабируемой емкостью конфигурации пользователя.

Общее количество IP-адресов

| Использование | Число адресов |

|---|---|

| Служба подсистемы | 1 на экземпляр |

| Служба управления данными | 2 |

| Внутренние подсистемы балансировки нагрузки | 2 |

| Зарезервированные адреса Azure | 5 |

| Всего | #engine_instances + 9 |

Внимание

- Перед развертыванием Azure Data Explorer необходимо спланировать размер подсети. После развертывания размер подсети нельзя изменить.

- Убедитесь, что вы не развертываете другие ресурсы или службы Azure в подсети, где планируется развернуть Azure Data Explorer. Это позволит предотвратить запуск Azure Data Explorer при возобновлении приостановленного состояния.

Конечные точки службы для подключения к Azure Data Explorer

Конечные точки службы Azure позволяют защитить мультитенантные ресурсы Azure в виртуальной сети. Развертывание кластера в вашей подсети позволяет настраивать подключения к данным с помощью Центров событий или Сетки событий, ограничивая при этом базовые ресурсы для подсети Azure Data Explorer.

Частные конечные точки

Частные конечные точки позволяют получить частный доступ к ресурсам Azure (например, хранилищу, концентратору событий или Data Lake 2-го поколения) и эффективно использовать частный IP-адрес из виртуальная сеть, эффективно перенося ресурс в виртуальную сеть. Создайте частную конечную точку для ресурсов, используемых подключениями к данным, такими как концентратор событий и хранилище, а также внешние таблицы, такие как Storage, Data Lake 2-го поколения и База данных SQL из виртуальной сети для доступа к базовым ресурсам в частном порядке.

Примечание.

Для настройки частной конечной точки требуется настройка DNS. Мы поддерживаем только настройку частной зоны DNS Azure. Пользовательский DNS-сервер не поддерживается.

Настройка правил для группы безопасности сети

Группы безопасности сети позволяют управлять доступом к сети в виртуальной сети. Группы безопасности сети необходимо настроить для кластера Azure Data Explorer для работы в виртуальной сети.

Настройка правил для группы безопасности сети с помощью делегирования подсети

Делегирование подсети — это метод по умолчанию для настройки правил группы безопасности сети для кластеров Azure Data Explorer, развернутых в подсети виртуальной сети. При использовании этого метода необходимо делегировать подсеть в Microsoft.Kusto/clusters, прежде чем создавать в ней кластер.

Включив делегирование подсети в подсети кластера, вы позволите службе определить предварительные условия для развертывания в виде политик намерений сети. При создании кластера в подсети конфигурации NSG, упомянутые в следующих разделах, создаются автоматически.

Предупреждение

Изменение конфигурации делегирования подсети в результате приведет к нарушению нормальной работы кластера. Например, после остановки кластера вы не сможете запустить его, выполнить команды управления или применить мониторинг работоспособности к кластеру.

Ручная настройка правил для группы безопасности сети

Вы также можете вручную настроить группу безопасности сети. При развертывании кластера в виртуальной сети по умолчанию предлагается настроить делегирование подсети для Microsoft.Kusto/clusters. Пропустить этот этап можно на панели Функции предварительной версии.

Предупреждение

Ручная настройка правил для группы безопасности для кластера вручную не является простой операцией и требует постоянного отслеживания изменений в этой статье. Мы настоятельно рекомендуем использовать для кластера делегирование подсети или решение на основе частной конечной точки.

Конфигурация входящей сети безопасности сети

| Использование | From | Кому | Протокол |

|---|---|---|---|

| Управление | Адреса управления Azure Data Explorer/AzureDataExplorerManagement(ServiceTag) | YourAzureDataExplorerSubnet:443 | TCP |

| Мониторинг работоспособности | Адреса для мониторинга работоспособности Azure Data Explorer | YourAzureDataExplorerSubnet:443 | TCP |

| Внутренняя связь в Azure Data Explorer | YourAzureDataExplorerSubnet: все порты | YourAzureDataExplorerSubnet: все порты | Все |

| Разрешить входящий трафик балансировщика нагрузки Azure (проверка работоспособности) | AzureLoadBalancer | YourAzureDataExplorerSubnet: 80, 443 | TCP |

Конфигурация исходящей сети безопасности сети

| Использование | From | Кому | Протокол |

|---|---|---|---|

| Зависимость от службы хранилища Azure | YourAzureDataExplorerSubnet | Хранилище:443 | TCP |

| Зависимость от Azure Data Lake | YourAzureDataExplorerSubnet | AzureDataLake:443 | TCP |

| Мониторинг приема данных и служб в Центрах событий | YourAzureDataExplorerSubnet | EventHub:443,5671 | TCP |

| Опубликовать метрики | YourAzureDataExplorerSubnet | AzureMonitor:443 | TCP |

| Active Directory (если применимо) | YourAzureDataExplorerSubnet | AzureActiveDirectory:443 | TCP |

| Зависимость от KeyVault | YourAzureDataExplorerSubnet | AzureKeyVault:443 | TCP |

| Центр сертификации | YourAzureDataExplorerSubnet | Интернет:80 | TCP |

| Внутреннее взаимодействие | YourAzureDataExplorerSubnet | Подсеть Azure Data Explorer:все порты | Все |

Порты, которые используются для плагинов sql\_request и http\_request |

YourAzureDataExplorerSubnet | Интернет: настраиваемый | TCP |

В следующих разделах указаны IP-адреса, необходимые для управления и наблюдения за работоспособностью системы.

Примечание.

Следующие списки можно игнорировать, если ваша подсеть делегирована в Microsoft.Kusto/clusters, как описано в разделе Настройка правил для группы безопасности сети с помощью делегирования подсети. В этом сценарии IP-адреса могут быть устаревшими, но автоматически обновляются при назначении кластеру требуемых правил NSG.

IP-адреса управления Azure Data Explorer

Примечание.

Для будущих развертываний используйте тег службы AzureDataExplorer

| Область/регион | Адреса |

|---|---|

| Центральная Австралия | 20.37.26.134 |

| Центральная Австралия 2 | 20.39.99.177 |

| Восточная Австралия | 40.82.217.84 |

| Юго-Восточная часть Австралии | 20.40.161.39 |

| Южная Бразилия | 191.233.25.183 |

| Юго-Восточная Бразилия | 191.232.16.14 |

| Центральная Канада | 40.82.188.208 |

| Восточная Канада | 40.80.255.12 |

| Центральная Индия | 40.81.249.251, 104.211.98.159 |

| Центральная часть США | 40.67.188.68 |

| Центральная часть США (EUAP) | 40.89.56.69 |

| Восточный Китай 2 | 139.217.184.92 |

| Северный Китай 2 | 139.217.60.6 |

| Восточная Азия | 20.189.74.103 |

| Восточная часть США | 52.224.146.56 |

| Восточная часть США 2 | 52.232.230.201 |

| Восточная часть США 2 (EUAP) | 52.253.226.110 |

| Центральная Франция | 40.66.57.91 |

| Франция (юг) | 40.82.236.24 |

| Центрально-Западная Германия | 51.116.98.150 |

| Восточная Япония | 20.43.89.90 |

| Западная Япония | 40.81.184.86 |

| Республика Корея, центральный регион | 40.82.156.149 |

| Республика Корея, южный регион | 40.80.234.9 |

| Центрально-северная часть США | 40.81.43.47 |

| Северная Европа | 52.142.91.221 |

| Восточная Норвегия; | 51.120.49.100 |

| Западная Норвегия | 51.120.133.5 |

| Центральная Польша | 20.215.208.177 |

| Северная часть ЮАР | 102.133.129.138 |

| Западная часть ЮАР | 102.133.0.97 |

| Центрально-южная часть США | 20.45.3.60 |

| Юго-Восточная Азия | 40.119.203.252 |

| Индия (юг) | 40.81.72.110, 104.211.224.189 |

| Северная Швейцария | 20.203.198.33 |

| Западная Швейцария | 51.107.98.201 |

| Центральная часть ОАЭ | 20.37.82.194 |

| Северная часть ОАЭ; | 20.46.146.7 |

| южная часть Соединенного Королевства | 40.81.154.254 |

| западная часть Соединенного Королевства | 40.81.122.39 |

| Центральная часть США (DoD) | 52.182.33.66 |

| Восточная часть США (DoD) | 52.181.33.69 |

| US Gov (Аризона). | 52.244.33.193 |

| USGov Техас | 52.243.157.34 |

| USGov Вирджиния | 52.227.228.88 |

| Центрально-западная часть США | 52.159.55.120 |

| Западная Европа | 51.145.176.215 |

| Индия (запад) | 40.81.88.112 |

| западная часть США | 13.64.38.225 |

| западная часть США 2 | 40.90.219.23 |

| Западная часть США — 3 | 20.40.24.116 |

Адреса мониторинга работоспособности

| Область/регион | Адреса |

|---|---|

| Центральная Австралия | 52.163.244.128, 20.36.43.207, 20.36.44.186, 20.36.45.105, 20.36.45.34, 20.36.44.177, 20.36.45.33, 20.36.45.9 |

| Центральная Австралия 2 | 52.163.244.128 |

| Восточная Австралия | 52.163.244.128, 13.70.72.44, 52.187.248.59, 52.156.177.51, 52.237.211.110, 52.237.213.135, 104.210.70.186, 104.210.88.184, 13.75.183.192, 52.147.30.27, 13.72.245.57 |

| Юго-Восточная часть Австралии | 52.163.244.128, 13.77.50.98, 52.189.213.18, 52.243.76.73, 52.189.194.173, 13.77.43.81, 52.189.213.33, 52.189.216.81, 52.189.233.66, 52.189.212.69, 52.189.248.147 |

| Южная Бразилия | 23.101.115.123, 191.233.203.34, 191.232.48.69, 191.232.169.24, 191.232.52.16, 191.239.251.52, 191.237.252.188, 191.234.162.82, 191.232.49.124, 191.232.55.149, 191.232.49.236 |

| Центральная Канада | 23.101.115.123, 52.228.121.143, 52.228.121.146, 52.228.121.147, 52.228.121.149, 52.228.121.150, 52.228.121.151, 20.39.136.152, 20.39.136.155, 20.39.136.180, 20.39.136.185, 20.39.136.187, 20.39.136.193, 52.228.121.152, 52.228.121.153, 52.228.121.31, 52.228.118.139, 20.48.136.29, 52.228.119.222, 52.228.121.123 |

| Восточная Канада | 23.101.115.123, 40.86.225.89, 40.86.226.148, 40.86.227.81, 40.86.225.159, 40.86.226.43, 40.86.227.75, 40.86.231.40, 40.86.225.81 |

| Центральная Индия | 52.163.244.128, 52.172.204.196, 52.172.218.144, 52.172.198.236, 52.172.187.93, 52.172.213.78, 52.172.202.195, 52.172.210.146 |

| Центральная часть США | 23.101.115.123, 13.89.172.11, 40.78.130.218, 40.78.131.170, 40.122.52.191, 40.122.27.37, 40.113.224.199, 40.122.118.225, 40.122.116.133, 40.122.126.193, 40.122.104.60 |

| Центральная часть США (EUAP) | 23.101.115.123 |

| Восточный Китай 2 | 40.73.96.39 |

| Северный Китай 2 | 40.73.33.105 |

| Восточная Азия | 52.163.244.128, 13.75.34.175, 168.63.220.81, 207.46.136.220, 168.63.210.90, 23.101.15.21, 23.101.7.253, 207.46.136.152, 65.52.180.140, 23.101.13.231, 23.101.3.51 |

| Восточная часть США | 52.249.253.174, 52.149.248.192, 52.226.98.175, 52.226.98.216, 52.149.184.133, 52.226.99.54, 52.226.99.58, 52.226.99.65, 52.186.38.56, 40.88.16.66, 40.88.23.108, 52.224.135.234, 52.151.240.130, 52.226.99.68, 52.226.99.110, 52.226.99.115, 52.226.99.127, 52.226.99.153, 52.226.99.207, 52.226.100.84, 52.226.100.121, 52.226.100.138, 52.226.100.176, 52.226.101.50, 52.226.101.81, 52.191.99.133, 52.226.96.208, 52.226.101.102, 52.147.211.11, 52.147.211.97, 52.147.211.226, 20.49.104.10 |

| Восточная часть США 2 | 104.46.110.170, 40.70.147.14, 40.84.38.74, 52.247.116.27, 52.247.117.99, 52.177.182.76, 52.247.117.144, 52.247.116.99, 52.247.67.200, 52.247.119.96, 52.247.70.70 |

| Восточная часть США 2 (EUAP) | 104.46.110.170 |

| Центральная Франция | 40.127.194.147, 40.79.130.130, 40.89.166.214, 40.89.172.87, 20.188.45.116, 40.89.133.143, 40.89.148.203, 20.188.44.60, 20.188.45.105, 20.188.44.152, 20.188.43.156 |

| Франция (юг) | 40.127.194.147 |

| Восточная Япония | 52.163.244.128, 40.79.195.2, 40.115.138.201, 104.46.217.37, 40.115.140.98, 40.115.141.134, 40.115.142.61, 40.115.137.9, 40.115.137.124, 40.115.140.218, 40.115.137.189 |

| Западная Япония | 52.163.244.128, 40.74.100.129, 40.74.85.64, 40.74.126.115, 40.74.125.67, 40.74.128.17, 40.74.127.201, 40.74.128.130, 23.100.108.106, 40.74.128.122, 40.74.128.53 |

| Республика Корея, центральный регион | 52.163.244.128, 52.231.77.58, 52.231.73.183, 52.231.71.204, 52.231.66.104, 52.231.77.171, 52.231.69.238, 52.231.78.172, 52.231.69.251 |

| Республика Корея, южный регион | 52.163.244.128, 52.231.200.180, 52.231.200.181, 52.231.200.182, 52.231.200.183, 52.231.153.175, 52.231.164.160, 52.231.195.85, 52.231.195.86, 52.231.195.129, 52.231.200.179, 52.231.146.96 |

| Центрально-северная часть США | 23.101.115.123 |

| Северная Европа | 40.127.194.147, 40.85.74.227, 40.115.100.46, 40.115.100.121, 40.115.105.188, 40.115.103.43, 40.115.109.52, 40.112.77.214, 40.115.99.5 |

| Северная часть ЮАР | 52.163.244.128 |

| Западная часть ЮАР | 52.163.244.128 |

| Центрально-южная часть США | 104.215.116.88, 13.65.241.130, 40.74.240.52, 40.74.249.17, 40.74.244.211, 40.74.244.204, 40.84.214.51, 52.171.57.210, 13.65.159.231 |

| Индия (юг) | 52.163.244.128 |

| Юго-Восточная Азия | 52.163.244.128, 20.44.192.205, 20.44.193.4, 20.44.193.56, 20.44.193.98, 20.44.193.147, 20.44.193.175, 20.44.194.249, 20.44.196.82, 20.44.196.95, 20.44.196.104, 20.44.196.115, 20.44.197.158, 20.195.36.24, 20.195.36.25, 20.195.36.27, 20.195.36.37, 20.195.36.39, 20.195.36.40, 20.195.36.41, 20.195.36.42, 20.195.36.43, 20.195.36.44, 20.195.36.45, 20.195.36.46, 20.44.197.160, 20.44.197.162, 20.44.197.219, 20.195.58.80, 20.195.58.185, 20.195.59.60, 20.43.132.128 |

| Северная Швейцария | 51.107.58.160, 51.107.87.163, 51.107.87.173, 51.107.83.216, 51.107.68.81, 51.107.87.174, 51.107.87.170, 51.107.87.164, 51.107.87.186, 51.107.87.171 |

| южная часть Соединенного Королевства | 40.127.194.147, 51.11.174.122, 51.11.173.237, 51.11.174.192, 51.11.174.206, 51.11.175.74, 51.11.175.129, 20.49.216.23, 20.49.216.160, 20.49.217.16, 20.49.217.92, 20.49.217.127, 20.49.217.151, 20.49.166.84, 20.49.166.178, 20.49.166.237, 20.49.167.84, 20.49.232.77, 20.49.232.113, 20.49.232.121, 20.49.232.130, 20.49.232.140, 20.49.232.169, 20.49.165.24, 20.49.232.240, 20.49.217.152, 20.49.217.164, 20.49.217.181, 51.145.125.189, 51.145.126.43, 51.145.126.48, 51.104.28.64 |

| западная часть Соединенного Королевства | 40.127.194.147, 51.140.245.89, 51.140.246.238, 51.140.248.127, 51.141.48.137, 51.140.250.127, 51.140.231.20, 51.141.48.238, 51.140.243.38 |

| Центральная часть США (DoD) | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| Восточная часть США (DoD) | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| US Gov (Аризона). | 52.244.204.5, 52.244.204.137, 52.244.204.158, 52.244.204.184, 52.244.204.225, 52.244.205.3, 52.244.50.212, 52.244.55.231, 52.244.205.91, 52.244.205.238, 52.244.201.244, 52.244.201.250, 52.244.200.92, 52.244.206.12, 52.244.206.58, 52.244.206.69, 52.244.206.83, 52.244.207.78, 52.244.203.11, 52.244.203.159, 52.244.203.238, 52.244.200.31, 52.244.202.155, 52.244.206.225, 52.244.218.1, 52.244.218.34, 52.244.218.38, 52.244.218.47, 52.244.202.7, 52.244.203.6, 52.127.2.97 |

| USGov Техас | 52.126.176.221, 52.126.177.43, 52.126.177.89, 52.126.177.90, 52.126.177.171, 52.126.177.233, 52.126.177.245, 52.126.177.150, 52.126.178.37, 52.126.178.44, 52.126.178.56, 52.126.178.59, 52.126.178.68, 52.126.178.70, 52.126.178.97, 52.126.178.98, 52.126.178.93, 52.126.177.54, 52.126.178.94, 52.126.178.129, 52.126.178.130, 52.126.178.142, 52.126.178.144, 52.126.178.151, 52.126.178.172, 52.126.178.179, 52.126.178.182, 52.126.178.187, 52.126.178.189, 52.126.178.154, 52.127.34.97 |

| USGov Вирджиния | 52.127.161.3, 52.127.163.115, 52.127.163.124, 52.127.163.125, 52.127.163.130, 52.127.163.131, 52.127.163.152, 20.140.189.226, 20.140.191.106, 20.140.191.107, 20.140.191.128, 52.127.161.234, 52.245.216.185, 52.245.216.186, 52.245.216.187, 52.245.216.160, 52.245.216.161, 52.245.216.162, 52.245.216.163, 52.245.216.164, 52.245.216.165, 52.245.216.166, 52.245.216.167, 52.245.216.168, 20.140.191.129, 20.140.191.144, 20.140.191.170, 52.245.214.70, 52.245.214.164, 52.245.214.189, 52.127.50.128 |

| Центрально-западная часть США | 23.101.115.123, 13.71.194.194, 13.78.151.73, 13.77.204.92, 13.78.144.31, 13.78.139.92, 13.77.206.206, 13.78.140.98, 13.78.145.207, 52.161.88.172, 13.77.200.169 |

| Западная Европа | 213.199.136.176, 51.124.88.159, 20.50.253.190, 20.50.254.255, 52.143.5.71, 20.50.255.137, 20.50.255.176, 52.143.5.148, 20.50.255.211, 20.54.216.1, 20.54.216.113, 20.54.216.236, 20.54.216.244, 20.54.217.89, 20.54.217.102, 20.54.217.162, 20.50.255.109, 20.54.217.184, 20.54.217.197, 20.54.218.36, 20.54.218.66, 51.124.139.38, 20.54.218.71, 20.54.218.104, 52.143.0.117, 20.54.218.240, 20.54.219.47, 20.54.219.75, 20.76.10.82, 20.76.10.95, 20.76.10.139, 20.50.2.13 |

| Индия (запад) | 52.163.244.128 |

| западная часть США | 13.88.13.50, 40.80.156.205, 40.80.152.218, 104.42.156.123, 104.42.216.21, 40.78.63.47, 40.80.156.103, 40.78.62.97, 40.80.153.6 |

| западная часть США 2 | 52.183.35.124, 40.64.73.23, 40.64.73.121, 40.64.75.111, 40.64.75.125, 40.64.75.227, 40.64.76.236, 40.64.76.240, 40.64.76.242, 40.64.77.87, 40.64.77.111, 40.64.77.122, 40.64.77.131, 40.91.83.189, 52.250.74.132, 52.250.76.69, 52.250.76.130, 52.250.76.137, 52.250.76.145, 52.250.76.146, 52.250.76.153, 52.250.76.177, 52.250.76.180, 52.250.76.191, 52.250.76.192, 40.64.77.143, 40.64.77.159, 40.64.77.195, 20.64.184.243, 20.64.184.249, 20.64.185.9, 20.42.128.97 |

Настройка ExpressRoute

Используйте ExpressRoute для подключения локальной сети к виртуальной сети Azure. Обычная настройка — объявить маршрут по умолчанию (0.0.0.0/0) через сеанс протокола пограничного шлюза (BGP). Это заставляет трафик, исходящий из виртуальной сети, перенаправляться в сеть помещения клиента, что может отбрасывать трафик, вызывая прерывание исходящих потоков. Чтобы преодолеть это значение по умолчанию, можно настроить Пользовательский маршрут (UDR) (0.0.0.0/0), и следующим переходом будет Интернет. Поскольку UDR имеет приоритет над BGP, трафик будет направляться в Интернет.

Защита исходящего трафика с помощью брандмауэра

Если вы хотите защитить исходящий трафик с помощью Брандмауэра Azure или любого виртуального устройства для ограничения доменных имен, в брандмауэре должны быть разрешены следующие полные доменные имена (FQDN).

prod.warmpath.msftcloudes.com:443

gcs.prod.monitoring.core.windows.net:443

production.diagnostics.monitoring.core.windows.net:443

graph.windows.net:443

graph.microsoft.com:443

*.login.microsoft.com :443

*.update.microsoft.com:443

login.live.com:443

wdcp.microsoft.com:443

login.microsoftonline.com:443

azureprofilerfrontdoor.cloudapp.net:443

*.core.windows.net:443

*.servicebus.windows.net:443,5671

shoebox2.metrics.nsatc.net:443

prod-dsts.dsts.core.windows.net:443

*.vault.azure.net

ocsp.msocsp.com:80

*.windowsupdate.com:80

ocsp.digicert.com:80

go.microsoft.com:80

dmd.metaservices.microsoft.com:80

www.msftconnecttest.com:80

crl.microsoft.com:80

www.microsoft.com:80

adl.windows.com:80

crl3.digicert.com:80

Примечание.

Чтобы ограничить доступ для зависимостей с подстановочным знаком (*), используйте API, описанный в разделе Как автоматически обнаруживать зависимости.

Если вы используете Брандмауэр Azure, добавьте Правило сети со следующими свойствами.

Протокол: TCP Тип источника: IP-адрес Источник: * Теги службы: AzureMonitor Порты назначения: 443

Настройка таблицы маршрутизации

Для подсети кластера необходимо настроить таблицу маршрутизации со следующим прыжком Интернет, чтобы не возникало проблем с асимметричными маршрутами.

Настройка таблицы маршрутизации с помощью делегирования подсети

Чтобы развернуть кластер, мы рекомендуем использовать делегирование подсети для настройки таблицы маршрутизации аналогично тому, как это было сделано для правил NSG. Включение делегирования подсети в подсети кластера позволяет службе настраивать и обновлять таблицу маршрутизации.

Ручная настройка таблицы маршрутизации

Вы также можете вручную настроить таблицу маршрутизации. При развертывании кластера в виртуальной сети по умолчанию предлагается настроить делегирование подсети для Microsoft.Kusto/clusters. Пропустить этот этап можно на панели Функции предварительной версии.

Предупреждение

Ручная настройка таблицы маршрутизации для кластера не является простой операцией и требует постоянного отслеживания изменений в этой статье. Мы настоятельно рекомендуем использовать для кластера делегирование подсети или решение на основе частной конечной точки.

Чтобы вручную настроить таблицу маршрутизации, ее необходимо определить в подсети. Необходимо указать адреса для управления и наблюдения за работоспособностью системы со следующим прыжком Интернет.

Например, для региона Запад США должны быть определены следующие UDR.

| Имя. | Префикс адреса | Следующий прыжок |

|---|---|---|

| ADX_Management | 13.64.38.225/32 | Интернет |

| ADX_Monitoring | 23.99.5.162/32 | Интернет |

| ADX_Monitoring_1 | 40.80.156.205/32 | Интернет |

| ADX_Monitoring_2 | 40.80.152.218/32 | Интернет |

| ADX_Monitoring_3 | 104.42.156.123/32 | Интернет |

| ADX_Monitoring_4 | 104.42.216.21/32 | Интернет |

| ADX_Monitoring_5 | 40.78.63.47/32 | Интернет |

| ADX_Monitoring_6 | 40.80.156.103/32 | Интернет |

| ADX_Monitoring_7 | 40.78.62.97/32 | Интернет |

| ADX_Monitoring_8 | 40.80.153.6/32 | Интернет |

Как автоматически обнаруживать зависимости

Azure Data Explorer предоставляет API, который позволяет клиентам обнаруживать все внешние исходящие зависимости (FQDN) программно. Эти исходящие зависимости позволят клиентам настроить брандмауэр на своей стороне, чтобы разрешить трафик управления через зависимые полные доменные имена. Клиенты могут иметь эти брандмауэры в Azure или локально. Последнее может вызвать дополнительную задержку и повлиять на производительность службы. Сервисным группам необходимо будет протестировать этот сценарий, чтобы оценить влияние на производительность сервиса.

ARMClient используется для демонстрации REST API с помощью PowerShell.

Выполните вход с помощью ARMClient

armclient loginВызов операции диагностики

$subscriptionId = '<subscription id>' $clusterName = '<name of cluster>' $resourceGroupName = '<resource group name>' $apiversion = '2021-01-01' armclient get /subscriptions/$subscriptionId/resourceGroups/$resourceGroupName/providers/Microsoft.Kusto/clusters/$clusterName/OutboundNetworkDependenciesEndpoints?api-version=$apiversionПроверьте ответ

{ "value": [ ... { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/AzureActiveDirectory", "name": "<clusterName>/AzureActiveDirectory", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "etag": "\"\"", "location": "<AzureRegion>", "properties": { "category": "Azure Active Directory", "endpoints": [ { "domainName": "login.microsoftonline.com", "endpointDetails": [ { "port": 443 } ] }, { "domainName": "graph.windows.net", "endpointDetails": [ { "port": 443 } ] } ], "provisioningState": "Succeeded" } }, { "id": "/subscriptions/<subscriptionId>/resourceGroups/<resourceGroup>/providers/Microsoft.Kusto/Clusters/<clusterName>/OutboundNetworkDependenciesEndpoints/InternalTracing", "name": "<clustername>/InternalTracing", "type": "Microsoft.Kusto/Clusters/OutboundNetworkDependenciesEndpoints", "location": "Australia Central", "properties": { "category": "Internal Tracing", "endpoints": [ { "domainName": "ingest-<internalTracingCluster>.<region>.kusto.windows.net", "endpointDetails": [ { "port": 443, "ipAddress": "25.24.23.22" } ] } ], "provisioningState": "Succeeded" } } ... ] }

Исходящие зависимости охватывают такие категории, как идентификатор Microsoft Entra, Azure Monitor, центр сертификации, служба хранилища Azure и внутренняя трассировка. В каждой категории есть список доменных имен и портов, которые необходимы для работы службы. Их можно использовать для программной настройки выбранного брандмауэра.

Развертывание кластера Azure Data Explorer в виртуальной сети с помощью шаблона Azure Resource Manager

Чтобы развернуть кластер Azure Data Explorer в виртуальной сети, используйте кластер Azure Data Explorer в шаблоне Azure Resource Manager виртуальной сети .

Этот шаблон создает кластер, виртуальную сеть, подсеть, группу безопасности сети и общедоступные IP-адреса.

Известные ограничения

- Ресурсы виртуальной сети с развернутыми кластерами не поддерживают перемещение в новую группу ресурсов или операцию подписки.

- Ресурсы общедоступного IP-адреса, используемые для модуля кластера или службы управления данными, не поддерживают перемещение в новую группу ресурсов или операцию подписки.

- Невозможно использовать префикс DNS "private-" для виртуальной сети, внедренных в кластеры Azure Data Explorer в рамках запроса.