Топология сети и подключение для Oracle в акселераторе целевой зоны Azure Виртуальные машины

В этой статье описано несколько рекомендаций и рекомендаций, определенных в области проектирования целевой зоны Azure для топологии сети и подключения. Он предлагает ключевые рекомендации по проектированию и рекомендациям по сети и подключению экземпляра Oracle, работающего в Azure Виртуальные машины. Так как Oracle поддерживает критически важные рабочие нагрузки, вы должны включить в проектные области целевой зоны Azure.

Приоритет безопасности для рабочих нагрузок Oracle

Как и в большинстве рабочих баз данных, защита рабочей нагрузки Oracle является важной. База данных должна оставаться частной и не иметь общедоступных конечных точек. Только авторизованные облачные службы, такие как бизнес-приложение или веб-интерфейсные службы, должны контролировать доступ к данным. Несколько авторизованных лиц могут управлять любой рабочей базой данных с помощью защищенной службы. Дополнительные сведения см. в разделе "Планирование удаленного доступа к виртуальной машине".

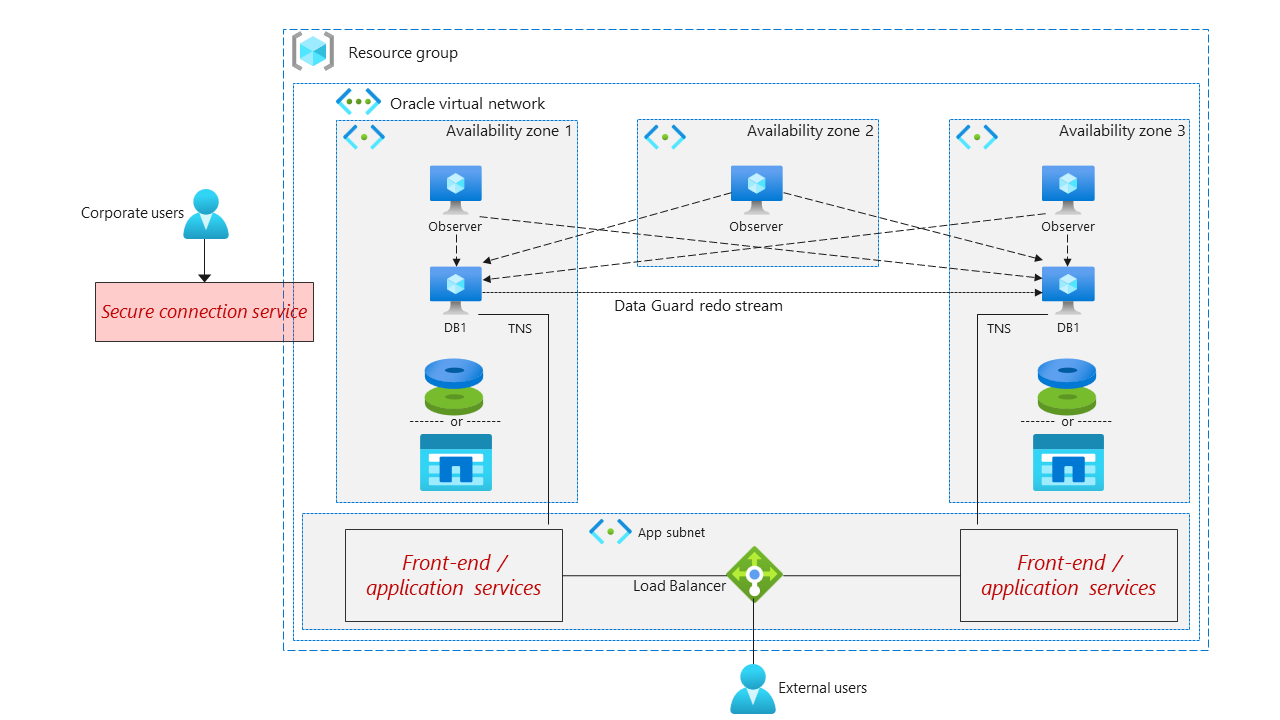

Проектирование сети высокого уровня

На следующей схеме архитектуры показаны рекомендации по сети для экземпляров Oracle в целевой зоне Azure.

Убедитесь, что все службы решений находятся в одной виртуальной сети.

Используйте Брандмауэр Azure, Шлюз приложений Azure или другие механизмы безопасности, чтобы обеспечить доступ к решению только важным трафиком.

Реализуйте сеть dmZ для более сложных мер безопасности сети. Дополнительные сведения см. в разделе "Реализация безопасной гибридной сети".

Мониторинг и фильтрация трафика с помощью Azure Monitor, групп безопасности сети Azure (NSG) или групп безопасности приложений.

Убедитесь, что все виртуальные машины, которые напрямую поддерживают базу данных Oracle, находятся в выделенной подсети и защищены из Интернета.

Подсеть базы данных Oracle должна включать группу безопасности сети, которая разрешает следующий трафик:

Входящий порт 22 или 3389, если службы баз данных Oracle работают в Windows только из безопасного источника. Дополнительные сведения о безопасном доступе к виртуальной машине см. в разделе "Планирование удаленного доступа к виртуальной машине".

Входящий порт 1521 только из интерфейсной подсети. Интерфейсная подсеть должна соответствовать рекомендациям для рабочих нагрузок, подключенных к Интернету.

Измените порты, если для обеспечения безопасности требуется скрытие. Не используйте порты по умолчанию.

Ограничение доступа к управлению Oracle минимальным количеством авторизованных пользователей с помощью Бастиона Azure для безопасного подключения к виртуальным машинам в подсети Oracle.

Если вы используете Бастион Azure для доступа к серверу базы данных Oracle, убедитесь, что AzureBastionSubnet включает группу безопасности сети, которая разрешает входящий трафик через порт 443.

Настройте группы размещения близкого взаимодействия для серверов приложений Oracle и серверов баз данных Oracle, чтобы свести к минимуму задержку в сети.

Используйте ускоренную сеть для развертывания всех служб.