Использование Бастиона Azure для удаленного доступа к виртуальной машине

Выбранное решение удаленного доступа зависит от таких факторов, как масштабирование, топология и требования к безопасности. В этой статье описывается, как предоставить удаленный доступ к виртуальным машинам, развернутым в архитектуре целевой зоны Azure. В этом руководстве основное внимание уделяется Бастиону Azure для удаленного доступа.

Azure предлагает технологии, которые совместно работают для обеспечения безопасного удаленного доступа к виртуальным машинам:

Бастион Azure — это платформа как услуга (PaaS), которую можно использовать для доступа к виртуальным машинам через браузер или через собственный клиент SSH или RDP на рабочих станциях Windows.

JIT-доступ предоставляется через Microsoft Defender для облака.

Варианты гибридного подключения, такие как Azure ExpressRoute и виртуальные сети.

Общедоступный IP-адрес, подключенный непосредственно к виртуальной машине или через правило NAT через общедоступную подсистему балансировки нагрузки Azure.

Рекомендации по проектированию

При наличии можно использовать существующее гибридное подключение к виртуальным сетям Azure через ExpressRoute или S2S и VPN-подключения P2S, чтобы обеспечить удаленный доступ из локальной среды к виртуальным машинам Windows и Linux Azure.

Группы безопасности сети (NSG) можно использовать для защиты подключений SSH и RDP к виртуальным машинам Azure.

JIT позволяет удаленному доступу по протоколу SSH и RDP через Интернет без необходимости развертывать любую другую инфраструктуру для поддерживаемых виртуальных машин. JIT поддерживает:

- Виртуальные машины, развернутые с помощью Azure Resource Manager.

- Виртуальные машины, развернутые с помощью классических моделей развертывания.

- Виртуальные машины, защищенные брандмауэрами Azure в той же виртуальной сети, что и виртуальная машина.

- Виртуальные машины, защищенные брандмауэрами Azure, контролируемыми диспетчером брандмауэров Azure.

Бастион Azure предоставляет дополнительный уровень контроля. Он обеспечивает безопасное и простое подключение RDP и SSH к виртуальным машинам непосредственно с портала Azure или собственного клиента через безопасный канал TLS. Azure Bastion также устраняет необходимость гибридного подключения.

Используйте соответствующую конфигурацию SKU для Bastion в Azure в зависимости от ваших требований. Дополнительные сведения см. в параметрах конфигурации Бастиона Azure.

Просмотрите часто задаваемые вопросы о Бастионе Azure, чтобы найти ответы на распространенные вопросы о службе.

Бастион Azure с проверкой подлинности Kerberos требует, чтобы контроллеры домена и Бастион Azure находились в одной виртуальной сети. Для получения дополнительной информации см. аутентификацию Kerberos в Azure Bastion.

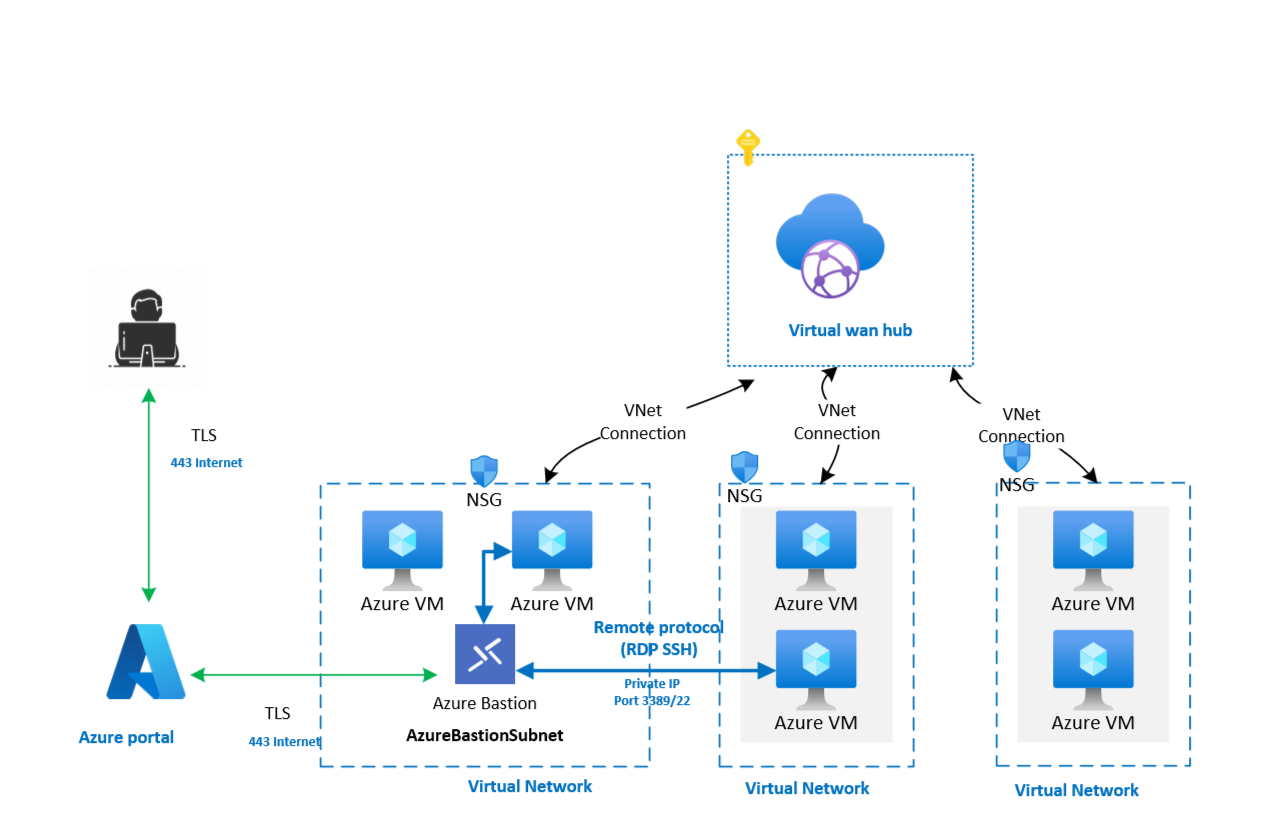

Бастион Azure можно использовать в топологии виртуальной глобальной сети Azure. Однако существуют некоторые ограничения:

Бастион Azure нельзя развернуть в виртуальном концентраторе виртуальной глобальной сети.

Azure Bastion должен использовать SKU уровня "Premium" или "Standard". Функция подключения на основе IP-адреса должна быть включена в ресурсе Azure Bastion. Дополнительную информацию см. в документации Azure по подключению на основе IP-адресов .

Бастион Azure можно развернуть в любой периферийной виртуальной сети, подключенной к виртуальной глобальной сети. Бастион Azure предоставляет доступ к виртуальным машинам в собственной виртуальной сети через подключения виртуальной сети Виртуальной глобальной сети. Он также может предоставлять доступ к виртуальным машинам в других виртуальных сетях, подключенных к той же виртуальной глобальной сети через связанные с ним центры. Для успешного развертывания требуется соответствующая конфигурация маршрутизации . Например, можно развернуть Azure Bastion с помощью шаблона расширения виртуального концентратора .

SKU Azure Bastion Standard требует выделенной подсети (AzureBastionSubnet), тогда как для SKU Developer это не требуется.

SKU разработчика — это бесплатная версия службы Azure Bastion с нулевой конфигурацией и постоянной доступностью. В отличие от SKU "Стандартный", SKU разработчика не является выделенным ресурсом: он функционирует как часть общего пула и не поддерживает пиринг виртуальных сетей.

Совет

Подключение на основе IP-адресов Azure Bastion также позволяет подключаться к локальным компьютерам, если существует гибридное подключение между ресурсом Azure Bastion и компьютером, к которому вы хотите подключиться. Дополнительные сведения см. в разделе Подключение к виртуальной машине с помощью указанного частного IP-адреса.

Рекомендации по проектированию

Для рабочих нагрузок разверните SKU Azure Bastion уровня «Премиум» или «Стандарт». Для песочницы и тестовых сред используйте SKU разработчика в выбранных регионах.

Используйте существующее подключение ExpressRoute или VPN, чтобы обеспечить удаленный доступ к виртуальным машинам Azure, доступным из локальной сети.

В топологии сети на основе виртуальной глобальной сети, где требуется удаленный доступ к виртуальным машинам через Интернет, можно развернуть Бастион Azure в каждой периферийной виртуальной сети соответствующих виртуальных машин.

Или вы можете развернуть централизованный экземпляр Бастиона Azure в одной периферийной топологии виртуальной глобальной сети. Эта конфигурация сокращает количество экземпляров Бастиона Azure для управления в вашей среде. Этот сценарий требует, чтобы пользователи, которые входят в виртуальные машины Windows и Linux через Azure Bastion, имели роль читателя на ресурсе Azure Bastion и выбранной виртуальной сети спиц. Некоторые реализации могут иметь вопросы безопасности или соответствия требованиям, ограничивающие или предотвращающие это требование. На следующей схеме показана топология Виртуальной глобальной сети Azure.

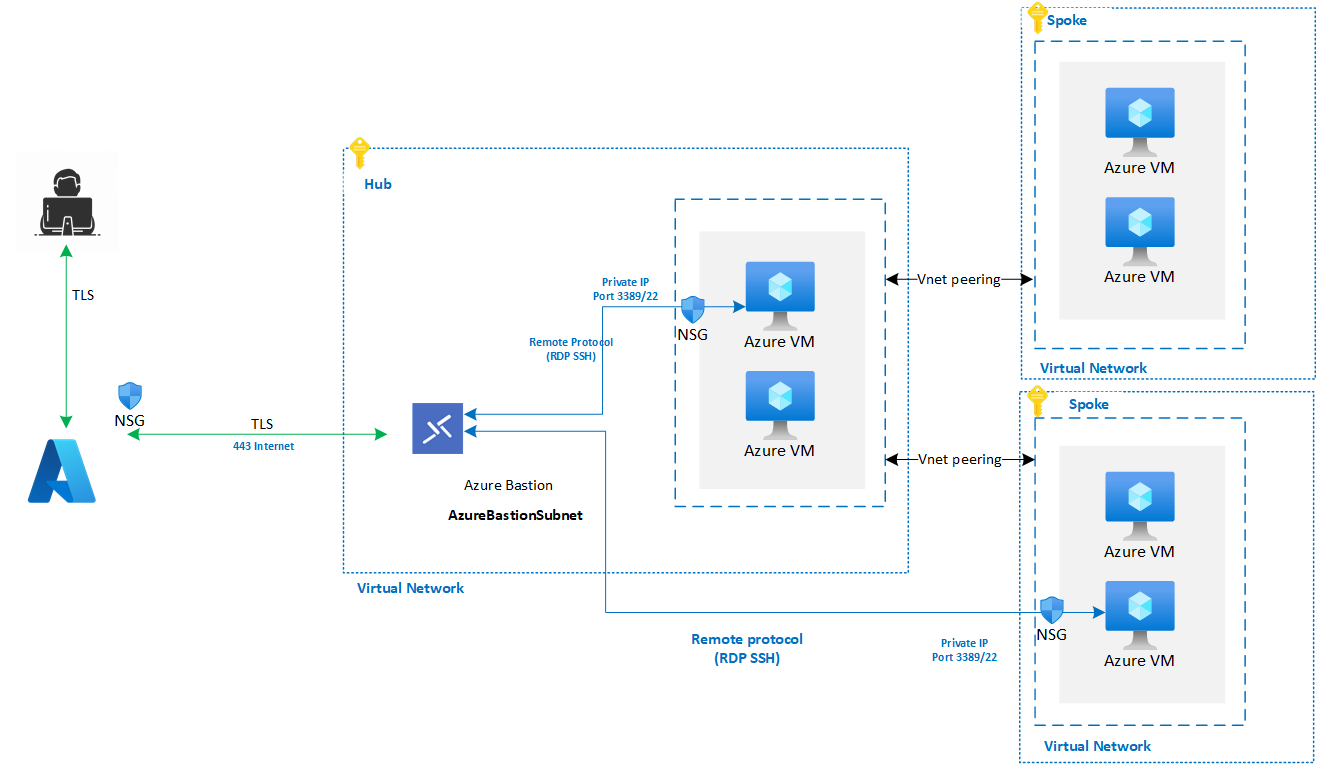

В топологии сети концентратора и периферийной сети, где требуется удаленный доступ к виртуальным машинам Azure через Интернет:

- Вы можете развернуть один узел Бастиона Azure в виртуальной сети концентратора, который может обеспечить подключение к виртуальным машинам Azure в периферийных виртуальных сетях через пиринг виртуальных сетей. Эта конфигурация сокращает количество экземпляров Бастиона Azure для управления в вашей среде. В этом сценарии пользователям, которые входят в виртуальные машины Windows и Linux с помощью Бастиона Azure, требуется роль читателя в ресурсе Бастиона Azure и виртуальной сети концентратора. Некоторые реализации могут иметь вопросы безопасности или соответствия требованиям, ограничивающие или предотвращающие это требование. На следующей схеме показана топология концентратора и периферийной структуры Azure.

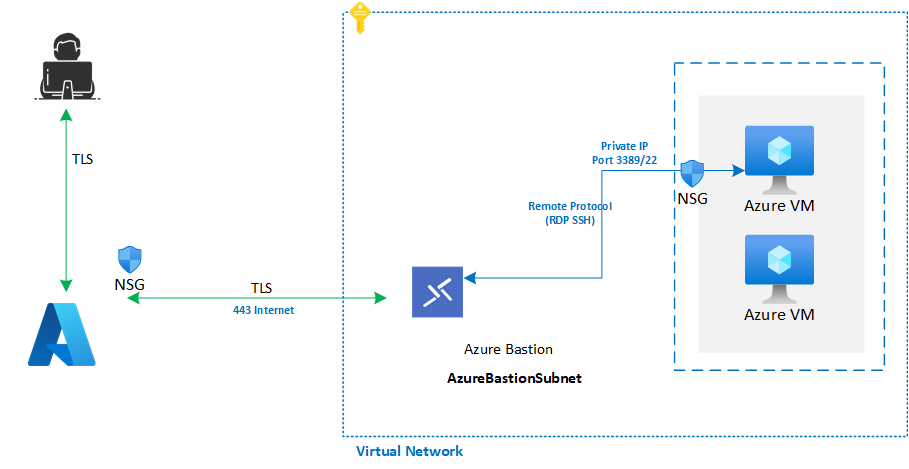

- В вашей среде может не быть возможности предоставить пользователям роль "Читатель" в системе управления доступом на основе ролей (RBAC) для ресурса Azure Bastion и виртуальной сети концентратора. Используйте SKU Бастиона Azure уровня "Базовый" или "Стандартный", чтобы обеспечить подключение к виртуальным машинам в периферийной виртуальной сети. Разверните выделенный экземпляр Бастиона Azure в каждой периферийной виртуальной сети, требующей удаленного доступа. На следующей схеме показана топология автономной виртуальной сети Azure.

Настройте правила NSG для защиты Бастиона Azure и виртуальных машин, к которым он предоставляет подключение. Дополнительные сведения см. в разделе Работа с виртуальными машинами и сетевыми группами безопасности в Azure Bastion.

Настройте журналы диагностики Бастиона Azure для отправки в центральную рабочую область Log Analytics. Дополнительные сведения см. в разделе Включение журналов ресурсов и работа с ними в Azure Bastion.

Убедитесь, что вы создадите необходимые назначения ролей RBAC для пользователей или групп, которые подключаются к виртуальным машинам через Azure Bastion.

При подключении к виртуальным машинам Linux с помощью SSH установите подключение с помощью закрытого ключа в Azure Key Vault.

Разверните Бастион Azure и выберите между ExpressRoute или VPN-доступом для решения конкретных потребностей, таких как аварийный доступ по экстренной мере.

Не разрешайте удаленный доступ к виртуальным машинам Windows и Linux через общедоступные IP-адреса, непосредственно подключенные к виртуальным машинам. Не развертывайте удаленный доступ без строгих правил NSG и брандмауэра.