Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Kubernetes с поддержкой Azure Arc поддерживает локальные и другие облачные среды, интегрированные с различными системами управления удостоверениями и доступом. Помимо существующего управления доступом на основе ролей кластера Kubernetes (RBAC), Kubernetes с поддержкой Azure Arc поддерживает Azure RBAC для объединения управления доступом в кластерах Kubernetes и минимизации операционных затрат.

Комбинация моделей RBAC, которую должна использовать ваша организация, зависит от того, что требуется для вашей организации. Некоторые примеры:

- Подключение кластера Kubernetes к Azure Arc

- Управление кластером Kubernetes с поддержкой Arc

- Установка расширений кластера Azure Arc

- Выполнение приложений в кластере Kubernetes с поддержкой Arc

- Использование Azure RBAC для доступа к ресурсам Azure

Понимание потребностей вашей организации и возможностей Kubernetes с поддержкой Azure Arc позволяет выбрать лучшие модели RBAC для конкретной инфраструктуры, безопасности и управления при создании кластера Kubernetes с поддержкой Arc.

В этой статье описывается архитектура Kubernetes с поддержкой Azure Arc и управление доступом (IAM), рекомендации, рекомендации и элементы управления доступом на основе ролей для различных сценариев.

Архитектура

Чтобы разработать правильную архитектуру для вашей организации, необходимо понять режимы подключения Kubernetes с поддержкой Arc. Azure RBAC поддерживается только в полностью подключенном режиме, а не в режиме с запятой.

Azure RBAC в службе Kubernetes с поддержкой Azure Arc

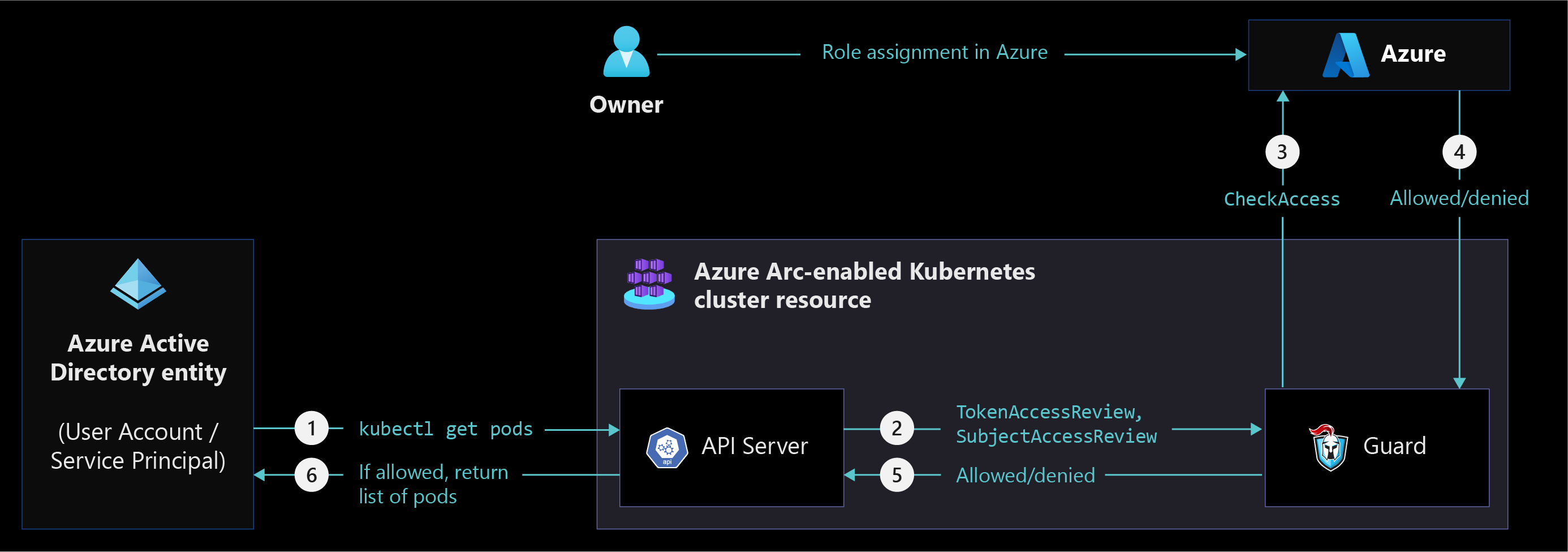

На следующей схеме показаны различные компоненты Kubernetes с поддержкой Azure Arc и способы взаимодействия при использовании Azure RBAC для управления кластером Kubernetes.

Безопасный доступ к кластеру Kubernetes с поддержкой Azure Arc из любого места

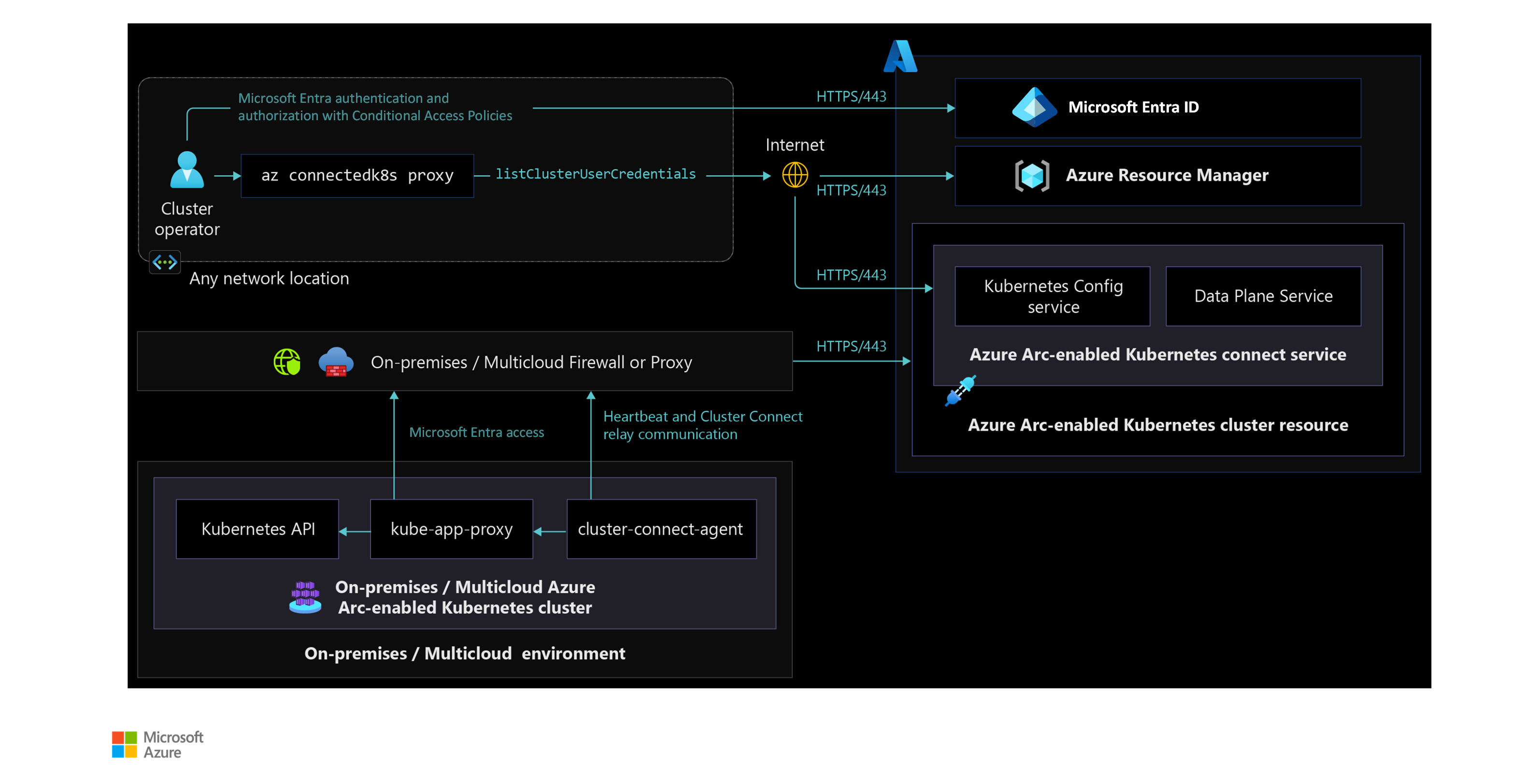

На следующей схеме показан доступ к кластеру Kubernetes с поддержкой Azure Arc в любом месте и показано, как компоненты взаимодействуют друг с другом для управления кластером с помощью Azure RBAC.

Рекомендации по проектированию

Просмотрите область проектирования удостоверений и управления доступом целевых зон Azure, чтобы оценить влияние Kubernetes с поддержкой Azure Arc на общую модель идентификации и доступа.

Для подключения кластера Kubernetes:

- Определите между пользователем Microsoft Entra (для ручного подключения одного кластера) и субъектом-службой (для подключения нескольких кластеров без сценариев и без головы) для подключения кластеров Kubernetes к Azure Arc по отдельности или в масштабе. Дополнительные сведения о реализации см. в области критического проектирования дисциплин автоматизации.

- Удостоверение сущности подключения должно иметь cluster-admin ClusterRoleBinding в кластере. Выбор между использованием пользователя из локального или другого поставщика облачных удостоверений или учетной записью службы Kubernetes с ролью администратора кластера.

Для управления кластерами Kubernetes:

- Так как Kubernetes с поддержкой Azure Arc обеспечивает проверку подлинности Microsoft Entra и Azure RBAC в локальную или другую облачную среду Kubernetes, необходимо выбрать между существующим управлением доступом Kubernetes и Azure RBAC в зависимости от требований к безопасности и управлению вашей организации.

- Определите, предоставляет ли kubernetes Cluster Connect с поддержкой Azure Arc возможность управления кластером Kubernetes без входящего брандмауэра, открытых для локальных или других облачных сетей.

- Определите, является ли Azure RBAC правильным выбором, если у вас есть множество кластеров Kubernetes, работающих в локальной среде и других облачных средах, и необходимо упростить администрирование кластера во всех кластерах Kubernetes.

Рекомендации по проектированию

Для подключения кластера Kubernetes:

- Используйте группы безопасности Microsoft Entra для предоставления ролей RBAC кластера Kubernetes с поддержкой Azure Arc для подключения кластеров Kubernetes с поддержкой Azure Arc и управления ими.

Для управления кластерами Kubernetes:

Если локальные удостоверения синхронизированы с идентификатором Microsoft Entra, используйте те же удостоверения при использовании Azure RBAC для управления кластерами.

Упростите управление доступом, создав группы безопасности и сопоставив их с ролями Azure RBAC, поддерживаемыми Kubernetes с поддержкой Azure Arc. Назначьте разрешения этим группам безопасности на уровне группы ресурсов или подписки в зависимости от требований к организации ресурсов и управлению. Дополнительные сведения см. в критической области проектирования организации ресурсов.

Примечание.

Kubernetes с поддержкой Azure Arc не поддерживает пользователей с более чем 200 членством в группах безопасности и вместо этого даст ошибку проверки подлинности.

Избегайте прямого назначения пользователей ролям RBAC Azure, так как управление доступом трудно.

Децентрализованность и делегирование ответственности по управлению доступом и назначениям аудита путем назначения владельцев групп безопасности.

Включите периодические проверки доступа в идентификаторе Microsoft Entra, чтобы удалить пользователей, которым больше не нужен доступ к кластерам Kubernetes.

Создайте политики условного доступа при использовании Azure RBAC для управления кластерами для применения различных условий для соблюдения политик безопасности и управления.

Элементы управления доступом на основе ролей

Kubernetes с поддержкой Azure Arc управляет кластерами Kubernetes с помощью Azure RBAC и поддерживает следующие роли для подключения кластеров Kubernetes к Azure Arc.

| Роль | Description |

|---|---|

| Роль пользователя кластера с поддержкой Azure Arc | Позволяет получить файл kubeconfig на основе кластера для управления кластерами из любого места. |

| Администратор Kubernetes Azure Arc | Позволяет управлять всеми ресурсами в кластере или пространстве имен, за исключением изменения или удаления квот ресурсов и пространств имен. |

| Администратор кластера Kubernetes Azure Arc | Позволяет управлять всеми ресурсами в кластере. |

| Зритель Kubernetes Azure Arc | Позволяет просматривать все ресурсы в кластере или пространстве имен, за исключением секретов. |

| Писатель Kubernetes Azure Arc | Позволяет обновлять все в кластере или пространстве имен, за исключением привязок ролей кластера и (кластеров). |

| Кластер Kubernetes — подключение Azure Arc | Определение ролей позволяет авторизовать любой пользователь или службу для создания ресурсов подключенных кластеров |

Следующие шаги

Дополнительные сведения о пути гибридного и многооблачного облака см. в следующих статьях:

- Просмотрите предварительные требования для Kubernetes с поддержкой Azure Arc.

- Просмотрите проверенные дистрибутивы Kubernetes для Kubernetes с поддержкой Azure Arc.

- Ознакомьтесь с гибридными и многооблачными средами.

- Ознакомьтесь с общими политиками условного доступа, применяемыми при использовании Azure RBAC для кластера Kubernetes с поддержкой Azure Arc.

- Организация ресурсов поможет вам спланировать и применить управление и безопасность с помощью Azure RBAC.

- Узнайте, как интегрировать идентификатор Microsoft Entra с кластерами Kubernetes с поддержкой Azure Arc.

- Узнайте, как безопасно получить доступ к кластеру из любого места с помощью подключения к кластеру.

- Просмотрите целевую зону Azure — область проектирования управления удостоверениями и доступом Azure.

- Ознакомьтесь с методологией cloud Adoption Framework контроль доступа.

- Использование автоматизированных сценариев Kubernetes с поддержкой Azure Arc с помощью Azure Arc Jumpstart.

- Дополнительные сведения о Azure Arc см. в схеме обучения Azure Arc.

- Ознакомьтесь с часто задаваемыми вопросами с поддержкой Azure Arc, чтобы найти ответы на наиболее распространенные вопросы.