Azure RBAC в кластерах Kubernetes с поддержкой Azure Arc

Типы объектов ClusterRoleBinding и RoleBinding в Kubernetes помогают определить собственную авторизацию в Kubernetes. С помощью управления доступом на основе ролей Azure (Azure RBAC) вы можете использовать идентификатор Microsoft Entra и назначения ролей в Azure для управления проверками авторизации в кластере. Это позволяет использовать преимущества назначений ролей Azure, таких как журналы действий, отображающие все изменения Azure RBAC в ресурс Azure, которые будут использоваться с кластером Kubernetes с поддержкой Azure Arc.

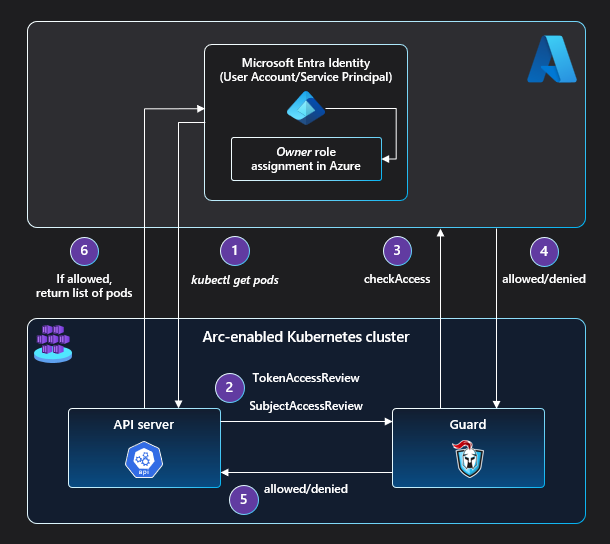

Архитектура

Чтобы все проверки доступа авторизации направлялись в службу авторизации в Azure, в кластере развертывается сервер веб-перехватчика (guard).

В apiserver кластера настраивается использование проверки подлинности на основе маркеров веб-перехватчика и авторизации веб-перехватчика, поэтому запросы TokenAccessReview и SubjectAccessReview перенаправляются на сервер веб-перехватчика guard. Запросы TokenAccessReview и SubjectAccessReview инициируются запросами к ресурсам Kubernetes, отправляемыми в apiserver.

Затем Guard вызывает checkAccess службу авторизации в Azure, чтобы узнать, имеет ли запрашиваемая сущность Microsoft Entra доступ к ресурсу обеспокоенности.

Если у этой сущности есть роль, которая разрешает этот доступ, allowed ответ отправляется из службы авторизации для защиты. Сервер guard, в свою очередь, отправляет в apiserver ответ allowed, что позволяет вызывающей сущности получить доступ к запрошенному ресурсу Kubernetes.

Если у сущности нет роли, которая разрешает этот доступ, denied ответ отправляется из службы авторизации для защиты. Сервер guard отправляет в apiserver ответ denied, возвращая вызывающей сущности ошибку запрета 403 для запрошенного ресурса.

Следующие шаги

- Воспользуйтесь нашим кратким руководством по подключению кластера Kubernetes к Azure Arc.

- Настройте Azure RBAC в кластере Kubernetes с поддержкой Azure Arc.