Сетевое подключение для Управляемый экземпляр SQL с поддержкой Azure Arc

Службы данных с поддержкой Azure Arc поддерживают два разных режима подключения. Режимы прямого и косвенного подключения развертывают Управляемый экземпляр SQL с поддержкой Azure Arc, работающие в кластерах Kubernetes с поддержкой Azure Arc с плоскостью управления Azure Arc.

Компоненты служб данных с поддержкой Arc:

- Контроллер данных Azure Arc

- Соединитель Azure Arc Active Directory

- Управляемый экземпляр SQL с поддержкой Azure Arc

Эти компоненты взаимодействуют с конечными точками Azure Arc, контроллерами домена Active Directory и DNS-серверами, работающими локально и в других облачных средах.

В этой статье описывается сетевая архитектура, рекомендации по проектированию и рекомендации по проектированию для подключения к плоскости управления Azure из локальной или другой облачной инфраструктуры. Вы узнаете, как управлять службами данных с поддержкой Arc и Управляемый экземпляр SQL с поддержкой Arc, работающими в кластерах Kubernetes с поддержкой Arc в локальных и других облачных средах.

Архитектура

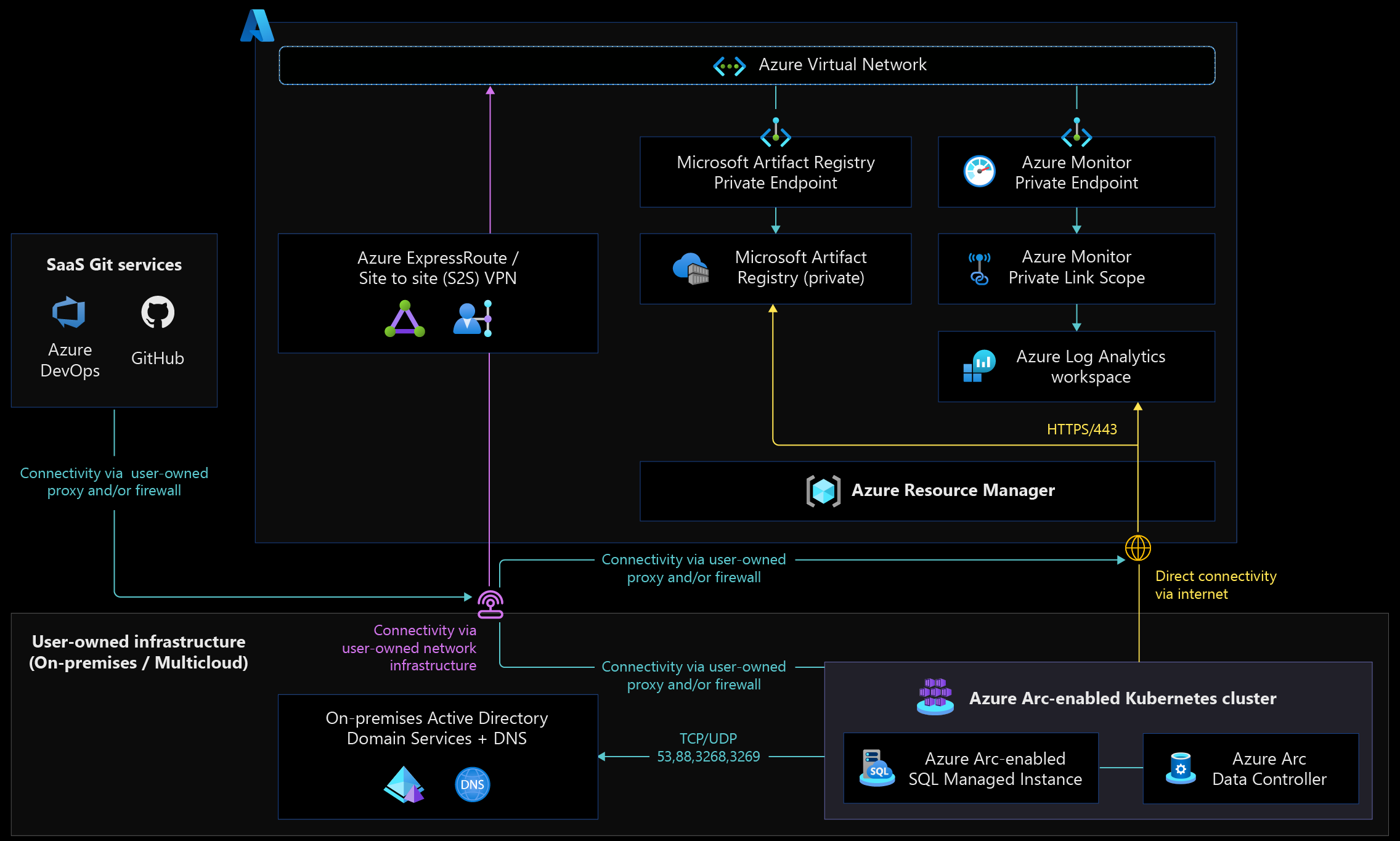

На следующей схеме показана сетевая архитектура служб данных с поддержкой Arc, которая поддерживает режимы сети с прямым и косвенным подключением.

На следующей схеме сценария показан пример различных потребительских служб с безопасным доступом к Управляемый экземпляр SQL с поддержкой Arc.

Рекомендации по проектированию

Ознакомьтесь с областью проектирования сетевой топологии и подключения целевых зон Azure, чтобы согласовать сетевое подключение служб данных с поддержкой Arc с проектом целевой зоны вашей организации.

Ознакомьтесь с разделом Сетевое подключение для Kubernetes с поддержкой Azure Arc , чтобы ознакомиться с сетевой архитектурой и рекомендациями по принятию правильных решений по развертыванию и эксплуатации служб данных с поддержкой Arc в кластере Kubernetes с поддержкой Arc. Службы данных с поддержкой Arc используют сетевое подключение Kubernetes с поддержкой Azure Arc для развертывания служб и операций.

Ознакомьтесь с доступностью функций служб данных с поддержкой Arc по режиму подключения и требованиям к сети для служб данных с поддержкой Azure Arc. Определите, соответствует ли режим прямого или косвенного подключения политикам сетевой безопасности вашей организации локальной сети или других поставщиков облачных служб.

Режим прямого подключения требует прямого подключения к Azure и предоставляет другие преимущества по своей природе. Рассмотрите компромиссы, необходимые для обеспечения этого прямого подключения в соответствии с требованиями к безопасности и соответствию требованиям вашей организации.

В зависимости от того, где выполняется кластер Kubernetes с поддержкой Arc, рекомендуется использовать тип Kubernetes LoadBalancer или NodePort. Эти службы предоставляют службы данных с поддержкой Arc, такие как контроллер данных и Управляемый экземпляр SQL. Подсистема балансировки нагрузки поддерживает одинаковый номер порта в нескольких экземплярах, в то время как порт узла требует разных номеров портов для каждого Управляемый экземпляр SQL с поддержкой Arc.

Для службы Управляемый экземпляр SQL с поддержкой Arc рассмотрите возможность развертывания таких типов программной подсистемы балансировки нагрузки, как MetalLB в локальных средах и внутренних подсистем балансировки нагрузки в облачных средах. Подсистемы балансировки нагрузки предоставляют согласованные IP-адреса и порты SQL Server, такие как 1433, или пользовательские порты и узлы балансировки нагрузки в кластере Kubernetes. Изменение IP-адресов узлов в кластерах с автоматическим масштабированием. Они не обеспечивают высокий уровень доступности при перемещении объектов pod с одного рабочего узла Kubernetes на другой. Например, во время отработки отказа, обновления и обслуживания кластеров Kubernetes, контроллеров данных и Управляемый экземпляр SQL с поддержкой Arc.

Рассмотрите возможность использования портов TLS, таких как 636 и 3269, по сравнению с портами 389 и 3268 без TLS с доменные службы Active Directory. Порты TLS обеспечивают безопасность подключений при использовании проверки подлинности AD в Управляемый экземпляр SQL с поддержкой Azure Arc.

При использовании Azure Key Vault для защиты секретов Kubernetes Управляемый экземпляр SQL с поддержкой Arc для проверки подлинности AD рассмотрите возможность использования частных конечных точек Azure Key Vault, чтобы обеспечить конфиденциальность подключений. Дополнительные сведения об использовании Azure Key Vault с кластерами Kubernetes с поддержкой Azure Arc см. в статье Расширение поставщика секретов Azure Key Vault, чтобы узнать, как получить секреты в кластерах Kubernetes с поддержкой Azure Arc.

Оценка общедоступных и частных конечных точек при использовании архивного BLOB-объекта учетной записи хранения Azure для хранения файлов резервных копий базы данных Управляемый экземпляр SQL с поддержкой Arc для долгосрочного хранения.

Рекомендации по проектированию

Ознакомьтесь с рекомендациями по проектированию сети Kubernetes с поддержкой Azure Arc, так как Управляемый экземпляр SQL с поддержкой Arc развернуты в существующем кластере Kubernetes с поддержкой Arc.

Используйте режим прямого подключения вместо развертывания в режиме косвенного подключения служб данных с поддержкой Arc и Управляемый экземпляр SQL с поддержкой Arc, чтобы получить преимущества развертывания в режиме прямого подключения.

Выберите тип службы Kubernetes LoadBalancer над типом службы NodePort для служб данных с поддержкой Arc, таких как контроллер данных, панели мониторинга и Управляемый экземпляр SQL с поддержкой Arc. Тип LoadBalancer обеспечивает устойчивость при сбоях узлов Kubernetes, перезапусках и удалении узлов во время обновления и обслуживания кластеров Kubernetes.

Используйте внутренние подсистемы балансировки нагрузки вместо внешних при использовании инфраструктуры общедоступного облака для развертывания служб данных с поддержкой Arc. Внутренняя подсистема балансировки нагрузки назначает частные IP-адреса из виртуальной сети и сохраняет трафик базы данных частным для внутренней сети.

Для локального развертывания используйте контейнерную подсистему балансировки нагрузки, например MetalLB , для поддержки типа службы подсистемы балансировки нагрузки. Контейнерная подсистема балансировки нагрузки упрощает правила брандмауэра с помощью стандартного порта SQL 1433. Это проще запомнить, чем использовать случайные порты с типом службы NodePort . Не забудьте выделить размер CIDR подсети для поддержки количества Управляемых экземпляров SQL с поддержкой Arc, развернутых в кластере Kubernetes с поддержкой Azure Arc.

При использовании проверки подлинности AD для Управляемый экземпляр SQL с поддержкой Arc в режиме вкладки ключей, управляемых системой или клиентом, не забудьте автоматизировать регистрацию DNS для конечных точек Управляемый экземпляр SQL с поддержкой Arc. Автоматизация помогает обнаруживать службы с помощью локальных или других облачных DNS-серверов. Кроме того, он устраняет издержки на операции и автоматически обновляет IP-адреса при их изменении или удалении экземпляра службы.

Используйте правила брандмауэра, чтобы ограничить сетевой доступ к конечным точкам Управляемый экземпляр SQL, контроллера данных и панелей мониторинга с поддержкой Arc, чтобы запретить доступ из ненадежных источников. Правила брандмауэра сокращают уязвимую зону Управляемый экземпляр SQL с поддержкой Arc и предотвращают кражу данных.

При использовании частных конечных точек Azure для Реестр артефактов Microsoft (также известного как Реестр контейнеров Майкрософт или MCR), Azure Key Vault, Azure Log Analytics и учетных записей хранения настройте локальные DNS-серверы для перенаправления DNS-запросов в dns-сервер пересылки в Azure. Такой подход позволяет автоматически обнаруживать эти частные конечные точки с помощью DNS-имен и устраняет необходимость использования записей узла или регистрации записей DNS на локальных DNS-серверах.

Для проверки подлинности AD для Управляемый экземпляр SQL с поддержкой Arc требуется подключение для доменные службы Active Directory. Настройте подключение к контроллерам домена на первичных сайтах и сайтах аварийного восстановления для обеспечения высокой доступности. Так как многие предприятия развертывают леса site recovery в разных географических регионах, используйте ближайший сайт, чтобы уменьшить задержку в сети для контроллеров домена. Дополнительные рекомендации см. в статье Управляемый экземпляр SQL непрерывности бизнес-процессов и аварийного восстановления с поддержкой Arc.

Дальнейшие действия

Дополнительные сведения о гибридном облаке и многооблачном пути см. в следующих статьях:

- Ознакомьтесь с режимами и требованиями к службам данных с поддержкой Azure Arc.

- Ознакомьтесь с проверкой подлинности Active Directory.

- Ознакомьтесь с разделом Сетевое подключение для Kubernetes с поддержкой Azure Arc.

- Используйте с поддержкой Arc Управляемый экземпляр SQL автоматизированных сценариев с помощью Azure Arc Jumpstart.

- Ознакомьтесь со схемой обучения Azure Arc в Microsoft Learn.