Рекомендации по топологии сети и подключению для акселератора целевой зоны служб Integration Services

В этой статье приведены рекомендации по проектированию и рекомендациям по топологии сети и подключению, которые можно применять при использовании акселератора целевой зоны служб Azure Integration Services (AIS). Сеть является главной для почти всего в целевой зоне.

Рекомендации по топологии сети и подключению для этой архитектуры зависят от требований размещенных рабочих нагрузок и требований к безопасности и соответствию требованиям вашей организации.

Рекомендации по проектированию

Используйте топологию сети на основе Виртуальная глобальная сеть, если ваша организация:

Планы развертывания ресурсов в нескольких регионах Azure и требуют глобального подключения между виртуальными сетями в этих регионах Azure и несколькими локальными расположениями.

Необходимо интегрировать масштабируемую сеть филиалов непосредственно в Azure с помощью программно-определенного развертывания глобальной сети (SD-WAN) или требует более 30 сайтов филиалов для завершения собственного IPsec.

Вам нужна транзитивная маршрутизация между VPN и ExpressRoute, например, когда удаленные филиалы, подключенные через VPN типа "сеть — сеть", или удаленные пользователи, подключенные через VPN типа "точка — сеть", нуждаются в подключении к контроллеру домена, подключенному к ExpressRoute, с использованием Azure.

Организации используют виртуальную глобальную сеть для удовлетворения потребности в крупномасштабном взаимодействии. Корпорация Майкрософт управляет этой службой, которая помогает снизить общую сложность сети и модернизировать сеть вашей организации.

Используйте традиционную топологию сети Azure, основанную на архитектуре концентратора и периферийной сети, если ваша организация:

Планируется развернуть ресурсы только в выбранном регионе Azure.

Не требуется глобальная, межсоединяемая сеть.

Имеет несколько удаленных расположений или расположений филиалов в каждом регионе и требует менее 30 туннелей безопасности IP (IPsec).

Требует полного управления конфигурацией или требует ручной настройки сети Azure.

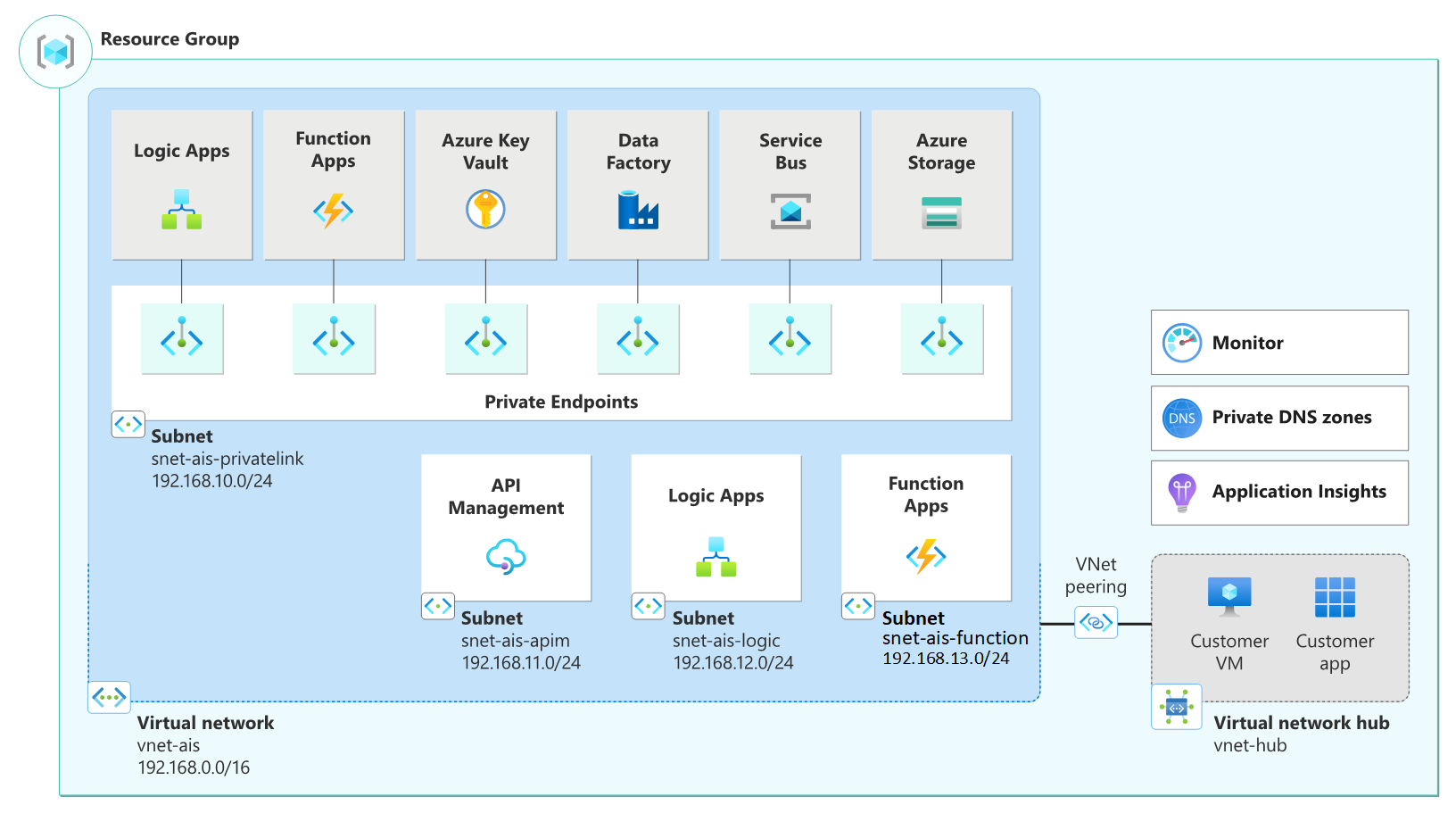

Эталонная топология сети

На следующей схеме архитектуры показана эталонная архитектура для корпоративного развертывания AIS:

Планирование IP-адресации

Корпоративные развертывания AIS должны включать использование частных конечных точек и виртуальная сеть. При планировании IP-адресации следует учитывать следующие рекомендации по проектированию:

Для некоторых служб AIS требуются выделенные подсети

Для создания экземпляров этой службы в подсети можно назначить определенную подсеть t0. Например, можно назначить подсеть планам службы приложений, чтобы с течением времени добавлять дополнительные приложения.

Azure VPN-шлюз может подключать перекрывающиеся локальные сайты с перекрывающимися пространствами IP-адресов с помощью возможности преобразования сетевых адресов (NAT).

Пользовательский DNS

Большинство служб AIS позволяют клиентам использовать собственные DNS-имена для общедоступных конечных точек, используя собственные DNS-серверы или через предложение Azure DNS. Настройка этих ресурсов выполняется на основе ресурсов, но поддерживаемые ресурсы перечислены ниже.

Управление API поддерживает пользовательские домены.

Приложения-функции и Logic Apps поддерживают пользовательские домены при размещении Служба приложений плана или Среда службы приложений.

служба хранилища учетные записи поддерживают пользовательские домены для конечных точек хранилища BLOB-объектов.

Фабрика данных, служебная шина и сетка событий не поддерживают пользовательские домены.

Частная зона DNS

Azure Частная зона DNS предоставляет надежную и безопасную службу DNS для виртуальной сети. Частная зона DNS Azure управляет доменными именами в виртуальной сети и разрешает их, позволяя обойтись без собственного решения для поддержки DNS.

Чтобы разрешить записи частной зоны DNS из виртуальной сети, необходимо связать виртуальную сеть с зоной. Связанные виртуальные сети имеют полный доступ и могут разрешать все записи DNS, опубликованные в частной зоне.

Рекомендации по проектированию

Важно правильно настроить параметры DNS для разрешения IP-адреса частной конечной точки в полное доменное имя (FQDN) ресурсов.

Возможно, существующие службы Microsoft Azure уже используют конфигурацию DNS для общедоступной конечной точки. Эту конфигурацию нужно переопределить для подключения с помощью частной конечной точки.

Шифрование и проверка подлинности сертификатов

Если для вашей сети требуется шифрование транзитного трафика и (или) проверки подлинности на основе сертификатов, может потребоваться рассмотреть, где и как выполняется это шифрование или проверка подлинности. Например, необходимо определить, какая служба выполняет завершение TLS.

Рекомендации по проектированию

Требует ли ваша разработка шифрования трафика между службами Azure? Можно ли завершить шифрование в Azure Front Door, а затем не шифроваться во время обхода магистральной сети Azure или в виртуальной сети?

Потребуется ли завершить шифрование в нескольких местах?

Нужно ли обрабатывать проверку подлинности в нескольких местах или выполнять его один раз для внешнего запроса?

Рекомендации по проектированию

При использовании корпоративного концентратора и периферийного дизайна рекомендуется использовать Azure Front Door в качестве точки входа для запросов на основе Интернета.

Рекомендуется использовать Шлюз приложений Azure в качестве точки завершения для любых внешних запросов на основе TLS или Управление API для проверки подлинности сертификата и (или) завершения SSL.

Подключение чувствительность к локальным ресурсам

Для многих сценариев интеграции предприятия требуется подключение локальных систем к Azure. Важно учитывать рекомендуемые модели для обеспечения этого подключения.

Рекомендации по проектированию

Azure ExpressRoute обеспечивает выделенное частное подключение к инфраструктуре Azure как услуга (IaaS) и ресурсам Платформы как услуга (PaaS) из локальных расположений.

Azure VPN-шлюз предоставляет совместное подключение типа "сеть — сеть" через общедоступный Интернет к ресурсам виртуальной сети "Инфраструктура Azure как услуга" (IaaS) из локальных расположений.

Azure ExpressRoute и Azure VPN-шлюз имеют различные возможности, затраты и производительность.

Локальный шлюз данных (OPDG) или гибридные Подключение Azure можно использовать, где ExpressRoute или VPN-шлюз не является практическим . OPDG/Hybrid Подключение ions — это оба примера служб ретрансляции, использующие служебная шина чтобы исходящие подключения из локальной сети получали запросы из Azure, не открывая порты во внешнем брандмауэре или сети.

OPDG ограничен в количестве запросов в минуту, которое поддерживается (ограничение регулирования), имеет определенные ограничения размера данных и работает только с ограниченными ресурсами Azure (Logic Apps, Power BI, Power Apps, Power Automate, Analysis Services).

Гибридные подключения работают с Служба приложений (приложения-функции или веб-приложения) и имеют собственные ограничения регулирования и изменения размера.

Гибридные Подключение Azure Relay — это ключевая часть служебная шина, которая позволяет ретрансляторам за пределами Служба приложений или OPDG.

Рекомендации по проектированию

Используйте Azure ExpressRoute в качестве основного канала подключения для подключения локальной сети к Azure.

Убедитесь, что вы используете правильный номер SKU для ExpressRoute и (или) VPN-шлюз на основе требований к пропускной способности и производительности.

Используйте Azure VPN-шлюз для подключения ветвей или удаленных расположений к Azure.

Используйте opDG и(или) гибридные Подключение, в которых не удается использовать ExpressRoute или VPN-шлюз, где ограничения пропускной способности не будут проблемой, и где вы используете ресурс Azure поддержки (например, Logic Apps, Function Apps).

Подключение тивность к службам AIS PaaS

Службы PaaS Azure AIS обычно обращаются через общедоступные конечные точки. Платформа Azure предоставляет возможности для защиты этих конечных точек или даже создания их полностью закрытых.

Защита этих конечных точек может быть достигнута с помощью частных конечных точек.

Чтобы заблокировать весь интернет-трафик к целевому ресурсу, используйте частную конечную точку.

Если вы хотите защитить определенный вложенный ресурс для ресурсов виртуальной сети, используйте частную конечную точку.

Если вы хотите защитить определенную учетную запись хранения для ресурсов виртуальной сети, можно использовать частную конечную точку.

Приватный канал Azure позволяет получить доступ к службам Azure AIS (например, служебная шина и Управление API) и службам, размещенным клиентом или партнером, через частную конечную точку в виртуальной сети.

При использовании Приватный канал трафик между виртуальной сетью и службой проходит через магистральную сеть Майкрософт, поэтому предоставление услуг общедоступному Интернету больше не требуется. Вы можете создать собственную службу приватного канала в виртуальной сети и предоставлять ее клиентам. Настройка и потребление с использованием Приватного канала Azure согласованы между службами Azure PaaS, клиентскими и общими партнерскими службами.

Рекомендации по проектированию

Внедрение виртуальной сети предоставляет выделенные частные развертывания для поддерживаемых служб. Трафик плоскости управления по-прежнему проходит через общедоступные IP-адреса.

Приватный канал Azure предоставляет выделенный доступ с помощью частных IP-адресов для экземпляров Azure PaaS или пользовательских служб на уровне "Стандартный" Azure Load Balancer.

У корпоративных клиентов часто возникают проблемы с общедоступными конечными точками для служб PaaS, которые должны быть соответствующим образом устранены.

Рекомендации по проектированию

Используйте внедрение виртуальной сети для поддерживаемых служб Azure, чтобы сделать их доступными в вашей виртуальной сети.

Службы Azure PaaS, внедренные в виртуальную сеть, по-прежнему выполняют операции плоскости управления с помощью конкретных общедоступных IP-адресов службы. Подключение чувствительность должна быть гарантирована для правильной работы службы.

Доступ к службам Azure PaaS из локальной среды через ExpressRoute с помощью частного пиринга. Используйте внедрение виртуальной сети для выделенных служб Azure или Приватный канал Azure для доступных общих служб Azure.

Чтобы получить доступ к службам Azure PaaS из локальной среды при внедрении виртуальной сети или Приватный канал недоступно, используйте ExpressRoute с пирингом Майкрософт, что позволяет избежать обхода общедоступного Интернета.

Доступ к службам PaaS Azure из локальной среды через ExpressRoute с помощью пиринга Майкрософт не предотвращает доступ к общедоступным конечным точкам службы PaaS. Необходимо настроить и ограничить это отдельно по мере необходимости.

Не включайте конечные точки службы виртуальной сети по умолчанию во всех подсетях.

Отключите общедоступный доступ к службам AIS PaaS.

Проектирование сети для Управление API

Рекомендации по проектированию

Определите, доступны ли ИНТЕРФЕЙСы API во внешних, внутренних или гибридных интерфейсах обоих.

Решите, следует ли использовать внутренний шлюз Управление API в качестве основной конечной точки или использовать службу Брандмауэр веб-приложений (WAF), например Шлюз приложений Azure или Azure Front Door.

Определите, следует ли развертывать несколько шлюзов и как они балансируют нагрузку, например с помощью Шлюз приложений перед шлюзом Управление API.

Определите, требуется ли подключение к локальным или многооблачными средам.

Рекомендации по проектированию

Разверните экземпляр Управление API в виртуальной сети, чтобы разрешить доступ к внутренним службам в сети.

Используйте Шлюз приложений для внешнего доступа к Управление API при развертывании экземпляра Управление API в виртуальной сети в внутреннем режиме.

Используйте частную конечную точку для экземпляра Управление API, чтобы клиенты в частной сети могли безопасно получить доступ к экземпляру через Приватный канал Azure.

Проектирование сети для учетных записей служба хранилища

служба хранилища Azure используется в качестве решения хранилища для Azure Logic Apps и Функции Azure.

Рекомендации по проектированию

Для повышения производительности приложение логики или приложение-функция должны использовать учетную запись хранения в том же регионе, что снижает задержку.

Используйте частные конечные точки для служба хранилища Azure учетных записей, чтобы разрешить клиентам в виртуальной сети безопасно получать доступ к данным через Приватный канал.

Для каждой таблицы, очереди и службы хранилища BLOB-объектов необходимо создать разные частные конечные точки.

Проектирование сети для Среда службы приложений

Среда службы приложений (ASE) — это выделенная изолированная среда для запуска веб-приложений, приложений-функций и Logic Apps (цен. категория "Стандартный"). Он развертывается в виртуальной сети и содержит ряд планов Служба приложений, каждый из которых используется для размещения служб приложений.

Рекомендации по проектированию

ASE развертывается в одной подсети в виртуальной сети. ASE можно развернуть с помощью виртуального IP-адреса (VIP-адреса), позволяющего внешним подключениям использовать общедоступный IP-адрес, который можно добавить в общедоступную запись DNS.

Приложения в СРЕДЕ ASE будут иметь доступ ко всем другим ресурсам в виртуальная сеть в зависимости от правил доступа к сети. Доступ к ресурсам в других виртуальных сетям можно достичь с помощью пиринга виртуальная сеть.

Приложения в среде ASE не должны быть настроены для принадлежности к виртуальной сети. Они автоматически находятся в виртуальной сети в силу развертывания в ASE. Это означает, что вместо необходимости настраивать сетевой доступ на основе каждого ресурса, его можно настроить один раз на уровне ASE.

Рекомендации по проектированию

- Используйте ASE версии 3, где это возможно, так как это обеспечивает большую гибкость сети, уменьшая конфигурацию, необходимую для отдельных ресурсов в ASE. ASE версии 3 также поддерживает избыточность зоны.

Проектирование сети для планов Служба приложений

Служба приложений в мультитенантной среде можно развернуть с помощью частной или общедоступной конечной точки. При развертывании с частной конечной точкой общедоступный доступ к Служба приложений удаляется. Если есть требование для частной конечной точки Служба приложений также быть доступной через Интернет, рассмотрите возможность использования шлюза приложений для предоставления службы приложений.

Тщательно спланируйте подсети для интеграции исходящей виртуальной сети, учитывая количество необходимых IP-адресов. Для интеграции с виртуальной сетью требуется выделенная подсеть. При планировании размера подсети следует учитывать, что Azure резервирует 5 IP-адресов в каждой подсети. Кроме того, для каждого экземпляра плана используется один адрес из подсети интеграции. При масштабировании приложения до четырех экземпляров используются четыре адреса. При увеличении или уменьшении размера требуемое адресное пространство удваивается на короткое время. Это влияет на реальные поддерживаемые экземпляры в подсети.

Если необходимо подключиться из Служба приложений к локальным, частным или IP-службам, рассмотрите следующее:

При выполнении в мультитенантной среде вызов Служба приложений может возникать из широкого диапазона IP-адресов, а интеграция с виртуальной сетью может потребоваться для удовлетворения требований к сети.

Службы, такие как Управление API (APIM), можно использовать для прокси-вызовов между границами сети и при необходимости предоставлять статический IP-адрес.

Рекомендации по проектированию

- Так как размеры подсети не могут быть изменены после назначения, используйте подсеть, достаточную для размещения любого масштаба приложения. Чтобы избежать проблем с емкостью подсети, следует использовать суффикс /26 (64 адреса) для интеграции с виртуальной сетью.

Проектирование сети для Фабрика данных Azure

Рекомендации по проектированию

Чтобы подключить фабрику данных к источнику данных, расположенному в локальной сети, или, возможно, в службе Azure, настроенной для блокировки доступа ко всем службам Azure, если они не разрешены специально, необходимо рассмотреть возможность интеграции фабрики данных с виртуальной сетью, предоставляющей сетевой доступ к целевому источнику данных.

Фабрика данных использует отдельные среды, называемые средами выполнения интеграции. Среда выполнения фабрики данных по умолчанию, среда выполнения интеграции Azure, не связана с виртуальной сетью, поэтому ее нельзя использовать для подключения к источникам данных, защищенным с помощью самых строгих брандмауэров. Рассмотрим , какие из этих сред выполнения лучше всего соответствуют вашим требованиям.

Для запуска управляемых виртуальных сетей требуется некоторое время, в то время как обычные среды выполнения Azure доступны практически мгновенно. Это то, что необходимо учитывать при планировании конвейеров и их отладке.

Среда выполнения служб SSIS с интегрированной виртуальной сетью среда выполнения займет до 30 минут.

Локальная среда выполнения интеграции может выполнять только действие копирования, которое копирует данные из одного источника в другой как есть. Если вы хотите выполнить какие-либо преобразования в данные, вы не можете выполнять те, кто использует потоки данных фабрики данных.

Управляемые частные конечные точки — это частные конечные точки, созданные в управляемой виртуальная сеть Фабрика данных Azure, устанавливая приватную связь с ресурсами Azure (как правило, источники данных для ADF). Фабрика данных Azure управляет этими частными конечными точками от вашего имени.

Частные конечные точки доступны только для локальной среды выполнения интеграции для подключения к Фабрике данных.

Проектирование сети для Logic Apps (стандартный) — интегрированные приложения виртуальной сети

Рекомендации по проектированию

Входящий трафик в приложения логики будет поступать через частные конечные точки. Обратитесь к рекомендациям по входящего трафика через документацию по частным конечным точкам при планировании проектирования сетей Logic Apps.

Исходящий трафик из приложений логики передается через виртуальную сеть. Ознакомьтесь с рекомендациями по исходящему трафику через документацию по интеграции с виртуальной сетью при планировании проектирования сетей Logic Apps.

Проектирование сети для служебная шина

Рекомендации по проектированию

Вы используете Частная зона DNS зоны или собственный DNS-сервер (с перенаправлением DNS) для разрешения ресурса приватного канала?

Фильтрация IP-адресов и виртуальные сети поддерживаются только на уровне SKU класса Premium для служебная шина. Если уровень "Премиум" не является практическим, ознакомьтесь с использованием маркеров SAS в качестве основного способа блокировки доступа к пространству имен.

Рекомендации по проектированию

Доступ к общедоступной сети должен быть отключен с помощью фильтрации IP-адресов, которая применяется ко всем поддерживаемым протоколам (например, AMQP и HTTPS).

Трафик к этому пространству имен должен быть ограничен только частными конечными точками путем ограничения доступа к общедоступной сети (с помощью фильтрации IP-адресов).

Поместите частную конечную точку в собственную выделенную подсеть, зарезервированную для служебная шина.

Добавьте запись DNS с помощью частной зоны DNS для частной конечной точки. Включите доверенные службы в Azure, чтобы получить доступ к пространству имен напрямую (тем самым обход брандмауэра), чтобы предотвратить проблемы с проектированием интеграции.

Проектирование сети для приложений-функций

Рекомендации по проектированию

- Вы используете Частная зона DNS зоны или собственный DNS-сервер (с перенаправлением DNS) для разрешения ресурса приватного канала?

Рекомендации по проектированию

Доступ к общедоступной сети должен быть отключен.

Трафик к этому пространству имен должен быть ограничен только частными конечными точками.

Поместите частную конечную точку в собственную выделенную подсеть, зарезервированную для функций.

Добавьте запись DNS с помощью частной зоны DNS для частной конечной точки.

Проектирование сети для Azure Key Vault

Рекомендации по проектированию

Доступ к общедоступной сети должен быть отключен.

Создайте частную конечную точку для ограничения доступа только через виртуальную сеть.

Поместите частную конечную точку в собственную выделенную подсеть, зарезервированную для Key Vault.

Добавьте запись DNS с помощью частной зоны DNS для частной конечной точки.

Проектирование сети для сетки событий

Рекомендации по проектированию

- Вы используете Частная зона DNS зоны или собственный DNS-сервер (с перенаправлением DNS) для разрешения ресурса приватного канала?

Рекомендации по проектированию

Доступ к общедоступной сети должен быть отключен с помощью фильтрации IP-адресов.

Трафик к темам и домену должен быть ограничен только частными конечными точками.

Поместите частную конечную точку в собственную выделенную подсеть, зарезервированную для сетки событий.

Добавьте запись DNS с помощью частной зоны DNS для частной конечной точки.

Проектирование сети для Центров событий

Рекомендации по проектированию

- Ограничение сетевого доступа не работает с уровнем SKU "Базовый" в Центрах событий

Рекомендации по проектированию

Доступ к общедоступной сети должен быть отключен с помощью фильтрации IP-адресов.

Доступ к общедоступной сети должен быть отключен с помощью конечных точек службы: создайте конечную точку службы виртуальная сеть в виртуальной сети и привязите ее к пространству имен Центров событий с помощью правила виртуальной сети.

Включите параметр "Доверенные службы", чтобы разрешить выбор ресурсов Azure для доступа к пространству имен.

Следующий шаг

Просмотрите критически важные области проектирования, чтобы выполнить полные рекомендации и рекомендации по архитектуре.