Настройка NAT для Azure VPN-шлюз

Эта статья поможет настроить NAT (преобразование сетевых адресов) для Azure VPN-шлюз с помощью портал Azure.

Сведения о NAT

Преобразование сетевых адресов (NAT) определяет механизмы преобразования одного IP-адреса в другой в IP-пакете. Обычно с помощью такого преобразования подключаются сети с перекрывающимися диапазонами IP-адресов. Правила NAT или политики на устройствах шлюза, соединяющих сети, указывают сопоставления адресов для преобразования адресов в сетях.

Дополнительные сведения о поддержке NAT для Azure VPN-шлюз см. в статье о NAT и Azure VPN-шлюз.

Внимание

- NAT поддерживается в следующих номерах SKU: VpnGw2~5, VpnGw2AZ~5AZ.

Начало работы

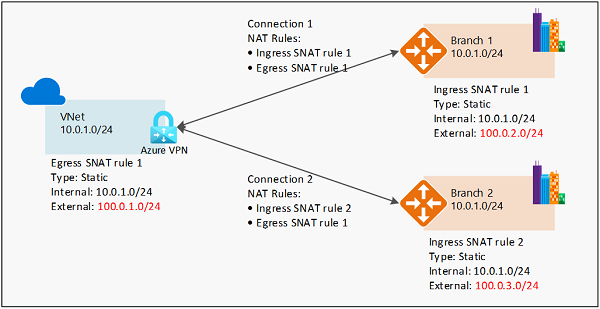

Части этой статьи помогут вам создать базовые блоки для настройки NAT в вашей сети. Выполнив инструкции, приведенные во всех трех частях, вы создадите топологию, которая представлена на схеме 1.

Схема 1

Необходимые компоненты

Убедитесь в том, что у вас уже есть подписка Azure. Если у вас нет подписки Azure, вы можете активировать преимущества для подписчиков MSDN или зарегистрировать бесплатную учетную запись.

Часть 1. Создание виртуальной сети и шлюзов

В этом разделе описано, как создать виртуальную сеть, VPN-шлюз и ресурсы шлюза локальной сети, соответствующие ресурсам, показанным на схеме 1. Чтобы создать эти ресурсы, выполните действия, описанные в статье "Руководство по сайту — сеть". Выполните инструкции, приведенные в указанных ниже разделах статьи, но не создавайте подключения.

Внимание

Не создавайте подключения. Если попытаться создать ресурсы подключения, операция не будет выполнена, так как IP-адреса совпадают с виртуальной сетью, Branch1 и Branch2. О создании ресурсов подключения рассказывается далее в этой статье.

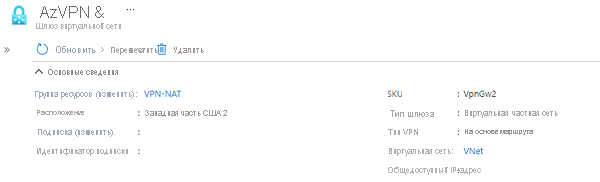

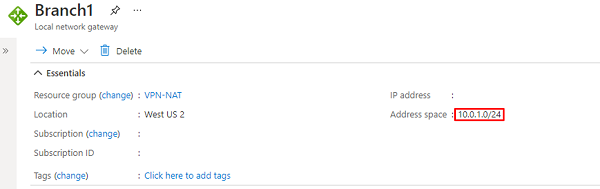

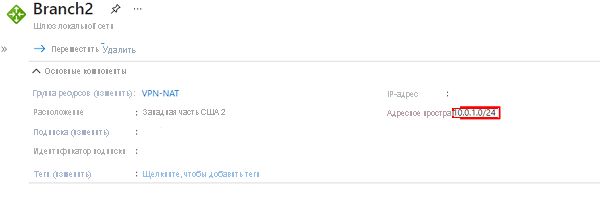

На приведенных ниже снимках экрана показаны примеры создаваемых ресурсов.

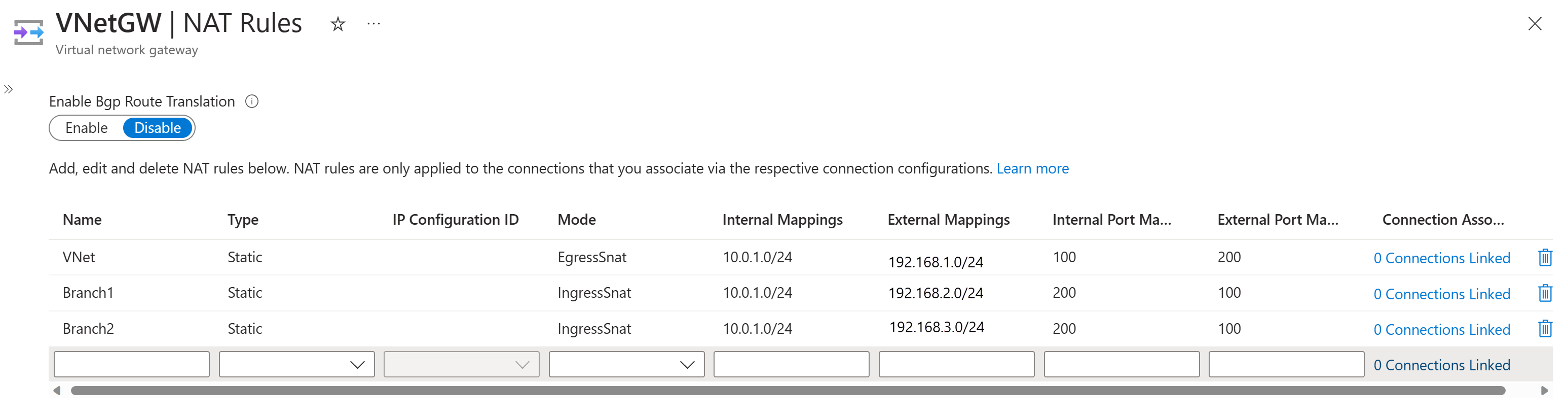

Часть 2. Создание правил NAT

Перед созданием подключений необходимо создать и сохранить правила NAT в VPN-шлюзе. В приведенной ниже таблице показаны обязательные правила NAT. Топологию см. на схеме 1.

Таблица правил NAT

| Имя. | Тип | Режим | Внутренние | Внешние | Connection |

|---|---|---|---|---|---|

| Виртуальная сеть | Статические | EgressSNAT | 10.0.1.0/24 | 192.168.1.0/24 | Оба подключения |

| Branch1 | Статические | IngressSNAT | 10.0.1.0/24 | 192.168.2.0/24 | Подключение Branch1 |

| Branch2 | Статические | IngressSNAT | 10.0.1.0/24 | 192.168.3.0/24 | Подключение Branch2 |

Чтобы создать все правила NAT в VPN-шлюзе, сделайте следующее: Если вы используете BGP, выберите "Включить" для параметра "Включить преобразование маршрутов Bgp".

В портал Azure перейдите на страницу ресурсов шлюза виртуальная сеть и выберите правила NAT в левой области.

Используя таблицу правил NAT, заполните значения. Если вы используете BGP, выберите "Включить" для параметра "Включить преобразование маршрутов Bgp".

Нажмите кнопку Сохранить, чтобы сохранить правила NAT в ресурс VPN-шлюза. Выполнение операции может занять до 10 минут.

Часть 3. Создание подключений и связывание правил NAT

В этом разделе описано, как создать подключения и связать правила NAT на том же шаге. Обратите внимание, что при первом создании объектов подключения без связывания правил NAT операция завершается ошибкой, так как ip-адреса совпадают между виртуальной сетью, Branch1 и Branch2.

Подключения и правила NAT указываются в примере топологии, показанной на схеме 1.

Перейдите к VPN-шлюзу.

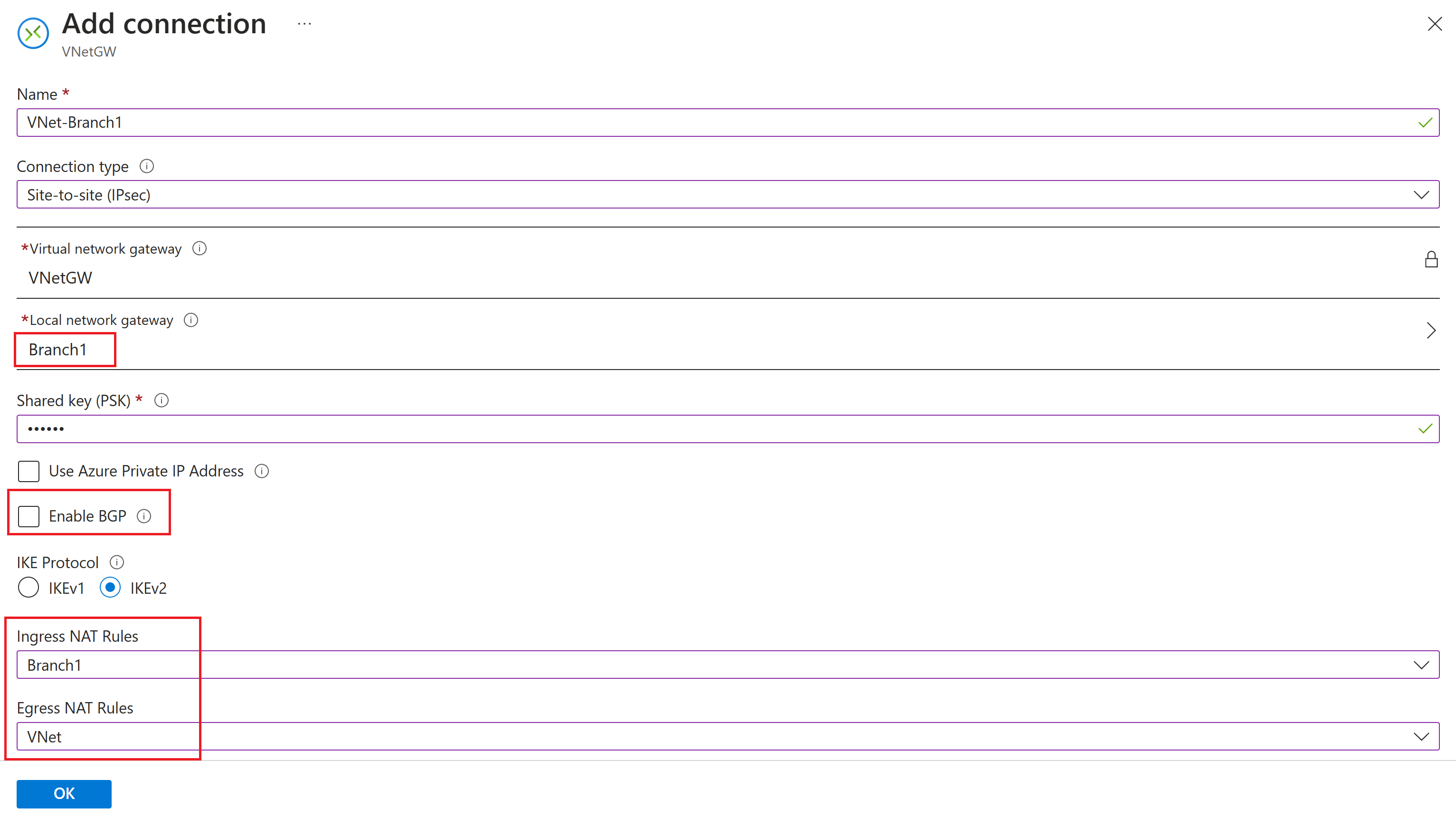

На странице "Подключения" нажмите кнопку "Добавить", чтобы открыть страницу "Добавить подключение".

На странице "Добавление подключения" введите значения для подключения VNet-Branch1, указав связанные правила NAT, как показано на следующем снимке экрана. Для правил NAT для входящего трафика выберите Branch1. Для правил NAT для исходящего трафика выберите виртуальную сеть. Если вы используете BGP, можно выбрать "Включить BGP".

Нажмите кнопку ОК, чтобы создать подключение.

Повторите действия, чтобы создать подключение VNet-Branch2. Для правил NAT для входящего трафика выберите Branch2. Для правил NAT для исходящего трафика выберите виртуальную сеть.

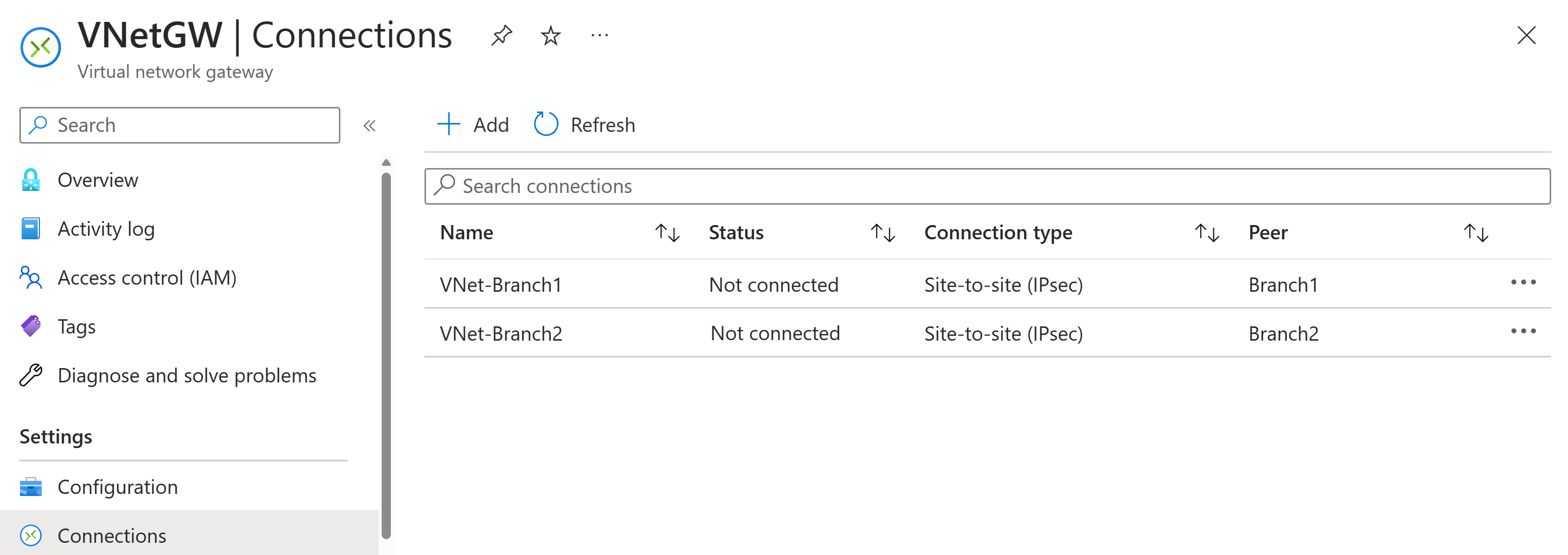

После настройки обоих подключений конфигурация должна выглядеть следующим образом. Состояние изменяется на "Подключено " при установке подключения.

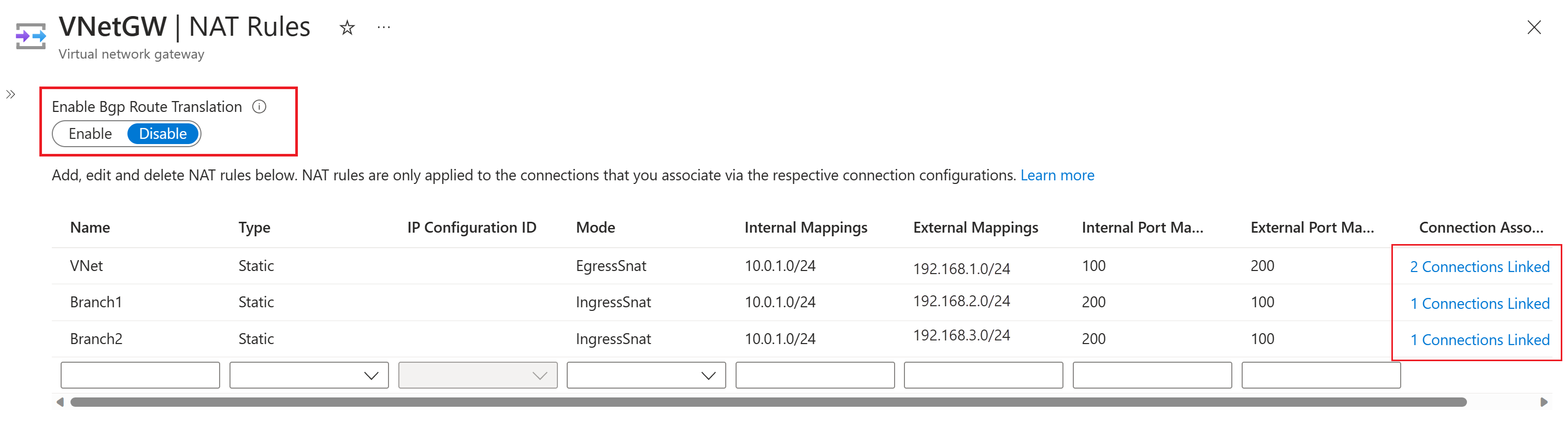

После завершения настройки правила NAT выглядят примерно так, как на следующем снимке экрана, и у вас будет топология, соответствующая топологии, показанной на схеме 1. Обратите внимание, что в таблице отображаются подключения, связанные с каждым правилом NAT.

Если вы хотите включить преобразование маршрутов BGP для подключений, нажмите кнопку "Включить ", а затем нажмите кнопку "Сохранить".

Ограничения NAT

Внимание

Для NAT действует несколько ограничений.

- NAT поддерживается в следующих номерах SKU: VpnGw2~5, VpnGw2AZ~5AZ.

- NAT поддерживается только для распределенных подключений IPsec/IKE. Подключения "виртуальная сеть — виртуальная сеть" или "точка — сеть" не поддерживаются.

- Правила NAT не поддерживаются для подключений, для которых включен параметр Использовать селектор трафика на основе политик.

- Для подсети внешнего сопоставления динамического NAT поддерживается размер не более /26.

- Сопоставления портов можно настроить только с помощью NAT статических типов. Динамические сценарии NAT неприменимы для сопоставлений портов.

- Сопоставления портов в настоящее время не могут принимать диапазоны. Необходимо вводить отдельные порты.

- Сопоставления портов можно использовать для протоколов TCP и UDP.

Следующие шаги

Установив подключение, можно добавить виртуальные машины в виртуальные сети. Инструкции см. в статье о создании виртуальной машины.