Рекомендации по топологии сети и подключению для Red Hat Enterprise Linux в Azure

В этой статье описываются рекомендации и рекомендации по сети Red Hat Enterprise Linux (RHEL), основанные на рекомендациях в области проектирования целевой зоны Azure для топологии сети и подключения.

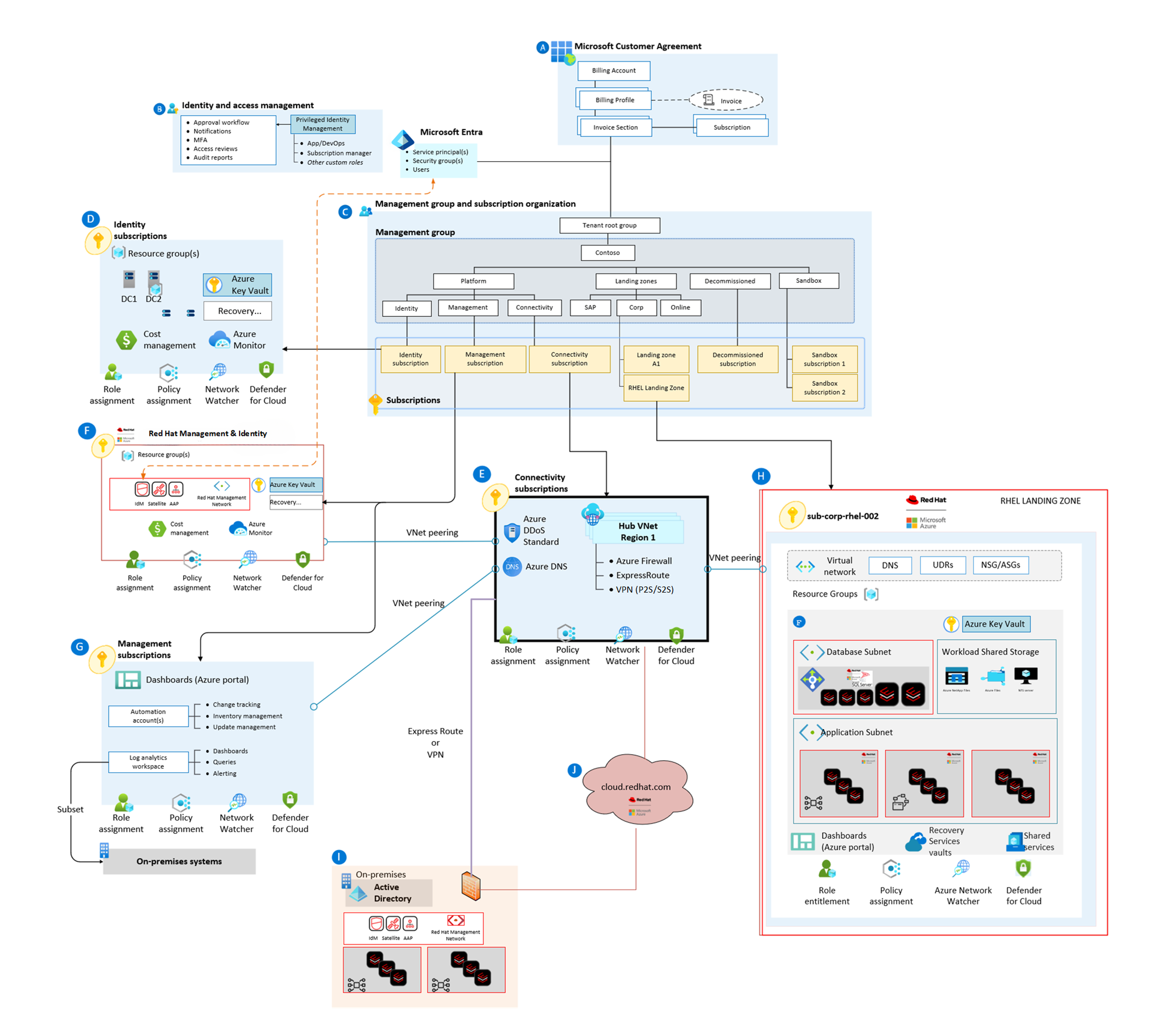

Архитектура

Следующая архитектура RHEL — это отправная точка, которая позволяет адаптироваться к конкретным бизнес-требованиям и техническим требованиям. При необходимости можно развернуть различные компоненты платформы RHEL и роли на виртуальных машинах с определенным изменением размера и избыточностью. Упрощенный макет сети в этих примерах демонстрирует принципы архитектуры и не описывает всю корпоративную сеть.

Скачайте файл Visio для этой архитектуры.

| Элемент | Description |

|---|---|

| а | Компоненты в Клиентское соглашение Майкрософт и выставлении счетов |

| Б | Компоненты в управлении удостоверениями и доступом Microsoft Entra |

| C | Компоненты в группах управления Azure |

| D | Компоненты в подписке управления удостоверениями Windows Server Active Directory |

| E | Компоненты в подписке сетевого концентратора |

| F | Компоненты в подписке RHEL Management and Identity |

| G | Компоненты в подписке группы управления Azure |

| H | Компоненты в подписке рабочей нагрузки RHEL |

| I | Компоненты локальной среды |

| J | Red Hat Облачные службы |

Рекомендации по проектированию для сети целевых зон RHEL

Рассмотрим следующие рекомендации по проектированию сети целевой зоны:

Используйте топологию сети концентратора и периферийной сети для отдельных регионов или развертываний с несколькими регионами. Azure Виртуальная глобальная сеть Hub предоставляет дополнительные функции или можно использовать традиционный концентратор виртуальной сети. Дополнительные сведения см. в разделе "Сеть целевой зоны Azure".

Используйте инфраструктуру в качестве кода для автоматизации развертываний, управления конфигурацией и 2-го дня для всех компонентов, связанных с сетью целевой зоны.

Используйте частные конечные точки для всех поддерживаемых служб Azure для повышения безопасности. Частные конечные точки гарантируют, что все маршруты трафика через частную сеть, а не через общедоступные IP-адреса.

Рекомендации по брандмауэру

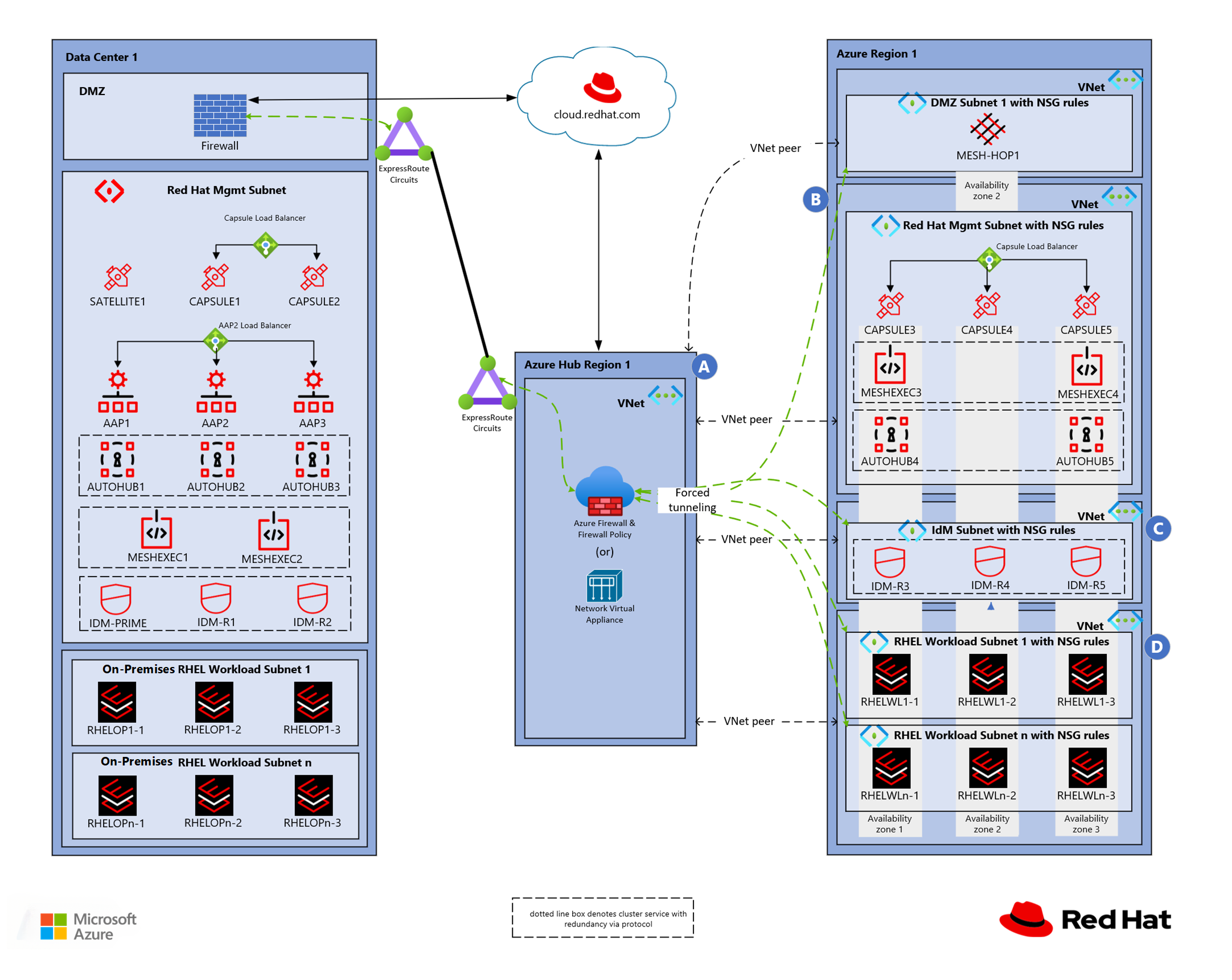

На следующей схеме показана гибридная архитектура целевой зоны RHEL региона Azure.

| Элемент | Description |

|---|---|

| а | Компоненты виртуальной сети Red Hat Management, содержащиеся в подписке Red Hat Management |

| Б | Компоненты виртуальной сети рабочих нагрузок RHEL, содержащиеся в подписке RHEL Production Workloads |

| C | Компоненты виртуальной сети управления удостоверениями, содержащиеся в подписке Red Hat Identity Management |

| D | Компоненты виртуальной сети рабочих нагрузок RHEL, содержащиеся в подписке RHEL Production Workloads |

Для топологий Виртуальная глобальная сеть рекомендуется использовать Брандмауэр Azure для маршрутизации трафика между целевыми зонами. Брандмауэр Azure предоставляет возможности фильтрации трафика и ведения журнала.

VPN-шлюз Azure или шлюз Azure ExpressRoute управляет гибридным подключением к концентратору. Чтобы отслеживать и контролировать трафик, используйте Брандмауэр Azure или устройство виртуальной сети (NVA) в концентраторе.

Вы можете использовать локальный брандмауэр для защиты и маршрутизации всех входящих и исходящих интернет-трафика. Брандмауэр может привести к задержке для облачных ресурсов. Ознакомьтесь с требованиями к производительности и безопасности, чтобы определить, как следует направлять трафик входящего трафика и исходящего трафика.

Рекомендации по подсети

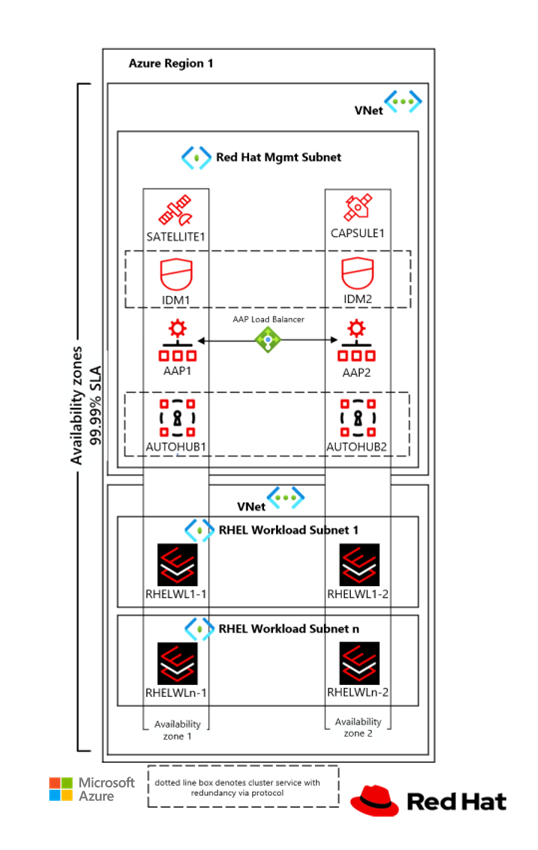

На следующей схеме показаны подсети управления и рабочей нагрузки в конфигурации, устойчивой к зонам.

При планировании областей IP-адресов и размера виртуальной сети для целевой зоны RHEL рассмотрите выделенные подсети для ресурсов приложения, базы данных и хранилища.

Применяйте подход на основе нулевого доверия для сети периметра и безопасности трафика. Дополнительные сведения см. в статье Стратегии безопасности в Azure.

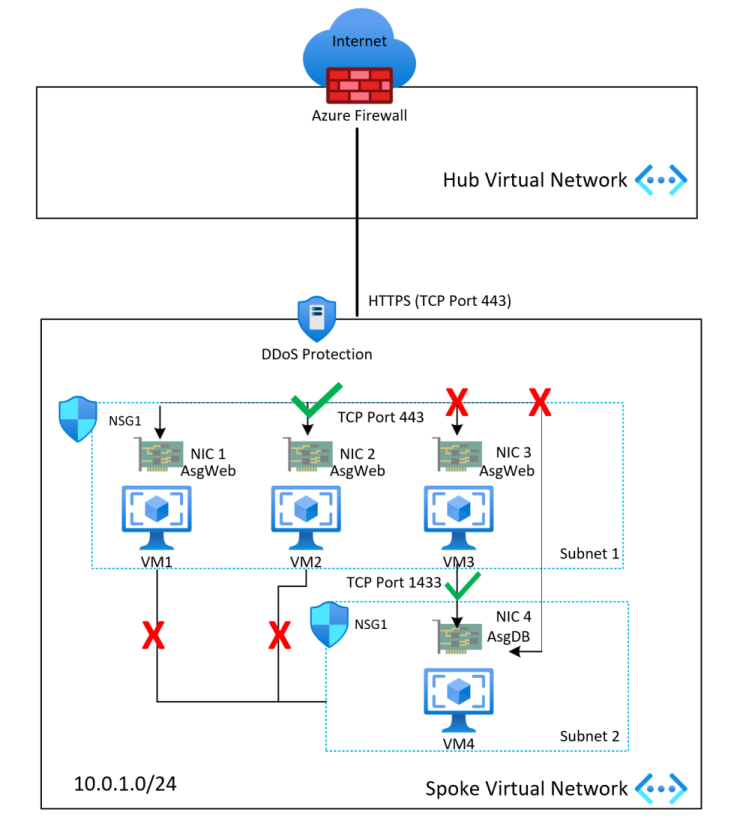

Рекомендации по группе безопасности сети

Используйте группы безопасности сети (NSG) для защиты трафика между подсетями и восточным и западным трафиком на платформе (трафик между целевыми зонами). Политика Azure может сделать эту конфигурацию по умолчанию для всех подсетей.

Используйте группы безопасности сети и группы безопасности приложений для микросегации трафика в целевой зоне и избегайте использования центрального NVA для фильтрации потоков трафика.

Включите журналы потоков NSG и перенаправьте их в аналитику трафика. Чтобы оптимизировать возможности аудита и безопасность, включите журналы потоков во всех критически важных виртуальных сетях и подсетях в подписке.

Используйте группы безопасности сети, чтобы выборочно разрешать подключение между зонами.

Команда приложений должна использовать группы безопасности приложений на уровне NSG уровня подсети, чтобы защитить многоуровневые виртуальные машины в целевой зоне.

Если ваша организация реализует принудительное туннелирование или объявленный по умолчанию маршрут в локальные расположения, рассмотрите возможность включения правил NSG исходящего трафика, чтобы запретить исходящий трафик из виртуальной сети непосредственно в Интернет. Эта конфигурация обеспечивает устойчивость, если сеанс BGP удаляется. Дополнительные сведения см. в разделе "Планирование сегментации сети целевой зоны".

Другие вопросы

Включите Интернет и фильтрацию и проверка трафика. Параметры исходящего трафика для включения Интернета и фильтрации и проверки трафика:

- Исходящий доступ к Red Hat Cloud через центральную сеть.

- Локальный маршрут по умолчанию, использующий локальный доступ к Интернету.

- Виртуальная глобальная сеть или традиционный концентратор виртуальной сети, защищенный Брандмауэр Azure или NVA.

Доставка содержимого и приложений. Ниже указаны варианты обработки входящего трафика для доставки содержимого и приложений.

- Шлюз приложений Azure с завершением L7, завершением протокола TLS и Брандмауэр веб-приложений.

- Динамический сетевой перевод (DNAT) и подсистема балансировки нагрузки из локальной среды.

- Azure виртуальная сеть с Брандмауэр Azure или NVA и Сервером маршрутов Azure в различных сценариях.

- Виртуальная глобальная сеть концентратор с Брандмауэр Azure с L4 и DNAT.

- Виртуальная глобальная сеть концентратор с NVA в различных сценариях.

Настройте разрешение доменных имен для локальных ресурсов и ресурсов Azure. Среда RHEL часто использует локальные ресурсы и ресурсы Azure, для которых требуется эффективное разрешение имен ресурсов. Предлагаются следующие рекомендации.

- Azure предоставляет внутреннее разрешение имен по умолчанию в виртуальной сети. Для этого сценария не требуется какая-либо конфигурация. Невозможно изменить суффикс разрешения доменных имен или выполнить регистрацию вручную. Дополнительные сведения см. в разделе "Разрешение имен", которое предоставляет Azure.

- Для разрешения имен в виртуальных сетях развертывания RHEL часто используют службы системы доменных имен (DNS) из сервера Управления удостоверениями Redhat (IdM) или Azure DNS. Чтобы обеспечить перенаправление на основе правил, объедините сопоставитель Частная зона DNS Azure и существующую инфраструктуру DNS.