Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

В этом разделе рассматриваются основные рекомендации по обеспечению высокобезопасной сегментации внутренней сети в целевой зоне для реализации нулевого доверия сети.

Рекомендации по проектированию

Модель нулевого доверия предполагает, что система уже была нарушена и проверяет каждый запрос, будто он исходит из неконтролируемой сети.

Расширенная реализация сети нулевого доверия использует полностью распределенные входные и выходные облачные микропериметры и более глубокую микросегментацию.

Группы безопасности сети (NSG) могут использовать теги служб Azure для упрощения подключения к решениям платформы как услуги PaaS Azure.

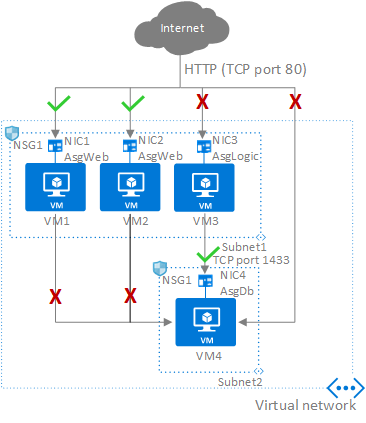

Группы безопасности приложений (ASG) не охватывают или обеспечивают защиту в виртуальных сетях.

Используйте журналы потоков виртуальной сети для проверки трафика, который проходит через виртуальные сети. Журналы потоков виртуальной сети предоставляют возможности, аналогичные журналам потоков NSG но охватывают более широкий спектр вариантов использования. Они также упрощают мониторинг трафика, так как можно включить ведение журнала на уровне виртуальной сети.

Примечание.

30 сентября 2027 г. журналы потоков группы безопасности сети (NSG) будут прекращены. В рамках этого вывода из эксплуатации вы больше не сможете создавать новые журналы потоков NSG, начиная с 30 июня 2025 года. Мы рекомендуем миграцию в журналы потоков виртуальной сети, которые преодолевают ограничения журналов потоков NSG. После даты прекращения поддержки аналитика трафика, включенная с помощью журналов потоков NSG, больше не будет поддерживаться, а существующие ресурсы журналов потоков NSG в ваших подписках будут удалены. Однако записи журналов потоков NSG не будут удалены и будут продолжать следовать соответствующим политикам хранения. Для получения дополнительной информации см. уведомление о выходе на пенсию .

Рекомендации по проектированию

Делегируйте создание подсети владельцу зоны приземления. Это позволит ему определить сегментирование рабочих нагрузок между подсетями (например, одна большая подсеть, многоуровневое приложение или внедренное в сеть приложение). Команда платформы может использовать Azure Policy, чтобы гарантировать, что группа безопасности сети с определёнными правилами (например, запрещать входящие SSH или RDP соединения из интернета или разрешать/блокировать трафик между зонами посадки) всегда связана с подсетями, имеющими политики, разрешающими только запрещения.

Используйте группы сетевой безопасности (NSG), чтобы защитить трафик между подсетями и восточно-западный трафик между зонами приземления на платформе.

Для защиты многоуровневых виртуальных машин в целевой зоне команда разработчиков приложений должна использовать группы безопасности приложений на уровне NSG подсети.

Используйте группы безопасности сети и группы безопасности приложений для микросегментации трафика в посадочной зоне и избегайте использования центрального виртуального сетевого модуля для фильтрации потоков трафика.

Включите

<a href="/azure/network-watcher/vnet-flow-logs-overview" data-linktype="absolute-path"> журналы потоков виртуальной сети и используйте<a href="/azure/network-watcher/traffic-analytics" data-linktype="absolute-path"> аналитику трафика для получения информации о потоках входящего и исходящего трафика. Включите журналы потоков во всех критически важных виртуальных сетях и подсетях в подписках, например виртуальные сети и подсети, содержащие контроллеры домена Windows Server Active Directory или критически важные хранилища данных. Кроме того, журналы потоков можно использовать для обнаружения и изучения потенциальных инцидентов безопасности, соответствия требованиям и мониторинга, а также для оптимизации использования.Планирование и перенос текущей конфигурации журналов потоков NSG в журналы потоков виртуальной сети. См. Перенос журналов потоков NSG.

Используйте группы безопасности сети, чтобы выборочно разрешать подключение между посадочными зонами.

Для топологий Виртуальной глобальной сети осуществляйте маршрутизацию трафика между целевыми зонами с помощью Брандмауэра Azure, если вашей организации требуются возможности фильтрации и ведения журнала для трафика, передаваемого между целевыми зонами.

Если ваша организация решит реализовать принудительное туннелирование (рекламировать маршрут по умолчанию) в локальную сеть, мы рекомендуем включить следующие правила NSG для исходящего трафика, чтобы запретить передачу исходящего трафика из виртуальных сетей непосредственно в Интернет в случае сбоя сеанса BGP.

Примечание.

Приоритеты правил потребуется скорректировать на основе существующего набора правил NSG.

| Приоритет | Имя. | Источник | Назначение | Услуга | Действие | Комментарий |

|---|---|---|---|---|---|---|

| 100 | AllowLocal |

Any |

VirtualNetwork |

Any |

Allow |

Разрешайте трафик во время нормальной работы. При включенном принудительном туннелировании 0.0.0.0/0 считается частью тега VirtualNetwork, если BGP объявляет его в ExpressRoute или VPN-шлюзе. |

| 110 | DenyInternet |

Any |

Internet |

Any |

Deny |

Запретите передачу трафика непосредственно в Интернет, если маршрут 0.0.0.0/0 был исключен из объявляемых маршрутов (например, из-за простоя или неправильной настройки). |

Внимание

Службы PaaS Azure, которые можно подключать к виртуальной сети, могут быть несовместимы с принудительным туннелингом. Операции уровня управления по-прежнему могут требовать прямого подключения к определенным общедоступным IP-адресам для правильной работы службы. Рекомендуется проверить сведения о конкретных требованиях к сети и в конечном итоге исключить подсеть службы из распространения маршрутов по умолчанию. Теги служб в UDR можно использовать для обхода маршрута по умолчанию и перенаправления только трафика плоскости управления, если доступен конкретный тег службы.

Схема, показывающая, как работает группа защиты приложений.

Схема, показывающая, как работает группа защиты приложений.