Сопоставление элементов управления безопасностью с целевыми зонами Azure

Перед принятием и подключением облачных служб Azure многие организации должны соблюдать определенные отраслевые или региональные правила. Эти правила соответствия определяются доменом соответствия и элементами управления соответственно. Например, CMMC L3 AC 1.001, где AC находится контроль доступа домене, а 1.001 — это идентификатор элемента управления в платформе сертификации модели зрелости кибербезопасности (CMMC). Рекомендуется сопоставить необходимые элементы управления соответствием с microsoft cloud security benchmark (MCSB) и определить настраиваемый набор элементов управления, которые не охватываются MCSB.

Кроме того, MCSB также предоставляет список встроенных политик и инициатив политики для адресов необходимых элементов управления. Для элементов управления, которые не рассматриваются в MCSB, руководство по сопоставлению элементов управления включает пошаговый процесс по созданию политик и инициатив.

Сопоставление необходимых элементов управления с microsoft cloud security benchmark может значительно ускорить безопасный интерфейс подключения Azure. Microsoft Cloud Security Benchmark предоставляет канонический набор облачных технических средств управления безопасностью на основе широко используемых платформ контроля соответствия требованиям, таких как NIST, CIS, PCI. Уже доступны встроенные инициативы соответствия нормативным требованиям. Если вы заинтересованы в определенном домене соответствия требованиям, обратитесь к встроенным инициативам соответствия нормативным требованиям.

Примечание.

Сопоставления элементов управления между тестами производительности облачной безопасности Майкрософт и отраслевыми тестами, такими как CIS, NIST и PCI, указывают только на то, что определенная функция Azure может использоваться для полного или частичного решения требований к контролю, определенного в этих отраслевых тестах. Следует учитывать, что такая реализация не обязательно преобразуется в полное соответствие соответствующим элементам управления в этих отраслевых тестах.

На следующей схеме показан поток процесса сопоставления элементов управления:

Действия по сопоставлению элементов управления

- Определите необходимые элементы управления.

- Сопоставлять необходимые элементы управления с тестом производительности облачной безопасности Майкрософт.

- Определите элементы управления, не сопоставленные с microsoft cloud security benchmark и соответствующими политиками.

- Выполнение оценки уровня платформы и уровня обслуживания.

- Реализуйте охранники с помощью инициатив политики с помощью средств целевой зоны Azure, собственных инструментов или сторонних инструментов.

Совет

Ознакомьтесь с рекомендациями по настройке архитектуры целевой зоны Azure для поддержки требований к сопоставлению элементов управления.

1. Определение необходимых элементов управления

Соберите все существующие и необходимые списки элементов управления соответствием из команды безопасности. Если список не существует, зафиксировать требования к элементу управления в электронной таблице Excel. Чтобы создать список, используйте приведенный ниже формат. Список состоит из элементов управления из одной или нескольких платформ соответствия требованиям. Используйте шаблон сопоставления элементов управления безопасностью для записи необходимых элементов управления и связанных платформ.

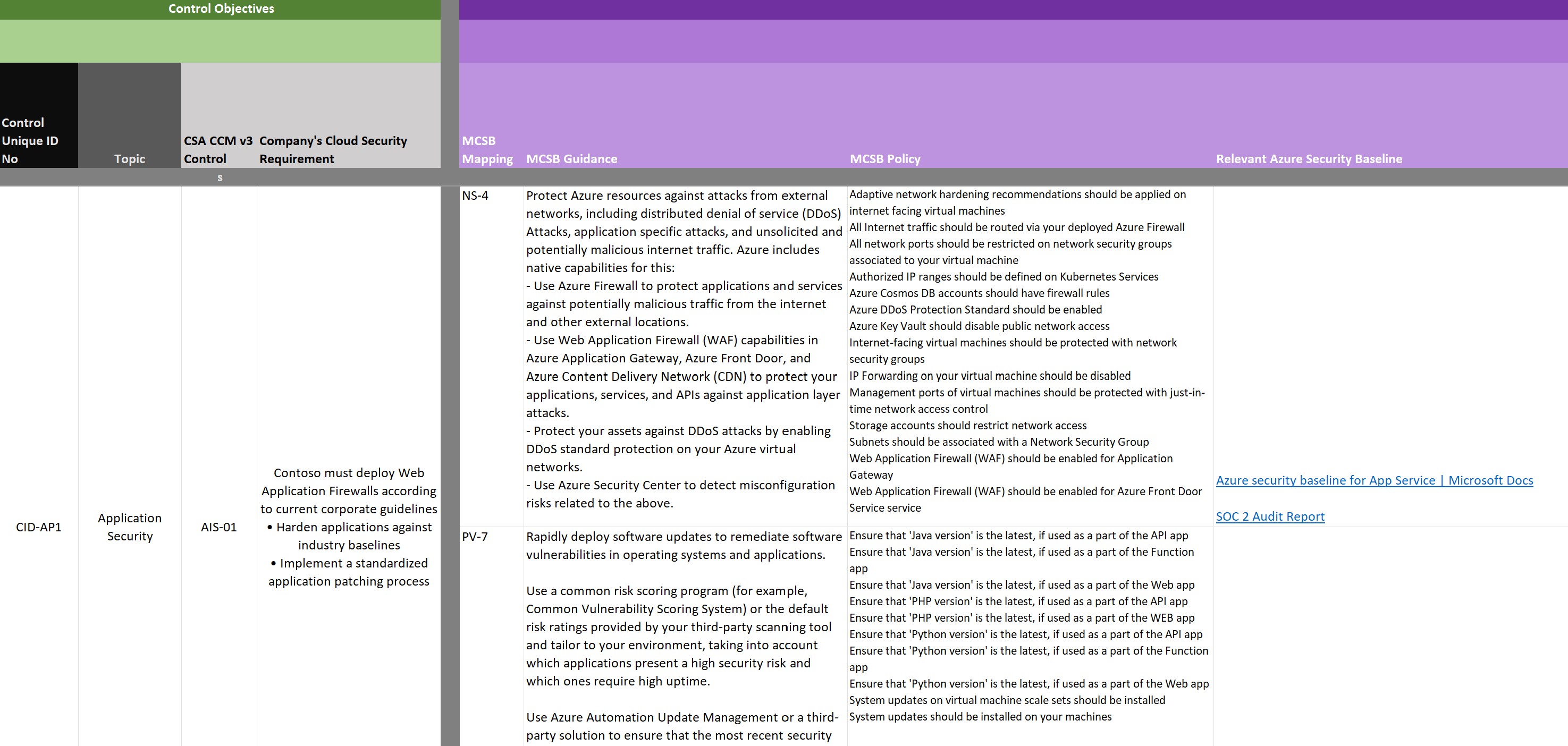

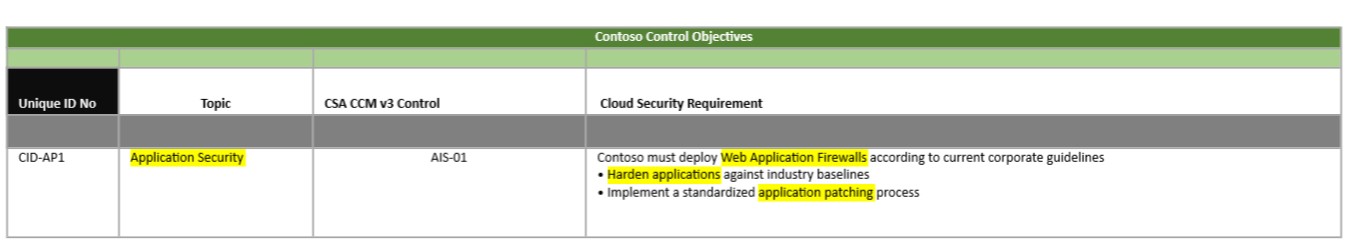

Пример формализованного списка элементов управления.

2. Сопоставление элементов управления с microsoft cloud security benchmark и создание набора пользовательских элементов управления

Для каждого захваченного элемента управления используйте соответствующие заголовки элементов управления, категории доменов и инструкции или описание для определения связанных элементов управления. Выровняйте намерение каждого элемента управления как можно ближе и запишите отклонение или пробелы в электронной таблице.

Вы также можете использовать общие платформы, сопоставленные как с эталонным показателем безопасности вашей организации, так и с microsoft cloud security, где они существуют. Например, если и ваши, и элементы управления microsoft cloud security benchmark уже сопоставлены с NIST 800-53 r4 или CIS 7.1, можно объединить наборы данных в этой сводной таблице. Промежуточные общие платформы можно найти в разделе ресурсов

Пример сопоставления единого элемента управления: цели управления вашей организации

В таблице выше показана одна из уникальных целей управления с выделенными ключевыми словами.

В этом примере мы рассмотрим существующую классификацию заданного элемента управления "Безопасность приложений", чтобы определить его как элемент управления, связанный с приложением. Содержимое в поле требования заключается в реализации брандмауэров приложений, а также для защиты и исправления своих приложений. Глядя на средства управления эталоном безопасности Microsoft Cloud Security и рекомендации по правильному совпадению, мы видим, что существует множество элементов управления, которые могут применяться и сопоставляться соответствующим образом.

Чтобы быстро искать определенную версию microsoft cloud security benchmark, мы предоставляем файлы скачивания Excel для каждого выпуска, который можно быстро искать по идентификатору элемента управления или части описания. На этом шаге процесс идентифицирует и сопоставляет элементы управления, которые рассматриваются в рамках теста безопасности облака Майкрософт.

3. Определите элементы управления, не сопоставленные с microsoft cloud security benchmark и соответствующими политиками

Все идентифицированные элементы управления, которые могут не сопоставляться напрямую, должны быть помечены как необходимые средства автоматизации, и в процессе реализации guardrail следует разработать настраиваемый сценарий политики или автоматизации.

Совет

AzAdvertizer — это средство, управляемое сообществом, одобренное Cloud Adoption Framework. Это поможет вам обнаружить встроенные политики из целевых зон Azure или из сообщества Политика Azure репозитория в одном месте.

4. Выполнение оценки платформы и уровня обслуживания

После четкого сопоставления элементов управления и целей с microsoft cloud security benchmark и сбора вспомогательных сведений об ответственности, рекомендациях и мониторинге, ит-отделе безопасности или поддержке организации необходимо просмотреть все предоставленные сведения в официальной оценке платформы.

Эта оценка платформы определяет, соответствует ли microsoft cloud security benchmark минимальному порогу использования и может ли он соответствовать всем требованиям к безопасности и соответствию нормативным требованиям.

Если обнаружены пробелы, вы по-прежнему можете использовать microsoft cloud security benchmark, но может потребоваться разработать средства устранения этих пробелов, пока эти пробелы не будут закрыты, и тест может освободить обновления для их решения. Кроме того, можно сопоставить пользовательские элементы управления, создав определение политики и при необходимости добавив его в определение инициативы.

Контрольные списки для утверждения

Группа безопасности одобрила платформу Azure для использования.

Вам потребуется присоединить отдельный базовый план службы microsoft cloud security benchmark Excel к ранее завершенным сопоставлениям элементов управления на уровне платформы.

- Добавьте столбцы для оценки, например охвата, принудительного применения, допустимых эффектов.

Выполните построчный анализ итогового шаблона оценки базовой службы:

Для каждой цели элемента управления укажите:

- Если это может быть выполнено службой или риском.

- Значение риска, если таковой имеется.

- Состояние проверки для этого элемента строки.

- Необходимые средства управления для устранения неполадок, если таковые есть.

- Что Политика Azure может применять или отслеживать элемент управления.

Где существуют пробелы в мониторинге или применении для службы и контроля:

- Сообщите команде microsoft cloud security benchmark, чтобы закрыть пробелы в содержимом, мониторинге или принудительном применении.

Для любых областей, которые не соответствуют вашим требованиям, обратите внимание на риск, связанный с тем, чтобы исключить это требование, влияние и, если это приемлемо для утверждения или если вы заблокированы из-за разрыва.

Состояние службы определяется:

- Служба соответствует всем требованиям или что риск является приемлемым и помещается в список разрешений, который будет использоваться после того, как на месте сторожевой границы.

- Или, пробелы в службе слишком большие или риск слишком большие, и служба помещается в блок-список. Его нельзя использовать, пока не будут закрыты пробелы корпорацией Майкрософт.

Входные данные — уровень платформы

- Шаблон оценки служб (Excel)

- Управление целями сопоставления эталонных показателей безопасности Microsoft Cloud Security

- Целевая служба

Выходные данные — уровень платформы

- Завершенная оценка службы (Excel)

- Устранение неполадок элементов управления

- Пробелы

- Утверждение и утверждение для использования служб

После утверждения от внутренней группы безопасности и аудита, что платформа и основные службы соответствуют их потребностям, необходимо реализовать согласованные результаты мониторинга и защиты. В процессе сопоставления и оценки, если существуют средства управления, которые выходят за рамки теста microsoft cloud security, то встроенные элементы управления или Политика Azure должны быть реализованы с помощью определений политик и дополнительного добавления в определение инициативы.

Контрольный список — уровень обслуживания

- Сводные сведения о политиках, которые были определены как необходимые в качестве выходных данных оценки платформы и оценки служб.

- Разработка необходимых определений пользовательской политики для поддержки устранения неполадок элементов управления и пробелов.

- Создайте настраиваемую инициативу политики.

- Назначьте инициативу политики с помощью средств целевой зоны Azure, собственных инструментов или сторонних инструментов.

Входные данные — уровень обслуживания

- Завершенная оценка службы (Excel)

Выходные данные — уровень обслуживания

- Инициатива настраиваемой политики

5. Реализация ограждений с помощью целевой зоны Azure или собственных средств

В следующих разделах описывается процесс определения, сопоставления и реализации элементов управления соответствием нормативным требованиям в рамках развертывания целевой зоны Azure. Развертывание охватывает политики, которые соответствуют эталону облачной безопасности Майкрософт для элементов управления безопасностью на уровне платформы.

Совет

В рамках акселераторов целевой зоны Azure (портал, Bicep и Terraform) мы по умолчанию назначаем инициативу по политике оценки безопасности облака Microsoft промежуточной корневой группе управления.

Вы можете узнать о политиках, назначенных в рамках развертывания акселератора целевой зоны Azure.

Руководство по политике реализации

В зависимости от целей управления может потребоваться создать пользовательские определения политик, определения инициатив политики и назначения политик.

Ознакомьтесь со следующими рекомендациями по каждому варианту реализации акселератора.

Портал акселератора целевой зоны Azure

При использовании интерфейса портала целевой зоны Azure:

- Создание настраиваемых политик безопасности в Microsoft Defender для облака

- Руководство по Создание определения пользовательской политики

- Назначение Политика Azure или инициатив политики

Azure Resource Manager с AzOps

При использовании шаблонов Resource Manager с AzOps Accelerator ознакомьтесь со статьей развертывания, чтобы узнать, как управлять платформой Azure с помощью инфраструктуры в качестве кода.

Модуль Terraform

При использовании модуля Terraform целевых зон Azure ознакомьтесь с вики-сайтом репозитория, чтобы узнать, как управлять дополнительными определениями и назначениями политик.

- Добавление определений и назначений настраиваемых Политика Azure

- Назначение встроенного Политика Azure

- Развертывание встроенных определений архетипов

Bicep

При использовании реализации Bicep целевых зон Azure узнайте, как создавать собственные определения и назначения политик.

Реализация пользовательских политик при не использовании реализации целевых зон Azure

Портал Azure

При использовании портал Azure ознакомьтесь со следующими статьями.

- Создание настраиваемых политик безопасности в Microsoft Defender для облака

- Создание определения пользовательской политики

- Создание политик и управление ими для обеспечения соответствия

- Назначение инициатив политики

Шаблоны диспетчера ресурсов Azure

При использовании шаблонов Resource Manager ознакомьтесь со следующими статьями.

- Создание определения пользовательской политики

- Назначение инициатив политики

- Создание назначения политики для идентификации несоответствующих требованиям ресурсов с помощью шаблона Resource Manager

- Справочник по шаблону определения политики Bicep и Resource Manager

- Справочник по шаблону Bicep и Resource Manager (инициатива)

- Справочник по шаблону назначения политик Bicep и Resource Manager

Terraform

При использовании Terraform ознакомьтесь со следующими статьями.

- Добавление настраиваемых определений и инициатив политики Azure

- Добавление определения набора Политика Azure

- Назначение групповой политики управления

- Назначение инициативы Политика Azure или политики

Bicep

При использовании шаблонов Bicep ознакомьтесь со следующими статьями.

- Краткое руководство. Создание назначения политики для выявления несоответствуемых ресурсов с помощью файла Bicep

- Справочник по шаблону определения политики Bicep и Resource Manager

- Справочник по шаблону набора политик Bicep и Resource Manager

- Справочник по шаблону назначения политик Bicep и Resource Manager

Руководство по использованию Microsoft Defender для облака

Microsoft Defender для облака постоянно сравнивает конфигурацию ресурсов с требованиями в отраслевых стандартах, правилах и тестах. Панель мониторинга соответствия нормативным требованиям предоставляет представление о состоянии соответствия требованиям. Узнайте больше об улучшении соответствия нормативным требованиям.

Часто задаваемые вопросы

Мы используем платформу, не сопоставленную с microsoft cloud security benchmark, как по-прежнему подключить наши цели управления?

Мы предоставляем сопоставления эталонных показателей безопасности microsoft cloud security со многими из наиболее популярных отраслевых платформ. Однако для элементов управления, которые в настоящее время не рассматриваются, требуется упражнение по сопоставлению вручную. В этих экземплярах ознакомьтесь с нашими шагами по выполнению сопоставления ручного управления.

[Пример] Нам нужно выполнить соответствие требованиям Федеральной защищенной B (PBMM) Канады, и в microsoft cloud security benchmark еще нет сопоставления с PBMM. Чтобы устранить это сопоставление, можно найти сопоставление общей платформы, например NIST SP 800-53 R4, доступное и сопоставленное с PBMM и MCSB версии 2. Используя эту общую платформу, вы можете понять, какие рекомендации и рекомендации необходимо выполнить в Azure для удовлетворения требуемой платформы.

Наши цели управления не охватываются элементами управления microsoft cloud security benchmark, как можно разблокировать их от подключения?

Microsoft Cloud Security Benchmark ориентирован на технические элементы управления Azure. Целевые области, связанные с не техническими элементами, такими как обучение, или для элементов, которые не являются прямой технической безопасностью, например безопасность центра обработки данных, опущены проектированием. Эти элементы могут быть помечены как ответственность Майкрософт, и доказательства соответствия могут быть предоставлены из содержимого теста безопасности Microsoft cloud security или отчетов аудита Майкрософт. Если вы обнаружите, что цель действительно является техническим элементом управления, создайте смягчающий элемент управления в дополнение к базе для отслеживания и отправьте запрос на MCSBteam@microsoft.com устранение отсутствующих элементов управления в будущих выпусках.

Ресурсы

Обзор безопасности центра обработки данных

Общие сведения о финансовых службах