Адаптация архитектуры зоны размещения Azure в соответствии с требованиями

В рамках руководства по целевой зоне Azure доступны несколько справочных вариантов реализации:

- Целевая зона Azure с виртуальной глобальной сетью Azure

- Зона развертывания Azure с традиционной архитектурой «концентратор и спицы»

- Основные компоненты посадочной зоны Azure

- Посадочная зона Azure для небольших предприятий

Эти варианты помогут вашей организации быстро приступить к работе с конфигурациями, которые обеспечивают концептуальную архитектуру целевой зоны Azure и рекомендации по проектированию.

Эталонные реализации основаны на рекомендациях и обучении команд Майкрософт от взаимодействия с клиентами и партнерами. Это знание представляет сторону "80" правила 80/20. Различные реализации занимают позиции по техническим решениям, которые являются частью процесса проектирования архитектуры.

Так как не все варианты использования одинаковы, не все организации могут использовать подход реализации точно так же, как он был предназначен. Необходимо понять рекомендации при определении требования к настройке.

Что такое архетип целевой зоны в целевых зонах Azure?

архетип зоны приземления описывает, что должно быть верно, чтобы зона приземления (подписка Azure) соответствовала ожидаемым требованиям к среде и стандартам соответствия в заданной области. Примеры:

- Назначения политик Azure.

- Назначения управления доступом на основе ролей (RBAC).

- Централизованно управляемые ресурсы, такие как сеть.

Рассмотрим каждую группу управления в иерархии ресурсов, так как она вносит вклад в выходные данные архетипа конечной зоны из-за того, что наследование политики работает в Azure. Думайте о том, что применяется на верхних уровнях иерархии ресурсов при проектировании более низких уровней.

Существует тесная связь между группами управления и архетипами целевой зоны, но только группа управления не является архетипом целевой зоны. Вместо этого она входит в состав платформы, которая используется для реализации каждого архетипа целевой зоны в вашей среде.

Эта взаимосвязь видна в концептуальной архитектуре зоны приземления Azure. Назначения политик создаются в промежуточной корневой группе управления, например Contosoдля параметров, которые должны применяться ко всем рабочим нагрузкам. Дополнительные назначения политик создаются на более низких уровнях иерархии для более конкретных требований.

Размещение подписки в иерархии группы управления определяет результирующий набор политик Azure и назначений управления доступом (IAM), которые наследуются, применяются и внедряются в эту конкретную целевую зону (подписку Azure).

Могут понадобиться дополнительные процессы и инструменты, чтобы обеспечить наличие необходимых централизованно управляемых ресурсов в целевой зоне. Ниже приведены некоторые примеры:

- Параметры диагностики для отправки данных журнала действий в рабочую область Log Analytics.

- Параметры непрерывного экспорта для Microsoft Defender для Облака.

- Виртуальная сеть с управляемыми IP-адресами для рабочих нагрузок приложений.

- Связывание виртуальных сетей с распределенной защитой от отказов в обслуживании (DDoS).

Заметка

В эталонных реализациях посадочной зоны Azure используются политики Azure с эффектами DeployIfNotExists и Modify для развертывания некоторых из вышеуказанных ресурсов. Они руководствуются принципом политически управляемого управления.

Дополнительные сведения см. в разделе Ограничения, управляемые политикой.

Встроенные архетипы для концептуальной архитектуры landing zone в Azure.

Концептуальная архитектура включает примеры архетипов целевой зоны для рабочих нагрузок приложений, таких как corp и online. Эти архетипы могут применяться к вашей организации и соответствовать вашим требованиям. Вы можете внести изменения в эти архетипы или создать новые. Ваше решение зависит от потребностей и требований вашей организации.

Совет

Чтобы просмотреть архетипы зон приземления в акселераторе Azure, см. группы управления в этом акселераторе.

Также может потребоваться создать изменения в другой точке иерархии ресурсов. При планировании иерархии для реализации целевых зон Azure для вашей организации следуйте инструкциям в областях проектирования.

Следующие примеры типов зон приземления из концептуальной архитектуры помогают понять их назначение и предполагаемое использование:

| Архетип зоны посадки (группа администрирования) | Назначение или использование |

|---|---|

| Корпорация | Выделенная группа управления для корпоративных целевых зон. Эта группа предназначена для рабочих нагрузок, требующих подключения или гибридного подключения к корпоративной сети через концентратор в подписке на подключение. |

| Онлайн | Выделенная группа управления для онлайн площадок. Эта группа предназначена для рабочих нагрузок, для которых может потребоваться прямое подключение к Интернету или исходящее подключение или для рабочих нагрузок, которые могут не требовать виртуальной сети. |

| Песочница | Выделенная группа, занимающаяся управлением подписками, которые будут использоваться организацией только для тестирования и изучения. Эти подписки будут безопасно отключены от корпоративных и онлайн посадочных зон. Песочницы также имеют менее строгий набор политик, назначенных для позволения тестирования, изучения и настройки служб Azure. |

Сценарии, в которых может потребоваться настройка

Как упоминалось, мы предоставляем общие архетипы посадочной зоны в концептуальной архитектуре посадочной зоны Azure. Они corp, а также онлайн . Эти архетипы не являются фиксированными и не являются единственными разрешенными архетипами зоны развёртывания для рабочих нагрузок приложений. Возможно, вам потребуется адаптировать архетипы зоны приземления в соответствии с вашими потребностями и требованиями.

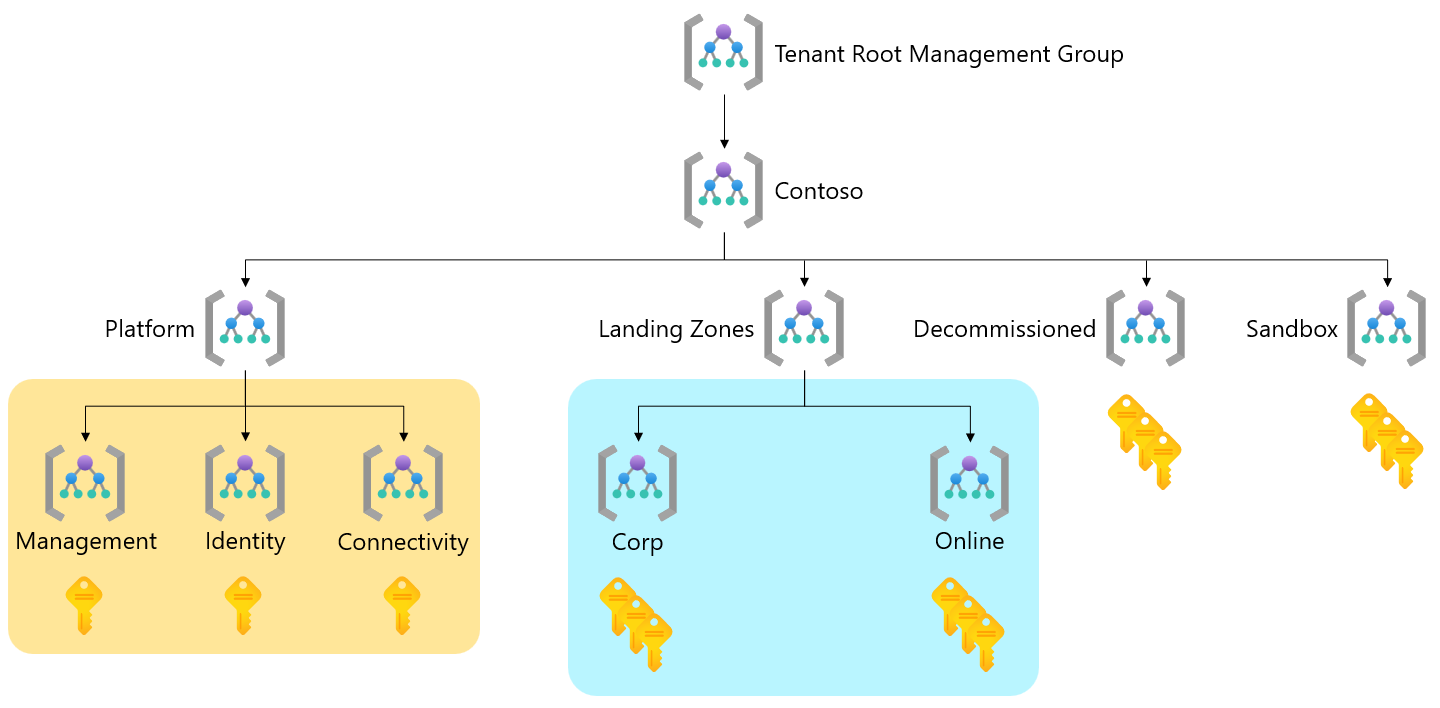

Прежде чем адаптировать архетипы посадочных зон, важно понимать концепции, а также представить себе иерархию, которую мы рекомендуем адаптировать. На следующей схеме показана иерархия по умолчанию концептуальной архитектуры посадочной зоны Azure.

Выделены две области иерархии. Один находится под посадочными зонами, а другой находится под платформой.

Настройка архетипов целевой зоны приложения

Обратите внимание, что область выделена синим цветом под целевыми зонами группы управления. Это наиболее распространенное и безопасное место в иерархии, чтобы добавить больше архетипов для удовлетворения новых или более сложных требований, которые нельзя добавить в виде дополнительных политических назначений в существующий архетип, используя имеющуюся иерархию.

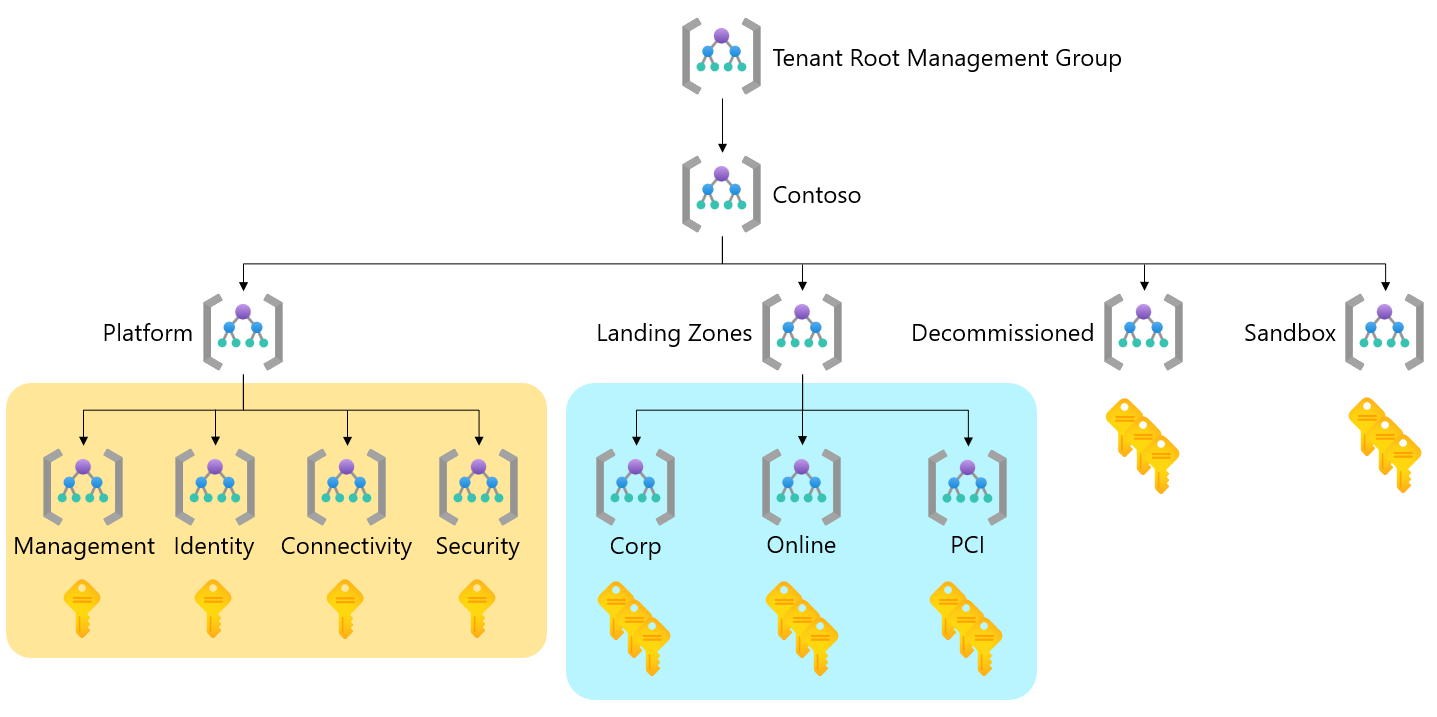

Например, может появиться новая необходимость в размещении набора рабочих нагрузок для приложений, которые должны соответствовать требованиям соответствия стандартам индустрии платежных карт (PCI). Однако этого нового требования не нужно применять ко всем рабочим нагрузкам в пределах всей вашей инфраструктуры.

Существует простой и безопасный способ удовлетворения этого нового требования. Создайте новую группу управления PCI в составе группы управления посадочных зон в иерархии. Вы можете назначить больше политик, таких как Microsoft Defender для облачной нормативной совместимости для PCI v3.2.1:2018 новой группе управления PCI. Это действие формирует новый архетип.

Теперь вы можете поместить новые или переместить существующие подписки Azure в новую группу управления PCI, чтобы она наследовала необходимые политики и сформировать новый архетип.

Другим примером является Microsoft Cloud для государственного суверенитета, которая предоставляет группы управления для конфиденциальных вычислений и адаптирована для использования в регулируемых отраслях. Microsoft Cloud для суверенитета предоставляет инструменты, рекомендации и механизмы для внедрения публичного облака с соответствующим контролем суверенитета.

Совет

Необходимо знать, что следует учитывать и что происходит при перемещении подписок Azure между группами управления в отношении RBAC и политики Azure. Дополнительные сведения см. в статье Переход существующих сред Azure в концептуальную архитектуру целевой зоны Azure.

Настройка архетипов целевой зоны платформы

Вы также можете настроить область, выделенную оранжевым цветом, в группе управления платформой . Зоны в этой области известны как зоны посадки платформы.

Например, у вас может быть выделенная команда информационной безопасности (SOC), требующая собственного архетипа для управления рабочими нагрузками. Эти рабочие нагрузки должны соответствовать требованиям политики Azure и назначений RBAC, которые отличаются от требований группы управления .

Создайте новую группу управления безопасности под группой управления платформы в иерархии. Для него можно назначить необходимые назначения политики Azure и RBAC.

Теперь вы можете поместить новые или переместить существующие подписки Azure в новую группу управления Безопасность, чтобы она унаследовала необходимые политики и сформировала новый типовой образ.

Пример настроенной иерархии зоны приземления Azure

На следующей схеме показана настроенная иерархия посадочной зоны Azure. В нем используются примеры из предыдущей схемы.

Моменты, которые следует учитывать

Учтите следующие моменты при рассмотрении настройки реализации архетипов зон приземления Azure в иерархии:

Настройка иерархии не является обязательной. Стандартные архетипы и иерархии, которые мы предоставляем, подходят для большинства сценариев.

Не воссоздавайте вашу организационную иерархию, команды или отделы в архетипах.

Всегда старайтесь создавать существующие архетипы и иерархию в соответствии с новыми требованиями.

Только создайте новые архетипы, когда они действительно необходимы.

Например, новое требование соответствия, например PCI, требуется только для подмножества рабочих нагрузок приложений и не требует применения ко всем рабочим нагрузкам.

Создайте только новые архетипы в выделенных областях, показанных на предыдущих схемах.

Избегайте выхода за пределы глубины иерархии четырех уровней, чтобы избежать сложности и ненужных исключений. Разверните архетипы горизонтально, а не по вертикали в иерархии.

Не создавайте архетипы для сред, таких как разработка, тестирование и рабочая среда.

Дополнительные сведения см. в статье Как мы обрабатываем зоны высадки рабочих нагрузок разработки, тестирования и эксплуатации в концептуальной архитектуре зон высадки Azure?

Если вы поступаете из среды браунфилда или ищете подход к размещению подписок в группе управления целевыми зонами с политиками в режиме принудительного применения только аудита, просмотрите сценарий. Переход среды путем дублирования группы управления целевой зоной